接続パラメーターを指定する

Azure Logic Apps、Microsoft Power Automate、Microsoft Power Apps、Microsoft Copilot Studio でコネクタを使用する前に、バックエンド サービスへの認証によって、接続を作成する必要があります。 コネクタの作成中に、接続パラメータので、バックエンド サービスを使った認証が行われる方法を定義します。 開始するには、Power Automate または Power Apps ポータルの セキュリティ タブに移動し、接続の作成時に使用する認証の種類を指定します。

あなたは今、Power Platform 管理センター から直接管理する能力を持っています。 詳細については、Power Platform サービスへの認証 にアクセスします。

認証のタイプ

現在サポートされているさまざまなタイプの認証は次のとおりです。

- 認証なし

- 基本認証

- API キー ベースの認証

- Oauth 2.0

認証なし

ユーザーは、コネクタへの接続を作成するために認証を必要としません。 この場合、匿名ユーザーがコネクタを使用できます。

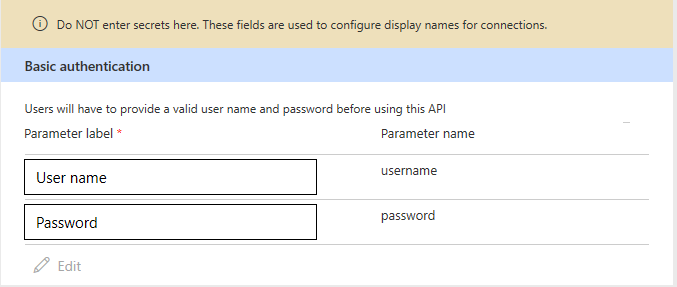

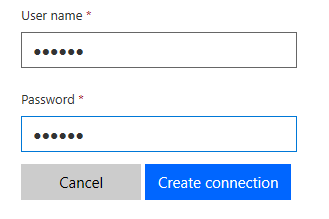

基本認証

これは、最も単純なタイプの認証です。 ユーザーはユーザー名とパスワードを入力するだけで接続を作成できます。

パラメーター ラベル に入力する値は、ユーザーが接続を作成する間に表示される "ユーザー名" フィールドや "パスワード" フィールドの名前です。 前の例では、これは接続を作成するときにユーザーに表示されます:

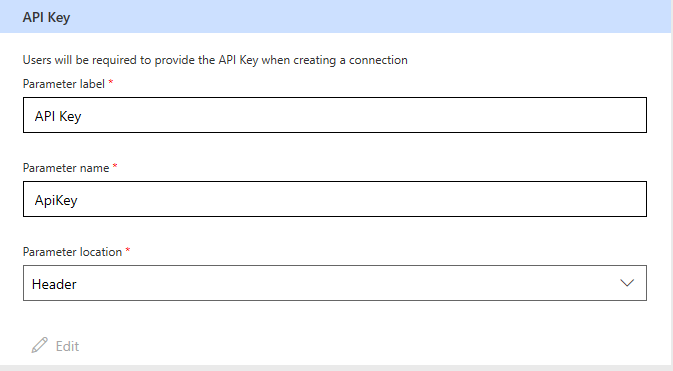

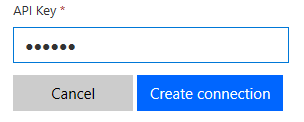

Api キー ベースの認証

ユーザーは、接続の作成時に API キーを指定する必要はありません。 パラメーターの場所フィールドは、要求が行われたときに、ヘッダーまたはクエリ文字列で API キーをサービスに送信するオプションを提供します。

パラメータ ラベル で入力する値は、ユーザーに表示されるフィールドの名前になります。 たとえば、次の図は、接続の作成時にユーザーに表示されます。 サービスに対して要求が行われると、'ApiKey' という名前のヘッダーと、ユーザーが入力した値が要求に追加されます。

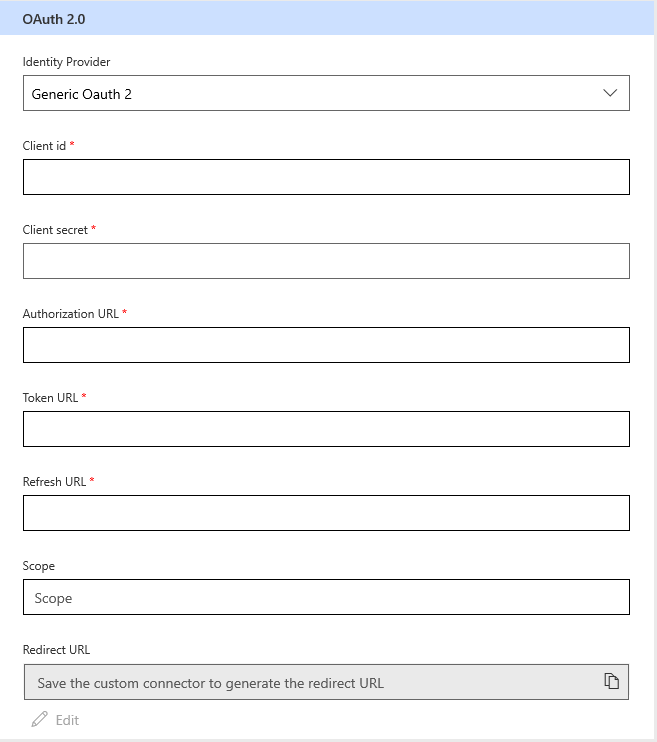

Oauth 2.0

これは、最も頻繁に使用されるタイプで、Oauth 2 フレームワークを使用してサービスの認証をおこないます。 この認証の種類を使用する前に、アプリケーションをサービスに登録し、ユーザーのアクセス トークンを受け取ることができるようにする必要があります。 例えば、Microsoft Entra ID でアプリケーションを登録する は、Microsoft Entra ID サービスでアプリケーションを登録する方法を示します。 次の情報を指定する必要があります:

ID プロバイダー: ユーザー インターフェイスは現在、複数の ID プロバイダーをサポートしています。 一般的なものは 汎用 Oauth 2 で、これはどのサービスにも使用でき、Microsoft Entra ID で、これはすべての Azure サービスで使用できます。 Facebook、GitHub、Google などの特定 ID プロバイダーもいくつかサポートされています。

クライアント ID: サービスに登録したアプリケーションのクライアント ID です。

クライアント シークレット: サービスに登録したアプリケーションのクライアント シークレットです。

認証 URL: サービスで認証するための API 認証エンドポイント。

トークン URL: API エンドポイントは、承認が完了した後にアクセス トークンを取得します。

URL を更新: API エンドポイントは、期限が切れたらアクセス トークンを更新します。

注意

現在、クライアント資格情報付与タイプはカスタム コネクタではサポートしていません。

次の例は、汎用 Oauth 2 ID プロバイダーを使用して Microsoft Entra ID サービスで認証する方法を示しています。

接続作成プロセス中に、ユーザーはサービスにログインするための資格情報の入力を求められます。 これらの資格情報は、アプリケーションが認証トークンを取得するために使用されます。 すべての要求について、この認証トークンは承認ヘッダーを通してサービスに送信されます。

フィードバックを提供する

コネクタ プラットフォームの問題点や新機能のアイデアなど、フィードバックをお待ちしています。 フィードバックを提供するには、「問題を送信するか、コネクタに関するヘルプを入手する」にアクセスし、フィードバックの種類を選択します。