オーストラリア政府機関向け MICROSOFT Purview を使用した PSPF への準拠を使用したマーキング戦略のEmail

この記事では、電子メールのマーキングに Microsoft Purview を使用する方法に関するオーストラリア政府機関向けのガイダンスを提供します。 その目的は、Microsoft Purview を Microsoft Exchange と統合して、PSPF Policy 8 Annex F: Australian Government Email Protection Marking Standard を含む PSPF 保護セキュリティ ポリシー フレームワーク (PSPF) に合わせて保護マーキングを適用できることを示しています。 このガイダンスの目的は、オーストラリア政府機関が情報を保護し、情報セキュリティの成熟度を高めるのに役立ちます。

保護セキュリティ ポリシー フレームワーク (PSPF) ポリシー 8 要件 4 は、電子メールを含む情報を適切な保護マーキングを使用して明確に識別する必要があることを示しています。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 要件 4: マーキング情報 (v2018.6) | 発信者は、運用上の理由から実用的でない限り、テキストベースの保護マーキングを使用して機密およびセキュリティの機密情報 (および関連するメタデータ) をマークすることで、適用可能な保護マーキングを使用して、電子メールを含む機密性の高いセキュリティの機密情報を明確に識別する必要があります。 |

保護マーキングは、 秘密度ラベルコンテンツマーキングで説明されているラベルコンテンツマーキングなど、さまざまな方法で適用できます。 ただし、受信者は返信メールのテキストベースの保護マーキングを変更できます。 PSPF Policy 8 Annex F: オーストラリア政府Email保護マーキング Standardは、電子メールのマーキングに関する追加のガイダンスを提供します。 Annex F には、電子メールの件名または電子メール のメタデータに x ヘッダーの形式で適用できるマーキング構文が含まれています。

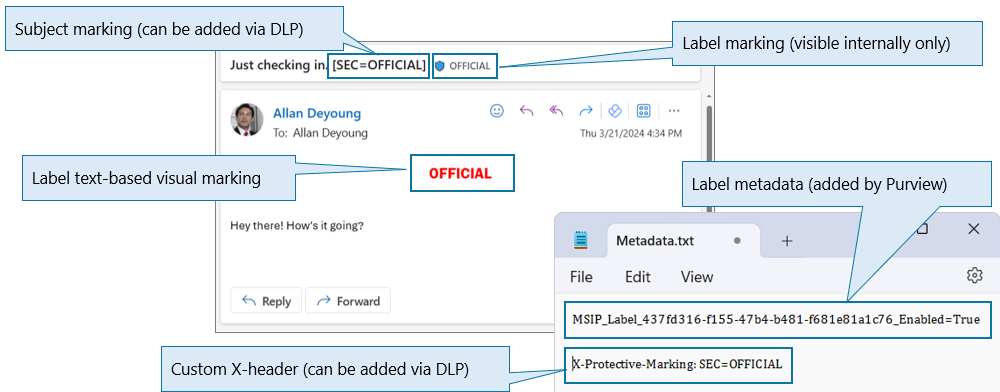

次の図は、この記事で説明する、使用可能なさまざまなマーキング 方法を示しています。

X-保護マーキング x-headers

既定では、1 つの環境内で構成され、関連付けられた情報を保護するために一連のコントロールが構成されている秘密度ラベルは、外部環境では自動的に適用されません。 外部organizationに送信されたアイテムには、メタデータと視覚的マーキングが適用されます。 その後、含まれる情報が適切に保護されていることを確認するには、受信organizationが必要です。

組織を受け取ることによって情報が適切に扱われるようにするには、そのセキュリティ分類を解釈するのに役立つインジケーターで項目をマークすることが重要です。 解釈されると、項目は 2 つ目の組織のセキュリティコントロールのスコープに取り込まれます。 組織間の分類の翻訳は、Microsoft Purview データ損失防止 (DLP) とサービス ベースの自動ラベル付けを使用して電子メールに対して実現されます。 DLP は、サービス ベースの自動ラベル付け (または同等のサービス) が受信側で解釈するマーキングを含む電子メールをスタンプします。

Email x ヘッダーは、ユーザーの可視性に関するマーキング方法を提供し、システムが電子メールに適用されるマーキングを解釈できるようにする方法を提供します。 電子メール プラットフォームの観点から見ると、X ヘッダーは、ユーザーが簡単に操作できないため、アイテムの分類に関する最も信頼性の高い情報源です。

メールベースの情報が政府機関間を移動するにつれて適切に制御および保護されるように、PSPF x-protection-Marking x-header が使用されます。 この x ヘッダーは、Government 環境に入るすべての電子メールの電子メール プラットフォームによって読み取られ、解釈され、含まれている情報の機密性に適した制御を適用するために使用されます。

重要

受信組織が x ヘッダーを使用してマーキングを解釈し、関連するコントロールを適用するため、x ヘッダーの一貫した使用は、このプロセスの成功の鍵となります。

X ヘッダーが組織間で一貫していることを確認するために、PSPF Policy 8 Annex F: Australian Government Email保護マーキング Standardでは、次の x ヘッダー構成が定義されています。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 Annex F X-保護マーキング構文 |

X-Protective-Marking:VER=[version], NS=gov.au, SEC=[SecurityClassification], CAVEAT=[CaveatType]:[CaveatValue], EXPIRES=[genDate]\|[event], DOWNTO=[SecurityClassification], ACCESS=[InformationManagementMarker], NOTE=[comment], ORIGIN=[authorEmail] |

一般的に構成されるコンポーネントは次のとおりです。

-

VERは、システムが構成されている標準のバージョン (現在は v2018.6) を一覧表示します。 -

NSは、このガイドを使用している州政府機関にマーキングが関連するドメインであり、構成が異なります。 たとえば、 ビクトリア様式の保護データ セキュリティ フレームワーク (VPDSF) は、vic.gov.au のドメインがここで使用されていることを示します。 -

SECは、マーキングまたは分類 (UNOFFICIAL、OFFICIAL、OFFICIAL Sensitive、または PROTECTED) と一致します。 -

CAVEATは、キャビネットなどの警告がコンテンツに適用されている場合に設定されます。 -

ACCESSは、情報管理マーカー (IMM) がコンテンツに適用されている場合に設定されます。

配信元ヘッダー

organization内および送信コンテンツ

PSPF Policy 8 Annex F では、 ORIGIN フィールドは 、最初に電子メール メッセージを分類したユーザーが常に認識されるように、作成者の電子メール アドレスをキャプチャします。これは、フィールドからのRFC5322と必ずしも同じではありません。

重要

一般的なエラーは、送信者のアドレスを送信メールの配信元フィールドにスタンプするメール フロー ルールを使用して、 ORIGIN フィールドを構成することです。 この構成により、応答または転送アクティビティが発生するたびにフィールドが変更されます。 この構成は PSPF 要件を満たしていません。 ORIGIN フィールドは一度設定した後は変更しないでください。

外部コンテンツと受信コンテンツ

ORIGIN フィールドの最も重要な要素は、元のエンティティです。 PSPF ポリシー 8 は、配信元 を "最初に情報を生成したか、オーストラリア政府の外部から情報を受け取ったエンティティ" として定義します 。 ORIGIN フィールドで元のエンティティ情報をキャプチャするために、汎用メール アドレスを使用できます。 たとえば、「 info@entity.gov.au 」のように入力します。 このメール アドレスは、organizationによって生成されたすべてのメールの配信元フィールドにスタンプされ、要件の意図を満たすことができます。

元の送信者、受信者、メールを転送したユーザーなど、メールの詳細に関する詳細が必要な場合は、Exchange Onlineのメッセージ トレースや電子情報開示コンテンツ検索などのサービスを使用して、そのような情報を表示できます。

ヘッダー フィールドでのコロンの使用

RFC 5322: インターネット メッセージ形式と RFC 822: ARPA インターネット テキスト メッセージ標準の形式のStandardは、コロン特殊文字が x-headers フィールド名とフィールド本文の区切り記号として使用されることを示しています。

Microsoft 365 サービス内の Microsoft Purview インターフェイスは RFC 標準に準拠しており、コロン : が可能であり、オーストラリアのお客様の意図どおりに処理されます。

x ヘッダーの削除のリスク

オーストラリア政府機関が非エンタープライズ メール プラットフォームとクライアントと連携している場合、他のorganizationのシステムは返信メールから x ヘッダーを削除する可能性があります。 Exchange Onlineなどのエンタープライズ メール プラットフォームと Outlook などのクライアントは、ユーザーがメールに返信するときに、x ヘッダーを含む重要な電子メール メタデータが維持されるようにします。 匿名メール プラットフォームやネイティブ モバイル デバイスの電子メール クライアントなど、他のクライアントは、理解できないメール メタデータを削除する可能性があります。 これは、設計に組み込まれた場合を除き、電子メールのセキュリティとユーザー エクスペリエンスの両方に影響します。

一般的なオーストラリア政府のorganizationから Microsoft 365 以外のユーザーに送信された電子メールには、x 保護マーキング ヘッダーとその他の Microsoft 固有のラベル メタデータ (msip_labels ヘッダーなど) が適用されます。 このメタデータは、会話内の各メールが、前のメッセージに適用されたラベルを確実に継承するために使用できます。 Microsoft 365 以外のユーザーがマークされたメールに返信すると、その返信は重要な電子メール メタデータのみに取り除くことができます。 その結果、organizationの電子メール プラットフォームによって受信された返信メールにはラベルが付けられません。 その後、ユーザーは返信に新しいラベルを選択して適用し、元の項目のマーキングに手動で合わせる必要があります。 この方法では、分類解除リスクが発生します。

受信者が簡単に変更できないため、電子メールをマークする理想的な方法は x ヘッダーですが、Microsoft では、オーストラリア政府の自動ラベル付けポリシーで複数のマーキング方法を構成して使用することをお勧めします。

- X-保護マーキング x-header (プライマリ メソッド)

- サブジェクトベースのマーキング (補助方法 1)

- SIT によって解釈されるラベルの視覚的マーキング (補助方法 2)

複数のマーキングと自動ラベル付けのアプローチを適用する場合、アイテムに適用されたアイテムで検出された最高の秘密度ラベル、またはユーザーに推奨されます。 これにより、受信者の操作やヘッダーの削除によってコンテンツのラベルが誤る可能性が軽減されます。

ヘッダーの削除に関連するリスクを軽減するための自動ラベル付けアプローチについては、オーストラリア政府に対するクライアントベースの自動ラベル付けの推奨事項と、オーストラリア政府に対するサービスベースの自動ラベル付けに関する推奨事項でさらに説明します。

DLP ポリシーを使用した X-保護マーキング ヘッダーの適用

DLP ポリシーを使用して、X 保護マーキング ヘッダーを電子メールに適用できます。

新しい DLP ポリシーは、Microsoft Purview コンプライアンス ポータル内から作成できます。 このようなポリシーは、カスタム ポリシー テンプレートから作成し、Exchange サービスにのみ適用する必要があります。 このサービスのみを選択すると、すべての交換固有の条件を表示できます。 他のサービスが選択されている場合、一覧には、選択したすべてのサービスに共通する条件のみが表示されます。

ポリシーには、ユーザーに発行される各秘密度ラベルのルールが含まれている必要があります。

重要

複数の DLP ポリシーではなく、x ヘッダーと件名のマーキングを適用する複数のルールを含む 1 つの DLP ポリシーをお勧めします。 X ヘッダーとサブジェクト マーキングを適用する DLP ポリシーの例には、必要なすべてのラベルに対してこれらのアクションを実現するポリシーが含まれています。

各ルールには、その目的に基づいて名前を付ける必要があります。 たとえば、 UNOFFICIAL x-Header を適用するルール名です。 マーキングの組み合わせを収容するルールの場合、ラベル名は DLP ルール名に許可されている長さを超える可能性があります。 このため、切り捨てが必要です。 [ DLP ポリシーの例] では、X ヘッダーと件名のマーキングを適用 するために、この問題を考慮して警告または IMM が短縮されました。

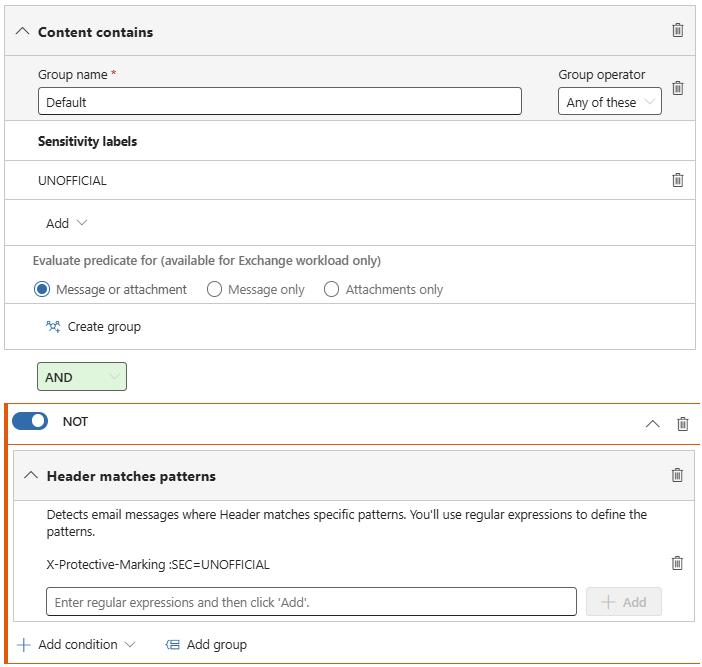

ルールには 、コンテンツに含まれる>感応性ラベル の条件を設定し、ルールに関連するラベルを選択する必要があります。

メッセージまたは添付ファイルの述語を評価するオプションを選択する必要があります。これは、機密性の高い添付ファイルを電子メールに適用する x ヘッダーが、 ラベルの継承で説明されている機能を拡張するために役立ちます。

管理者は、x-protection マーキング x ヘッダーに他のデータ ( EXPIRES や DOWNTOの値など) が含まれる可能性があることに注意する必要があります。 この情報の存在は、使用が限られているため、多くの組織にとって可能性は低いですが、データが存在する場合は維持する必要があります。 これを実現するには、NOT オペランドを使用して条件グループを作成します。 これにより、項目にヘッダーが既に存在する場合、ヘッダーは上書きされません。

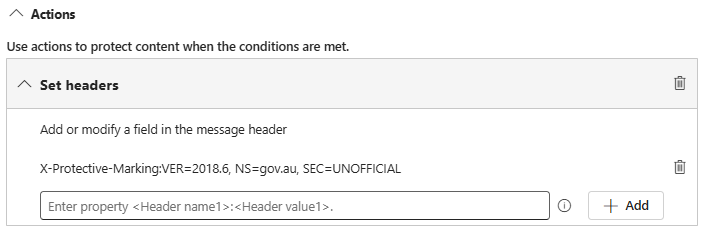

ルール アクションは、ヘッダーを設定するように構成 されます。 ヘッダー値は、適用されたラベルの x 保護マーキング値と一致する必要があります。

ヒント

Word ドキュメントなどの書式設定されたファイルから x ヘッダー値をコピーする場合は、一部の特殊文字を同等の文字に置き換えることができます。 書式設定のために置き換えられた可能性のある文字の例としては、コンマまたはハイフンが反転されています。 Microsoft Purview インターフェイスを使用すると、フォームの検証を通じて構成の hygine が保証されます。 これにより、フォームで貼り付けた特定のテキスト値が受け入れられない可能性があります。 問題が発生した場合は、貼り付けた値に応じてではなく、キーボードを使用して特殊文字を再入力します。

X-保護マーキング ヘッダーのテスト

この記事で説明する DLP ポリシーは、PSPF フレームワークとの正確性と整合性を確保するために、テスト環境内でテストする必要があります。 Email x ヘッダーは、ほとんどの電子メール クライアントを介して表示できます。 Outlook では、クライアントのバージョンに応じて、メールを開いて [ファイル]、[プロパティ] の順に選択するか>メッセージを開き、[メッセージの表示] プロパティ> [ビュー] を選択してヘッダーを表示できます。

Microsoft Message Header Analyzer は、 https://mha.azurewebsites.net/にあるヘッダー情報を表示するために使用されます。

PSPF Policy 8 Annex F には、独自の構成と比較できる例が用意されています。

サブジェクトベースのマーキング

電子メールマーキングの代替アプローチは、電子メールの件名フィールドに依存します。これは、メールの件名の末尾にマーキングを含むように変更できます。 たとえば、'Test email subject [SEC=PROTECTED]' などです。

PSPF Policy 8 Annex F で説明されているように、メールの生成または転送中に件名ベースのマーキングを簡単に操作できます。 ただし、 x ヘッダーの削除のリスクに対する軽減策として、件名ベースのマーキングは、電子メール プラットフォームまたはクライアントが電子メール メタデータを削除した状況に役立ちます。 したがって、サブジェクトベースのマーキングは、x ヘッダーの補助メソッドとして使用する必要があります。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 - メタデータによる保護マーキングの適用 | 電子メールの場合、エンティティは、Annex G のEmail保護マーキング Standardに従って、インターネット メッセージ ヘッダー拡張機能に保護マーキングを適用することをお勧めします。これは、電子メール ゲートウェイとサーバーによる構築と解析に役立ち、保護マーキングに基づく情報処理を可能にします。 インターネット メッセージ ヘッダー拡張機能を使用できない場合は、電子メールの件名フィールドに保護マーキングが配置されます。 |

注:

件名ベースのマーキングは、x ヘッダー ベースのアプローチよりも技術的ではありませんが、メールにマーキングを適用する完全に有効な方法です。

件名ベースのメール マーキングの適用

X ヘッダーと同様に、件名ベースのマーカーは DLP ポリシーを介して適用されます。 ポリシーは カスタム ポリシー テンプレート から作成し、Exchange サービスにのみ適用する必要があります。

ポリシーに秘密度ラベルごとにルールが含まれていることを確認します。 適切なルール名の例として、 UNOFFICIAL サブジェクト マーキングの適用があります。 x ヘッダー ベースのルールと同様に、マーキングの組み合わせが使用されている場合、ルール名は許可された値を超える可能性があります。 このため、 X ヘッダーとサブジェクト マーキングを適用する DLP ポリシーの例 では、警告または IMM 名に切り捨てが適用されます。

これらのルールには、コンテンツに 含まれる 条件と、ルールに関連する秘密度ラベルが必要です。 サブジェクト マーキングを適用するルールに例外を適用する必要はありません。

件名を変更するようにルール アクションを構成する必要があります。

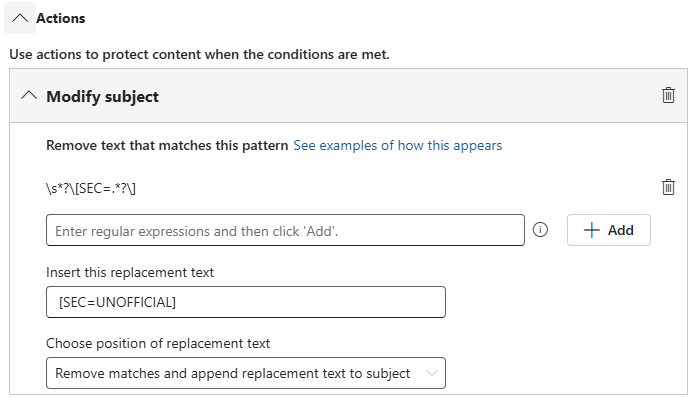

変更対象アクションは、\s*?\[SEC=.*?\]の正規表現 (RegEx) で構成する必要があります。 この RegEx は、 [SEC=で始まる角かっこ内のデータ内の値をチェックして削除します。 また、マーキングの前に空白文字も削除されます。

この RegEx ベースのメソッドを使用してサブジェクト マーキングを再適用すると、マーキングの重複が発生しないようにします (例: [SEC=UNOFFICIAL] [SEC=UNOFFICIAL])。 DLP ポリシーでは、件名のマーキングを信頼できるソースからの値に削除して置き換えることで、これを行うことができます。この場合は電子メールのラベルです。

[ この置換テキストを挿入 する] フィールドに、件名ベースのマーキングとして使用されるテキストを入力します。 置換テキストで適用されるマーキングの前にスペース文字 (例: ' [SEC=UNOFFICIAL]') を付けることをお勧めします。これにより、電子メールの件名の末尾とマーキングの前にスペースが確実に存在します。

変更対象パターンに空間検出 (\s*?) が RegEx に含まれていることを確認して、エクスペリエンスの一貫性を維持します。 RegEx がないと、マーキングの前にスペースを簡単に積み重ねることができました。

置換テキストの位置は、一致を削除し、置換テキストを件名に追加するように設定する必要があります。

重要

複数の DLP ポリシーではなく、x ヘッダーと件名のマーキングを適用する複数のルールを含む 1 つの DLP ポリシーをお勧めします。 X ヘッダーとサブジェクト マーキングを適用する DLP ポリシーの例には、必要なすべてのラベルに対してこれらのアクションを実現するポリシーが含まれています。

X ヘッダーとサブジェクト マーキングを適用する DLP ポリシーの例

次の DLP ポリシーは、x-protective-marking x-headers と subject マーキングを電子メールに適用することを目的としています。

ポリシー名: PSPF x-header とサブジェクト マーキングを追加する

適用されるサービス: 交換

| Rule | 条件 | アクション |

|---|---|---|

UNOFFICIAL append subject |

コンテンツに秘密度ラベルが含まれている: UNOFFICIAL | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=UNOFFICIAL]

位置: 一致を削除して追加する |

UNOFFICIAL add x-header |

コンテンツに秘密度ラベルが含まれている: UNOFFICIAL | ヘッダーの設定:X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=UNOFFICIAL ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=UNOFFICIAL |

OFFICIAL append subject |

コンテンツに秘密度ラベルが含まれている: OFFICIAL | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL]

位置: 一致を削除して追加する |

OFFICIAL add x-header |

コンテンツに秘密度ラベルが含まれている: OFFICIAL | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=OFFICIAL |

OFFICIAL Sensitive append subject |

コンテンツに秘密度ラベルが含まれている: OFFICIAL Sensitive | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL:Sensitive]

位置: 一致を削除して追加する |

OFFICIAL Sensitive add x-header |

コンテンツに秘密度ラベルが含まれている: OFFICIAL Sensitive | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive |

OFFICIAL Sensitive PP append subject |

コンテンツに秘密度ラベルが含まれています: OFFICIAL Sensitive Personal Privacy | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy]

位置: 一致を削除して追加する |

OFFICIAL Sensitive PP add x-header |

コンテンツに秘密度ラベルが含まれています: OFFICIAL Sensitive Personal Privacy | ヘッダーの設定:X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

OFFICIAL Sensitive LP append subject |

コンテンツに秘密度ラベルが含まれています: OFFICIAL Sensitive Legal Privilege | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege]

位置: 一致を削除して追加する |

OFFICIAL Sensitive LP add x-header |

コンテンツに秘密度ラベルが含まれています: OFFICIAL Sensitive Legal Privilege | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

OFFICIAL Sensitive LS append subject |

コンテンツに秘密度ラベルが含まれている: OFFICIAL Sensitive Legislative Secrecy | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy]

位置: 一致を削除して追加する |

OFFICIAL Sensitive LS adds x-header |

コンテンツに秘密度ラベルが含まれている: OFFICIAL Sensitive Legislative Secrecy | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking: SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive NC append subject |

コンテンツには秘密度ラベルが含まれています:公式機密国家キャビネット | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET]

位置: 一致を削除して追加する |

OFFICIAL Sensitive NC add x-header |

コンテンツには秘密度ラベルが含まれています:公式機密国家キャビネット | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL-CABINET |

PROTECTED append subject |

コンテンツに秘密度ラベルが含まれている: PROTECTED | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED]

位置: 一致を削除して追加する |

PROTECTED add x-header |

コンテンツに秘密度ラベルが含まれている: PROTECTED | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=PROTECTED |

PROTECTED PP append subject |

秘密度ラベルが含まれるコンテンツ: 保護された個人のプライバシー | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED, ACCESS=Personal-Privacy]

位置: 一致を削除して追加する |

PROTECTED PP add x-header |

秘密度ラベルが含まれるコンテンツ: 保護された個人のプライバシー | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Personal-Privacy ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=PROTECTED, ACCESS=Personal-Privacy |

PROTECTED LP append subject |

コンテンツに秘密度ラベルが含まれている: PROTECTED 法的特権 | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED, ACCESS=Legal-Privilege]

位置: 一致を削除して追加する |

PROTECTED LP add x-header |

コンテンツに秘密度ラベルが含まれている: PROTECTED 法的特権 | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legal-Privilege ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=PROTECTED, ACCESS=Legal-Privilege |

PROTECTED LS append subject |

コンテンツに秘密度ラベルが含まれている: PROTECTED 立法の秘密 | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED, ACCESS=Legislative-Secrecy]

位置: 一致を削除して追加する |

PROTECTED LS add x-header |

コンテンツに秘密度ラベルが含まれている: PROTECTED 立法の秘密 | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legislative-Secrecy ヘッダーがパターンと一致する場合を除きます。 X-保護マーキング: SEC=PROTECTED, ACCESS=Legislative-Secrecy |

PROTECTED CABINET append subject |

コンテンツに秘密度ラベルが含まれている: 保護されたキャビネット | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED, CAVEAT=SH:CABINET]

位置: 一致を削除して追加する |

PROTECTED CABINET add x-header |

コンテンツに秘密度ラベルが含まれている: 保護されたキャビネット | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:CABINET ヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

PROTECTED NC append subject |

コンテンツに秘密度ラベルが含まれています:保護されたナショナルキャビネット | 件名を変更し、一致するテキストを削除します。 \s*?\[SEC=.*?\] 次の置換テキストを挿入します。

[SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINET]

位置: 一致を削除して追加する |

PROTECTED NC add x-header |

コンテンツに秘密度ラベルが含まれています:保護されたナショナルキャビネット | ヘッダーの設定: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINETヘッダーがパターンと一致する場合を除きます。 X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL-CABINET |

注:

前の DLP ルールでは、RegEx で [-: ] を使用します。これにより、ハイフン、コロン、またはスペースを照合できます。 これは、組織が情報を送信する場合に対応することを目的としていますが、コンプライアンスの成熟度が低くなったり、古い構成が原因で、x ヘッダーにコロン文字を適用することはできません。