Azure Web Application Firewall での Microsoft Sentinel の使用

Microsoft Sentinel と Azure Web Application Firewall (WAF) を組み合わせると、WAF リソースのセキュリティ情報イベントを管理できます。 Microsoft Sentinel には、Log Analytics を使用したセキュリティ分析機能があります。これを使用すると、WAF データを簡単に分類して表示することができます。 Microsoft Sentinel を使用すると、事前に作成されたブックにアクセスして、組織のニーズに合わせて変更することができます。 このブックには、Azure Content Delivery Network (CDN) 上の WAF、Azure Front Door 上の WAF、および複数のサブスクリプションとワークスペースにまたがる Application Gateway 上の WAF の分析を表示できます。

WAF ログ分析のカテゴリ

WAF ログ分析は次のカテゴリに分類されます。

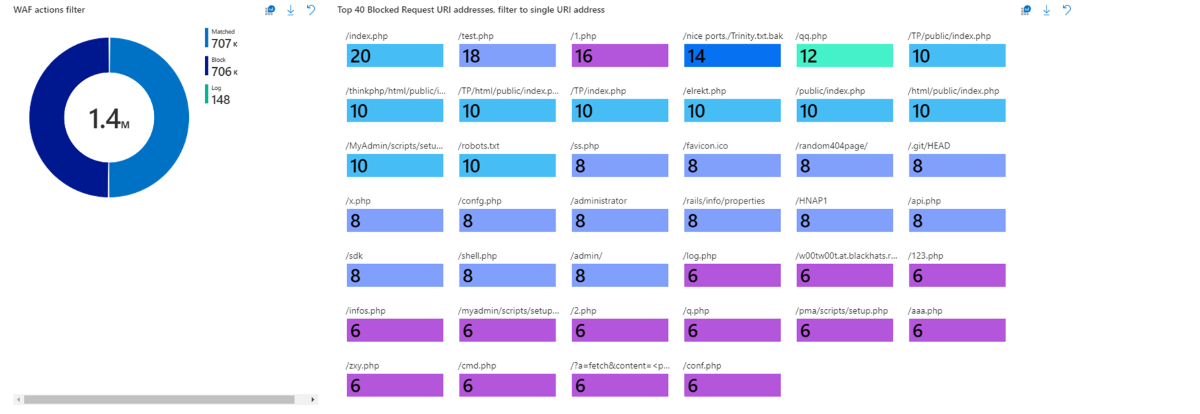

- 実行されたすべての WAF アクション

- ブロックされている上位 40 個の要求 URI アドレス

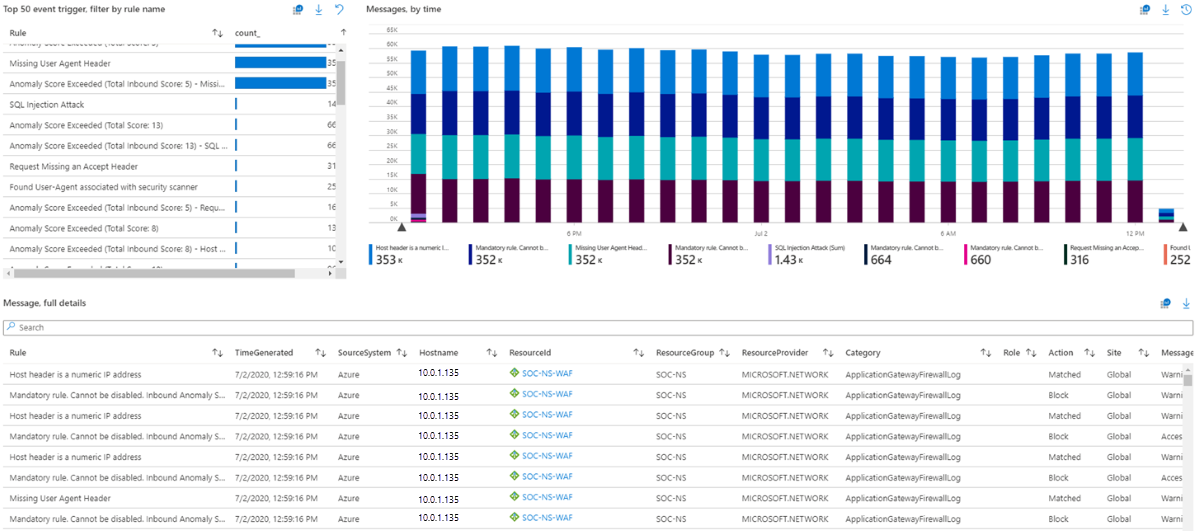

- 上位 50 個のイベント トリガー、

- 時間の経過に伴うメッセージ

- 完全なメッセージの詳細

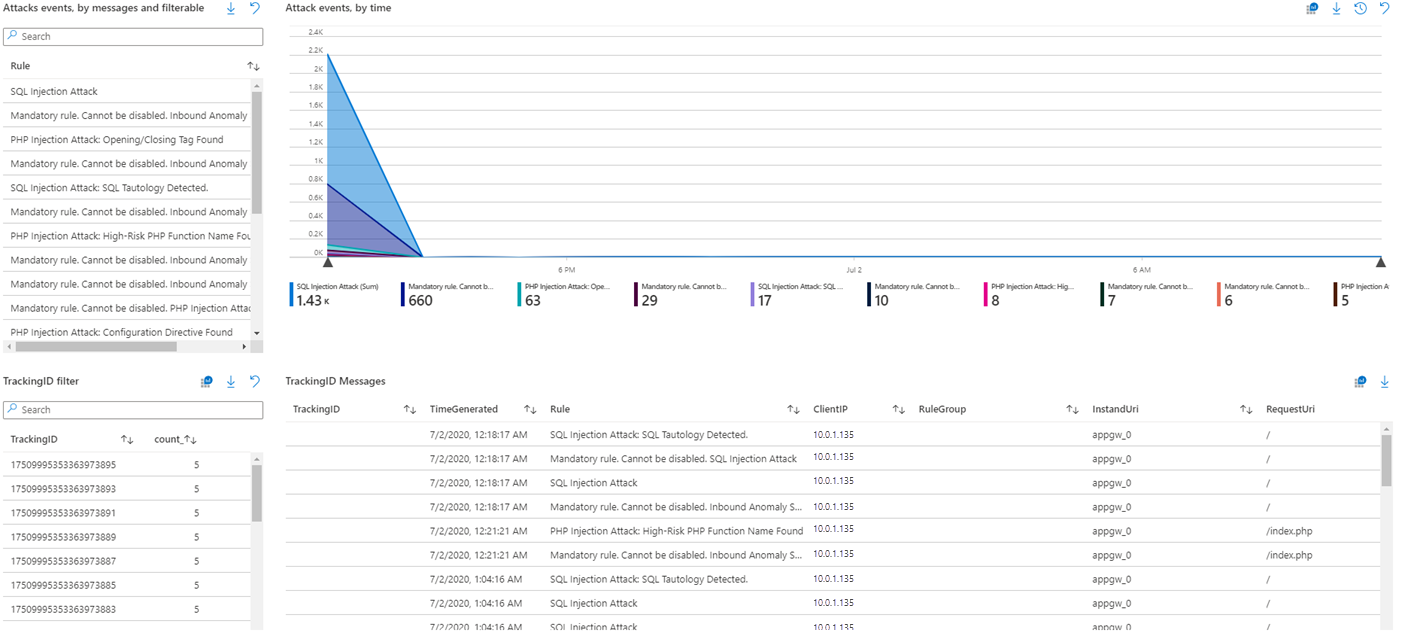

- メッセージ別の攻撃イベント

- 時間の経過に伴う攻撃イベント

- 追跡 ID フィルター

- 追跡 ID メッセージ

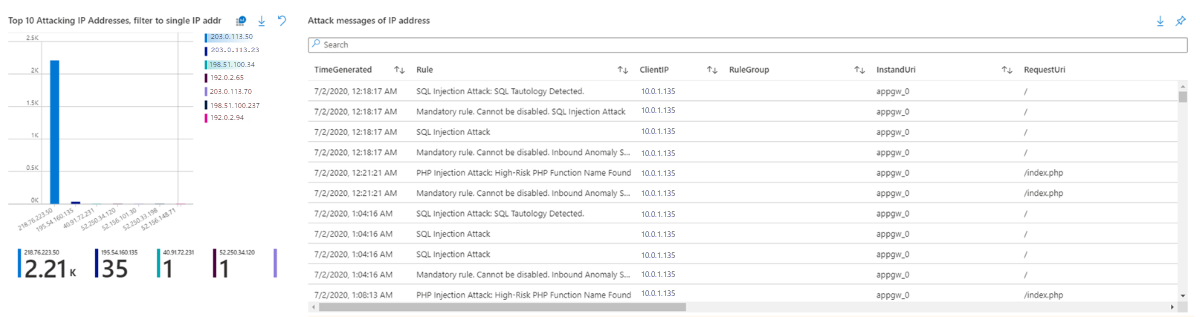

- 上位 10 個の攻撃元 IP アドレス

- IP アドレスの攻撃メッセージ

WAF ブックの例

次の WAF ブックの例は、サンプル データを示しています。

WAF ブックを起動する

WAF ブックは、すべての Azure Front Door、Application Gateway、および CDN WAF に対して機能します。 これらのリソースからデータを接続する前に、リソースに対して Log Analytics を有効にする必要があります。

各リソースに対して Log Analytics を有効にするには、個々の Azure Front Door、Application Gateway、または CDN リソースに移動します。

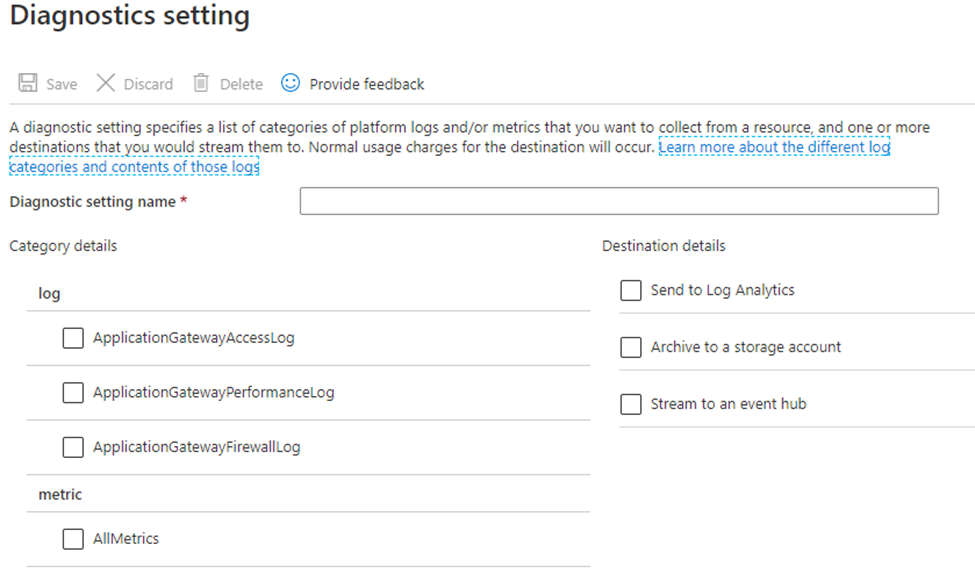

[診断設定] を選択します。

[+ 診断設定の追加] を選択します。

[診断設定] ページで、次の手順を実行します。

- 名前を入力します。

- [Log Analytics への送信] を選択します。

- ログの保存先ワークスペースを選択します。

- 分析するログの種類を選択します。

- Application Gateway:'ApplicationGatewayAccessLog' と 'ApplicationGatewayFirewallLog'

- Azure Front Door Standard/Premium: "FrontDoorAccessLog" と "FrontDoorFirewallLog"

- Azure Front Door クラシック: "FrontdoorAccessLog" と "FrontdoorFirewallLog"

- CDN:'AzureCdnAccessLog'

- [保存] を選択します。

Azure ホーム ページで、検索バーに「Microsoft Sentinel」と入力し、Microsoft Sentinel リソースを選択します。

既にアクティブなワークスペースを選択するか、新しいワークスペースを作成します。

Microsoft Sentinel の [コンテンツ管理] で、[コンテンツ ハブ] を選択します。

Azure Web Application Firewall ソリューションを見つけて選択します。

ページの上部にあるツール バーで、[インストール/アップデート] を選択します。

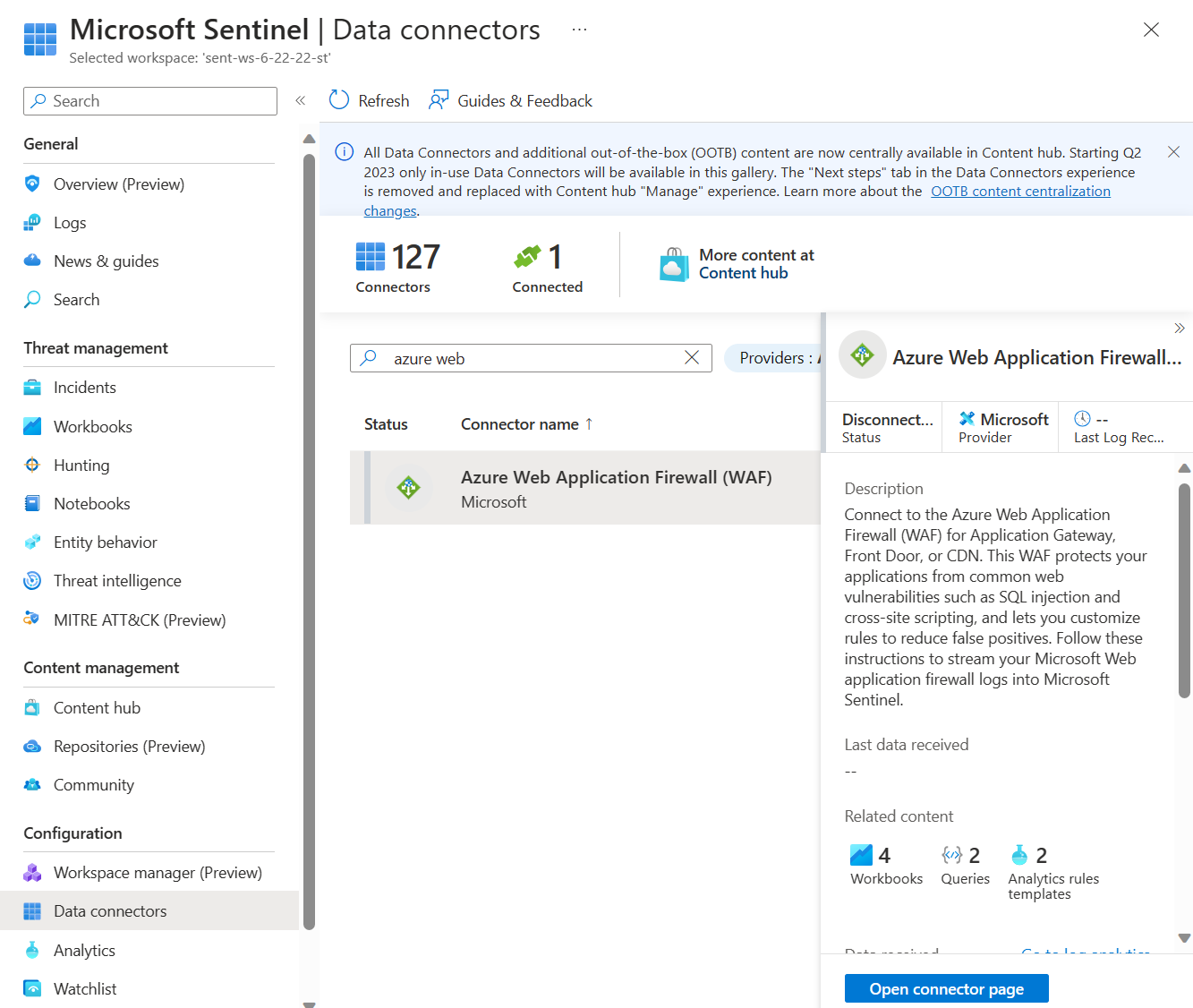

Microsoft Sentinel で、左側にある [構成] で [データ コネクタ] を選択します。

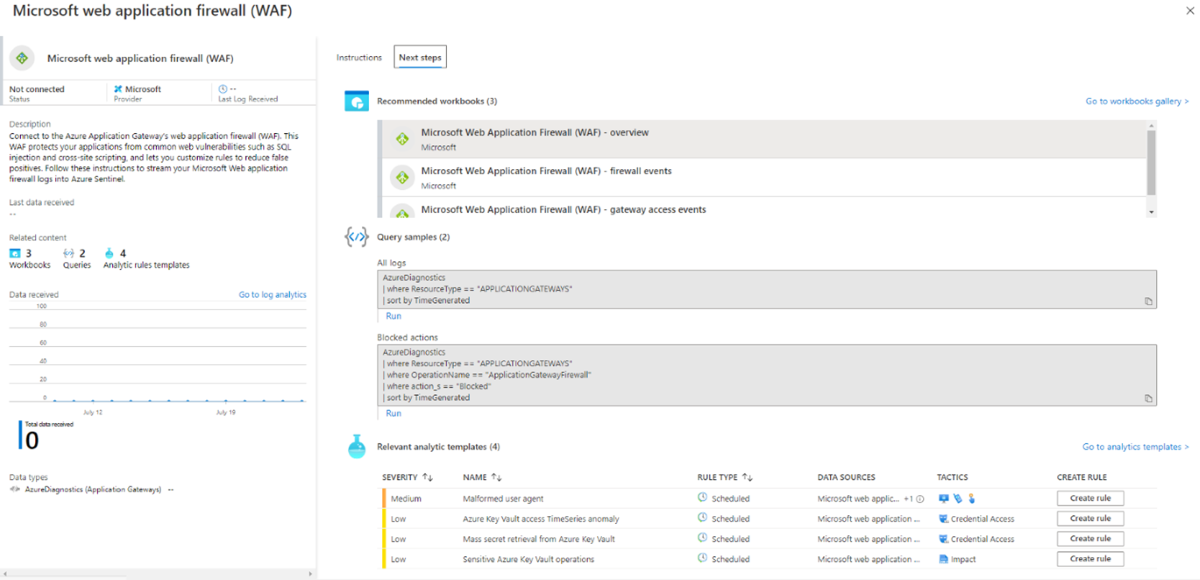

[Azure Web Application Firewall (WAF)] を検索して選択します。 右下にある [コネクタ ページを開く] を選択します。

[構成] の手順をまだ実行していない場合は、ログ分析データを取得する WAF リソースごとに実行します。

個々の WAF リソースの構成が完了したら、 [次のステップ] タブを選択します。推奨されるブックのいずれかを選択します。 このブックには、以前に有効にしたすべてのログ分析データが使用されます。 これで、WAF リソースに対して機能する WAF ブックが存在するようになりました。

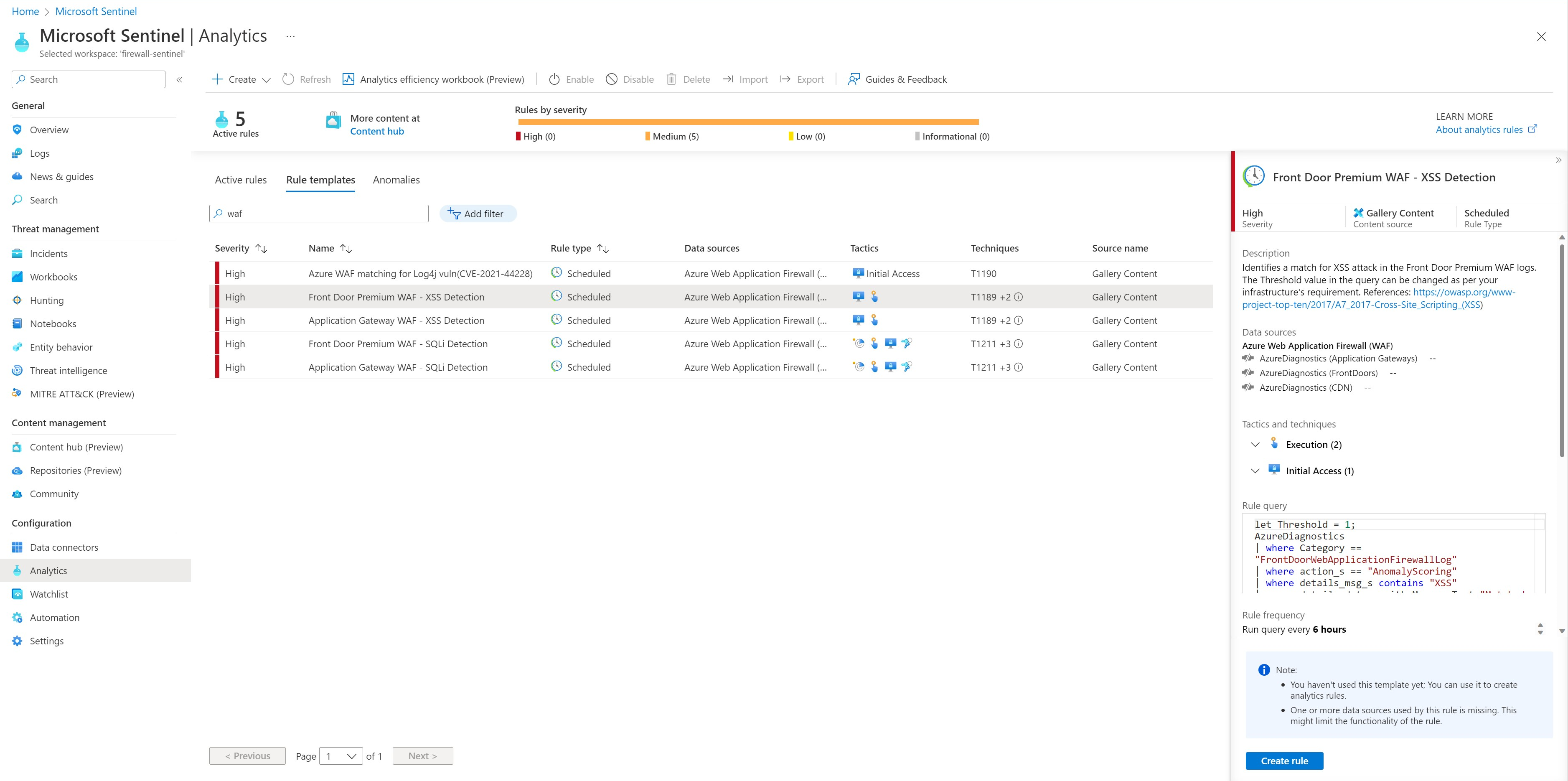

脅威を自動的に検出して対応する

Sentinel に取り込まれた WAF ログを使用すると、Sentinel 分析ルールを使用して、セキュリティ攻撃を自動的に検出し、セキュリティ インシデントを作成し、プレイブックを使用してセキュリティ インシデントに自動的に対応できます。 詳細については、「Microsoft Sentinel でオートメーション ルールとプレイブックを使用する」を参照してください。

Azure WAF には、SQLi、XSS、Log4J 攻撃用の組み込みの Sentinel 検出ルール テンプレートも用意されています。 これらのテンプレートは、Sentinel の [ルール テンプレート] セクションの [分析] タブにあります。 これらのテンプレートを使用することも、WAF ログに基づいて独自のテンプレートを定義することもできます。

これらのルールのオートメーション セクションは、プレイブックを実行してインシデントに自動的に対応するために役立ちます。 攻撃に対応するこのようなプレイブックの例については、こちらのネットワーク セキュリティ GitHub リポジトリを参照してください。 このプレイブックを使用すると、WAF 分析検出ルールによって検出された攻撃者のソース IP をブロックする WAF ポリシー カスタム ルールが自動的に作成されます。