Azure VPN クライアントの構成 - Microsoft Entra ID 認証 - Linux (プレビュー)

この記事は、Virtual WAN ユーザー VPN (ポイント対サイト) と Microsoft Entra ID 認証を使用して仮想ネットワークに接続するように Linux コンピューター (Ubuntu) 上の Azure VPN クライアントを構成する際に役立ちます。

この記事の手順は、アプリ ID と対象ユーザーの値が関連付けられている、Microsoft が登録した Azure VPN クライアント アプリを使用する場合の Microsoft Entra ID 認証に適用されます。 この記事は、テナント用に手動で登録された古い Azure VPN クライアント アプリには適用されません。 詳細については、「Microsoft Entra ID 認証用のポイント対サイト ユーザー VPN: Microsoft 登録済みアプリ」を参照してください。

開始する前に

正しい記事が表示されていることを確認します。 次の表は、Azure Virtual WAN ポイント対サイト (P2S) VPN クライアントで使用できる構成記事を示しています。 手順は、認証の種類、トンネルの種類、クライアント OS によって異なります。

| 認証方法 | トンネルの種類 | クライアントの OS | VPN client |

|---|---|---|---|

| 証明書 | IKEv2、SSTP | Windows | ネイティブ VPN クライアント |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN クライアント OpenVPN クライアント バージョン 2.x OpenVPN クライアント バージョン 3.x |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux |

Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | OpenVPN | Windows | Azure VPN クライアント |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

前提条件

この記事では、次の前提条件が既に実行されていることを前提としています。

- Microsoft Entra ID 認証用のユーザー VPN (P2S) ゲートウェイの構成に関する記事の手順に従って、仮想 WAN を構成しました。 このユーザー VPN 構成では、Microsoft Entra ID (Azure Active Directory) 認証と OpenVPN トンネルの種類を使用する必要があります。

- VPN クライアント構成ファイルを生成し、ダウンロードした。 VPN クライアント プロファイル構成パッケージを生成する手順については、「グローバルおよびハブのプロファイルのダウンロード」を参照してください。

ワークフロー

Virtual WAN サーバー構成が完了したら、次の手順を実行します。

- Linux 用 Azure VPN クライアントをダウンロードしてインストールします。

- クライアント プロファイル設定を VPN クライアントにインポートします。

- 接続を作成します。

Azure VPN クライアントをインストールする

次の手順に従って、最新バージョンの Linux 用 Azure VPN クライアントをダウンロードしてインストールします。

Note

Ubuntu バージョン 20.04 または 22.04 のリポジトリ リストのみを追加します。 詳細については、「Microsoft 製品用の Linux ソフトウェア リポジトリ」を参照してください。

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

VPN クライアント プロファイル構成パッケージを抽出する

Azure VPN クライアント プロファイルを構成するには、Azure P2S ゲートウェイから VPN クライアント プロファイル構成パッケージをダウンロードします。 このパッケージには、VPN クライアントを構成するために必要な設定が含まれています。

以前に手動で登録されたアプリ ID バージョンを使用するように P2S ゲートウェイ構成が構成済みである場合、ご利用の P2S 構成によって Linux VPN クライアントはサポートされません。 Microsoft 登録済みのアプリ ID バージョンを使用するには、P2S 構成を変更する必要があります。 詳細については、「Microsoft Entra ID 認証用に P2S ユーザー VPN を構成する - Microsoft 登録済みアプリ」を参照してください。

- VPN クライアント プロファイル構成パッケージを含む zip ファイルを見つけて抽出します。 zip ファイルには、AzureVPN フォルダーが含まれています。

- AzureVPN フォルダーには、P2S 構成に複数の認証の種類が含まれているかどうかに応じて、azurevpnconfig_aad.xml ファイルまたは azurevpnconfig.xml ファイルのいずれかがあります。 .xml ファイルには、VPN クライアント プロファイルの構成に使用する設定が含まれています。

VPN プロファイル構成ファイルを変更する

P2S 構成でカスタム オーディエンスと Microsoft 登録アプリ ID を使用している場合は、資格情報の再入力と認証の実行を要求するポップアップが接続のたびに表示される場合があります。 この問題は通常、認証を再試行すると解決します。 これは、VPN クライアント プロファイルにカスタム対象ユーザー ID と Microsoft アプリケーション ID の両方が必要であるために発生します。 これを回避するには、プロファイル構成 .xml ファイルを、カスタム アプリケーション ID と Microsoft アプリケーション ID の両方を含むように変更します。

Note

この手順は、P2S ゲートウェイ構成でカスタム対象ユーザーの値が使用され、登録済みのアプリが Microsoft 登録済み Azure VPN クライアント アプリ ID に関連付けられている場合に必要です。 お使いの P2S ゲートウェイ構成がこれに当てはまらない場合は、この手順をスキップできます。

Azure VPN クライアント構成 .xml ファイルを変更するには、メモ帳などのテキスト エディターを使用してファイルを開きます。

次に、

applicationidの値を追加し、この変更を保存します。 次の例は、アプリケーション ID 値c632b3df-fb67-4d84-bdcf-b95ad541b5c8を示しています。例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

VPN クライアント プロファイル構成設定をインポートする

このセクションでは、Linux 用 Azure VPN クライアントを構成します。

[Azure VPN クライアント] ページ上の左下ペイン内で、[インポート] を選択します。

[プロファイルのインポート] を選択し、検索してプロファイル xml ファイルを見つけます。 ファイルを選択します。 ファイルが選択された状態で、[OK] を選択します。

接続プロファイル情報を表示します。 [証明書情報] の値を変更して、既定の DigiCert_Global_Root G2.pem または DigiCert_Global_Root_CA.pem を表示します。 空白のままにしないでください。

VPN クライアント プロファイルに複数のクライアント認証が含まれている場合は、[クライアント認証] の [認証の種類] でドロップダウンから [Microsoft Entra ID] を選択します。

[テナント] フィールドに、Microsoft Entra テナントの URL を指定します。 テナント URL の末尾に

\(円記号) がないことを確認します。 スラッシュは許容されます。テナント ID の構造は次のとおりです:

https://login.microsoftonline.com/{Entra TenantID}[対象ユーザー] フィールドに、アプリケーション ID (アプリ ID) を指定します。

Microsoft 登録済み Azure VPN クライアントのアプリ ID は

c632b3df-fb67-4d84-bdcf-b95ad541b5c8です。 このフィールドのカスタム アプリ ID もサポートされています。[発行者] フィールドに、セキュリティで保護されたトークン サービスの URL を指定します。 [発行者] 値の末尾にはスラッシュを含めます。 そうしないと、接続が失敗する可能性があります。

例:

https://sts.windows.net/{AzureAD TenantID}/フィールドが入力されたら、[保存] をクリックします。

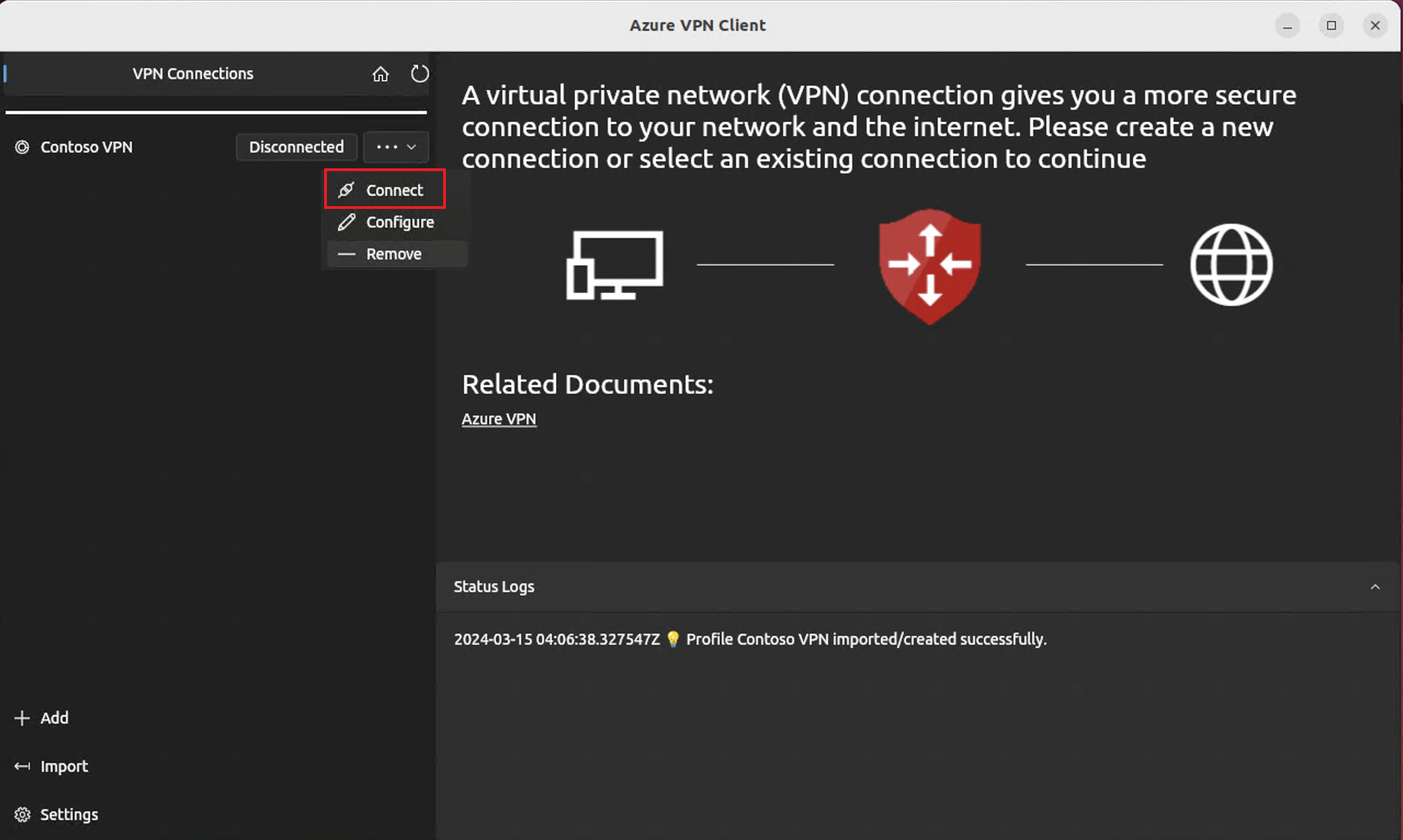

[VPN 接続] ペインで、保存した接続プロファイルを選択します。 次に、ドロップダウンから [接続] をクリックします。

Web ブラウザーが自動的に表示されます。 Microsoft Entra ID 認証のユーザー名またはパスワードの資格情報を入力して、接続します。

VPN 接続が正常に完了すると、クライアント プロファイルに緑色のアイコンが表示され、[ステータス ログ] ウィンドウの左側のペイン内に [状態 = 接続済み] と表示されます。

接続されると、状態が 接続済み に変わります。 セッションから切断するには、ドロップダウンから [切断] を選択します。

VPN クライアント プロファイルを削除する

ログを確認する

問題を診断するには、Azure VPN クライアントのログを使用します。

Azure VPN クライアントで、[設定] に移動します。 右側のペインで、[ログ ディレクトリの表示] を選択します。

ログ ファイルにアクセスするには、/var/log/azurevpnclient フォルダーに移動し、AzureVPNClient.log ファイルを見つけます。

次のステップ

Microsoft 登録済み Azure VPN クライアントの詳細については、「Microsoft Entra ID 認証用に P2S ユーザー VPN を構成する」を参照してください。

![[サーバーの検証] および [クライアント認証] フィールドのスクリーンショット。](../includes/media/virtual-wan-import-azure-vpn-client-settings-linux/server-validation.png)

![[接続]、[構成]、[削除] の 3 つのオプションが表示された VPN クライアントを示すスクリーンショット。](../includes/media/virtual-wan-import-azure-vpn-client-settings-linux/remove.png)