Virtual WAN ハブの NVA について

お客様は、Microsoft Azure とサードパーティのネットワーク仮想アプライアンス ベンダーによって共同管理されるソリューションの Virtual WAN ハブに、選択したネットワーク仮想アプライアンス (NVA) を直接デプロイできます。 Azure Marketplace のすべてのネットワーク仮想アプライアンスを Virtual WAN ハブにデプロイできるわけではありません。 利用可能なパートナーの完全な一覧については、この記事の「パートナー」セクションをご覧ください。

主な利点

NVA は、Virtual WAN ハブにデプロイされると、さまざまな機能を備えたサードパーティ製ゲートウェイとして機能します。 SD-WAN ゲートウェイ、ファイアウォール、またはその両方を組み合わせたものとして機能することができます。

Virtual WAN ハブに NVA をデプロイすると、次の利点が得られます。

- 事前定義済みおよび事前テスト済みのインフラストラクチャを選択 (NVA インフラストラクチャ ユニット): Microsoft とパートナーは連携して、ソリューションが顧客に提供される前のスループットと帯域幅の制限を検証します。

- 組み込みの可用性と回復性: Virtual WAN NVA のデプロイは可用性ゾーン (AZ) 対応であり、高可用性を実現するように自動的に構成されます。

- 簡単なプロビジョニングとブートストラッピング: Virtual WAN プラットフォーム用のプロビジョニングとブートストラッピングのためにマネージド アプリケーションが事前に認定されています。 このマネージド アプリケーションは、Azure Marketplace リンクから入手できます。

- ルーティングの簡素化: Virtual WAN のインテリジェントなルーティング システムを活用できます。 NVA ソリューションは、Virtual WAN ハブのルーターとピアリングされ、Microsoft ゲートウェイと同様に Virtual WAN ルーティングの決定プロセスに参加します。

- 統合サポート: お客様の問題を迅速に診断して解決するために、パートナーは Microsoft Azure Virtual WAN との特別なサポート契約を結んでいます。

- プラットフォームによって提供されるオプションのライフサイクル管理: アップグレードとパッチは、お客様により直接に、または Azure Virtual WAN サービスの一部として管理されます。 Virtual WAN での NVA のソフトウェア ライフサイクル管理に関連するベスト プラクティスについては、NVA プロバイダーに問い合わせるか、プロバイダーのドキュメントを参照してください。

- プラットフォーム機能との統合: Microsoft ゲートウェイおよび仮想ネットワークとの転送接続、暗号化された ExpressRoute (ExpressRoute 回線で実行される SD WAN オーバーレイ)、および仮想ハブ ルート テーブルがシームレスに連携します。

重要

この統合ソリューションの最適なサポートを確実に得るために、Microsoft とネットワーク仮想アプライアンス プロバイダーの両方で同様のレベルのサポート権利があることを確認してください。

パートナー

次の表では、Virtual WAN ハブにデプロイできるネットワーク仮想アプライアンスと、関連するユース ケース (接続やファイアウォール) について説明します。 [Virtual WAN の NVA ベンダー識別子] 列は、新しい NVA をデプロイするとき、または仮想ハブにデプロイされている既存の NVA を表示したときに Azure portal に表示される NVA ベンダーに対応します。

次の SD-WAN 接続ネットワーク仮想アプライアンスを Virtual WAN ハブにデプロイできます。

| パートナー | Virtual WAN の NVA ベンダー識別子 | 構成/方法/デプロイ ガイド | 専用サポート モデル |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Barracuda SecureEdge for Virtual WAN デプロイ ガイド | はい |

| Cisco SD-WAN | ciscosdwan | Cisco SD-WAN ソリューションと Azure 仮想 WAN の統合により、Cloud OnRamp のマルチクラウド デプロイが強化され、Azure Virtual WAN ハブでネットワーク仮想アプライアンス (NVA) として Cisco Catalyst 8000V Edge ソフトウェア (Cisco Catalyst 8000V) を構成できます。 Cisco SD-WAN Cloud OnRamp、Cisco IOS XE リリース 17.x 構成ガイドをご覧ください | はい |

| VMware SD-WAN | vmwaresdwaninvwan | Virtual WAN ハブ内の VMware SD-WAN デプロイ ガイド デプロイ用のマネージド アプリケーションについては、こちらの Azure Marketplace リンクを参照してください。 | はい |

| Versa Networks | versanetworks | 既存の Versa Networks のお客様の場合は、ご利用の Versa アカウントにログオンし、Versa デプロイ ガイドのリンクを使用してデプロイ ガイドにアクセスしてください。 新しい Versa のお客様の場合は、Versa プレビューのサインアップ リンクを使用してサインアップしてください。 | はい |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Aruba EdgeConnect SD-WAN 展開ガイド。 現在プレビュー段階: Azure Marketplace リンク | いいえ |

次のセキュリティ ネットワーク仮想アプライアンスは、Virtual WAN ハブにデプロイできます。 この仮想アプライアンスを使用して、南北と東西のあらゆるトラフィック、およびインターネット向けのトラフィックを検査できます。

| パートナー | Virtual WAN の NVA ベンダー | 構成/方法/デプロイ ガイド | 専用サポート モデル |

|---|---|---|---|

| Azure Virtual WAN 向け Check Point CloudGuard ネットワーク セキュリティ | checkpoint | Virtual WAN 向け Check Point ネットワーク セキュリティ デプロイ ガイド | いいえ |

| Fortinet Next-Generation Firewall (NGFW) | fortinet-ngfw | Fortinet NGFW デプロイ ガイド。 Fortinet NGFW は最大 80 スケール ユニットをサポートしていますが、SD-WAN トンネル終端での使用は推奨されていません。 Fortigate SD-WAN トンネル終端については、Fortinet SD-WAN と NGFW のドキュメントを参照してください。 | いいえ |

| (プレビュー) Cisco Secure Firewall Threat Defense for Azure Virtual WAN | cisco-tdv-vwan-nva | 「Cisco Secure Firewall Threat Defense for Azure Virtual WAN for Virtual WAN」デプロイ ガイド | いいえ |

次の SD-WAN 接続とセキュリティ (次世代のファイアウォール) の 2 つのロールを持つネットワーク仮想アプライアンスは、Virtual WAN ハブにデプロイできます。 これらの仮想アプライアンスを使用して、南北と東西のあらゆるトラフィック、およびインターネット向けのトラフィックを検査できます。

| パートナー | Virtual WAN の NVA ベンダー | 構成/方法/デプロイ ガイド | 専用サポート モデル |

|---|---|---|---|

| Fortinet Next-Generation Firewall (NGFW) | fortinet-sdwan-and-ngfw | Fortinet SD-WAN および NGFW NVA デプロイ ガイド。 Fortinet SD-WAN と NGFW NVA は最大 20 スケール ユニットをサポートし、SD-WAN トンネル終端機能と次世代ファイアウォール機能の両方をサポートしています。 | いいえ |

基本的なユース ケース

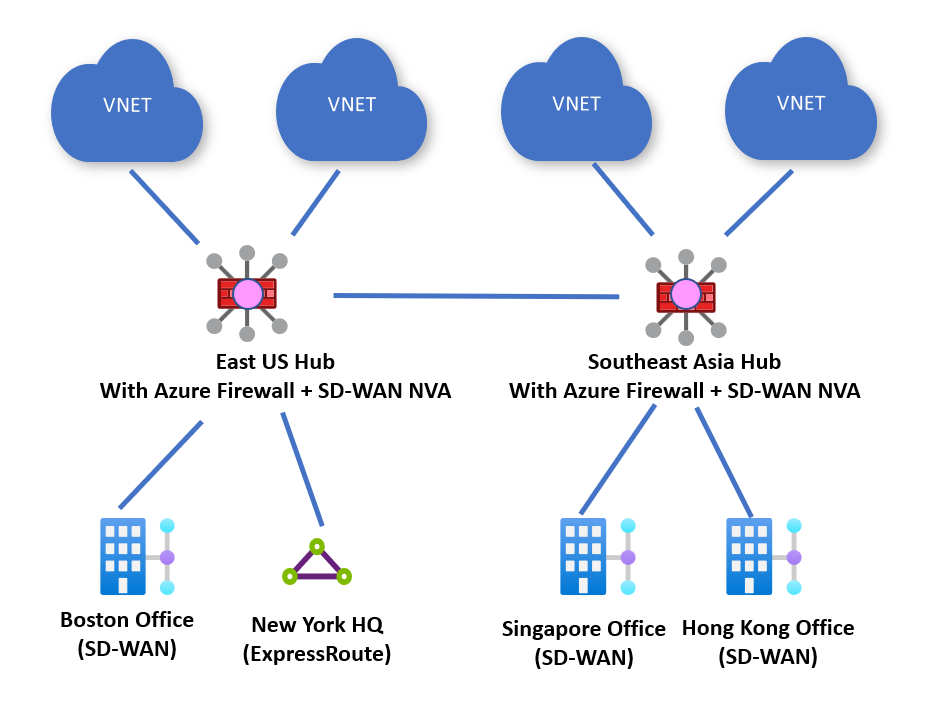

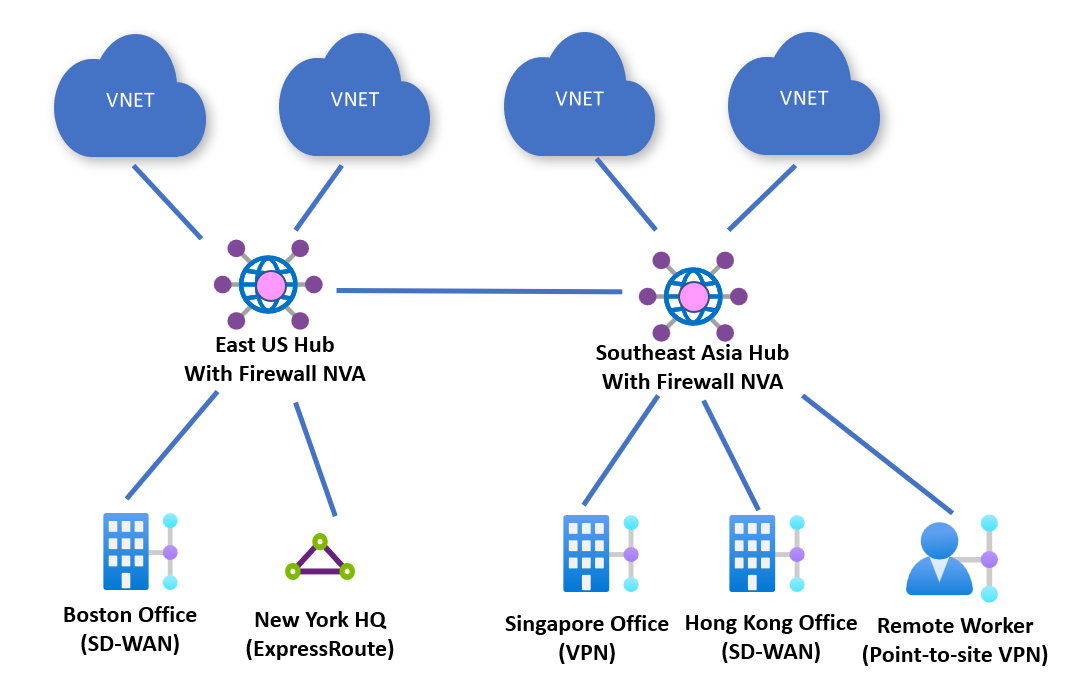

Any-to-Any 接続

お客様は、フットプリントがあるすべての Azure リージョンに NVA をデプロイできます。 ブランチ サイトは、Azure Virtual WAN ハブにデプロイされている最も近いネ NVA で終了する SD-WAN トンネルを介して Azure に接続されます。

その後ブランチ サイトは、Microsoft のグローバル バックボーンを通じて、同じリージョンまたは他のリージョン内の仮想ネットワークにデプロイされた Azure のワークロードにアクセスできます。 SD-WAN 接続サイトは、ExpressRoute、サイト間 VPN、またはリモート ユーザー接続を介して Azure に接続されている他のブランチと通信することもできます。

接続 NVA と共に Azure Firewall によって提供されるセキュリティ

お客様は、接続ベースの NVA と共に Azure Firewall をデプロイできます。 Virtual WAN のルーティングは、すべてのトラフィックを検査のために Azure Firewall に送信するように構成できます。 また、すべてのインターネット向けのトラフィックを検査のために Azure Firewall に送信するように Virtual WAN を構成することもできます。

NVA ファイアウォールによって提供されるセキュリティ

SD WAN 接続と次世代のファイアウォール機能の両方を実行する Virtual WAN ハブに NVA をデプロイすることもできます。 オンプレミスのデバイスをハブの NVA に接続し、さらに同じアプライアンスを使用して、すべての南北、東西、およびインターネット向けのトラフィックを検査できます。 これらのシナリオを有効にするためのルーティングは、ルーティング インテントとルーティング ポリシーを使用して構成できます。

これらのトラフィック フローをサポートするパートナーは、「パートナー」セクションに SD-WAN 接続とセキュリティ (次世代のファイアウォール) の 2 つのロールを持つネットワーク仮想アプライアンスとして一覧表示されています。

それはどのように機能しますか?

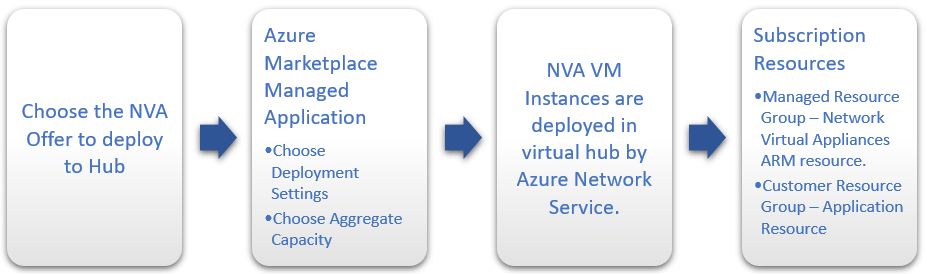

Azure Virtual WAN ハブに直接デプロイできる NVA は、Virtual WAN ハブで使用するために特別に設計されています。 NVA プランは、マネージド アプリケーションとして Azure Marketplace に公開され、お客様は Azure Marketplace から直接プランをデプロイできます。

各パートナーの NVA オファリングでは、そのデプロイ要件に基づいてエクスペリエンスと機能が若干異なります。

マネージド アプリケーション

Virtual WAN ハブにデプロイできるすべての NVA オファリングには、Azure Marketplace で入手できるマネージド アプリケーションが付属しています。 パートナーは、マネージド アプリケーションで次のことを行うことができます。

- NVA のカスタム デプロイ エクスペリエンスを構築。

- Virtual WAN ハブで直接 NVA を作成できる専用の Resource Manager テンプレートを提供。

- ソフトウェア ライセンスのコストを直接、または Azure Marketplace を通じて請求。

- カスタム プロパティとリソース メーターを公開。

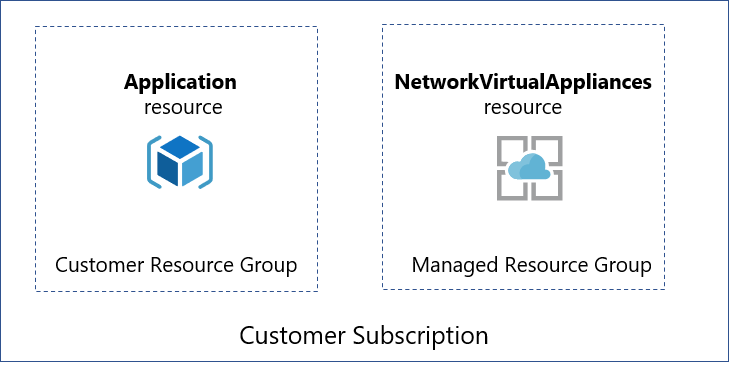

NVA パートナーは、アプライアンスのデプロイ、構成のライセンス、および管理のニーズに応じて、異なるリソースを作成する場合があります。 お客様が Virtual WAN ハブで NVA を作成すると、すべてのマネージド アプリケーションと同様に、サブスクリプションに 2 つのリソース グループが作成されます。

- カスタマー リソース グループ - これには、マネージド アプリケーションのアプリケーション プレースホルダーが含まれます。 パートナーはこれを使用して、ここで選択したカスタマー プロパティを公開できます。

- 管理対象リソース グループ - このリソース グループ内のリソースは、マネージド アプリケーションの公開元によって制御されるため、ユーザーが構成したり変更したりすることはできません。 このリソース グループには、NetworkVirtualAppliances リソースが含まれます。

管理対象リソース グループのアクセス許可

既定では、すべての管理対象リソース グループが、すべて拒否の Microsoft Entra 割り当てとなっています。 すべての割り当て拒否では、ネットワーク仮想アプライアンス リソースを含む管理対象リソース グループ内のどのリソースに対しても書き込み操作を呼び出すことはできません。

ただし、パートナーは、管理対象リソース グループにデプロイされたリソースへの操作をお客様に許可する、特定のアクションのための例外を作成することができます。

既存の管理対象リソース グループ内のリソースに対するアクセス許可は、動的に更新されません。パートナーが新しいアクセス許可のアクションを追加し、手動で更新する必要があります。

管理対象リソース グループのアクセス許可の更新には、アクセス許可更新 REST API を利用できます。

注意

新しいアクセス許可を正しく適用するには、追加のクエリ パラメーター targetVersion でアクセス許可更新 API を呼び出す必要があります。 targetVersion の値はプロバイダー固有です。 最新バージョン番号については、プロバイダーのドキュメントを参照してください。

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

NVA インフラストラクチャ ユニット

Virtual WAN ハブで NVA を作成する場合は、デプロイに使用する NVA インフラストラクチャ ユニットの数を選択する必要があります。 NVA インフラストラクチャ ユニットは、Virtual WAN ハブの NVA の集計帯域幅容量の単位です。 NVA インフラストラクチャ ユニットは、容量やサイズに関する考え方の点において、VPN スケール ユニットに似ています。

- NVA インフラストラクチャ ユニットは、NVA がデプロイされている 仮想マシン インフラストラクチャ でサポートできる合計ネットワーク スループットのガイドラインです。 1 NVA インフラストラクチャ ユニットは、500 Mbps の合計スループットに対応します。 この 500 Mbps という数値では、ネットワーク仮想アプライアンスで実行されるソフトウェアの違いは考慮されていません。 NVA またはパートナー固有のソフトウェア実装で有効になっている機能によっては、暗号化/暗号化解除、カプセル化/カプセル化解除、ディープ パケット インスペクションなどのネットワーク機能は負荷が大きくなる場合があります。 つまり、NVA インフラストラクチャ ユニットよりもスループットが低下する場合があります。 Virtual WAN の NVA インフラストラクチャ ユニットと、予想されるスループットのマッピングについては、ベンダーにお問い合わせください。

- Azure では、特定の NVA 仮想ハブ デプロイに対して 2 から 80 NVA インフラストラクチャ ユニットのデプロイがサポートされていますが、サポートするスケール ユニットをパートナーが選択する場合もあります。 そのため、必ずしも可能なすべてのスケール ユニット構成をデプロイできるとは限りません。

Virtual WAN の NVA は、選択した特定のスケール ユニットに対してベンダー固有のスループットの数値を最低でも常に達成できるようにデプロイされます。 これを実現するために、Virtual WAN の NVA は、"n+1" 方式の複数インスタンスの形式で、追加の容量を使用してオーバープロビジョニングされています。 つまり、いつでも、インスタンス全体の合計スループットがベンダー固有のスループットの数値を超える可能性があります。 これにより、あるインスタンスが異常な場合、残りの 'n' 個のインスタンスで顧客のトラフィックにサービスを提供し、そのスケール ユニットに対するベンダー固有のスループットを提供できます。

特定の時点で NVA を通過するトラフィックの合計量が、選択したスケール ユニットに対するベンダー固有のスループットの数値を超える場合、定期的な Azure プラットフォームのメンテナンス活動やソフトウェア アップグレードなどの (ただし、これらに限定されません) NVA インスタンスが使用できなくなる可能性のあるイベントによって、サービスまたは接続の中断に至ることがあります。 サービスの中断を最小限に抑えるには、テスト中に観察される最適なスループットの数値に頼るのではなく、自分のピーク時のトラフィック プロファイルと、特定のスケール ユニットに対するベンダー固有のスループットの数値に基づいてスケール ユニットを選択する必要があります。

NVA 構成プロセス

パートナーは、デプロイ プロセスの一環として NVA を自動的に構成するエクスペリエンスを提供できるよう取り組んできました。 NVA が仮想ハブにプロビジョニングされると、NVA で必要になる可能性がある追加の構成は NVA パートナー ポータルまたは管理アプリケーションを使用して行う必要があります。 NVA への直接アクセスは使用できません。

NVA を使用したサイト リソースと接続リソース

Virtual WAN のサイト間 VPN ゲートウェイ構成とは異なり、ブランチ サイトを Virtual WAN ハブの NVA に接続する際にサイト リソース、サイト間接続リソース、またはポイント対サイト接続リソースを作成する必要はありません。

Virtual WAN ハブを Azure 仮想ネットワークに接続し、ExpressRoute、サイト間 VPN、またはリモート ユーザー VPN 接続を接続するには、引き続きハブと VNet の接続を作成する必要があります。

サポートされているリージョン

仮想ハブの NVA は、以下のリージョンで利用できます。

| 地理的リージョン | Azure Azure リージョン |

|---|---|

| 北米 | カナダ中部、カナダ東部、米国中部、米国東部、米国東部 2、米国中南部、米国中北部、米国中西部、米国西部、米国西部 2 |

| 南アメリカ | ブラジル南部、ブラジル南東部 |

| ヨーロッパ | フランス中部、フランス南部、ドイツ北部、ドイツ中西部、北ヨーロッパ、ノルウェー東部、ノルウェー西部、スイス北部、スイス西部、英国南部、英国西部、西ヨーロッパ、スウェーデン中部、イタリア北部 |

| 中東 | アラブ首長国連邦北部、カタール中部、イスラエル中部 |

| アジア | 東アジア、東日本、西日本、韓国中部、韓国南部、東南アジア |

| オーストラリア | オーストラリア南東部、オーストラリア東部、オーストラリア中部、オーストラリア中部 2 |

| アフリカ | 南アフリカ北部 |

| インド | インド南部、インド西部、インド中部 |

NVA の FAQ

ネットワーク仮想アプライアンス (NVA) パートナーとして、NVA をハブに追加したいと思っています。 このパートナー プログラムに参加することはできますか?

残念ながら、現時点では、新しいパートナー オファーをオンボードするキャパシティがございません。 後日、再度お問い合わせください。

Azure Marketplace から Virtual WAN ハブに任意の NVA をデプロイすることはできますか?

「パートナー」セクションに記載されているパートナーのみが、Virtual WAN ハブにデプロイできます。

NVA のコストはいくらですか?

NVA ベンダーから NVA のライセンスを購入する必要があります。 ライセンス持ち込み (BYOL) は、現在サポートされている唯一のライセンス モデルです。 加えて、Microsoft は、パートナーが消費した NVA インフラストラクチャ ユニットと、使用したその他のリソースについても課金します。 詳細については、価格の概念に関するページを参照してください。

NVA を Basic ハブにデプロイすることはできますか?

いいえ。NVA をデプロイする場合は、Standard ハブを使う必要があります。

NVA をセキュリティで保護されたハブにデプロイすることはできますか?

はい。 パートナーの NVA は、Azure Firewall を使用するハブにデプロイすることができます。

自分のブランチ オフィス内のすべてのデバイスを、ハブの自分の NVA に接続することはできますか?

いいえ。Barracuda CloudGen WAN は、Barracuda のエッジ デバイスのみと互換性があります。 CloudGen WAN の要件の詳細については、Barracuda の CloudGen WAN のページを参照してください。 Cisco の場合、互換性がある SD-WAN デバイスがいくつかあります。 互換性があるデバイスについては、Cisco Cloud OnRamp for Multi-Cloud のドキュメントを参照してください。 ご不明な点は、担当のプロバイダーにお問い合わせください。

ハブの NVA ではどのようなルーティング シナリオがサポートされていますか?

ハブの NVA では、Virtual WAN でサポートされているすべてのルーティング シナリオがサポートされています。

どのリージョンがサポートされていますか?

サポートされているリージョンについては、NVA がサポートされているリージョンに関するセクションを参照してください。

ハブ内の NVA を削除するにはどうすればよいですか?

ネットワーク仮想アプライアンス リソースをマネージド アプリケーション経由でデプロイした場合は、そのマネージド アプリケーションを削除します。 マネージド アプリケーションを削除すると、その管理対象リソース グループと、関連するネットワーク仮想アプライアンス リソースが自動的に削除されます。

ルーティング ポリシーのネクスト ホップ リソースである NVA を削除することはできません。 NVA を削除するには、まずルーティング ポリシーを削除します。

ネットワーク仮想アプライアンス リソースをパートナーのオーケストレーション ソフトウェアからデプロイした場合、ネットワーク仮想アプライアンスを削除するにはパートナーのドキュメントを参照してください。

または、次の PowerShell コマンドを実行してネットワーク仮想アプライアンスを削除することもできます。

削除する NVA の Azure リソース グループを見つけます。 通常、その Azure リソース グループは、Virtual WAN ハブがデプロイされているリソース グループとは異なります。 NVA リソースの仮想ハブ プロパティが、削除する NVA に対応していることを確認します。 次の例では、サブスクリプション内のすべての NVA に個別の名前があるものと想定しています。 同じ名前の NVA が複数ある場合は、削除する NVA に関連付けられている情報を収集してください。

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubNVA を削除します。

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

同じ一連の手順を Azure CLI から実行できます。

- 削除する NVA の Azure リソース グループを見つけます。 通常、その Azure リソース グループは、Virtual WAN ハブがデプロイされているリソース グループとは異なります。 NVA リソースの仮想ハブ プロパティが、削除する NVA に対応していることを確認します。

az network virtual-appliance list - NVA を削除する

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

次のステップ

Virtual WAN の詳細については、Virtual WAN の概要に関するページを参照してください。