Azure Synapse Analytics ワークスペースでのデータ流出の防止

Azure Synapse Analytics ワークスペースでは、ワークスペースのデータ流出の防止がサポートされています。 流出防止を使用すると、悪意のある内部関係者が Azure リソースにアクセスし、機密データを組織の範囲外の場所に流出させることから保護できます。

Synapse ワークスペースからデータ エグレスのセキュリティを保護する

ワークスペースの作成時に、マネージド仮想ネットワークと、データ流出に対する追加の保護を使用して、ワークスペースを構成することを選択できます。 マネージド仮想ネットワークを使用してワークスペースを作成するとき、データ統合および Spark リソースがマネージド仮想ネットワークにデプロイされます。 ワークスペースの専用 SQL プールとサーバーレス SQL プールにはマルチテナント機能があり、そのため、マネージド仮想ネットワークの外部に存在する必要があります。

データ流出保護が設定されているワークスペースの場合、マネージド仮想ネットワーク内のリソースは、常にマネージド プライベート エンドポイント経由で通信します。 データ流出の防止が有効になっている場合、Synapse SQL リソースは、OPENROWSETS または EXTERNAL TABLE を使って、任意の認可された Azure Storage に接続し、クエリを実行できます。 データ流出の防止では、イングレス トラフィックは制御されません。

ただし、エグレス トラフィックは、データ流出の防止で制御されます。 たとえば、CREATE EXTERNAL TABLE AS SELECT または COPY INTO コマンドで ERRORFILE 引数を使用して、外部ストレージ アカウントにデータを出力することはブロックされます。 そのため、ターゲット ストレージ アカウントのマネージド プライベート エンドポイントを作成して、それへのエグレス トラフィックのブロックを解除する必要があります。

Note

ワークスペースの作成後に、マネージド仮想ネットワークとデータ流出の防止のためのワークスペース構成を変更することはできません。

承認されたターゲットへの Synapse ワークスペース データ エグレスを管理する

データ流出の防止を有効にしてワークスペースが作成された後、ワークスペース リソースの所有者は、ワークスペースに対して承認された Microsoft Entra テナントの一覧を管理できます。 ワークスペース上の適切なアクセス許可を持つユーザーは、Synapse Studio を使用して、ワークスペースの承認された Microsoft Entra テナント内のリソースに対するマネージド プライベート エンドポイント接続要求を作成できます。 未承認のテナントにあるリソースへのプライベート エンドポイント接続をユーザーが作成しようとすると、マネージド プライベート エンドポイントの作成はブロックされます。

データ流出の防止が有効になっているワークスペースの例

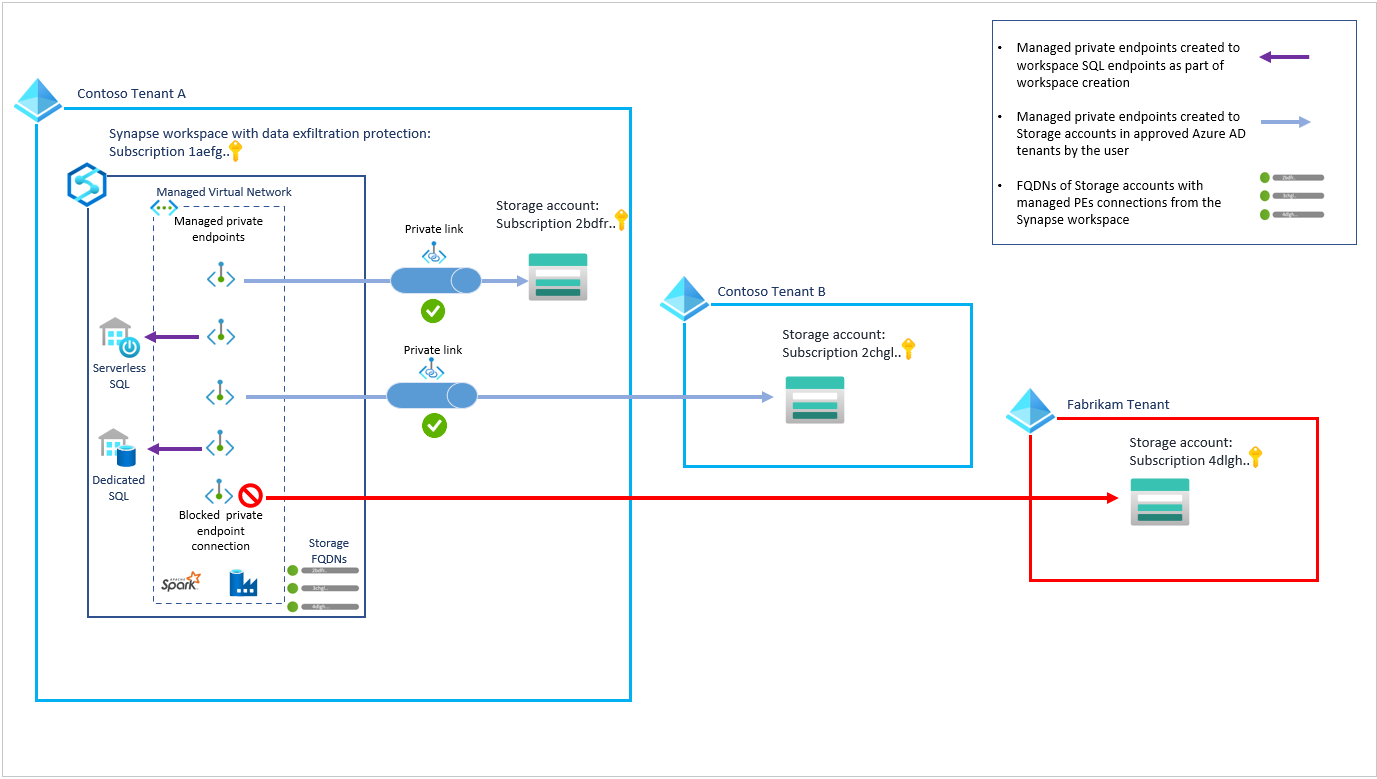

例として、Synapse ワークスペースのデータ流出の防止を示す次の場合を考えます。 Contoso という企業では、テナント A とテナント B に Azure リソースがあり、これらのリソースを安全に接続する必要があります。 テナント A に Synapse ワークスペースが作成され、承認された Microsoft Entra テナントとしてテナント B が追加されました。

次の図には、ストレージ アカウント所有者によって承認されたテナント A とテナント B の Azure Storage アカウントへのプライベート エンドポイント接続が示されています。 この図には、ブロックされたプライベート エンドポイントの作成も示されています。 このプライベート エンドポイントの作成は、Contoso のワークスペースで承認された Microsoft Entra テナントでない Fabrikam Microsoft Entra テナント内の Azure Storage アカウントがターゲットとされたためブロックされました。

重要

ワークスペースのテナント以外のテナント内のリソースには、SQL プールへの接続をブロックするファイアウォール規則を含めないでください。 Spark クラスターなどワークスペースのマネージド仮想ネットワーク内のリソースは、マネージド プライベート リンクを介してファイアウォールで保護されたリソースに接続できます。