データ流出の防止が有効になっているワークスペースを作成する

この記事では、データ流出の防止が有効になっているワークスペースを作成する方法と、このワークスペースに対して承認された Microsoft Entra テナントを管理する方法について説明します。

Note

ワークスペースの作成後に、マネージド仮想ネットワークとデータ流出の防止のためのワークスペース構成を変更することはできません。

[前提条件]

- Azure 内でワークスペース リソースを作成するためのアクセス許可。

- マネージド プライベート エンドポイントを作成するための Synapse ワークスペースのアクセス許可。

- ネットワーク リソース プロバイダー用に登録されているサブスクリプション。 詳細情報。

次の手順に従ってください: 「クイックスタート: Synapse ワークスペースを作成する」。これにより、ワークスペースの作成を開始します。 ワークスペースを作成する前に、下の情報を使用して、データ流出の防止をワークスペースに追加します。

ワークスペースの作成時にデータ流出の防止を追加する

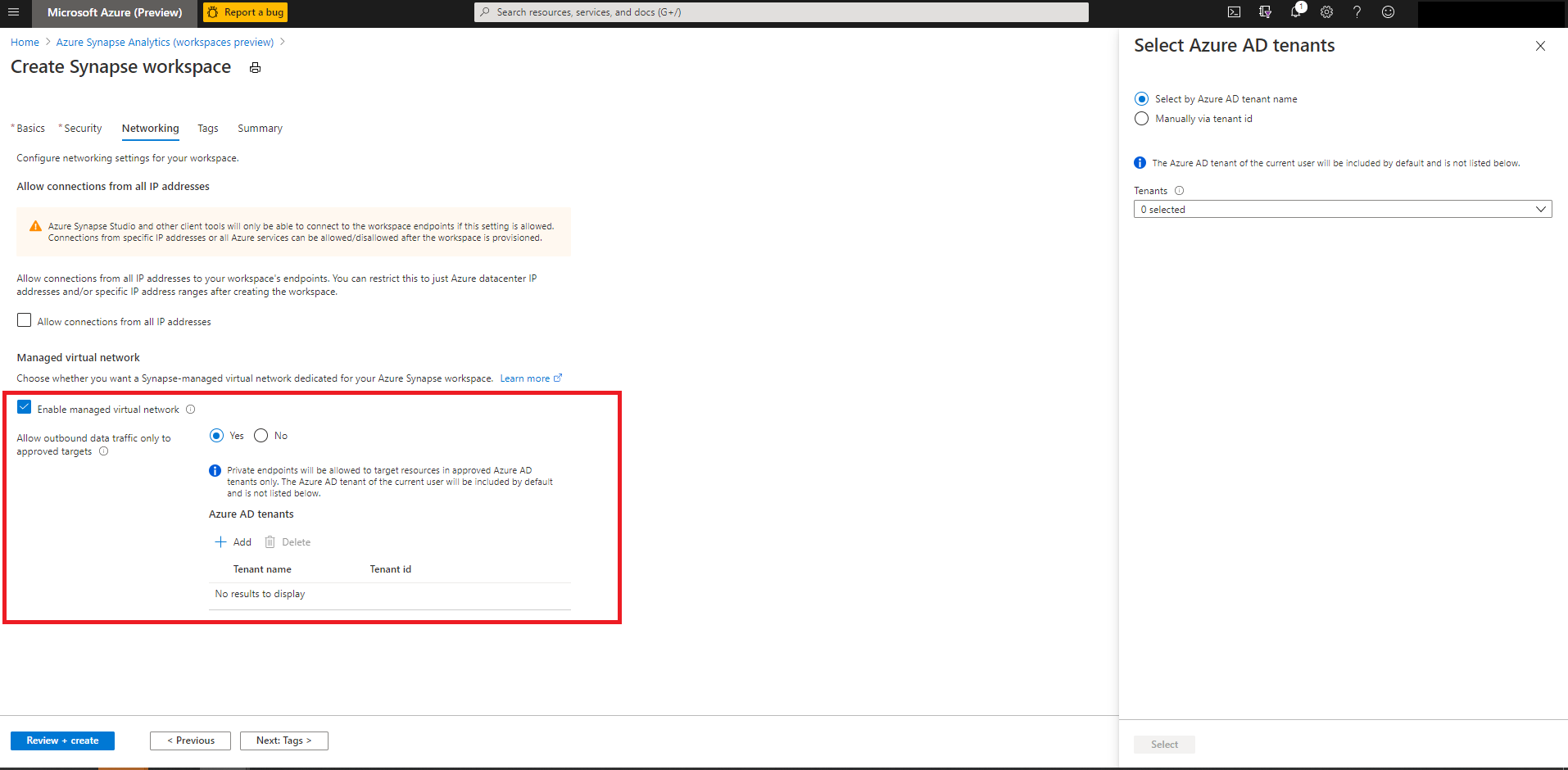

- [ネットワーク] タブで、[Enable managed virtual network](マネージド仮想ネットワークの有効化) チェックボックスをオンにします。

- [Allow outbound data traffic only to approved targets](承認されたターゲットへの送信データ トラフィックのみを許可する) オプションで [はい] を選択します。

- このワークスペースに対して承認された Microsoft Entra テナントを選択します。

- 構成を確認して、ワークスペースを作成します。

ワークスペースに対して承認された Microsoft Entra テナントを管理する

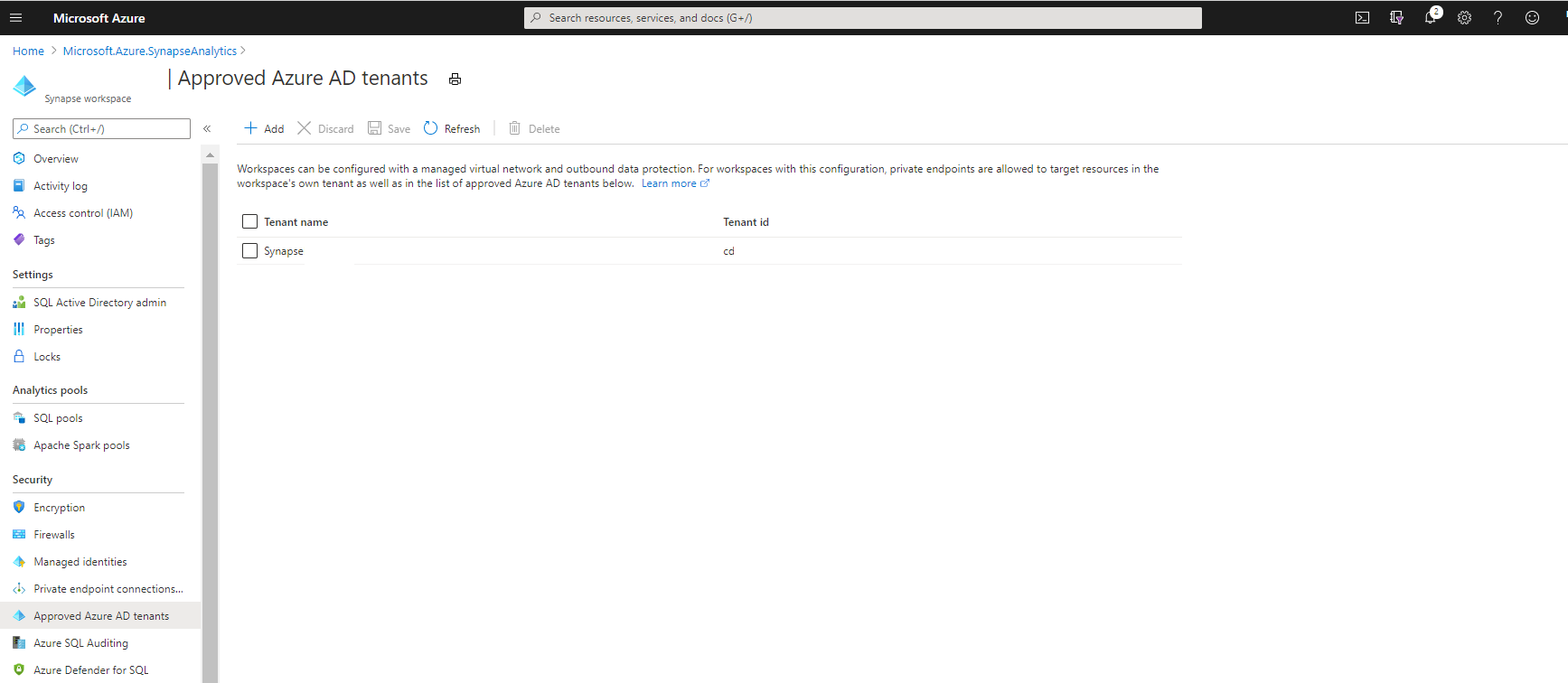

- ワークスペースの Azure portal から、"承認された Microsoft Entra テナント" に移動します。 ワークスペースに対して承認された Microsoft Entra テナントの一覧がこちらに表示されます。 ワークスペースのテナントは既定で含まれているため、一覧にありません。

- 承認されたリストに新しいテナントを追加するには、[+ 追加] を使用します。

- Microsoft Entra テナントを承認されたリストから削除するには、テナントを選択し、[削除]、[保存] の順に選択します。

承認された Microsoft Entra テナント内の Azure リソースへの接続

マネージド プライベート エンドポイントを作成して、ワークスペースに対して承認されている Microsoft Entra テナント内に存在する Azure リソースに接続することができます。 マネージド プライベート エンドポイントの作成についてのガイドに記載されている手順に従います。

重要

ワークスペースのテナント以外のテナント内のリソースには、SQL プールからそれらへの接続をブロックするファイアウォール規則を設定しないでください。 Spark クラスターなどワークスペースのマネージド仮想ネットワーク内のリソースは、マネージド プライベート リンクを介してファイアウォールで保護されたリソースに接続できます。

既知の制限事項

ユーザーは、PyPI などのパブリック リポジトリから Python パッケージをインストールするための、環境構成ファイルを提供できます。 データ流失が防止されたワークスペースでは、アウトバウンド リポジトリへの接続がブロックされます。 そのため、PyPI などのパブリック リポジトリからインストールされた Python ライブラリはサポートされません。

別の方法として、ユーザーは、ワークスペース パッケージをアップロードするか、自分のプライマリ Azure Data Lake Storage アカウント内にプライベート チャネルを作成することができます。 詳細については、Azure Synapse Analytics でのパッケージ管理に関するページを参照してください。

Synapse ワークスペースでデータ流出防止が有効になっているマネージド仮想ネットワークを使用している場合、イベント ハブから Data Explorer プールへのデータの取り込みは機能しません。

次の手順

- Synapse ワークスペースでのデータ流出の防止の詳細を学習する

- マネージド ワークスペースの Virtual Network の詳細を学習する

- マネージド プライベート エンドポイントの詳細を学習する

- データ ソースへのマネージド プライベート エンドポイントを作成する