CSV または JSON ファイルから Microsoft Sentinel 脅威インテリジェンスにインジケーターを一括で追加する

この記事では、CSV または JSON ファイルから Microsoft Sentinel 脅威インテリジェンスにインジケーターを追加します。 脅威インテリジェンスの共有は、進行中の調査の間であってもメールやその他の非公式チャネルにわたって行われます。 インジケーターを Microsoft Sentinel 脅威インテリジェンスに直接インポートできるため、新しい脅威をチームにすばやく伝えることができます。 セキュリティ アラート、インシデント、自動応答の生成など、他の分析を強化するために脅威を利用できるようにします。

重要

現在、この機能はプレビュー段階にあります。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項について詳しくは、「Microsoft Azure プレビューの追加の使用条件」を参照してください。

Microsoft Sentinel は Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビュー版については、Microsoft Defender XDR または E5 ライセンスなしで Defender ポータルで Microsoft Sentinel を使用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

脅威インジケーターを格納する Microsoft Azure Sentinel ワークスペースに対する読み取りおよび書き込みアクセス許可が必要です。

インジケーターのインポート テンプレートを選択する

特別に細工された CSV または JSON ファイルを使用して、脅威インテリジェンスに複数のインジケーターを追加します。 ファイル テンプレートをダウンロードして、フィールドとそのデータへのマッピング方法を理解します。 インポートする前に、各テンプレートの種類に必要なフィールドを確認してデータを検証します。

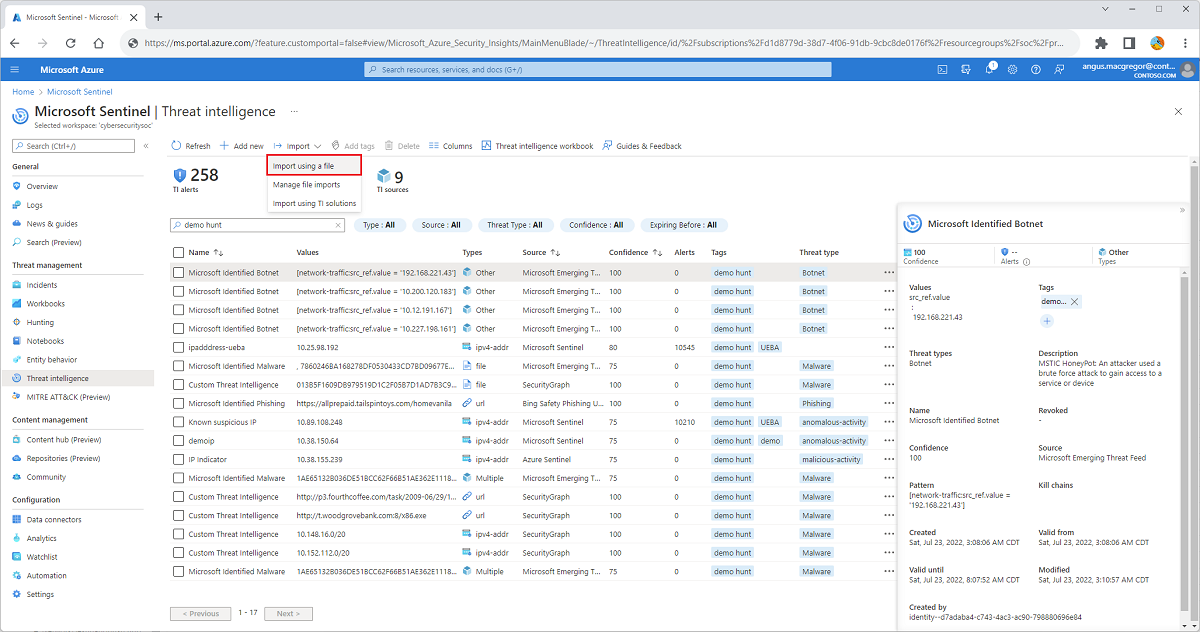

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[脅威インテリジェンス] を選びます。

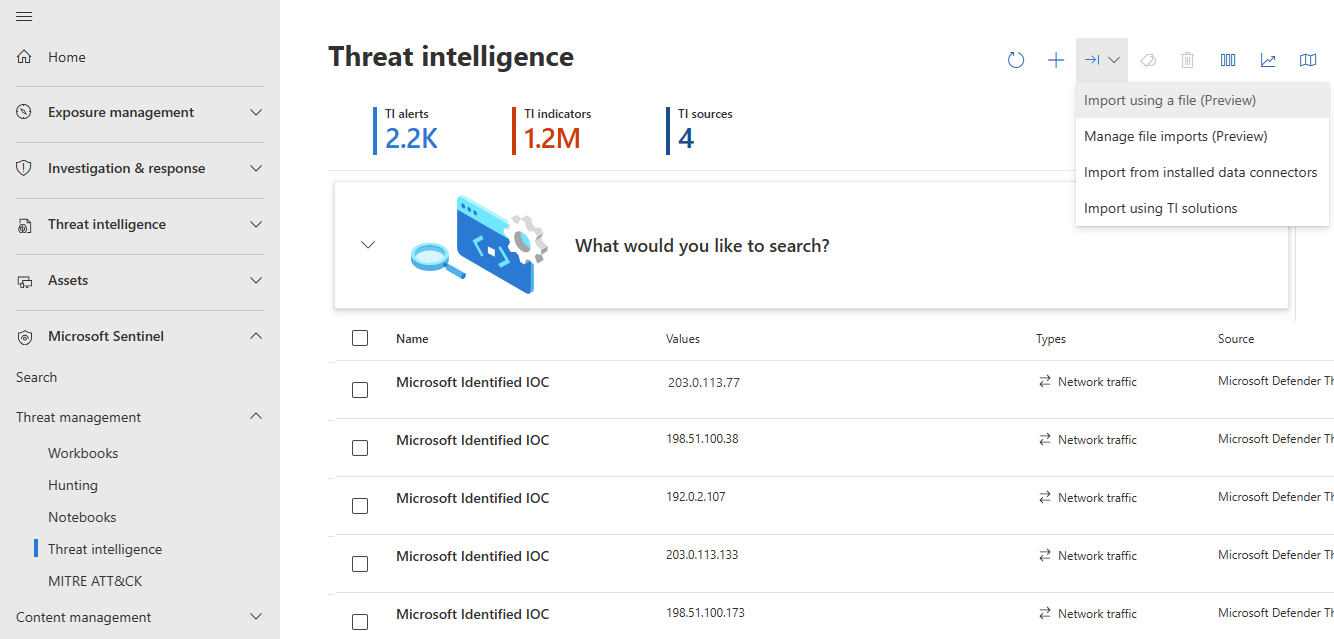

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[脅威インテリジェンス] を選択します。

ファイルを使用してインポートのインポート>を選択します。

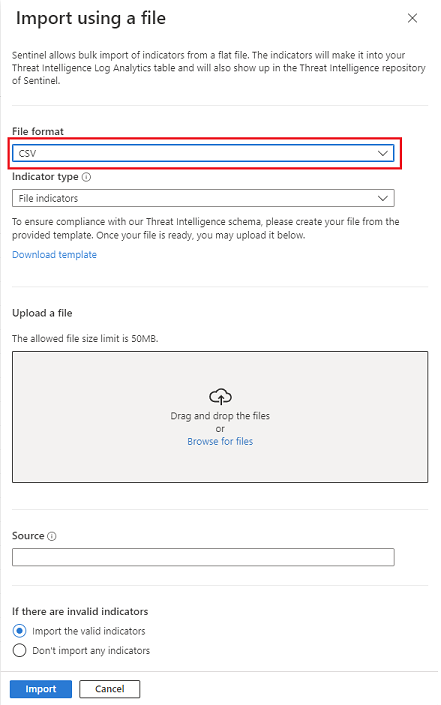

[ファイル形式] ドロップダウン メニューで、[CSV] または [JSON] を選択します。

一括アップロード テンプレートを選択したら、[テンプレートのダウンロード] リンクを選択します。

インジケーターは、各ファイルのアップロードに必要なので、ソース別にグループ化することを検討してください。

テンプレートには、必要なフィールドや検証パラメーターなど、1 つの有効なインジケーターを作成するために必要なすべてのフィールドが用意されています。 その構造を複製して、1 つのファイルに追加のインジケーターを設定します。 テンプレートの詳細については、 インポート テンプレートを理解するを参照してください。

インジケーター ファイルをアップロードする

テンプレートの既定値からファイル名を変更しますが、ファイル拡張子は .csv または .json のままにします。 一意のファイル名を作成すると、[ファイルのインポートの管理] ペインからインポートをモニタリングするのが簡単になります。

インジケーター ファイルを [ファイルのアップロード] セクションにドラッグするか、リンクを使用してファイルを参照します。

ソース テキスト ボックスにインジケーターの ソース を入力します。 この値は、そのファイルに含まれるすべてのインジケーターにスタンプされます。 このプロパティは

SourceSystemフィールドと見なしてください。 ソースは、[ファイルのインポートの管理] ペインにも表示されます。 詳細については、脅威インジケーターの操作に関するページを参照してください。[ファイルを使用してインポート] ペインの下部にあるボタンのいずれかを選択して、Microsoft Sentinel で無効なインジケーター エントリを処理する方法を選択します。

- 有効なインジケーターのみをインポートし、無効なインジケーターをファイルから取り除きます。

- ファイル内の 1 つのインジケーターが無効な場合は、インジケーターをインポートしないでください。

![CSV または JSON ファイルをアップロードし、テンプレートを選択し、ソースを指定するためのドロップダウン メニューを示し、[インポート] ボタンが強調表示されているスクリーンショット。](media/indicators-bulk-file-import/upload-file-pane.png)

インポート を選択します。

ファイルのインポートを管理する

インポートをモニタリングし、部分的にインポートされ、または失敗したインポートのエラー レポートを表示します。

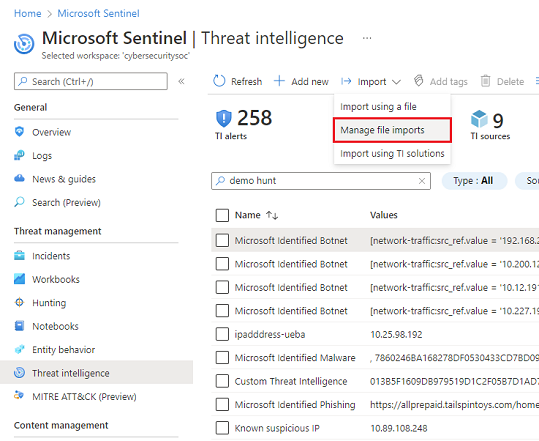

[ファイルのインポートの管理のインポート]> を選択します。

インポートされたファイルの状態と無効なインジケーター エントリの数をレビューします。 ファイルが処理されると、有効なインジケーターの数が更新されます。 インポートが完了するまで待機して、更新された有効なインジケーターの数を取得します。

![インジェスト データの例が含まれる [ファイルのインポートの管理] ペインを示すスクリーンショット。列は、さまざまなソースのインポートされた数で並べ替えられて表示されます。](media/indicators-bulk-file-import/manage-file-imports-pane.png)

[ソース]、インジケーター ファイルの [名前]、[インポート済み] の数、各ファイル内のインジケーターの [合計] 数、または [作成日] の日付を選択して、インポートを表示および並べ替えます。

エラー ファイルのプレビューを選択するか、無効なインジケーターに関するエラーを含むエラー ファイルをダウンロードします。

Microsoft Sentinel は、ファイルのインポートの状態を 30 日間保持します。 実際のファイルと関連するエラー ファイルは、システム内で 24 時間保持されます。 24 時間後、ファイルとエラー ファイルは削除されますが、取り込まれたインジケーターは脅威インテリジェンスに引き続き表示されます。

インポート テンプレートを理解する

各テンプレートを確認して、インジケーターが正常にインポートされていることを確認します。 テンプレート ファイルの手順と、以下の補足ガイダンスを参照してください。

CSV テンプレートの構造

[インジケーターの種類] ドロップダウン メニューで、[CSV] を選択します。 次に、[ファイル インジケーター] または [その他すべてのインジケーターの種類] オプションを選択します。

ファイル インジケーターには MD5 や SHA256 などの複数のハッシュの種類があるため、CSV テンプレートにはファイル インジケーターの種類に対応するために複数の列が必要です。 IP アドレスなどの他のすべてのインジケーター型では、監視可能な型と監視可能な値のみが必要です。

CSV の他のすべてのインジケーター型テンプレートの列見出しには

threatTypes、単一または複数tags、confidence、およびtlpLevel。 Traffic Light Protocol (TLP) は、脅威インテリジェンス共有に関する決定を行う際に役立つ機密度の指定です。必須フィールドは、

validFrom、observableType、observableValueのみです。最初の行全体をテンプレートから削除して、アップロード前にコメントを削除します。

CSV ファイルのインポートの最大ファイル サイズは 50 MB です。

CSV テンプレートを使用するドメイン名インジケーターの例を次に示します。

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON テンプレートの構造

すべてのインジケーターの種類に対して JSON テンプレートは 1 つだけです。 JSON テンプレートは、STIX 2.1 形式に基づいています。

pattern要素は、インジケーターの種類file、ipv4-addr、ipv6-addr、domain-name、url、user-account、email-addr、windows-registry-keyをサポートします。アップロードする前にテンプレートのコメントを削除します。

コンマなしで

}を使用して、配列内の最後のインジケーターを閉じます。JSON ファイルのインポートの最大ファイル サイズは 250 MB です。

JSON テンプレートを使用する ipv4-addr インジケーターの例を次に示します。

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

関連するコンテンツ

この記事では、フラット ファイルに収集されたインジケーターをインポートして、脅威インテリジェンスを手動で強化する方法について説明しました。 インジケーターが Microsoft Sentinel の他の分析にどのように役立つかの詳細については、次の記事を参照してください。