Microsoft Sentinel でのマルチステージ攻撃の検出 (Fusion) ルールを構成する

重要

新しいバージョンの Fusion 分析ルールは現在プレビュー版です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

Note

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

Microsoft Sentinel は、拡張可能な機械学習アルゴリズムに基づく関連付けエンジンである Fusion を使用して、キル チェーンのさまざまな段階で観察される異常な動作と疑わしいアクティビティの組み合わせを特定することによって、マルチステージ攻撃を自動的に検出します。 これらの検出に基づいて、Microsoft Sentinel では、これ以外では検出が困難であろうインシデントが生成されます。 このインシデントは、2 つ以上のアラートまたはアクティビティで構成されています。 設計上、このようなインシデントでは、ボリュームが低、忠実度が高、重大度が高になります。

この検出テクノロジはご利用の環境によってカスタマイズされるため、誤検知率を減らすだけでなく、情報が制限されているか、不足している攻撃も検出できます。

Fusion ルールの構成

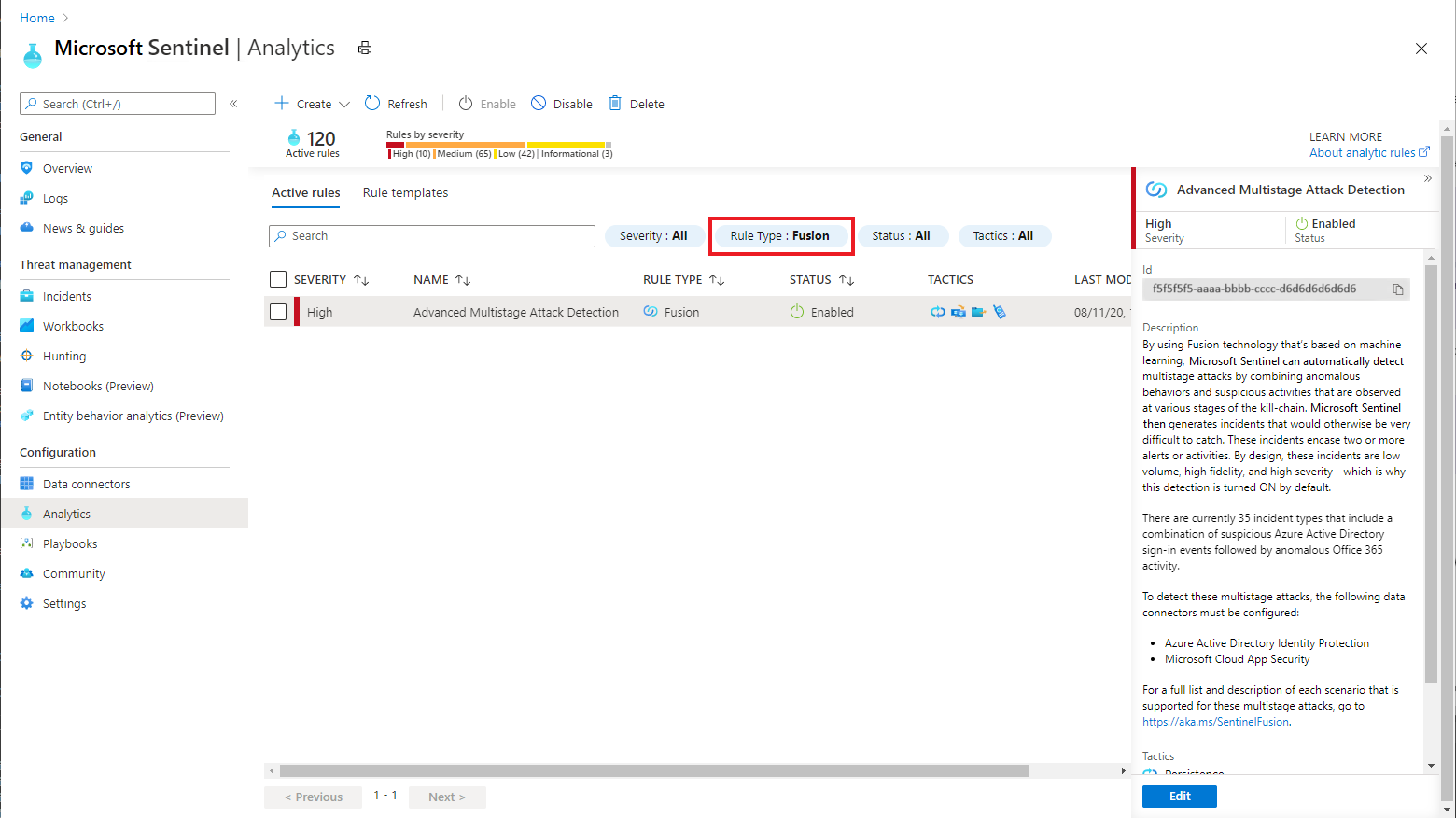

この検出は、Microsoft Sentinel では既定で有効になっています。 その状態を確認または変更するには、次の手順を実行します。

Azure portal にサインインして Microsoft Seninel に入ります。

Microsoft Sentinel のナビゲーション メニューから [分析] を選択します。

[アクティブなルール] タブを選択し、ルールの種類が Fusion であるものだけを表示するようリストをフィルターにかけ、 [名称] 列で [高度なマルチステージ攻撃の検出] を見つけます。 [状態] 列を見て、この検出が有効になっているか、無効になっているか確認します。

状態を変更するには、この項目を選択し、 [高度なマルチステージ攻撃の検出] プレビュー ペインで [編集] を選択します。

[分析ルール ウィザード] の [全般] タブで、状態 (有効/無効) をメモするか、必要に応じて変更します。

状態を変更したが、それ以上変更する必要がない場合は、 [確認と更新] タブを選択し、 [保存] を選択します。

Fusion 検出ルールをさらに構成するには、 [次へ: Fusion の構成] を選択します。

Fusion 検出用のソース シグナルを構成する: 最良の結果を得るには、リストされているすべてのソース シグナルに加え、すべての重要度レベルを含めることをお勧めします。 既定では、これらはすべて既に含まれていますが、次の方法で変更することもできます。

注意

特定のソース シグナルまたはアラートの重要度レベルを除外すると、そのソースからのシグナル、またはその重要度レベルに一致するアラートに依存する Fusion 検出はトリガーされません。

異常、さまざまなプロバイダーからのアラート、未加工のログなど、Fusion 検出からのシグナルを除外します。

ユース ケース: ノイズの多いアラートを生成することがわかっている特定のシグナル ソースをテストする場合は、Fusion 検出のためにその特定のシグナル ソースからのシグナルを一時的にオフにすることができます。

プロバイダーごとにアラートの重要度を構成する: 仕様では、Fusion ML モデルは、複数のデータ ソースからのキルチェーン全体の異常なシグナルに基づいて、信頼度の低いシグナルを重要度の高い 1 つのインシデントに関連付けます。 Fusion に含まれるアラートは、一般的に重要度が低い (中、低、情報) ですが、関連する重要度の高いアラートは、場合によっては含めることができます。

ユース ケース: 重要度の高いアラートをトリアージおよび調査するための個別のプロセスがあり、これらのアラートを Fusion に含めない場合は、重要度の高いアラートを Fusion 検出から除外するようにソース シグナルを構成できます。

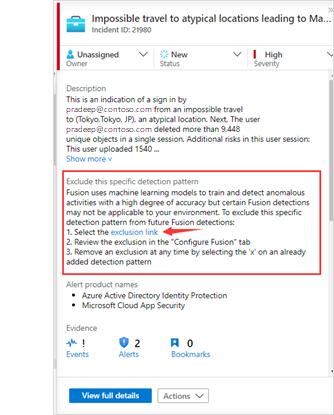

Fusion 検出から特定の検出パターンを除外します。 特定の Fusion 検出は、お使いの環境に該当しない場合や、擬陽性が発生しやすい場合があります。 特定の Fusion 検出パターンを除外する場合は、次の手順に従います。

除外する種類の Fusion インシデントを見つけて開きます。

[説明] セクションで、 [詳細を表示] を選択します。

[この特定の検出パターンを除外する] で、 [除外リンク] を選択します。これにより、分析ルール ウィザードの [Fusion の構成] タブにリダイレクトされます。

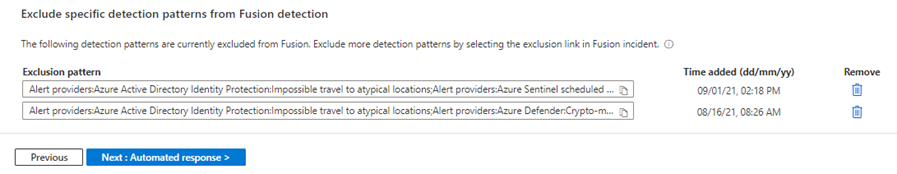

[Fusion の構成] タブに、検出パターンが表示されます。これは Fusion インシデントのアラートと異常を組み合わせたもので、検出パターンが追加された時刻と共に除外リストに追加されています。

除外された検出パターンは、その検出パターンにあるごみ箱アイコンを選択すると、いつでも削除できます。

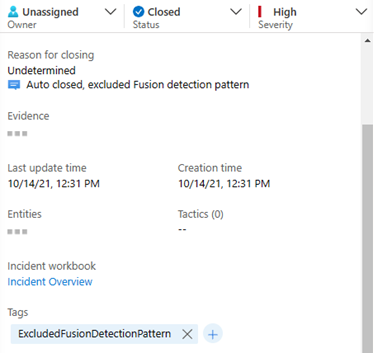

除外された検出パターンに一致するインシデントは引き続きトリガーされますが、それらはアクティブなインシデント キューには表示されません。 これには、次の値が自動的に設定されます。

[状態] : "終了"

[終了の分類] : "不明"

[コメント] : "自動終了、除外された Fusion 検出パターン"

タグ: "ExcludedFusionDetectionPattern" - このタグに対してクエリを実行し、この検出パターンに一致するすべてのインシデントを表示できます。

注意

現在、Microsoft Sentinel では 30 日間の履歴データを使用して機械学習システムをトレーニングしています。 このデータは、機械学習パイプラインを通過するときに、Microsoft のキーを使用して常に暗号化されます。 ただし、Microsoft Sentinel ワークスペースで CMK を有効にした場合、トレーニング データはカスタマー マネージド キー (CMK) を使用して暗号化されません。 Fusion をオプトアウトするには、[Microsoft Sentinel]>[構成]>[分析] > [アクティブな規則] の順に移動し、[高度なマルチステージ攻撃の検出] 規則を右クリックし、[無効にする] を選択します。

Fusion 検出のスケジュールされた分析のルールを構成する

重要

- 分析ルール アラートを使用した Fusion による検出は、現在プレビュー版です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

Fusion では、スケジュールされた分析のルールにより生成されるアラートを使用して、シナリオベースのマルチステージ攻撃や新たな脅威を検出できます。 Microsoft Sentinel の Fusion の機能を最大限に活用できるよう、次の手順でこれらのルールを構成、有効化することをお勧めします。

新たな脅威の場合、Fusion では、キル チェーン (タクティクス) とエンティティ マッピング情報を含むすべてのスケジュール化された分析ルールによって生成されたアラートを使用できます。 Fusion で分析ルールの出力を使用して、新たな脅威を検出できるようにするには、次のようにします。

これらのスケジュール ルールのエンティティ マッピングを確認します。 エンティティ マッピング構成に関するセクションを参考にして、クエリの結果から Microsoft Sentinel で認識しているエンティティに、パラメーターをマッピングします。 Fusion は、エンティティ (ユーザー アカウント、IP アドレスなど) に基づいてアラートの関連付けを行うので、その ML アルゴリズムでは、エンティティ情報がなければアラートの一致を検出できません。

分析ルールの詳細で戦術と手法を確認します。 Fusion ML アルゴリズムでは、MITRE ATT&CK 情報を使用してマルチステージ攻撃を検出します。分析ルールにラベルとして付けた戦術と手法は、生成されるインシデントに表示されます。 受け取る警告にタクティクスの情報がない場合、Fusion の計算に影響が出ることがあります。

Fusion では、次の スケジュールされた分析のルールのテンプレートに基づくルールを使用してシナリオベースの脅威を検出することもできます。

テンプレートとして利用できるクエリを有効にするには、[分析] ページの [ルールのテンプレート] タブに移動し、テンプレート ギャラリーでルール名を選択して、詳細ペインの [ルールの作成] を選択します。

- Cisco - ファイアウォールによるブロック Microsoft Entra ID へのログインに成功

- Fortinet - Beacon pattern detected (Fortinet - ビーコン パターン検出)

- Microsoft Entra へのログインに何回も失敗した IP が Palo Alto VPN へのログインに成功

- Multiple Password Reset by user (ユーザーがパスワードを何回もリセット)

- Rare application consent (通常見られないアプリケーションへの同意)

- SharePointFileOperation via previously unseen IPs (これまで見られなかった IP による SharePointFileOperation)

- Suspicious Resource deployment (リソースの不審なデプロイ)

- Palo Alto Threat signatures from Unusual IP addresses (通常の IP アドレスとは異なる Palo Alto 脅威シグネチャ)

現在ルール テンプレートとして利用できないクエリを追加するには、ゼロからのカスタム分析ルールの作成に関するページを参照してください。

- New Admin account activity seen which was not seen historically (これまで見られなかった新しい管理者アカウントによる活動)

詳細については、「スケジュール化された分析規則を使用した Fusion 高度なマルチステージ攻撃の検出シナリオ」を参照してください。

注意

Fusion で使用するスケジュールされた分析のルールでは、ML アルゴリズムは、テンプレートにある KQL クエリに対してあいまい一致を適用しません。 テンプレート名を変更しても、Fusion による検出に影響はありません。

次のステップ

Microsoft Sentinel での Fusion による検出を参照してください。

数多くの Fusion のシナリオベースの検出を参照してください。

高度なマルチステージ攻撃の検出に関する詳細を学習したので、自分のデータや潜在的な脅威を視覚化する方法を学習することができる以下のクイックスタートにも関心を持たれるかもしれません。Microsoft Sentinel の使用を開始する。

作成されたインシデントを調査する準備ができたら、次のチュートリアルをご覧ください。Microsoft Sentinel を使用してインシデントを調査する。