Azure Operator Nexus のセキュリティ

Azure Operator Nexus は、最新のセキュリティ脅威を検出して防御し、政府や業界のセキュリティ標準の厳格な要件に準拠するように、設計および構築されています。 2 つの基礎が、そのセキュリティ アーキテクチャの土台を形成します。

- 規定でのセキュリティ - セキュリティの回復性はプラットフォームの固有の部分であり、安全に使うために必要な構成の変更はほとんどありません。

- 侵害 を想定する - 基になっているのは、どのようなシステムでも侵害される可能性があるという想定です。そのため、セキュリティ侵害が発生した場合の影響を最小限に抑えることが目標になります。

Azure Operator Nexus は、オペレーターのワークロードを保護しながら、クラウド セキュリティ態勢を向上させることができる Microsoft のクラウドネイティブ セキュリティ ツールを利用して、これらのことを実現します。

Microsoft Defender for Cloud によるプラットフォーム全体の保護

Microsoft Defender for Cloud は、リソースの強化、セキュリティ態勢の管理、サイバー攻撃からの保護、セキュリティ管理の効率化に必要なセキュリティ機能を提供する、クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) です。 Azure Operator Nexus プラットフォームに適用される Defender for Cloud の主な機能の一部を次に示します。

- 仮想マシンとコンテナー レジストリの脆弱性評価 - 脆弱性評価ソリューションを簡単に有効にして、脆弱性を検出、管理、解決できます。 結果の表示、調査、修復を Defender for Cloud 内から直接実行できます。

- ハイブリッド クラウド セキュリティ - オンプレミスとクラウドのすべてのワークロードのセキュリティを、統合された 1 つのビューで確認できます。 セキュリティ ポリシーを適用し、ハイブリッド クラウドのワークロードのセキュリティを継続的に評価することで、セキュリティ標準に確実に準拠できます。 ファイアウォールやその他のパートナー ソリューションなどのさまざまなソースから、セキュリティ データを収集、検索、分析します。

- 脅威防止アラート - 高度な行動分析と Microsoft インテリジェント セキュリティ グラフを使用して、巧妙化するサイバー攻撃に対応します。 組み込みの行動分析と機械学習により、各種攻撃やゼロデイ攻撃を特定することができます。 ネットワーク、マシン、Azure Storage、クラウド サービスに対する攻撃や侵害後のアクティビティを監視します。 対話型のツールと状況に応じた脅威インテリジェンスにより、調査を効率化します。

- さまざまなセキュリティ標準に対するコンプライアンス評価 - Defender for Cloud は、ユーザーのハイブリッド クラウド環境を継続的に評価し、Azure セキュリティ ベンチマークの制御とベスト プラクティスに従ってリスク要因を分析します。 高度なセキュリティ機能を有効にすると、組織のニーズに応じて、他の業界標準、規制標準、ベンチマークを広範に適用できます。 規制コンプライアンス ダッシュボードから、標準を追加したり、コンプライアンスを追跡したりすることができます。

- コンテナーのセキュリティ機能 - コンテナー化された環境で、脆弱性管理とリアルタイムの脅威の防止が利用できます。

オンプレミスのホスト サーバーと、オペレーターのワークロードを実行する Kubernetes クラスターを保護できる、強化されたセキュリティ オプションがあります。 以下ではこれらのオプションについて説明します。

Microsoft Defender for Endpoint によるベアメタル マシンのホスト オペレーティング システムの保護

Microsoft Defender for Endpoint ソリューションを有効にすることを選ぶと、オンプレミスのインフラストラクチャ コンピューティング サーバーをホストする Azure Operator Nexus のベアメタル マシン (BMM) が保護されます。 Microsoft Defender for Endpoint によって、予防ウイルス対策 (AV)、エンドポイントの検出と応答 (EDR)、脆弱性管理の機能が提供されます。

Microsoft Defender for Servers プランを選んでアクティブにすると、Microsoft Defender for Endpoint の保護を有効にできます。Microsoft Defender for Servers プランのアクティブ化は Microsoft Defender for Endpoint の前提条件です。 有効にした Microsoft Defender for Endpoint の構成は、プラットフォームによって管理され、最適なセキュリティとパフォーマンスを確保して、構成ミスのリスクを軽減します。

Microsoft Defender for Containers による Kubernetes クラスターのワークロード保護

Microsoft Defender for Containers ソリューションを有効にすることを選ぶと、オペレーターのワークロードを実行するオンプレミスの Kubernetes クラスターが保護されます。 Microsoft Defender for Containers は、クラスターと Linux ノードの実行時の脅威に対する保護と、誤った構成に対するクラスター環境の強化を提供します。

Defender for Containers プランをアクティブにすることで、必要に応じて Defender for Cloud 内で Defender for Containers の保護を有効にできます。

クラウドのセキュリティは共同責任

クラウド環境でのセキュリティは、お客様とクラウド プロバイダーの間の共同責任であることを理解しておくことが重要です。 責任は、ワークロードが実行されるクラウド サービスの種類、サービスとしてのソフトウェア (SaaS)、サービスとしてのプラットフォーム (PaaS)、またはサービスとしてのインフラストラクチャ (IaaS) であるかどうか、ワークロードがホストされている場所 (クラウド プロバイダーのデータセンター内、またはお客様独自のオンプレミスのデータセンター内) によって異なります。

Azure Operator Nexus のワークロードはお客様のデータセンター内のサーバーで実行されるため、オンプレミス環境への変更はお客様が制御できます。 Microsoft は、セキュリティや他の更新プログラムを含む新しいプラットフォーム リリースを定期的に利用できるようにします。 その後、お客様は、組織のビジネス ニーズに応じて、これらのリリースを環境に適用するのに適した時期を決める必要があります。

Kubernetes セキュリティ ベンチマークのスキャン

セキュリティ コンプライアンス用の Azure Operator Nexus プラットフォームをスキャンするために、業界標準のセキュリティ ベンチマーク ツールを使用します。 これらのツールには、Kubernetes セキュリティ技術実装ガイド (STIG) コントロールへの準拠を評価するためのOpenSCAPと、Center for Internet Security (CIS) Kubernetes ベンチマークへの準拠を評価するための Aqua Security の Kube-Bench があります。

一部のコントロールは、Azure Operator Nexus 環境で実装することが技術的に不可能であり、これらの例外となるコントロールは、該当する Nexus レイヤーについて以下に文書化されています。

RBAC やサービス アカウント テストなどの環境制御は、顧客要件によって結果が異なる可能性があるため、これらのツールでは評価されません。

NTF = 技術的に不可能

OpenSCAP STIG - V2R2

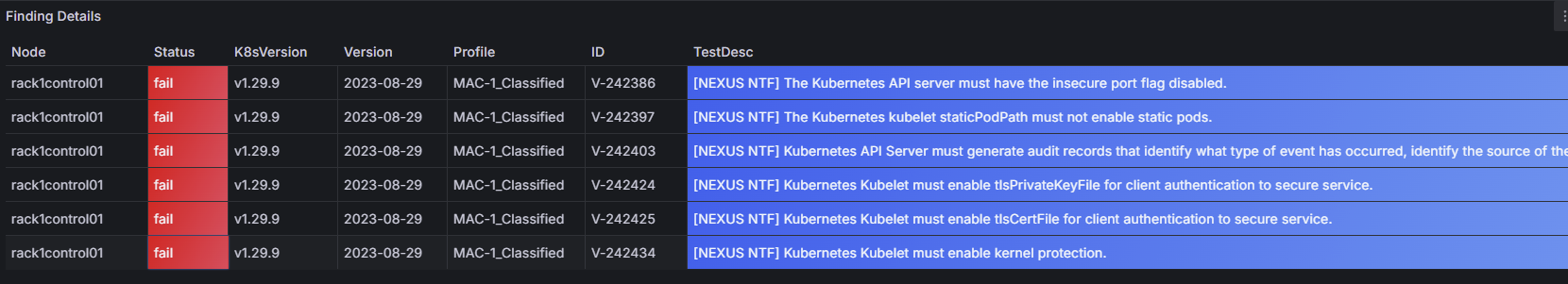

クラスター

| STIG ID | 推奨事項の説明 | 状態 | 問題点 |

|---|---|---|---|

| V-242386 | Kubernetes API サーバーでは、安全でないポート フラグを無効にしておく必要があります | NTF | このチェックは v1.24.0 以降では非推奨です |

| V-242397 | Kubernetes kubelet staticPodPath では、静的ポッドを有効にしてはいけません | NTF | 制御ノードにのみ有効、kubeadm では必須 |

| V-242403 | Kubernetes API Server では、どのような種類のイベントが発生したかを特定し、イベントのソースを特定し、イベント結果を含み、ユーザーを特定し、イベントに関連するコンテナーを特定する監査レコードを生成する必要があります | NTF | 特定の API 要求と応答にはシークレットが含まれているため、監査ログにキャプチャされません |

| V-242424 | Kubernetes Kubelet では、サービスを保護するために、クライアント認証用の tlsPrivateKeyFile を有効にする必要があります | NTF | Kubelet SAN にはホスト名のみ含まれます |

| V-242425 | Kubernetes Kubelet では、サービスを保護するために、クライアント認証用の tlsCertFile を有効にする必要があります | NTF | Kubelet SAN にはホスト名のみ含まれます |

| V-242434 | Kubernetes Kubelet では、カーネル保護を有効にする必要があります。 | NTF | Nexus の kubeadm にカーネル保護を有効にすることはできません |

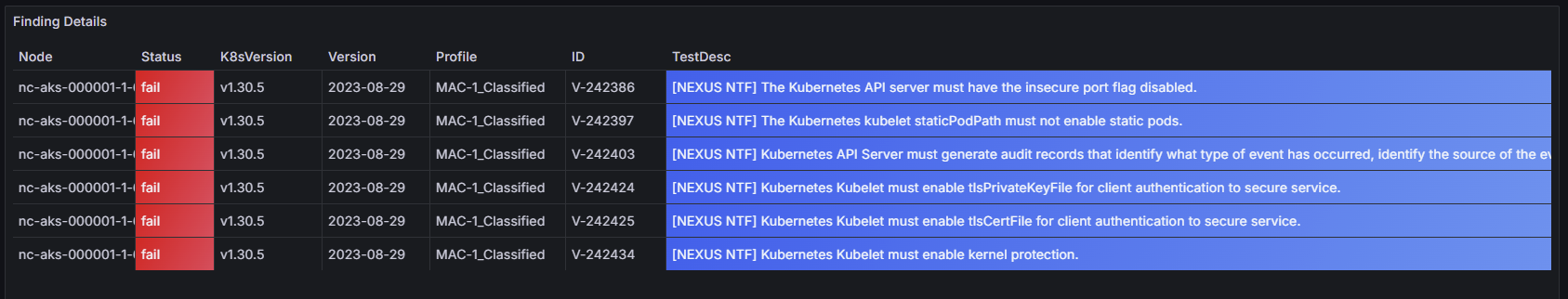

Nexus Kubernetes クラスター

| STIG ID | 推奨事項の説明 | 状態 | 問題点 |

|---|---|---|---|

| V-242386 | Kubernetes API サーバーでは、安全でないポート フラグを無効にしておく必要があります | NTF | このチェックは v1.24.0 以降では非推奨です |

| V-242397 | Kubernetes kubelet staticPodPath では、静的ポッドを有効にしてはいけません | NTF | 制御ノードにのみ有効、kubeadm では必須 |

| V-242403 | Kubernetes API Server では、どのような種類のイベントが発生したかを特定し、イベントのソースを特定し、イベント結果を含み、ユーザーを特定し、イベントに関連するコンテナーを特定する監査レコードを生成する必要があります | NTF | 特定の API 要求と応答にはシークレットが含まれているため、監査ログにキャプチャされません |

| V-242424 | Kubernetes Kubelet では、サービスを保護するために、クライアント認証用の tlsPrivateKeyFile を有効にする必要があります | NTF | Kubelet SAN にはホスト名のみ含まれます |

| V-242425 | Kubernetes Kubelet では、サービスを保護するために、クライアント認証用の tlsCertFile を有効にする必要があります | NTF | Kubelet SAN にはホスト名のみ含まれます |

| V-242434 | Kubernetes Kubelet では、カーネル保護を有効にする必要があります。 | NTF | Nexus の kubeadm にカーネル保護を有効にすることはできません |

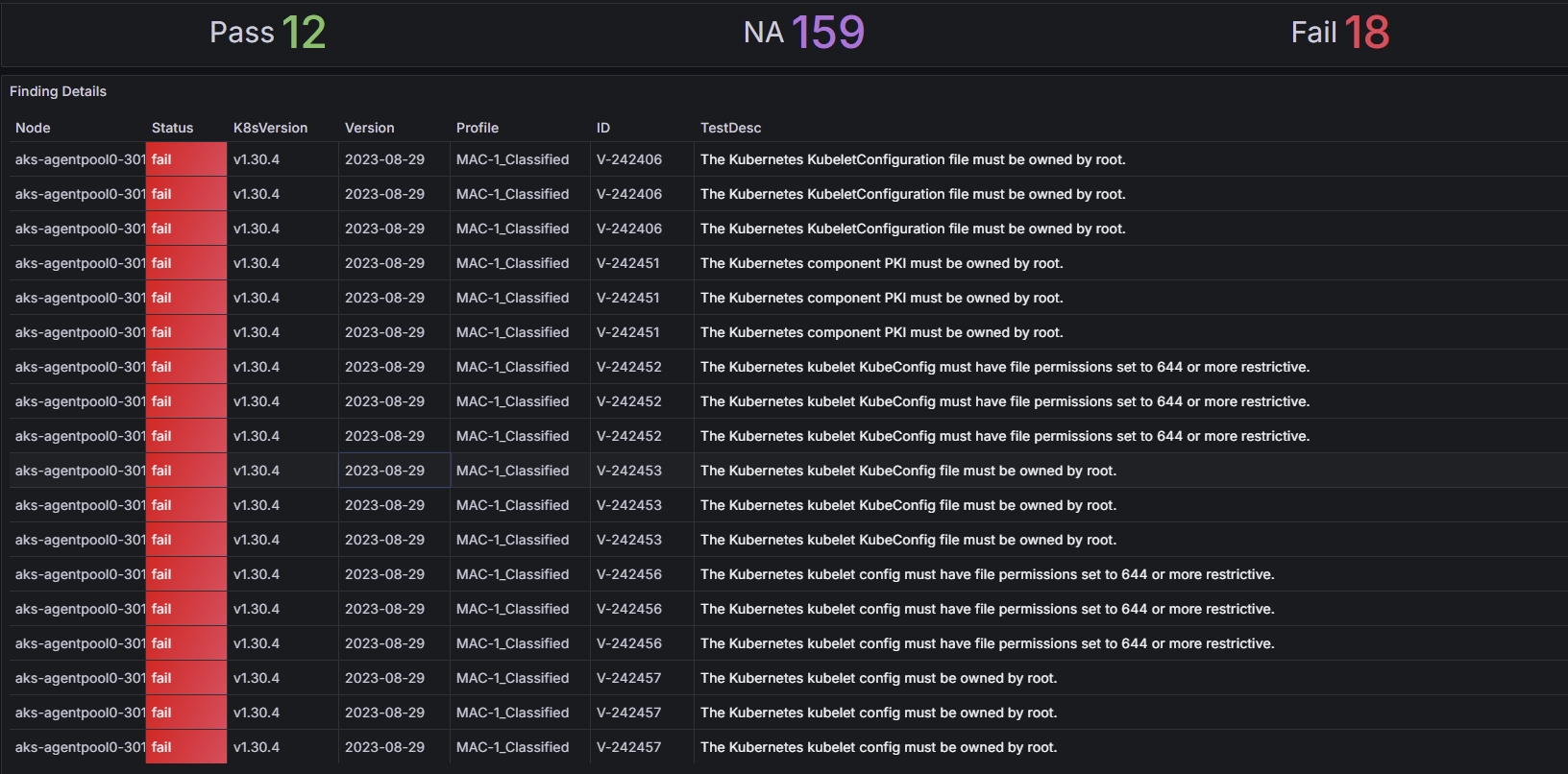

クラスター マネージャー - Azure Kubernetes

Azure Kubernetes Service (AKS) は安全なサービスとして、SOC、ISO、PCI DSS、HIPAA の各標準に準拠しています。 次の図は、Cluster Manager AKS 実装の OpenSCAP ファイルのアクセス許可の例外を示しています。

Aquasec Kube-Bench - CIS 1.9

クラスター

| CIS ID | 推奨事項の説明 | 状態 | 問題点 |

|---|---|---|---|

| 1 | コントロール プレーンのコンポーネント | ||

| 1.1 | コントロール プレーン ノードの構成ファイル | ||

| 1.1.12 | etcd データ ディレクトリの所有権が etcd:etcd に設定されていることを確認する |

NTF | Nexus は root:root で、etcd ユーザーは kubeadm に構成されていません |

| 1.2 | API サーバー | ||

| 1.1.12 |

--kubelet-certificate-authority 引数が適切に設定されていることを確認する |

NTF | Kubelet SAN にはホスト名のみ含まれます |

Nexus Kubernetes クラスター

| CIS ID | 推奨事項の説明 | 状態 | 問題点 |

|---|---|---|---|

| 1 | コントロール プレーンのコンポーネント | ||

| 1.1 | コントロール プレーン ノードの構成ファイル | ||

| 1.1.12 | etcd データ ディレクトリの所有権が etcd:etcd に設定されていることを確認する |

NTF | Nexus は root:root で、etcd ユーザーは kubeadm に構成されていません |

| 1.2 | API サーバー | ||

| 1.1.12 |

--kubelet-certificate-authority 引数が適切に設定されていることを確認する |

NTF | Kubelet SAN にはホスト名のみ含まれます |

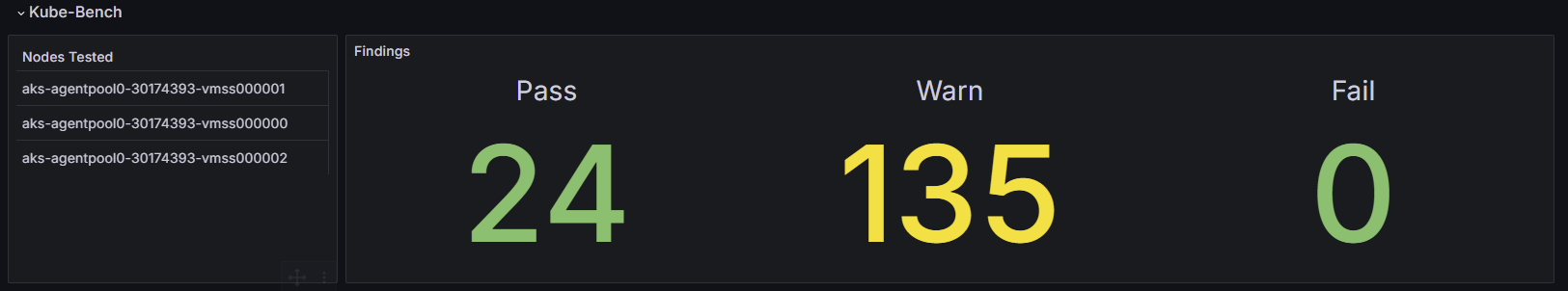

クラスター マネージャー - Azure Kubernetes

Operator Nexus クラスター マネージャーは AKS 実装です。 次の図は、クラスター マネージャーの Kube-Bench 例外を示しています。 Azure Kubernetes Service (AKS) の CIS ベンチマーク 制御評価の詳細レポートはこちらでご覧いただけます。