ファイアウォールを使用して Azure portal を使用して送信トラフィックを制限する

大事な

AKS 上の Azure HDInsight は、2025 年 1 月 31 日に廃止されました。 についての詳細は、このお知らせをご覧ください。

ワークロードの突然の終了を回避するには、ワークロードを Microsoft Fabric または同等の Azure 製品 に移行する必要があります。

大事な

この機能は現在プレビュー段階です。 Microsoft Azure プレビューの 追加使用条件 には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される、より多くの法的条件が含まれています。 この特定のプレビューの詳細については、AKS プレビュー情報 Azure HDInsightを参照してください。 ご質問や機能の提案については、詳細を記載した要求をAskHDInsight に送信し、Azure HDInsight Community をフォローして、さらなる更新情報をご確認ください。

企業がクラスターのデプロイに独自の仮想ネットワークを使用する場合、仮想ネットワークのトラフィックをセキュリティで保護することが重要になります。 この記事では、Azure portal を使用して Azure Firewall 経由で AKS クラスター上の HDInsight からの送信トラフィックをセキュリティで保護する手順について説明します。

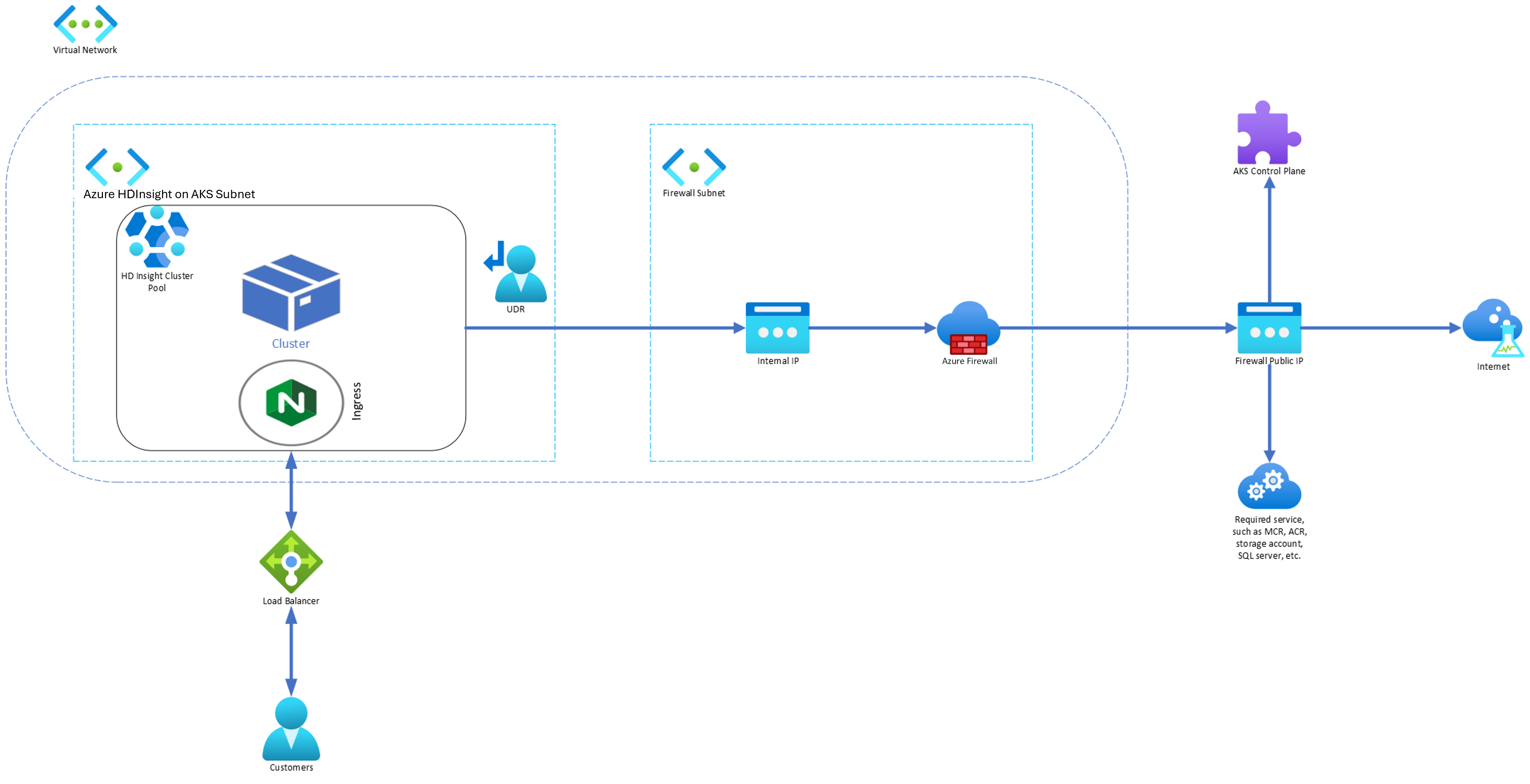

次の図は、この記事でエンタープライズ シナリオをシミュレートするために使用される例を示しています。

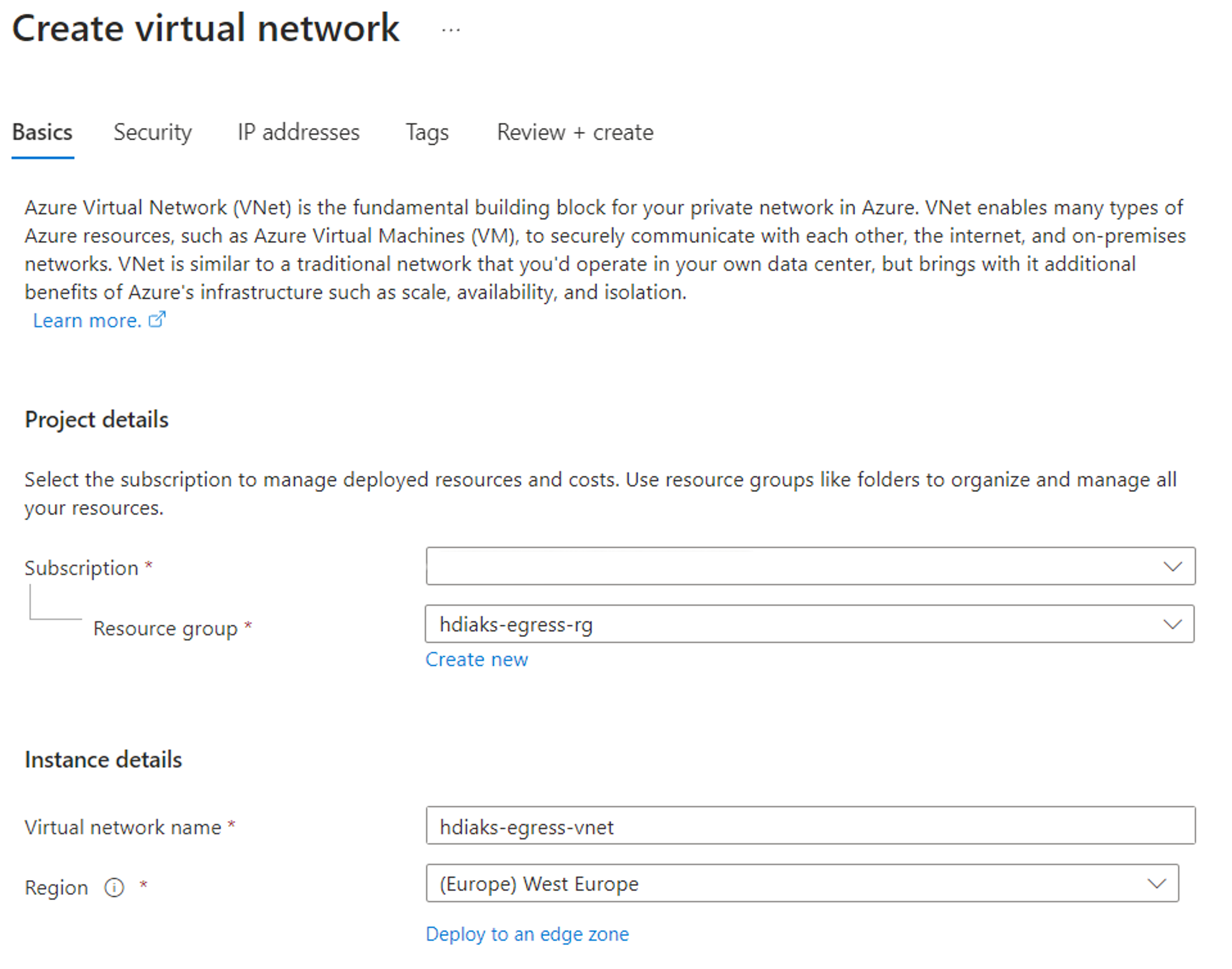

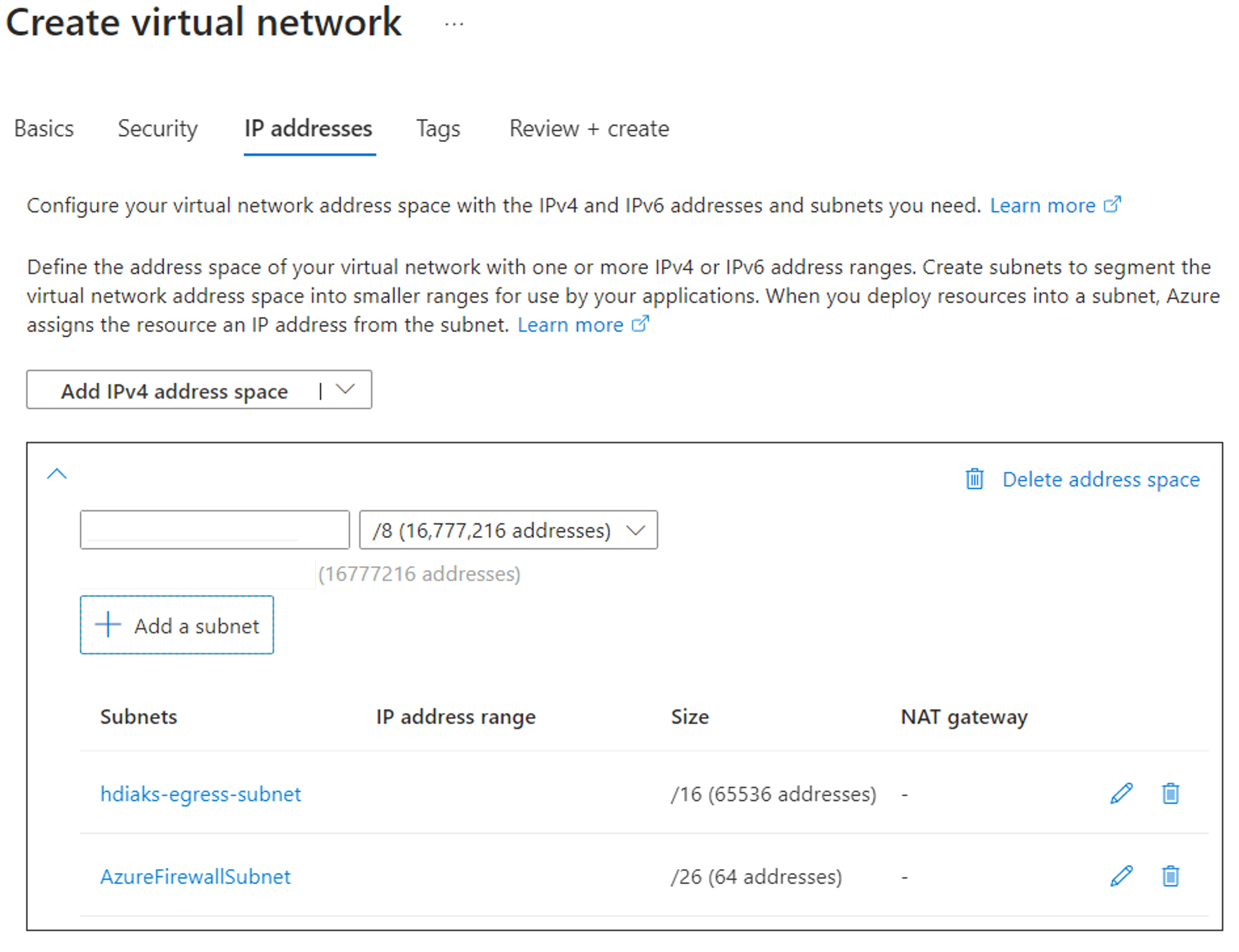

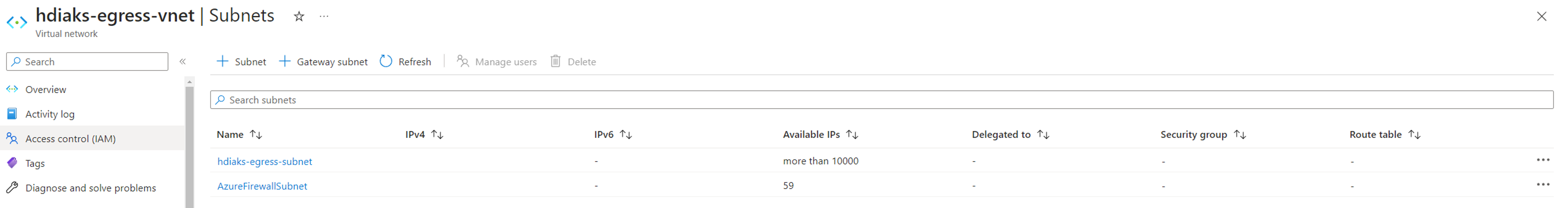

仮想ネットワークとサブネットを作成する

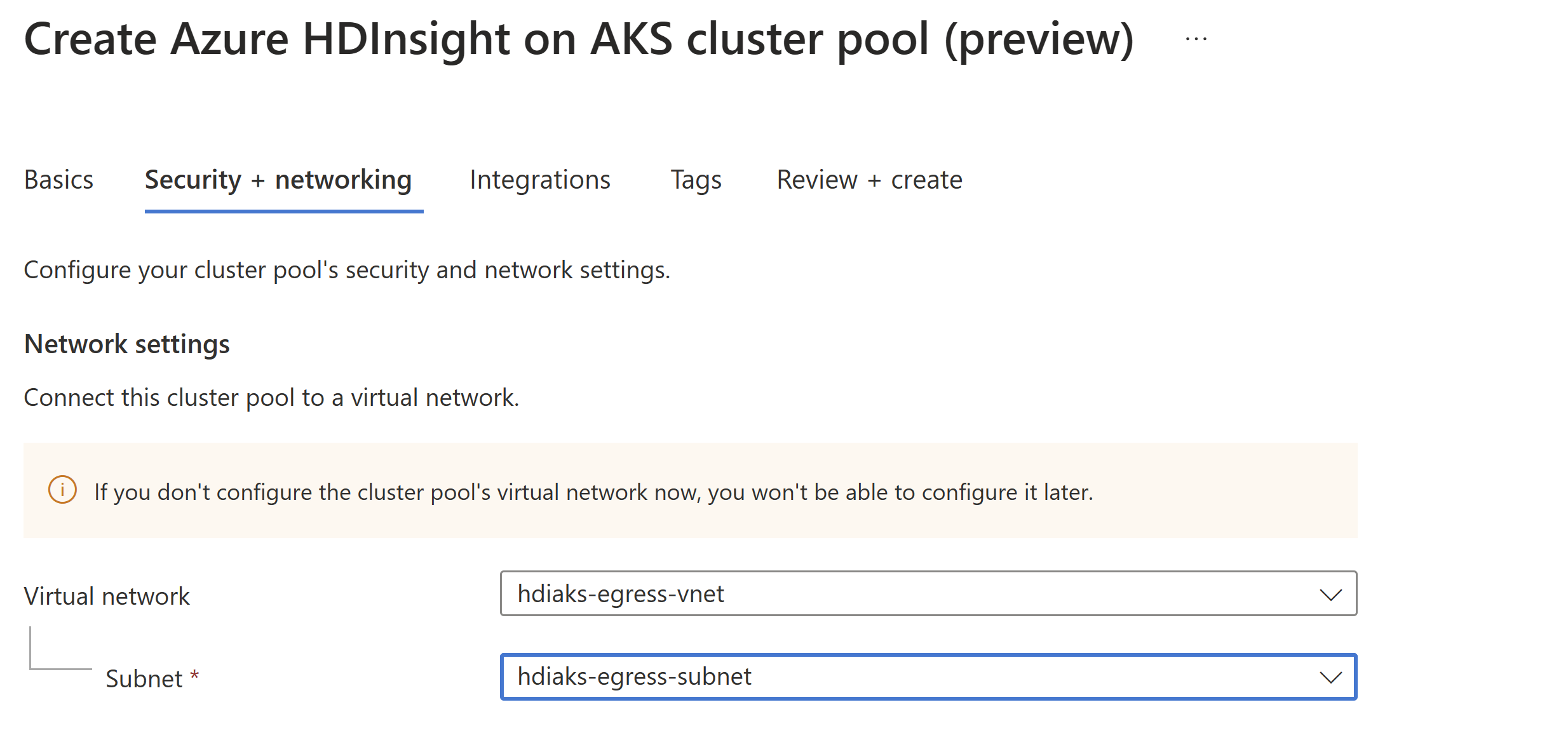

仮想ネットワークと 2 つのサブネットを作成します。

この手順では、エグレスを具体的に構成するための仮想ネットワークと 2 つのサブネットを設定します。

大事な

- サブネットに NSG を追加する場合は、特定の送信規則と受信規則を手動で追加する必要があります。 NSG を使って、トラフィック を制限し、に従ってください。

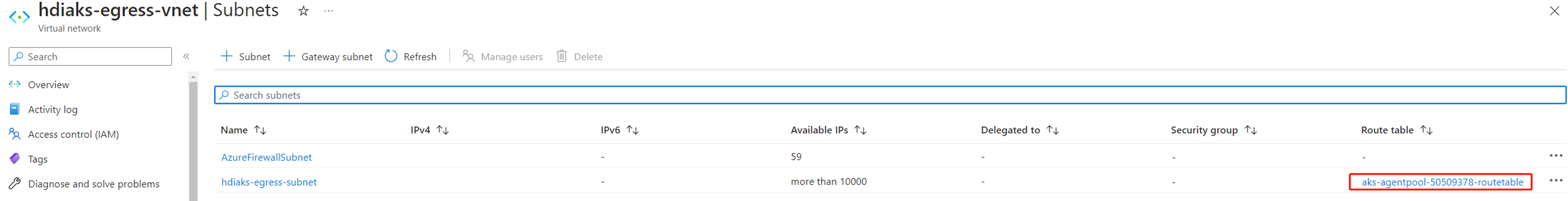

- AKS 上の HDInsight では既定の送信の種類のクラスター プールが作成され、ルート テーブルに既に関連付けられているサブネットにクラスター プールを作成できないため、サブネット

hdiaks-egress-subnetをルート テーブルに関連付けないでください。

Azure portal を使用して AKS クラスター プールに HDInsight を作成する

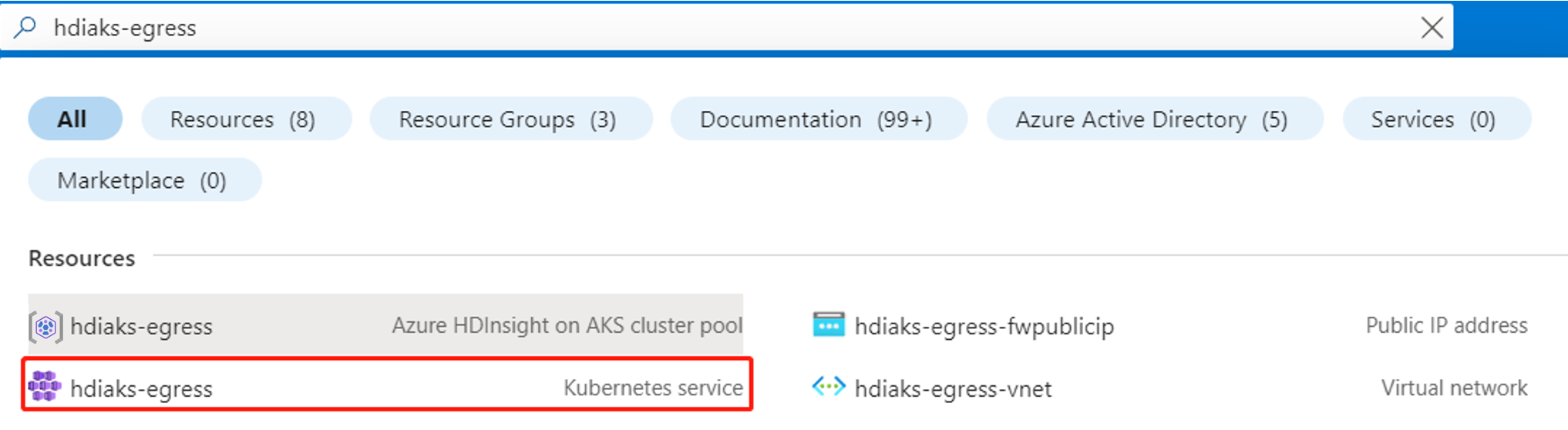

クラスター プールの背後に作成された AKS クラスターの詳細を取得する

ポータルでクラスター プール名を検索し、AKS クラスターに移動できます。 例えば

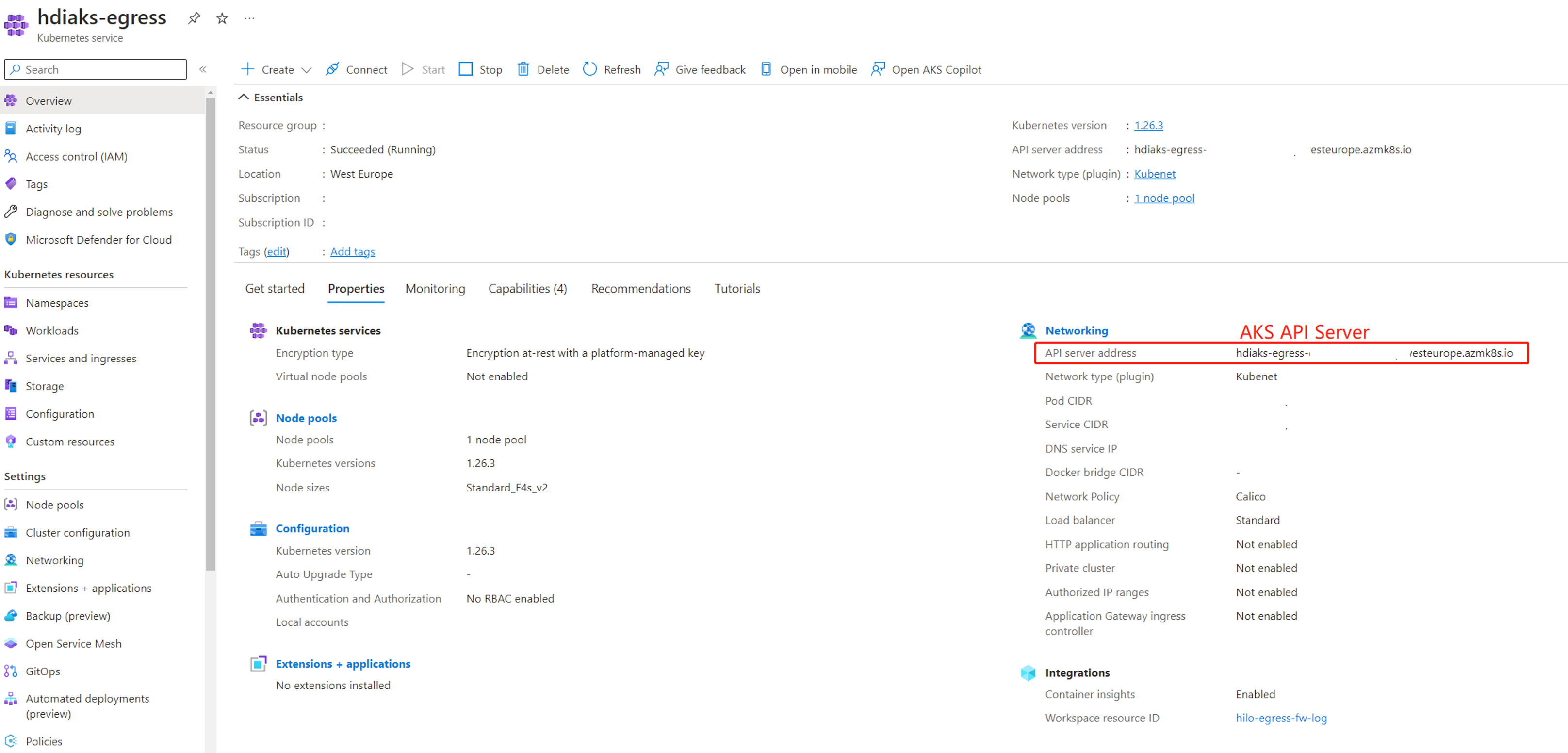

AKS API Server の詳細を取得します。

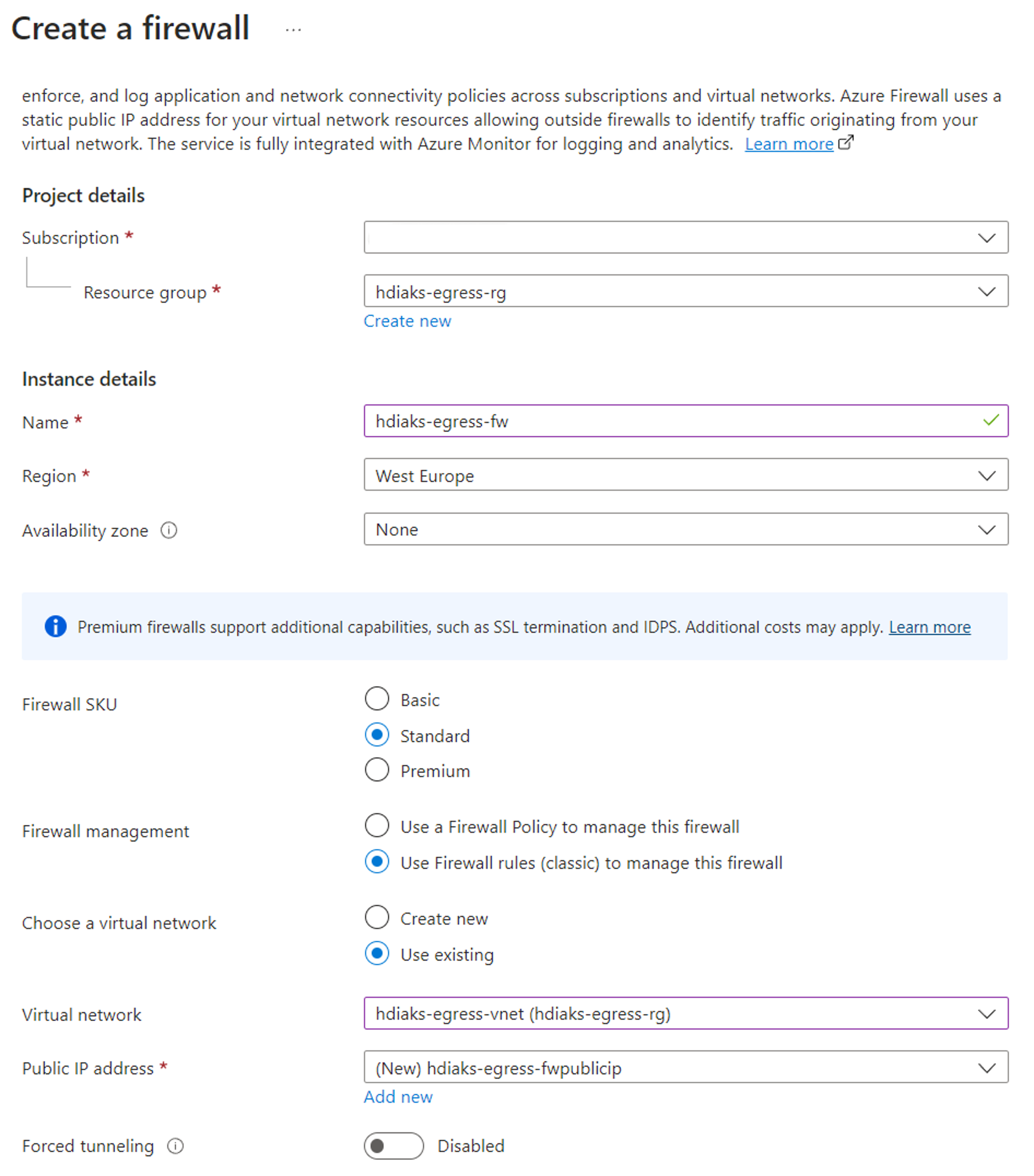

ファイアウォールを作成する

Azure portal を使用してファイアウォールを作成します。

ファイアウォールの DNS プロキシ サーバーを有効にします。

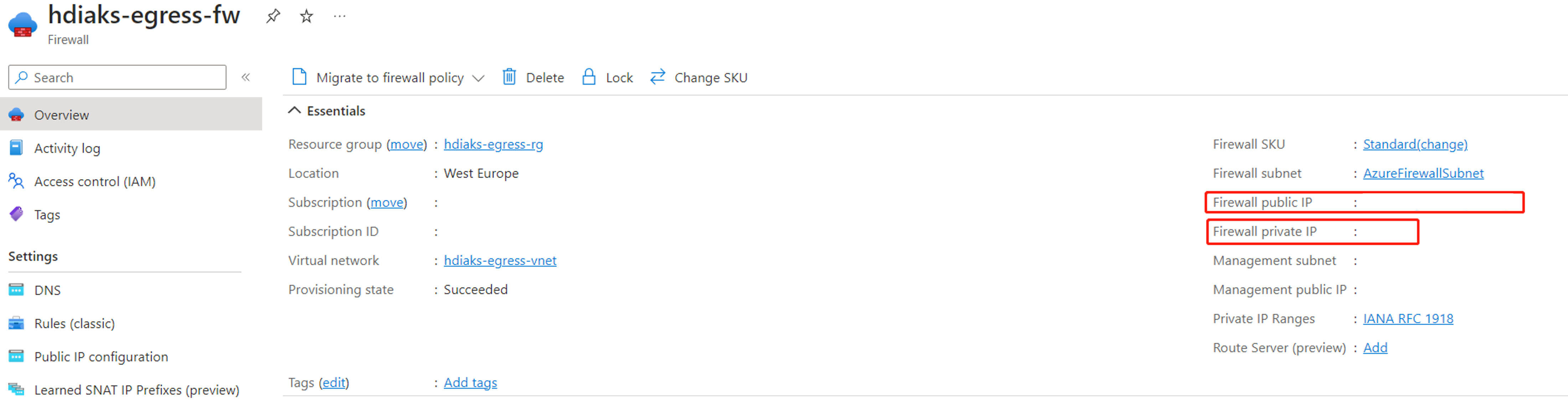

ファイアウォールが作成されたら、ファイアウォールの内部 IP とパブリック IP を見つけます。

ファイアウォールにネットワーク規則とアプリケーション規則を追加する

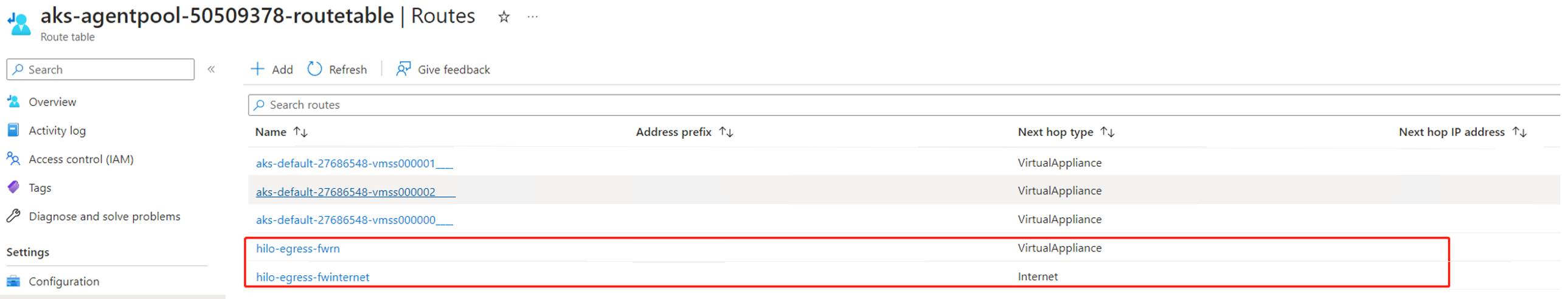

トラフィックをファイアウォールにリダイレクトするルート をルート テーブルに作成する

ルート テーブルに新しいルートを追加して、トラフィックをファイアウォールにリダイレクトします。

クラスターの作成

前の手順では、トラフィックをファイアウォールにルーティングしました。

次の手順では、各クラスターの種類に必要な特定のネットワーク規則とアプリケーション ルールについて詳しく説明します。 必要に応じて、Apache Flink 、Trino、および Apache Spark クラスター作成するためのクラスター作成ページを参照できます。

大事な

クラスターを作成する前に、トラフィックを許可する次のクラスター固有の規則を必ず追加してください。

Trino

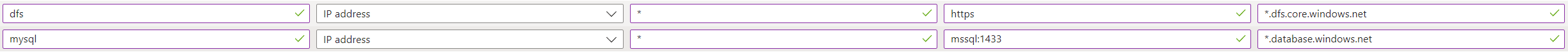

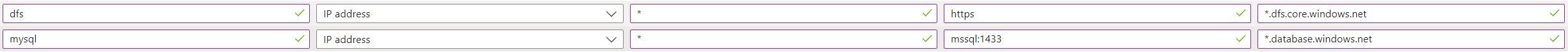

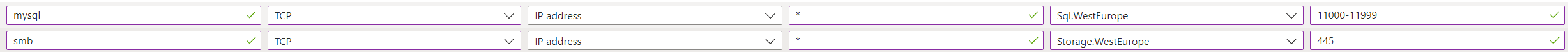

次の規則をアプリケーション ルール コレクション

aksfwarに追加します。次の規則をネットワーク ルール コレクション

aksfwnrに追加します。手記

要件に応じて、

Sql.<Region>をあなたの地域に変更してください。 例:Sql.WestEurope

Apache Flink

Apache Spark

次の規則をアプリケーション ルール コレクション

aksfwarに追加します。次の規則をネットワーク 規則コレクション

aksfwnrに追加します。手記

- 要件に従って、

Sql.<Region>をあなたの地域に変更してください。 例:Sql.WestEurope - 要件に応じて、

Storage.<Region>をあなたの地域に変更してください。 例:Storage.WestEurope

- 要件に従って、

対称ルーティングの問題の解決

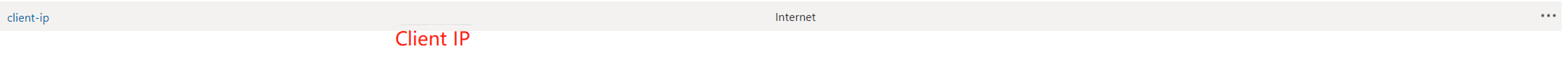

次の手順では、クラスター ロード バランサーのイングレス サービスによってクラスターを要求し、ネットワーク応答トラフィックがファイアウォールに流れないことを確認できます。

ルート テーブルにルートを追加して、応答トラフィックをクライアント IP にインターネットにリダイレクトした後、クラスターに直接到達できます。

クラスターに到達できない場合、の指示に従って NSG を構成し、トラフィックを制限します。その後、 の指示に従ってトラフィックを許可します。

ヒント

より多くのトラフィックを許可する場合は、ファイアウォール経由で構成できます。

デバッグ方法

クラスターが予期せず動作する場合は、ファイアウォール ログを確認して、ブロックされているトラフィックを見つけることができます。