Azure Firewall 管理 NIC

Note

この機能は以前は強制トンネリングと呼ばれていました。 もともと、管理 NIC は強制トンネリングにのみ必要でした。 しかし、管理 NIC は今後の特定のファイアウォール機能にも必要になるため、強制トンネリングから分離されています。 これを反映するために、関連するすべてのドキュメントが更新されました。

Azure Firewall 管理 NIC は、ファイアウォール管理トラフィックを顧客トラフィックから分離します。 今後の特定のファイアウォール機能でも管理 NIC が必要になります。 これらのうちどの機能をサポートする場合でも、ファイアウォール管理 NIC を有効にした Azure Firewall を作成するか、既存の Azure Firewall で有効にすることでサービスの停止を防止する必要があります。

管理 NIC を有効にした場合の動作

管理 NIC を有効にすると、ファイアウォールは、関連付けられているパブリック IP アドレスを含む AzureFirewallManagementSubnet (最小サブネット サイズ /26) 経由で管理トラフィックをルーティングします。 トラフィックを管理するために、ファイアウォールにこのパブリック IP アドレスを割り当てます。 ファイアウォールの運用に必要なすべてのトラフィックは、AzureFirewallManagementSubnet に組み込まれます。

既定では、サービスはシステム提供のルート テーブルを管理サブネットに関連付けします。 このサブネットで許可される唯一のルートはインターネットへの既定のルートであり、"ゲートウェイ伝達"ルートを無効にする必要があります。 誤って構成するとサービスの中断が発生する可能性があるため、管理サブネットに顧客ルート テーブルを関連付けることは避けてください。 ルート テーブルを関連付ける場合は、サービスの中断を避けるために、インターネットへの既定のルートがあることを確認してください。

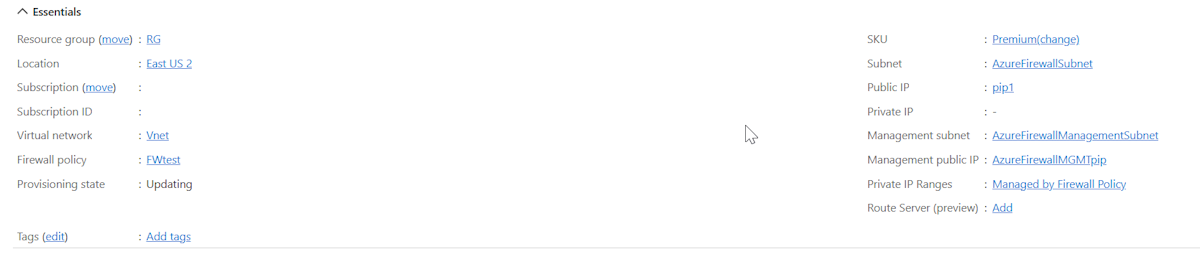

![[ファイアウォール管理 NIC] ダイアログを示すスクリーンショット。](media/management-nic/firewall-management-nic.png)

既存のファイアウォールで管理 NIC を有効にする

Standard および Premium ファイアウォール バージョンでは、前述のように作成プロセス中にファイアウォール管理 NIC を手動で有効にする必要がありますが、すべての Basic ファイアウォール バージョンとすべてのセキュリティで保護されたハブ ファイアウォールでは、管理 NIC が常に有効になっています。

既存のファイアウォールの場合は、強制トンネリングをサポートするために、ファイアウォールを停止し、ファイアウォール管理 NIC を有効にして再起動する必要があります。 ファイアウォールを停止/起動すると、既存のファイアウォールを削除して新しいファイアウォールを再展開する必要なく、ファイアウォール管理 NIC を有効にすることができます。 ファイアウォール管理 NIC を有効にする場合など、中断を避けるために、メンテナンス時間中はファイアウォールを常に起動/停止する必要があります。

次の手順に従います。

Azure portal で

AzureFirewallManagementSubnetを作成し、仮想ネットワークに適切な IP アドレス範囲を使用します。![[サブネットの追加] を示すスクリーンショット。](media/management-nic/firewall-management-subnet.png)

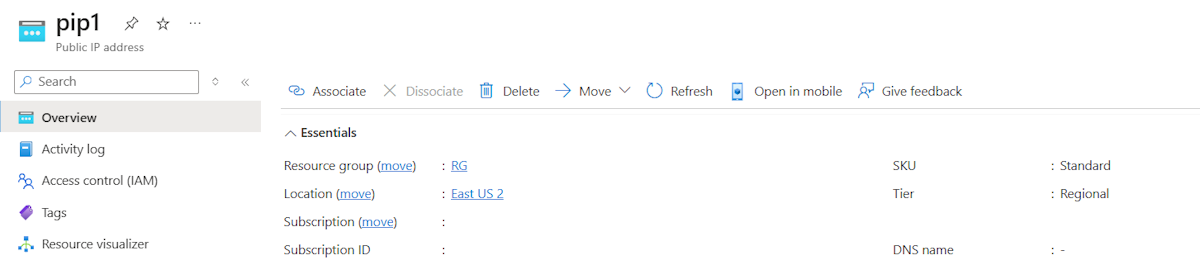

既存のファイアウォール のパブリック IP アドレスと同じプロパティ (SKU、レベル、場所) を使用して、新しい管理パブリック IP アドレスを作成します。

ファイアウォールを停止します

「Azure Firewall に関する FAQ」の情報を使用してファイアウォールを停止します。

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfw管理パブリック IP アドレスとサブネットを設定してファイアウォールを起動します。

1 つのパブリック IP アドレスと管理パブリック IP アドレスを割り当ててファイアウォールを起動します。

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewall2 つのパブリック IP アドレスと管理パブリック IP アドレスを割り当ててファイアウォールを起動します。

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallNote

ファイアウォールとパブリック IP を、元のリソース グループとサブスクリプションに再割り当てする必要があります。 停止/開始が実行されると、ファイアウォールのプライベート IP アドレスがサブネット内の別の IP アドレスに変更される可能性があります。 これは、以前に構成されたルート テーブルの接続に影響を与える可能性があります。

Azure portal でファイアウォールを表示すると、割り当てられた管理パブリック IP アドレスが表示されます。

Note

ファイアウォールで他のすべての IP アドレス構成を削除すると、管理 IP アドレス構成も削除され、ファイアウォールの割り当てが解除されます。 管理 IP アドレス構成に割り当てられているパブリック IP アドレスを削除することはできませんが、異なるパブリック IP アドレスを割り当てることはできます。

強制トンネリング用の管理 NIC を使用した新しい Azure Firewall のデプロイ

Stop/Start メソッドではなく新しい Azure Firewall をデプロイする場合は、構成の一部として管理サブネットと管理 NIC を必ず含めてください。

重要な注意事項

- 仮想ネットワーク (VNET) につき 1 つのファイアウォール: 同じ仮想ネットワーク内に 2 つのファイアウォールは存在できないため、同じ仮想ネットワークを再利用する予定の場合は、新しいデプロイを開始する前に古いファイアウォールを削除することをお勧めします。

- サブネットの事前作成: 既存の仮想ネットワークを使用するときのデプロイの問題を回避するために、AzureFirewallManagementSubnet が事前に作成されていることを確認します。

前提条件

-

AzureFirewallManagementSubnet を作成します:

- 最小サブネット サイズ: /26

- 例: 10.0.1.0/26

デプロイメントの手順

- Azure portal で [リソースの作成] に移動します。

- [ファイアウォール] を検索し [作成] を選択します。

- [ファイアウォールの作成] ページで、次の設定を構成します。

- [サブスクリプション]:サブスクリプションを選択します。

- [リソース グループ]: 新しいリソース グループを選択するか、作成します。

- 名前: ファイアウォールの名前を入力します。

- リージョン: ご自分のリージョンを選択します。

- ファイアウォール SKU: [Basic]、[Standard]、または [Premium] を選択します。

-

Virtual Network: 新しい仮想ネットワークを作成することも、既存のものを使用することもできます。

- アドレス空間: 10.0.0.0/16 など

- AzureFirewallSubnet のサブネット: 10.0.0.0/26 など

-

パブリック IP: 新しいパブリック IP を追加します

- 名前: FW-PIP など

- ファイアウォール管理 NIC

-

[ファイアウォール管理 NIC を有効にする] を選択します

- AzureFirewallManagementSubnet のサブネット: 10.0.1.0/24 など

- 管理パブリック IP の作成: Mgmt-PIP など

-

[ファイアウォール管理 NIC を有効にする] を選択します

- [確認と作成] を選択して、ファイアウォールを検証してデプロイします。 このデプロイには数分かかります。