Azure Firewall の強制トンネリング

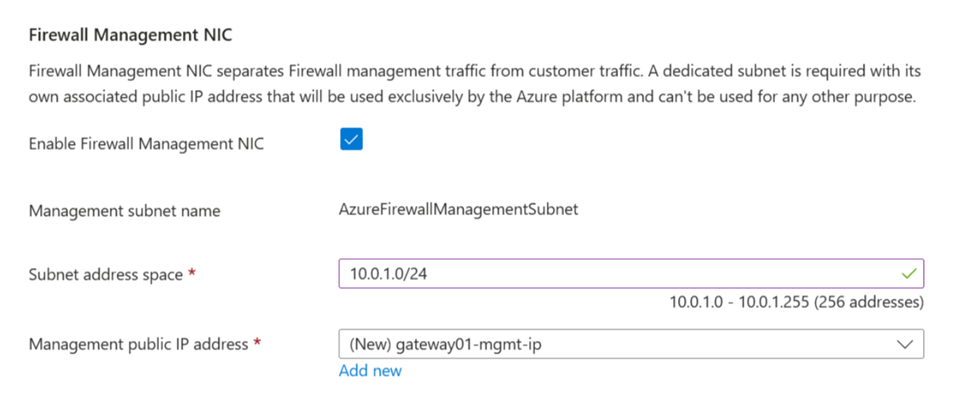

新しい Azure ファイアウォールを構成するときに、インターネットへのすべてのトラフィックを、インターネットに直接送信するのではなく、指定された次ホップにルーティングすることができます。 たとえば、BGP を介して、あるいはユーザー定義ルート (UDR) を使用してアドバタイズされた既定のルートを使用して、オンプレミスのエッジ ファイアウォールまたは他のネットワーク仮想アプライアンス (NVA) へのトラフィックを強制して、インターネットに渡される前にネットワーク トラフィックを処理することができます。 この構成をサポートするには、ファイアウォール管理 NIC が有効になっている Azure Firewall を作成する必要があります。

パブリック IP アドレスをインターネットに直接公開しないことが望ましい場合があります。 この場合、パブリック IP なしで管理 NIC を有効にして Azure Firewall をデプロイできます。 管理 NIC を有効にすると、Azure Firewall の操作に使用するパブリック IP アドレスを持つ管理インターフェイスが作成されます。 パブリック IP アドレスは Azure プラットフォームによってのみ使用され、他の目的には使用できません。 テナント データパス ネットワークをパブリック IP アドレスなしで構成でき、インターネット トラフィックを別のファイアウォールに強制的にトンネリングするか、ブロックできます。

Azure Firewall では、パブリック IP アドレスへのすべてのアウトバウンド トラフィックに対して自動 SNAT が提供されます。 宛先 IP アドレスが IANA RFC 1918 に従ったプライベート IP アドレス範囲内にある場合、Azure Firewall では SNAT は行われません。 このロジックは、インターネットに直接送信した場合に完全に機能します。 ただし、強制トンネリングが構成されていると、インターネットにバインドされたトラフィックは、SNAT によって AzureFirewallSubnet 内のファイアウォール プライベート IP アドレスの 1 つに変換される場合があります。 これにより、オンプレミスのファイアウォールからソース アドレスが隠されます。 宛先 IP アドレスに関係なく、SNAT による変換を行わないように Azure Firewall を構成するには、プライベート IP アドレス範囲として 0.0.0.0/0 を追加します。 この構成では、Azure Firewall からインターネットに直接送信することはできません。 詳細については、「Azure Firewall の SNAT プライベート IP アドレス範囲」を参照してください。

Azure Firewall では、トラフィックを選択的にルーティングする機能である分割トンネリングもサポートされています。 たとえば、Azure Firewall を構成して、すべてのトラフィックをオンプレミス ネットワークに送信し、KMS のアクティブ化のためにトラフィックをインターネットにルーティングして、KMS サーバーが確実にアクティブ化されるようにすることができます。 これを行うには、AzureFirewallSubnet のルート テーブルを使用します。 詳細については、Microsoft コミュニティ ハブの「強制トンネリング モードでの Azure Firewall の構成」を参照してください。

重要

Virtual WAN ハブ (セキュリティ保護付き仮想ハブ) 内に Azure Firewall をデプロイする場合、Express Route または VPN Gateway 経由で既定ルートをアドバタイズすることは現在サポートされていません。 解決策を調査中です。

重要

強制トンネリングが有効になっている場合、DNAT はサポートされません。 強制トンネリングが有効になった状態でデプロイされているファイアウォールは、非対称ルーティングのため、インターネットからの受信アクセスをサポートできません。 ただし、管理 NIC を持つファイアウォールは DNAT を引き続きサポートします。

強制トンネリング構成

ファイアウォール管理 NIC が有効なときは、インターネットに渡される前にトラフィックを処理するため、オンプレミスのファイアウォールまたは NVA へのルートを AzureFirewallSubnet に含めることができます。 このサブネットで [ゲートウェイ ルートの伝達] が有効になっている場合は、BGP を使用してこれらのルートを AzureFirewallSubnet に公開することもできます。

たとえば、お使いのオンプレミスのデバイスに到達するための次ホップとして VPN ゲートウェイを使用して、AzureFirewallSubnet に既定のルートを作成できます。 または、 [ゲートウェイ ルートの伝達] を有効にして、オンプレミス ネットワークへの適切なルートを取得することもできます。

強制トンネリングを構成すると、SNAT によってインターネットへのトラフィックに AzureFirewallSubnet のいずれかのファイアウォール プライベート IP アドレスが適用され、オンプレミスのファイアウォールからソースが隠されます。

組織でプライベート ネットワークに対してパブリック IP アドレス範囲を使用している場合、Azure Firewall は、SNAT を使用して、トラフィックのアドレスを AzureFirewallSubnet のいずれかのファイアウォール プライベート IP アドレスに変換します。 ただし、パブリック IP アドレス範囲の SNAT が行われないように、Azure Firewall を構成することができます。 詳細については、「Azure Firewall の SNAT プライベート IP アドレス範囲」を参照してください。