攻撃面の検出

前提条件

このチュートリアルを完了する前に、「検出とは」 および 「検出の使用と管理 」の記事を参照して、この記事で説明されている主要な概念を理解してください。

自動化された攻撃面へのアクセス

Microsoft は、既知の資産に関係するインフラストラクチャを検出することで、多くの組織の攻撃対象領域を事前に構成しており、最初の攻撃対象領域のマップを作成しています。 カスタムの攻撃対象領域を作成し、その他の検出を実行する前に、すべてのユーザーが組織の攻撃対象領域を検索することをお勧めします。 このプロセスにより、ユーザーは、Defender EASM がデータを更新し、資産と最新のコンテキストを攻撃対象領域に追加したときに、インベントリにすばやくアクセスできます。

Defender EASM インスタンスに初めてアクセスする場合は、[全般] セクションの [作業の開始] を選択して、自動攻撃対象領域の一覧で自分の組織を検索します。

次に、一覧から [組織] を選択し、[攻撃面の作成] をクリックします。

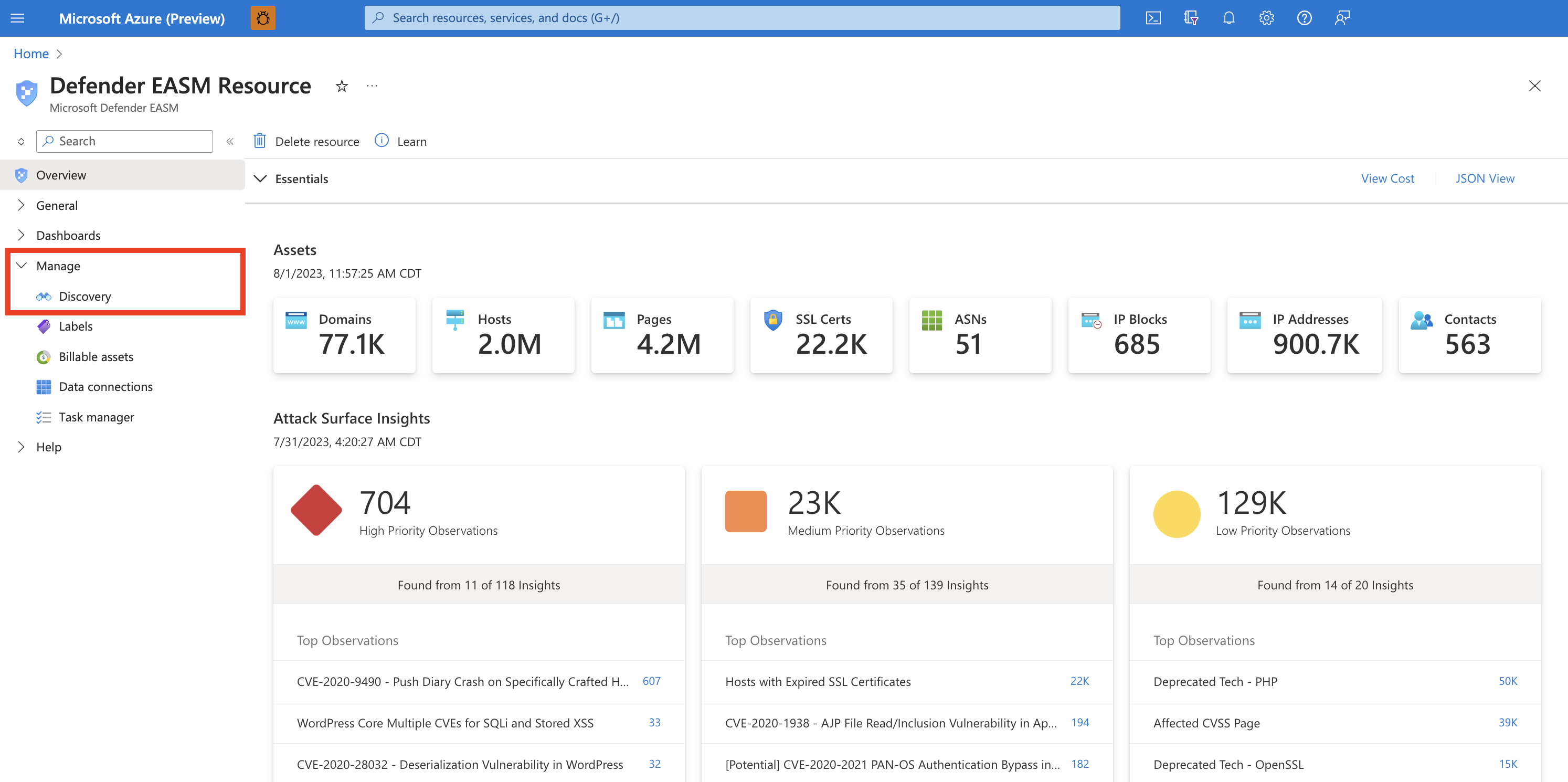

この時点で、検出はバックグラウンドで実行されます。 使用可能な組織の一覧から構成済みの攻撃対象領域を選択した場合、ダッシュボードの [概要] 画面にリダイレクトされます。ここで、プレビュー モードで組織のインフラストラクチャに関する分析情報を表示できます。 追加の資産が検出され、インベントリに取り込まれるのを待つ間、これらのダッシュボードの分析情報を確認して、攻撃対象領域について理解を深めてください。 これらのダッシュボードから分析情報を引き出す方法について詳しくは、「ダッシュボードについて」という記事を参照してください。

不足している資産や、組織に明確にリンクされたインフラストラクチャを通じて検出できない可能性がある他のエンティティがある場合は、カスタマイズされた検出を実行して、これらの外れ値の資産を検出することができます。

検出のカスタマイズ

組織で、プライマリ シード資産にすぐには関連付けられない可能性のあるインフラストラクチャを詳細に可視化する必要がある場合、カスタム検出が最適です。 検出シードとして動作する既知の資産のより大きい一覧を送信すると、検出エンジンは、より大きい資産プールを返します。 カスタム検出を使用すると、組織は、独立した部署や買収された企業に関連する可能性のあるさまざまなインフラストラクチャも検出できます。

検出グループ

カスタム検出は、検出グループに編成されます。 これらは、1 回の検出実行で構成され、独自の繰り返しスケジュールで動作する独立したシード クラスターです。 ユーザーは、会社やワークフローに最適な方法で資産を表すために、検出グループを編成できます。 一般的には、担当チーム/部署、ブランド、または子会社別に編成します。

検出グループの作成

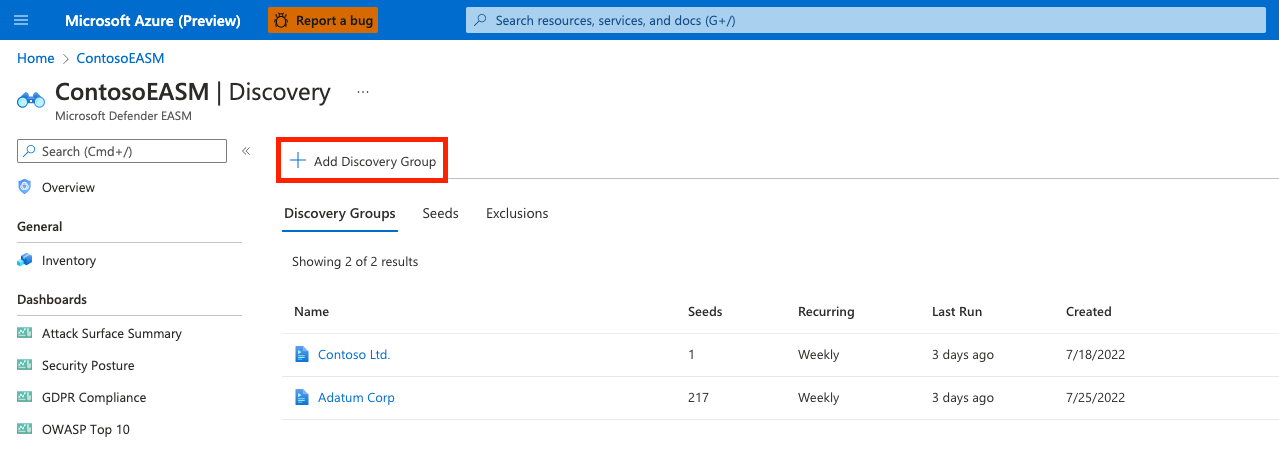

左側のナビゲーション列の [管理] セクションで [検出] パネルを選択します。

この [検出] ページには、既定で検出グループの一覧が表示されます。 この一覧は、プラットフォームに初めてアクセスするときは空です。 最初の検出を実行するには、[Add Discovery Group] (検出グループの追加) をクリックます。

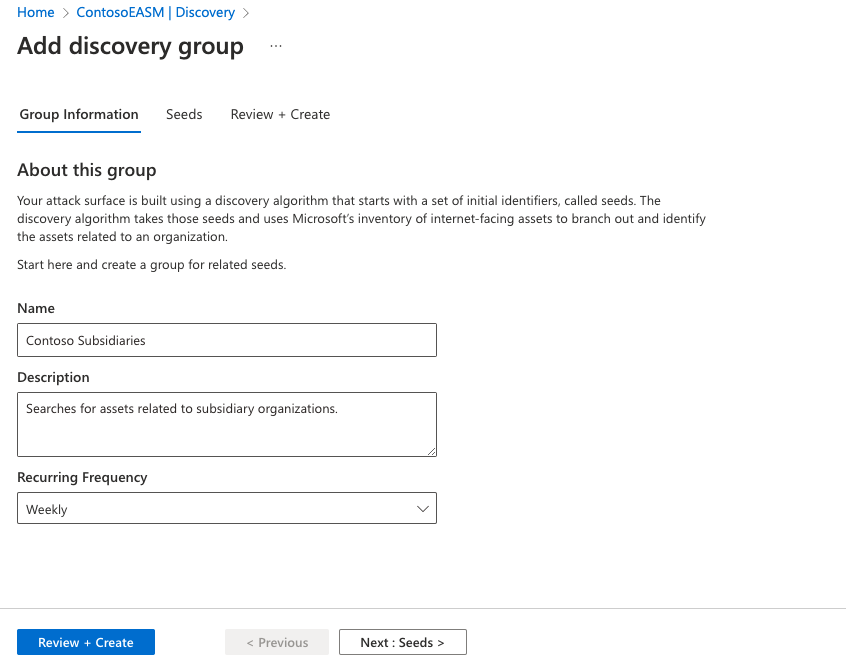

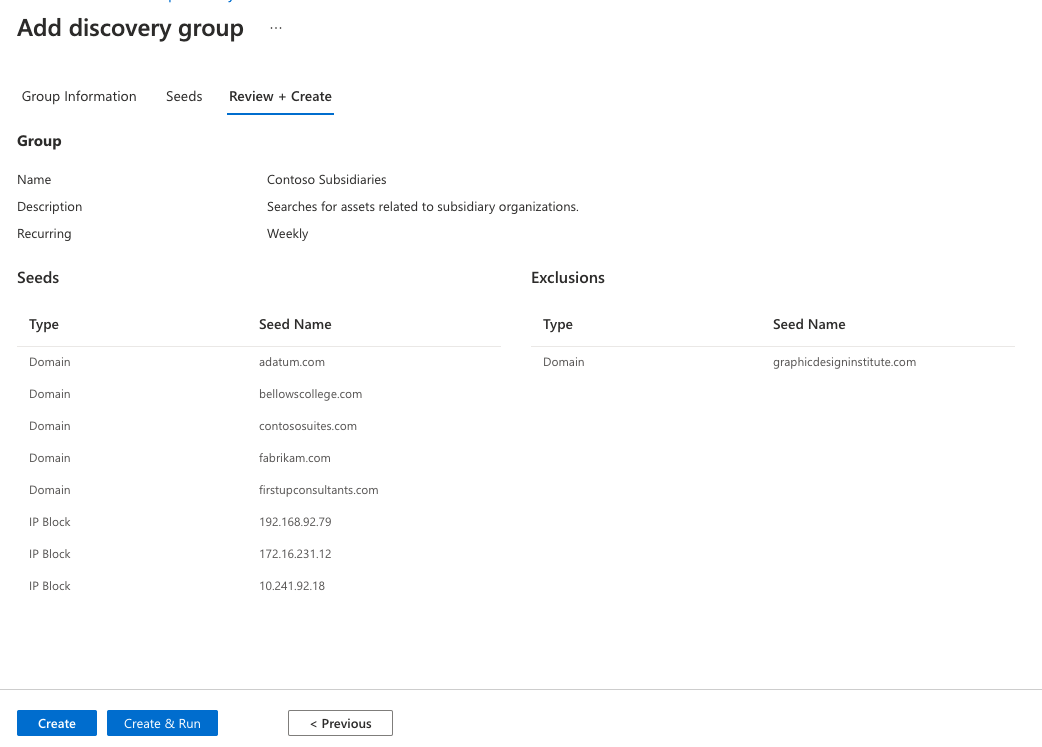

最初に、新しい検出グループに名前を付け、説明を追加します。 [Recurring Frequency] (繰り返し頻度) フィールドを使用すると、このグループの検出実行をスケジュールでき、指定のシードに関連する新しい資産を継続的にスキャンできます。 既定では、繰り返し頻度として [週単位] が選択されます。Microsoft では、組織の資産が定期的に監視および更新されるように、この頻度を推奨しています。 1 回限りの検出実行の場合は、[なし] を選択します。 ただし、ユーザーが後で定期的な検出実行の中止を決定した場合には、[週単位] という既定の頻度を保持し、その代わりに検出グループの設定内で履歴監視をオフにすることをお勧めします。

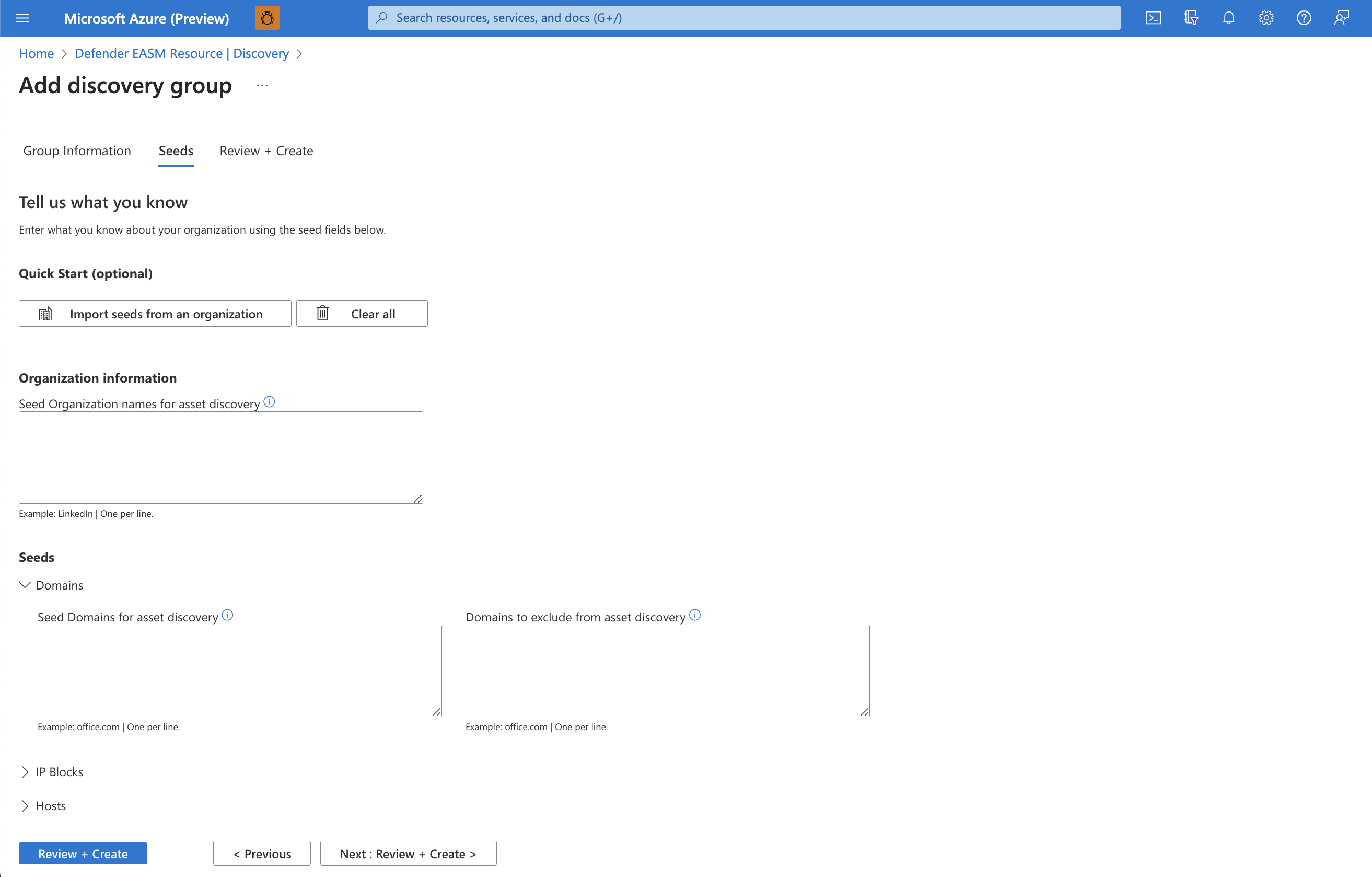

[Next: Seeds >] (次へ: シード >) を選択します

次に、この検出グループに使用するシードを選択します。 シードは、組織に属する既知の資産です。Defender EASM プラットフォームは、攻撃対象領域を作成するために、これらのエンティティをスキャンし、その関連性を他のオンライン インフラストラクチャにマップします。

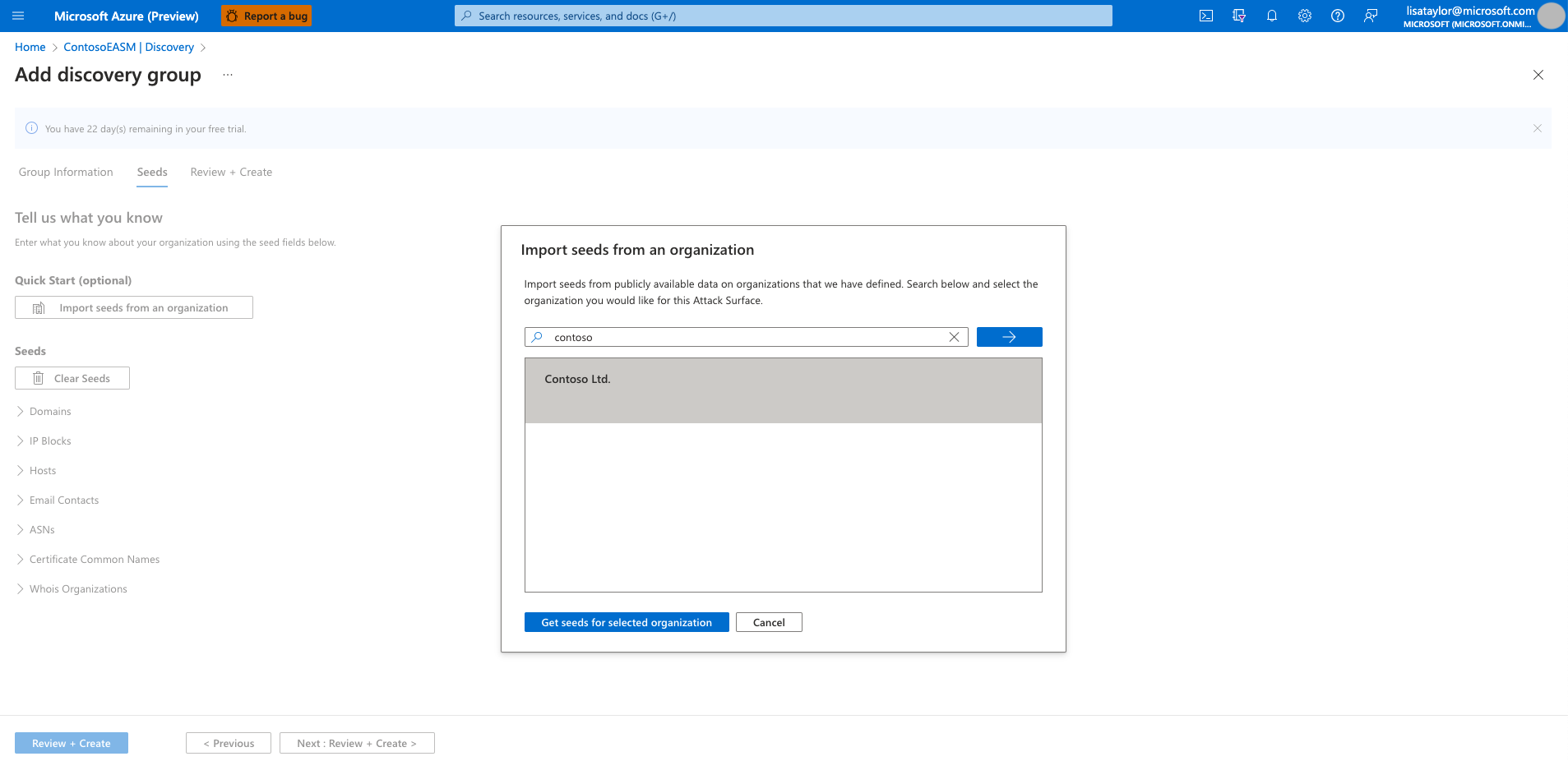

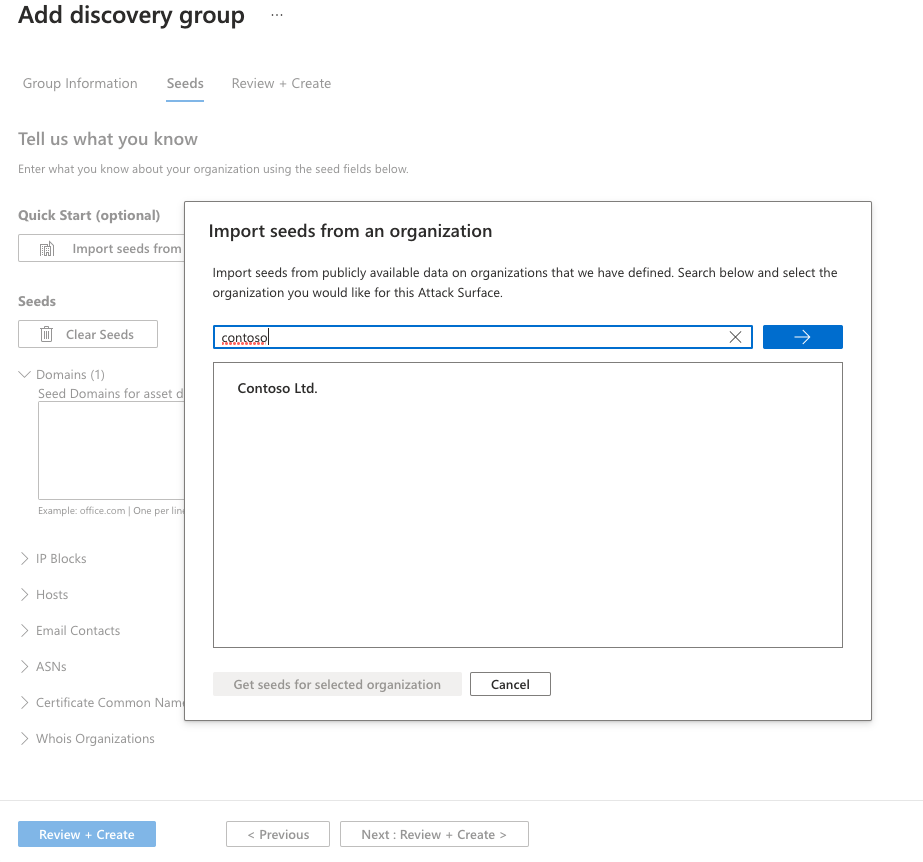

[クイック スタート] オプションを使用すると、設定済みの攻撃対象領域の一覧で自分の組織を検索できます。 組織に属する既知の資産に基づいて検出グループをすばやく作成できます。

または、ユーザーはシードを手動で入力することもできます。 Defender EASM では、シード値として、ドメイン、IP ブロック、ホスト、メールの連絡先、ASN、WhoIs 組織を指定できます。 また、資産検出から除外するエンティティも指定できます。これにより、それらの資産が検出されても、インベントリには追加されません。 たとえば、これは、組織に子会社があり、その子会社が中央インフラストラクチャに関連している可能性が高い一方で、組織には属していない場合に便利です。

シードの選択が完了したら、[確認と作成] を選択します。

グループ情報とシードリストを確認し、[作成] と [実行] を選択します。

その後、検出グループが表示されるメインの [検出] ページに戻ります。 検出の実行が完了すると、承認済みインベントリに新しい資産が追加されます。