ダッシュボードについて

Microsoft Defender 外部攻撃面管理 (Defender EASM) には、ユーザーが各自の承認済みインベントリから導き出された貴重な分析情報をすばやく確認するのに役立つように設計された、一連の 4 つのダッシュボードが用意されています。 これらのダッシュボードは、攻撃面に最大の脅威をもたらす脆弱性、リスク、およびコンプライアンスの問題に優先順位を付け、重要な問題を迅速に軽減する上で役立ちます。

Defender EASM には、次の 8 つのダッシュボードが用意されています。

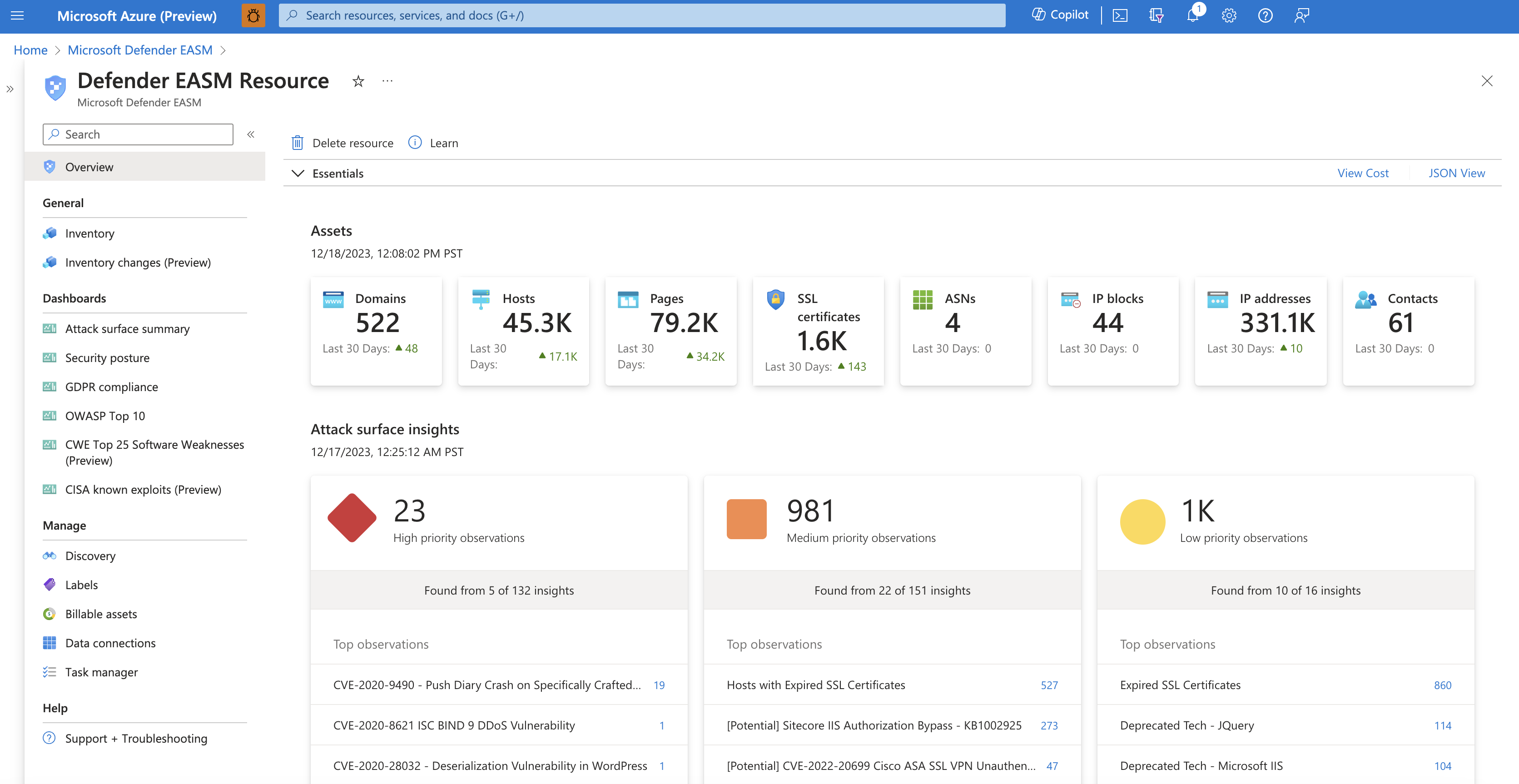

- 概要: このダッシュボードは、Defender EASM にアクセスするときの既定のランディング ページです。 これは、攻撃面に精通するために役立つ主要なコンテキストを提供します。

- インベントリの変更: このダッシュボードには、資産数の変更が表示され、インベントリの追加と削除が個別に一覧表示されます。 このダッシュボードには、資産がもう存在していない、または組織によって所有されていないとシステムが判断したために、インベントリから自動的に削除された資産も表示されます。

- 攻撃面の概要: このダッシュボードには、インベントリから導き出された主要な観測値が要約されています。 攻撃面とそれを構成する資産の種類を大まかに把握し、深刻度 (高、中、低) 別に潜在的な脆弱性を提示します。 このダッシュボードはまた、攻撃面を構成するインフラストラクチャに関する主要なコンテキストも提供します。 このコンテキストには、クラウド ホスティング、機密性の高いサービス、SSL 証明書とドメインの有効期限、IP レピュテーションに関する分析情報が含まれています。

- セキュリティ体制: このダッシュボードは、組織が承認済みインベントリ内の資産から導き出されたメタデータに基づいて、自身のセキュリティ プログラムの成熟度や複雑さを理解するのに役立ちます。 これは、外部の脅威のリスクを軽減する技術的および非技術的なポリシー、プロセス、制御で構成されています。 このダッシュボードでは、CVE の公開、ドメインの管理と構成、ホスティングとネットワーク、開いているポート、および SSL 証明書の構成に関する分析情報を得ることができます。

- GDPR コンプライアンス: このダッシュボードには、ヨーロッパ諸国からアクセスできるオンライン インフラストラクチャの一般データ保護規則 (GDPR) 要件に基づいた、コンプライアンス リスクの主要な領域が表示されます。 このダッシュボードでは、Web サイトの状態、SSL 証明書の問題、公開されている個人識別情報 (PII)、ログイン プロトコル、および Cookie のコンプライアンスに関する分析情報を得ることができます。

- OWASP トップ 10: このダッシュボードには、OWASP が発表した最も深刻な Web アプリケーションのセキュリティ リスクの一覧に基づいて、脆弱性があるすべての資産が表示されます。 このダッシュボードを使用することで、組織はアクセス制御の不備、暗号化の失敗、インジェクション、安全が確認されない設計、セキュリティの設定ミス、および OWASP が定義するその他の重大なリスクを持つ資産を迅速に特定することができます。

- CWE 上位 25 ソフトウェア脆弱性: このダッシュボードは、毎年 MITRE によって提供される上位 25 共通脆弱性タイプ一覧 (CWE) の一覧に基づいています。 これらの CWE は、見つけて悪用することが容易な、最も一般的でかつ影響力の大きいソフトウェア脆弱性を表しています。

- CISA の既知の悪用: このダッシュボードには、CISA によって定義されている既知の悪用の原因となった脆弱性の影響を受ている可能性があるすべての資産が表示されます。 このダッシュボードは、以前に悪用され、組織の上位レベルのリスクを示している脆弱性に基づいて修復作業を優先するのに役立ちます。

ダッシュボードへのアクセス

Defender EASM ダッシュボードにアクセスするには、まず Defender EASM インスタンスに移動します。 左側のナビゲーション列で、表示するダッシュボードを選択します。 Defender EASM インスタンスの多くのページから、このナビゲーション ペイン経由でこれらのダッシュボードにアクセスすることができます。

グラフ データのダウンロード

ダッシュボード グラフの基になるデータはすべて、CSV ファイルにエクスポートできます。 このエクスポートは、Defender EASM データをサード パーティ ツールにインポートするか、または何らかの問題を修復するときに CSV ファイルを切り離したいと考えているユーザーに役立ちます。 グラフ データをダウンロードするには、まずダウンロードするデータが含まれている特定のグラフ セグメントを選択します。 グラフのエクスポートでは現在、個々のグラフ セグメントがサポートされています。同じグラフから複数のセグメントをダウンロードするには、各セグメントをエクスポートする必要があります。

個々のグラフ セグメントを選択すると、データのドリルダウン ビューが開き、セグメント カウントを構成するすべての資産が一覧表示されます。 このページの上部にある [CSV レポートのダウンロード] を選択してエクスポートを開始します。 このアクションにより、エクスポートの状態を追跡できるタスク マネージャー通知が作成されます。

Microsoft Excel では、セルあたり 32,767 文字の文字制限が適用されます。 この制限のために、一部のフィールド ([最後のバナー] 列など) が誤って表示される場合があります。 問題が発生した場合は、CSV ファイルをサポートする別のプログラムでファイルを開いてみてください。

適用不可としての CVE のマーク

Defender EASM ダッシュボードの多くには CVE データが表示され、攻撃面に利用される Web コンポーネント インフラストラクチャに基づく潜在的な脆弱性への注意をユーザーに促します。 たとえば、[攻撃面のサマリー] ダッシュボードには、潜在的な重大度によって分類された CVE の一覧が表示されます。 これらの CVE を調べると、組織に関係のないものであることがわかる場合があります。 これは、影響を受けないバージョンの Web コンポーネントを実行しているためや、その特定の脆弱性からユーザーを保護するためのさまざまな技術ソリューションを組織が設けているためである可能性があります。

CVE 関連のグラフのドリルダウン ビューの、[CSV レポートのダウンロード] ボタンの横で、監視を適用不可として設定できるようになりました。 この値をクリックすると、その監視に関連付けられているすべての資産のインベントリ一覧に移動し、このページからすべての監視を適用不可としてマークできます。 監視の適用不可としてのマークについて詳しくは、インベントリ資産の変更に関する記事をご覧ください。

インベントリの変更

攻撃面は絶えず変化しているため、Defender EASM はインベントリを継続的に分析および更新して正確さを確保します。 インベントリでは資産が頻繁に追加および削除されるため、それらの変更を追跡して攻撃面を把握し、主要な傾向を特定することが重要です。 インベントリの変更ダッシュボードには、これらの変更の概要が表示され、それぞれの資産の種類について "追加済み" と "削除済み" の数が表示されます。 ダッシュボードは、過去 7 または 30 日間の 2 つの日付範囲でフィルター処理できます。

[日付別の変更] セクションには、攻撃面が毎日どのように変化したかについて、より詳細なコンテキストが表示されます。 このセクションでは、削除が "ユーザーによる削除" または "システムによる削除" に分類されています。ユーザーによる削除には、個別、一括、または段階的な資産状態の変更などのすべての手動削除と、ユーザーが構成した資産ポリシーによってトリガーされた削除が含まれます。 システムによる削除は自動的に行われます。 最近のスキャンでインベントリへの接続が観察されなくなったために攻撃面に関連しなくなった資産はシステムによって削除されます。 30 から 60 日間 (資産の種類に応じて異なります) スキャンで確認されなかった資産は排除の対象となります。 インベントリに手動で追加された資産は削除の対象になりません。 [日付別の変更] セクションでは、一覧表示された値をクリックすると、追加または削除された資産の完全な一覧を確認できます。

![追加と削除の数を含む [インベントリの変更] ダッシュボードのスクリーンショット。](media/inventory-changes-date.png)

攻撃面の概要

攻撃面の概要ダッシュボードは、攻撃面の構成の概要を提供し、セキュリティ態勢を向上させるために対処すべき重要な見解を表面化するように設計されています。 このダッシュボードでは、組織の資産内のリスクが高、中、低の深刻度別に識別して優先順位付けされているため、ユーザーは各セクションにドリルダウンして、影響を受ける資産のリストにアクセスできるようになっています。 さらに、このダッシュボードでは、攻撃面の構成、クラウド インフラストラクチャ、脆弱性の高いサービス、SSL とドメインの有効期限、IP レピュテーションに関する重要な詳細を確認できます。

Microsoft は、最初から知られているいくつかの資産へのインフラストラクチャ接続に基づいて組織が所有するインターネットに接続された資産を検出する独自の技術によって、組織の攻撃面を特定します。 ダッシュボードのデータは、新たな観測に基づいて毎日更新されます。

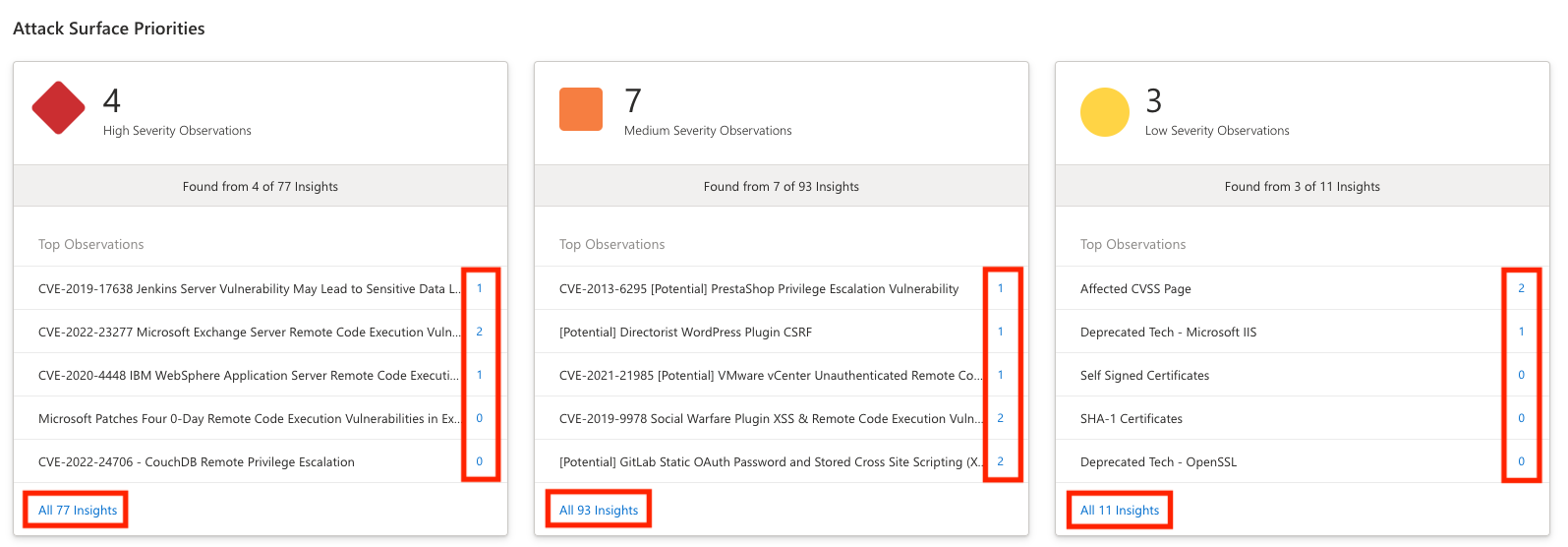

攻撃面の優先順位

このダッシュボードの上部にある Defender EASM には、深刻度 (高、中、低) 別に整理されたセキュリティ優先度の一覧が表示されます。 大規模な組織の攻撃面は非常に広範囲に及びます。そのため、膨大なデータから得られた重要な所見に優先順位をつけることで、ユーザーは晒されている攻撃面のうち、最も重要な要素に迅速かつ効率的に対処することができます。 これらの優先順位には、重要な CVE、侵害されたインフラストラクチャとの既知の関連性、非推奨のテクノロジの使用、インフラストラクチャのベストプラクティス違反、またはコンプライアンス問題が含まれる場合があります。

分析情報の優先順位は、各分析情報の潜在的な影響に対する Microsoft の評価によって決定されます。 たとえば、重大度の高い分析情報には、脆弱性の中でも新しいもの、頻繁に悪用されるもの、特に被害の大きいもの、またはスキル レベルの低いハッカーによって容易に悪用されるものが含まれている可能性があります。 重大度の低い分析情報には、サポートされなくなった非推奨のテクノロジの使用、間もなく有効期限が切れるインフラストラクチャ、またはセキュリティに関するベスト プラクティスに整合しないコンプライアンスの問題が含まれている可能性があります。 各分析情報には、潜在的な悪用から保護するために推奨される修復アクションが含まれています。

最近 Defender EASM プラットフォームに追加された分析情報は、このダッシュボードで "新規" のラベルでフラグ付けされています。 確認済みインベントリ内の資産に影響を与える新しい分析情報を追加すると、システムによって、影響を受ける資産の一覧を含むこの新しい分析情報の詳細ビューにルーティングするプッシュ通知も配信されます。

一部の分析情報では、タイトルに "潜在的" というフラグが付けられています。 "潜在的" 分析情報は、Defender EASM で資産が脆弱性の影響を受けることを確認できない場合に発生します。 潜在的な分析情報は、スキャン システムで特定のサービスの存在を検出したが、バージョン番号を検出できない場合に発生します。 たとえば、一部のサービスでは、管理者がバージョン情報を非表示にできます。 脆弱性は多くの場合、ソフトウェアの特定のバージョンに関連付けられているため、資産が影響を受けるかどうかを判定するには手動の調査が必要です。 その他の脆弱性は、Defender EASM で検出できない手順で修復できます。 たとえば、ユーザーはサービス構成に推奨される変更を加えるか、またはバックポートされたパッチを実行できます。 分析情報の前に "潜在的" が付いている場合、システムには資産が脆弱性の影響を受けていると確信する理由がありますが、上に一覧表示されている理由のいずれかでそれを確認できません。 手動で調査するには、分析情報の名前をクリックして、資産が影響を受けているかどうかを判定するのに役立つ修復ガイダンスを確認します。

ユーザーは通常、まず重大度の高い観測値をすべて調査するようにします。 一番上に表示されている観測値をクリックして、影響を受ける資産の一覧に直接ルーティングされるようにするか、または代わりに [__ 件の分析情報をすべて表示] を選択して、その重大度グループ内のすべての潜在的な観測値の包括的でかつ展開可能な一覧を表示できます。

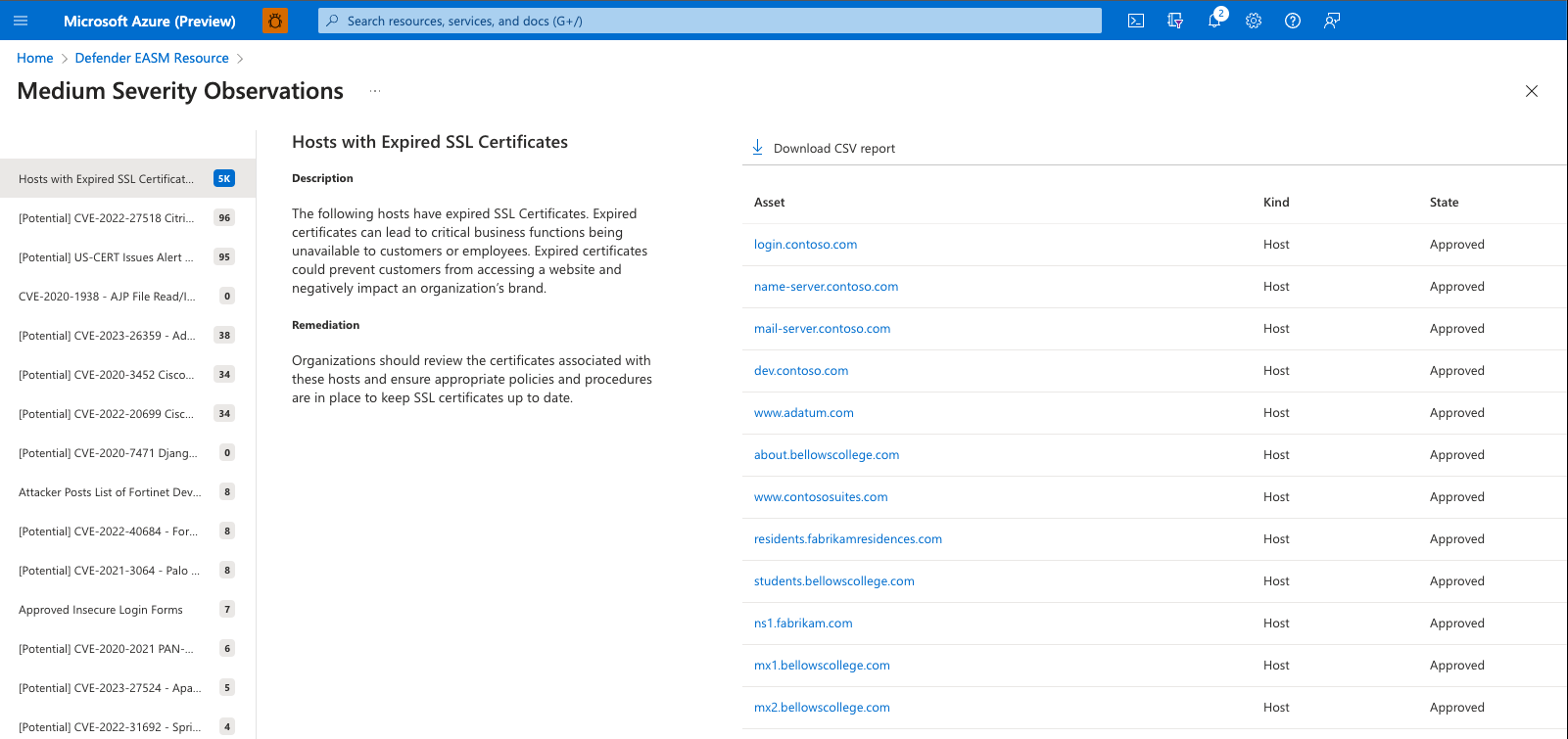

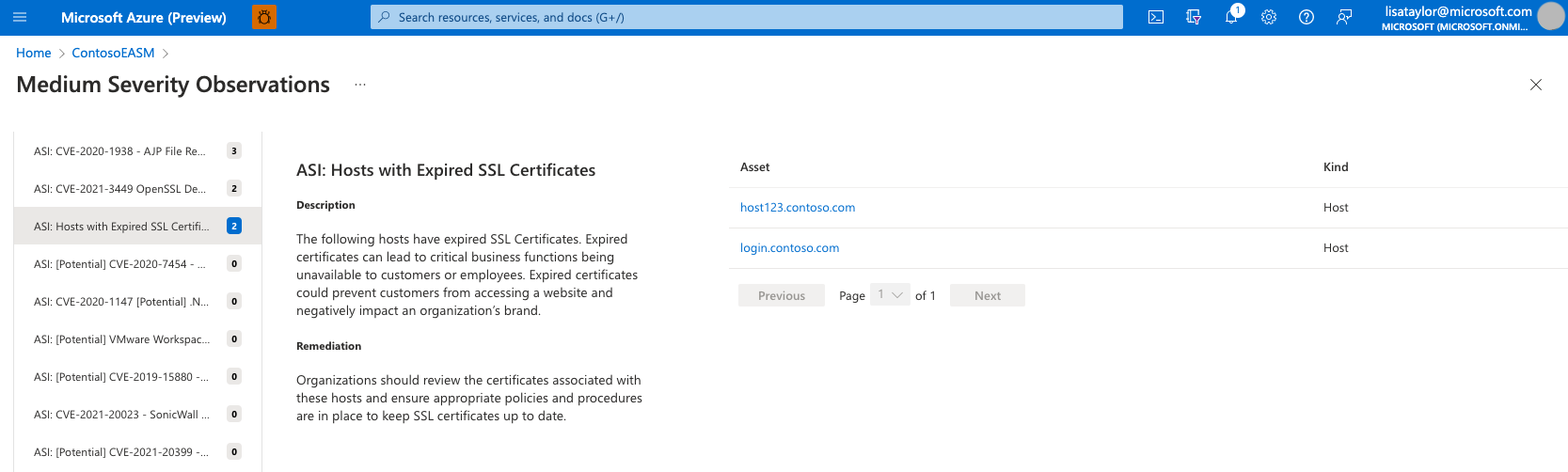

[観測値] ページでは、左側の列にすべての潜在的な分析情報の一覧が表示されます。 この一覧は、各セキュリティ リスクの影響を受ける資産の数で並び替えられ、最も多くの資産に影響を与える問題が最初に表示されます。 セキュリティ リスクの詳細を表示するには、この一覧からクリックします。

この観測値の詳細ビューには、問題のタイトル、説明、Defender EASM チームからの修復ガイダンスが含まれています。 この例の説明文には、SSL 証明書の期限が切れているため、重要なビジネス機能が利用できなくなり、顧客や従業員が Web コンテンツにアクセスできなくなることで組織のブランドが損なわれる可能性があるということが記載されています。 [修復] セクションでは、問題を速やかに修正する方法についてのアドバイスが提供されます。この例では、Microsoft は、影響を受けるホスト資産に関連付けられている証明書を確認して、一致する SSL 証明書を更新し、その SSL 証明書がタイムリーに更新されるよう内部手順を更新することを推奨しています。

最後に、Asset (資産) セクションには、この特定のセキュリティ上の懸念によって影響を受けたエンティティが一覧表示されます。 この例では、ユーザーは影響を受ける資産を調査して、有効期限が切れた SSL 証明書の詳細を確認できます。 この一覧から任意の資産名をクリックすると、[Asset Details]\(資産の詳細\) ページが表示されます。

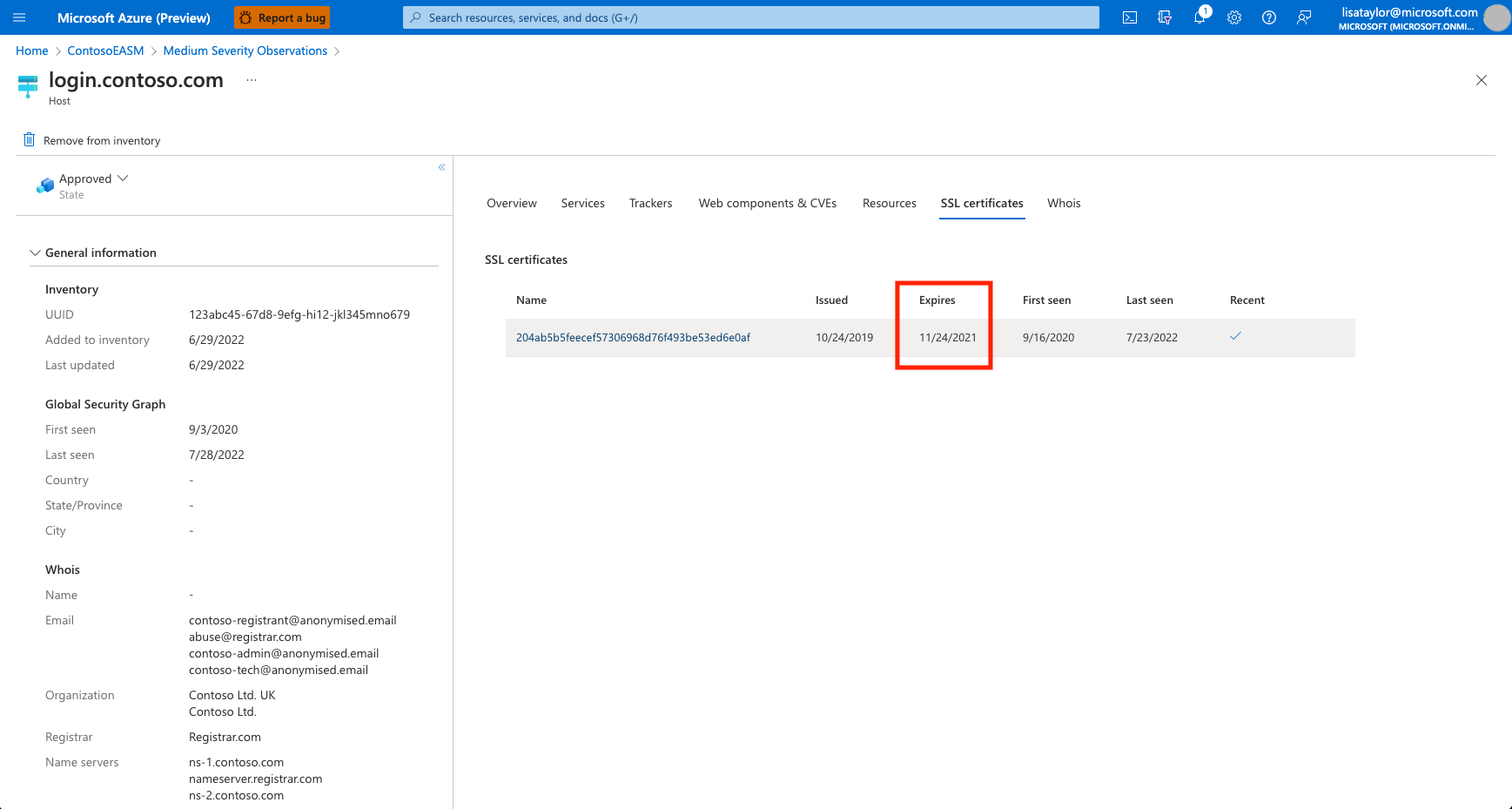

[Asset Details]\(資産の詳細\) ページで "SSL 証明書" タブをクリックし、期限切れの証明書に関する詳細情報を表示します。 この例では、一覧表示された証明書の "有効期限" の日付が過去になっており、証明書の有効期限が切れていることがわかるため、アクティブでない可能性が高いことを示しています。 このセクションには、SSL 証明書の名前も表示されるので、組織内の適切なチームに送信して、迅速に修復してもらうことができます。

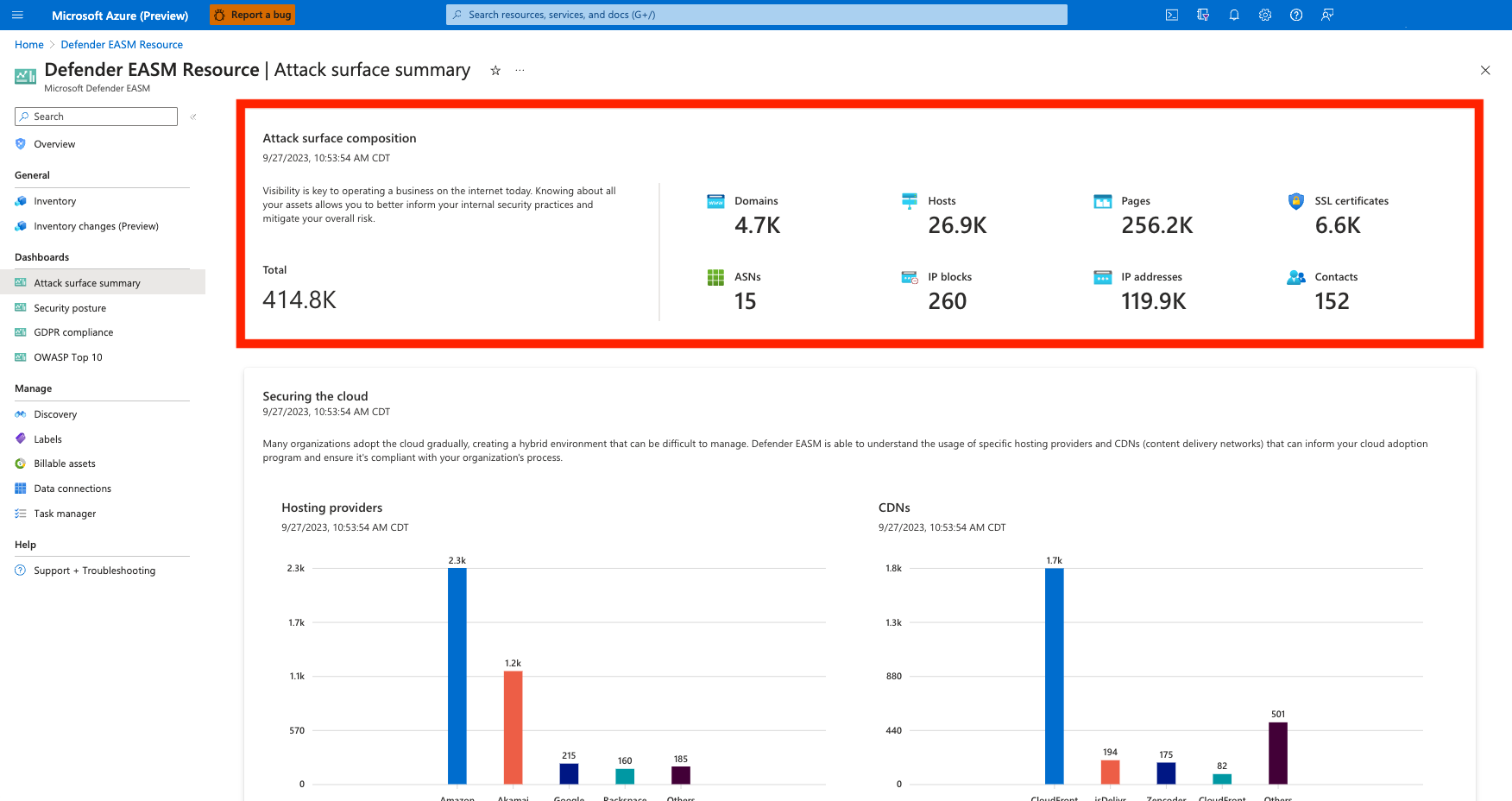

攻撃面の構成

次のセクションでは、攻撃面の構成の概要を示します。 このグラフは、資産の種類ごとの数を示しています。これにより、ユーザーはインフラストラクチャがドメイン、ホスト、ページ、SSL 証明書、ASN、IP ブロック、IP アドレス、電子メール連絡先にどのように広がっているかを理解することができます。

それぞれの値はクリックすることができ、クリックすると、指定した種類の資産のみを表示するようフィルタリングされたインベントリ一覧が表示されます。 このページからは、任意の資産をクリックして詳細を表示するか、またはさらにフィルターを追加して、ニーズに応じて一覧を絞り込むことができます。

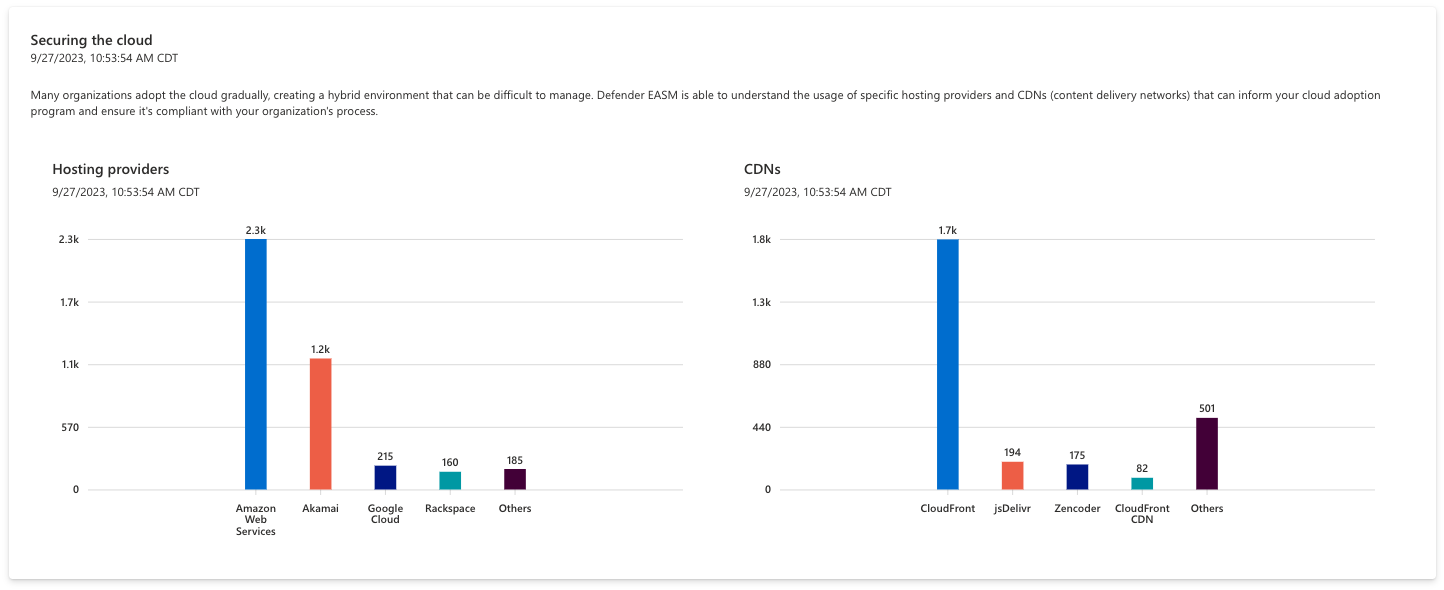

クラウドを保護する

攻撃面の概要ダッシュボードのこのセクションでは、インフラストラクチャ全体で使用されているクラウド テクノロジに関する分析情報を確認することができます。 ほとんどの組織が徐々にクラウドに適応していく中、オンライン インフラストラクチャのハイブリッドな性質を監視して管理することは困難な場合があります。 Defender EASM は、攻撃面における特定のクラウド テクノロジの使用状況を把握し、クラウド ホスト型のプロバイダーを確認済みの資産を結びつけてクラウド導入プログラムに役立つ情報を提供し、組織プロセスのコンプライアンスを確保するために役立ちます。

たとえば、組織はその攻撃面を簡素化して統合するために、すべてのクラウド インフラストラクチャを 1 つのプロバイダーに移行することを決定できます。 このグラフは、まだ移行する必要のある資産を特定するのに役立ちます。 グラフの各バーはクリック可能で、クリックすると、グラフの値を構成する資産を表示するようにフィルタが適用された一覧に移動することができます。

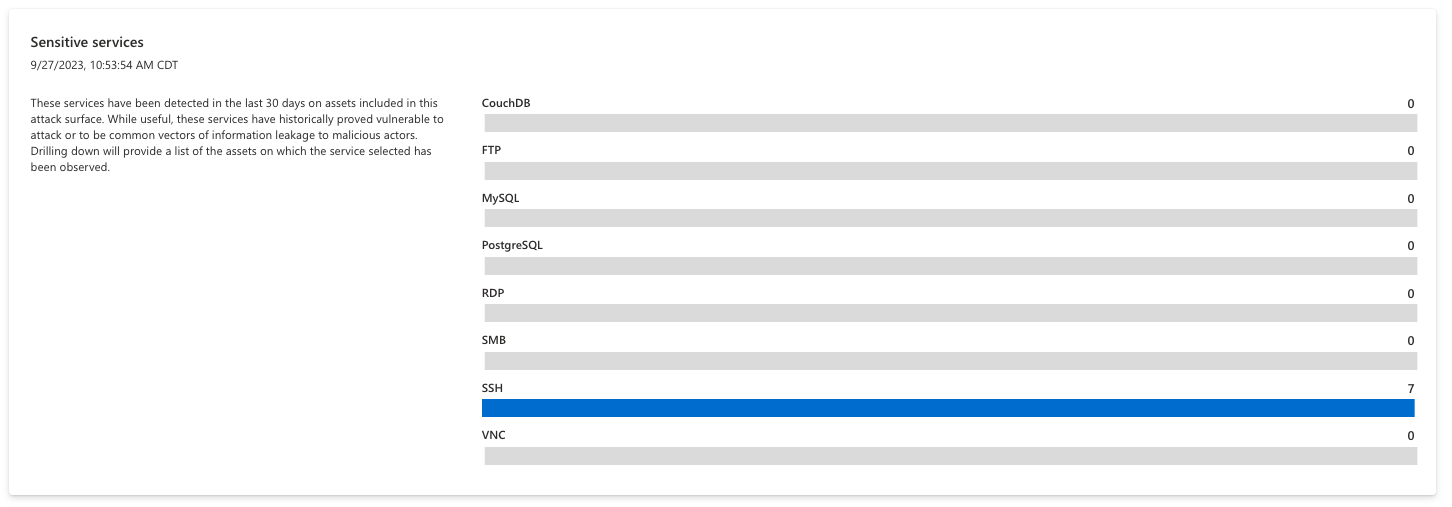

脆弱性の高いサービス

このセクションには、攻撃面で検出された、組織のセキュリティを確保するために評価し、必要に応じて調整すべき脆弱性の高いサービスが表示されます。 このグラフでは、過去に攻撃に対して脆弱であったサービスや、悪意のある攻撃者への情報漏洩の経路によくなるサービスがはっきり示されます。 このセクションに含まれる資産はすべて調査する必要があり、Microsoft では、リスクを軽減するために、より優れたセキュリティ態勢を持つ代替サービスを検討するよう推奨しています。

このグラフは、各サービスの名前ごとに整理されています。個々のバーをクリックすると、その特定のサービスを実行している資産の一覧が返されます。 下のグラフは空白ですが、これはこの組織で実行しているサービスの中に、攻撃を受けやすいサービスは特に含まれていないことを示しています。

SSL とドメインの有効期限

これら 2 つの有効期限グラフには、今後の SSL 証明書とドメインの有効期限が表示されるため、組織は重要なインフラストラクチャの更新時期を確実に把握することができます。 ドメインが期限切れになると、重要なコンテンツに突然アクセスできなくなる可能性があるだけでなく、組織を標的にする悪意のある攻撃者によってドメインが即座に購入されてしまう可能性もあります。 SSL 証明書の期限が切れると、対応する資産が攻撃されやすくなります。

どちらのグラフも、有効期限の時間枠 ("greater than 90 days" (90 日以上) から、すでに期限切れまで) で構成されています。 Microsoft では、期限切れの SSL 証明書やドメインは直ちに更新し、30 ~ 60 日後に期限切れになる資産については、積極的に更新を行うよう推奨しています。

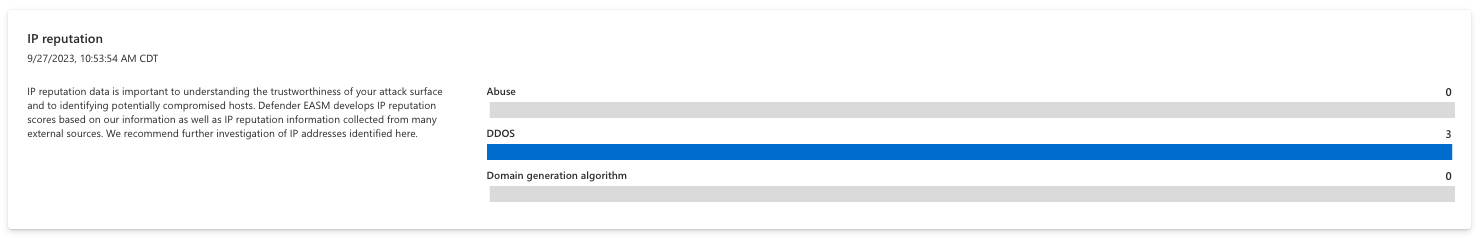

IP 評価

IP レピュテーションのデータは、ユーザーが攻撃面の信頼性を理解し、侵害された可能性のあるホストを特定する上で役立ちます。 Microsoft は、独自のデータと外部ソースから収集した IP 情報に基づいて IP レピュテーション スコアを算出しています。 所有する資産に疑わしいまたは悪意のあるスコアが付けられた場合、これはその資産が攻撃を受けやすい、または悪意のある攻撃者によってすでに悪用されていることを示すため、ここで特定された IP アドレスはさらに詳しく調査することをお勧めします。

このグラフは、負のレピュテーション スコアをトリガーした検出ポリシーごとに表示されています。 たとえば、DDOS の値は、IP アドレスが分散型サービス拒否攻撃に関与していることを示しています。 任意のバーの値をクリックすると、それを構成する資産の一覧にアクセスすることができます。 以下の例のグラフは空ですが、これはインベントリ内のすべての IP アドレスのレピュテーション スコアが良好な値であることを示しています。

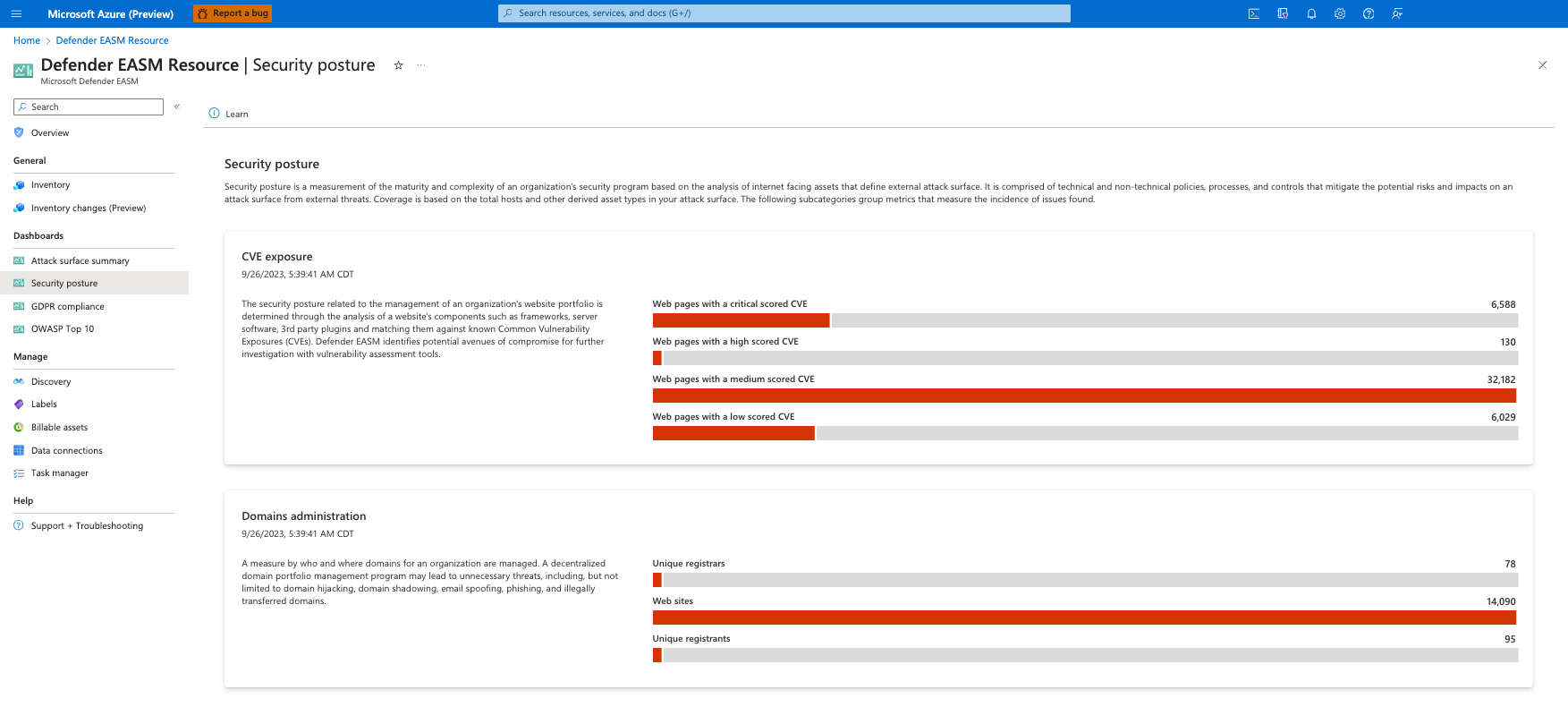

セキュリティ態勢ダッシュボード

セキュリティ態勢ダッシュボードは、確認済みインベントリ内の資産の状態に基づいて、セキュリティ プログラムの成熟度を測定するのに役立ちます。 これは、外部の脅威のリスクを軽減する技術的および非技術的なポリシー、プロセス、制御で構成されています。 このダッシュボードでは、CVE の公開、ドメインの管理と構成、ホスティングとネットワーク、開いているポート、および SSL 証明書の構成に関する分析情報を得ることができます。

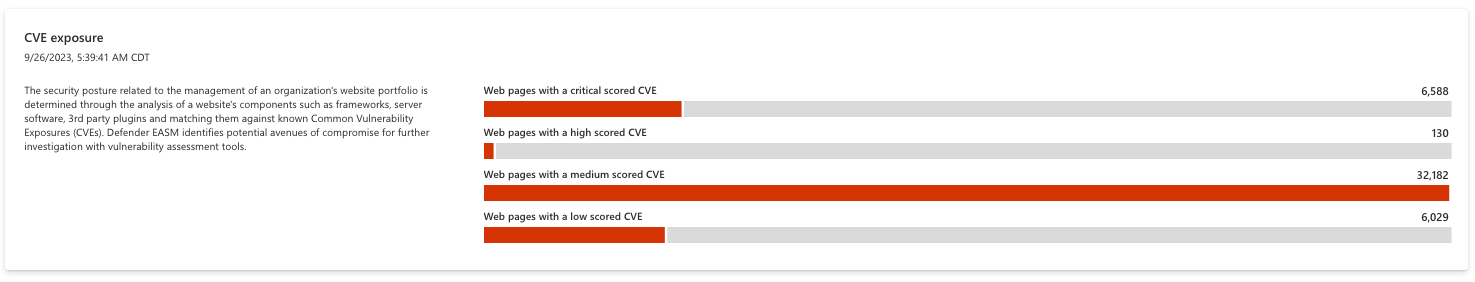

CVE の公開

セキュリティ態勢ダッシュボードの最初のグラフは、組織の Web サイト ポートフォリオの管理に関連しています。 Microsoft では、フレームワーク、サーバー ソフトウェア、サード パーティ プラグインなどの Web サイト コンポーネントを分析した後、それらを CVE (Common Vulnerability Exposures) の現在の一覧と照合して組織に対する脆弱性リスクを識別します。 各 Web サイトを構成する Web コンポーネントは、最新性と正確性を確保するために毎日検査されます。

CVE 関連の脆弱性に直ちに対処し、Web コンポーネントを更新するか、各 CVE の修復ガイダンスに従ってリスクを軽減することをお勧めします。 グラフの各バーはクリック可能で、クリックすると影響を受けた資産の一覧が表示されます。

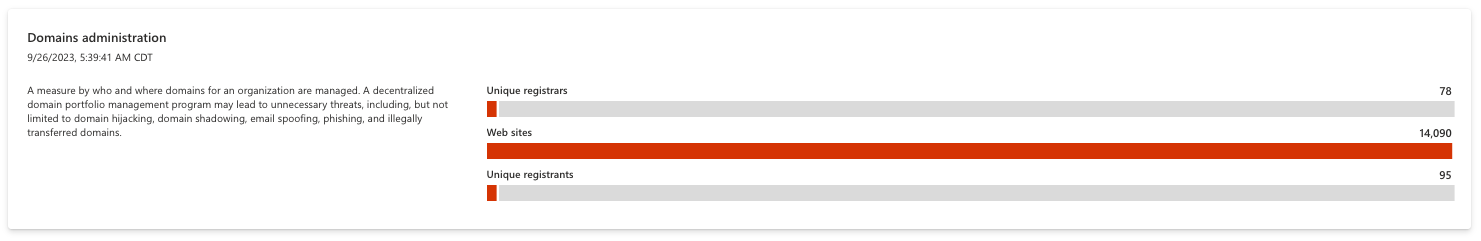

ドメインの管理

このグラフは、組織がどのようにドメインを管理しているかについての分析情報を示すものです。 分散型のドメイン ポートフォリオ管理プログラムを使用している企業は、ドメイン ハイジャック、ドメイン シャドウイング、メール スプーフィング、フィッシング、違法なドメイン転送など、不要な脅威にさらされる可能性があります。 このようなリスクは、まとまったドメイン登録プロセスにより軽減することができます。 たとえば、組織は、すべてのドメインが同じエンティティにマッピングできるように、ドメインに使用するレジストラーとレジストラントの連絡先情報は同じにする必要があります。 こうすることで、ドメインの更新や維持が滞ることがなくなります。

グラフの各バーはクリック可能で、クリックすると、値を構成するすべての資産の一覧にルーティングされます。

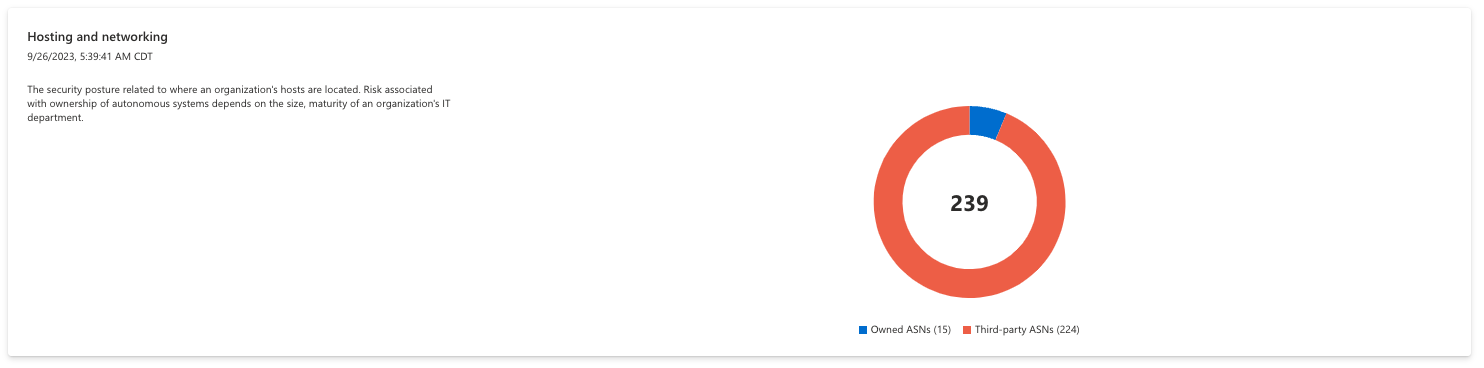

ホスティングとネットワーク

このグラフは、組織のホストが配置されている場所に関連するセキュリティ態勢を把握するためのものです。 自律システムを所有することによって生じるリスクは、組織の IT 部門の規模や成熟度によって異なります。

グラフの各バーはクリック可能で、クリックすると、値を構成するすべての資産の一覧にルーティングされます。

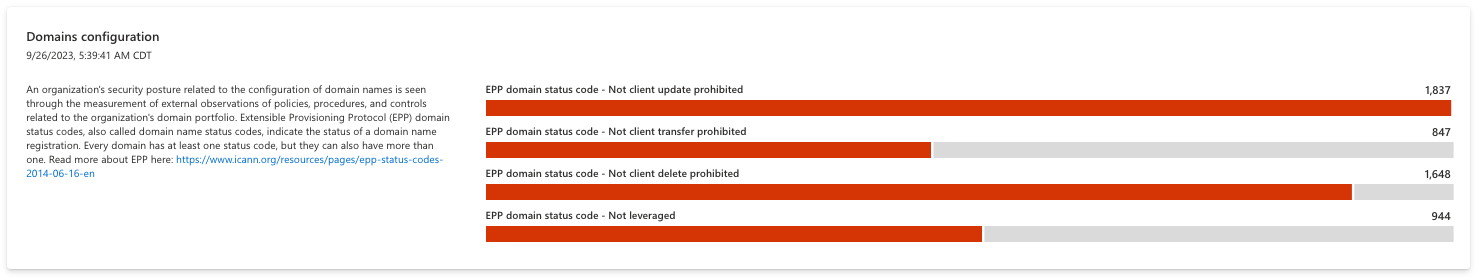

ドメインの構成

このセクションは、組織が自身のドメイン名の構成を理解して、不必要なリスクに影響される可能性のあるすべてのドメインを表面化させるに役立ちます。 EPP (Extensible Provisioning Protocol) ドメイン ステータス コードは、ドメイン名の登録状態を示します。 すべてのドメインには少なくとも 1 つのコードが割り当てられていますが、1 つのドメインに複数のコードが適用されることもあります。 このセクションは、ドメインを管理するために適用されているポリシーを理解したり、ポリシーの欠落によってドメインが脆弱になっていることを把握するために便利です。

たとえば、"clientUpdateProhibited" 状態コードは、ドメイン名に対する承認されていない更新を防止します。更新を行うには、レジストラーに連絡してこのコードを解除してもらう必要があります。 次のグラフでは、この状態コードを持たないドメイン資産の検索結果が示されています。これらのドメインは現在更新プログラムの適用が可能になっているため、不正行為が発生する可能性があることを示しています。 ユーザーは、このグラフ上の任意のバーをクリックして、適切な状態コードが適用されていない資産の一覧を表示し、それに応じてドメイン構成を更新できるようにする必要があります。

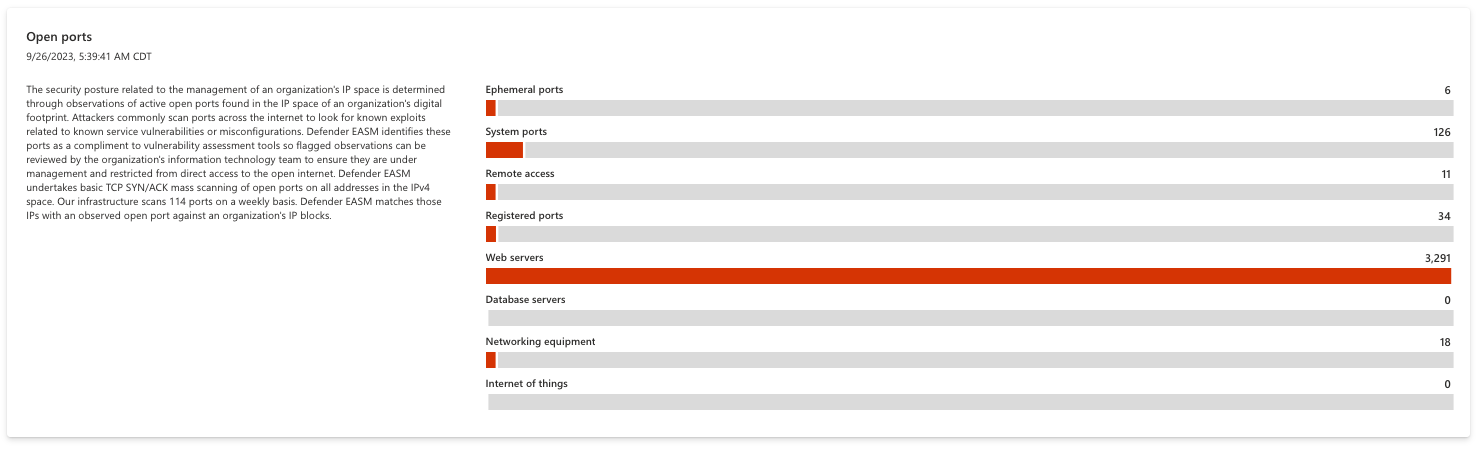

ポートを開く

このセクションは、開かれているインターネット上で公開されているサービスを検出することで、IP 空間がどのように管理されているかを理解するのに役立ちます。 攻撃者は通常、インターネット上のポートをスキャンして、サービスの脆弱性や構成ミスに関連する、悪用することができる既知の要素を探します。 Microsoft では、これらの開いているポートを識別して脆弱性評価ツールを補完し、レビューのための観測値にフラグを付けて、それらが情報技術チームによって適切に管理されるようにします。

Microsoft では、IP 空間内のアドレス上の開いているすべてのポートにまたがって基本的な TCP SYN/ACK スキャンを実行することによって、開いているインターネットへの直接アクセスからの制限が必要になる可能性があるポートを検出します。 例としては、データベース、DNS サーバー、IoT デバイス、ルーター、スイッチなどが挙げられます。 このデータは、シャドー IT 資産や安全でないリモート アクセス サービスの検出にも利用できます。 このグラフのすべてのバーはクリック可能で、クリックすると値を構成する資産の一覧を開くことができるため、組織は問題となる開いているポートを調査し、あらゆるリスクを修正することができます。

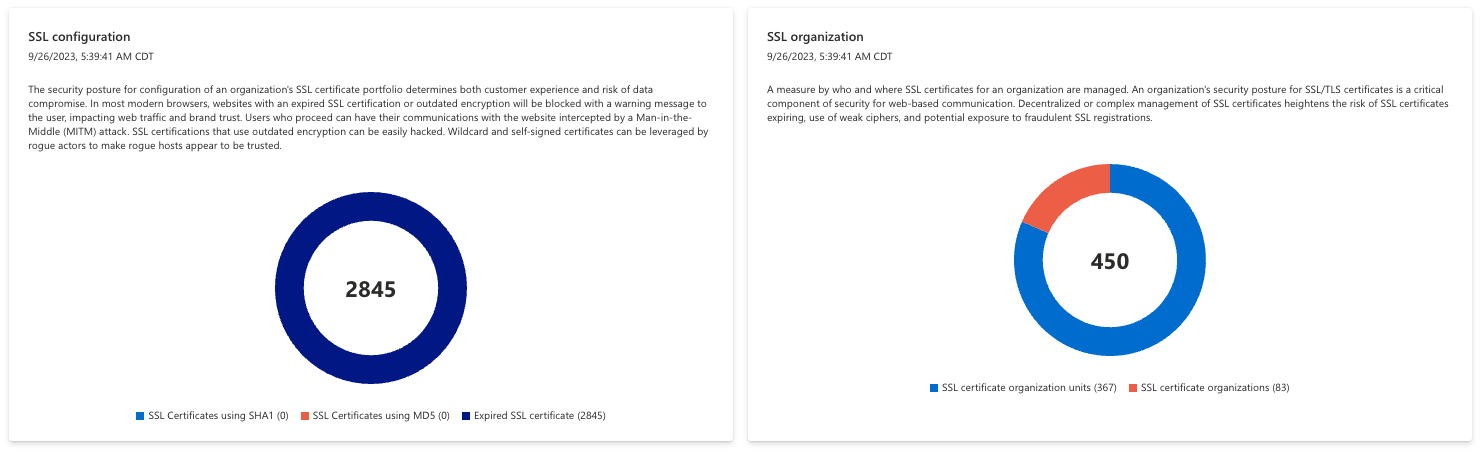

SSL 構成と組織

SSL 構成と組織のグラフには、オンライン インフラストラクチャの機能に影響を与える可能性がある一般的な SSL 関連の問題が表示されます。

たとえば、SSL 構成グラフには、オンライン サービスに支障をきたす可能性のある構成の問題が表示されます。 これには、組織に不必要なセキュリティ リスクをもたらす期限切れの SSL 証明書や、SHA1 や MD5 などの古い署名アルゴリズムを使用した証明書が含まれます。

SSL 組織のグラフでは、SSL 証明書の登録状況に関する分析情報を把握することができ、各証明書に関連する組織や事業部門を確認することができます。 これは、これらの証明書の所有権がどこにあるかを理解するのに役立ちます。今後も適切に管理できるよう、企業では、可能な限り組織と部門の一覧をまとめておくことをお勧めします。

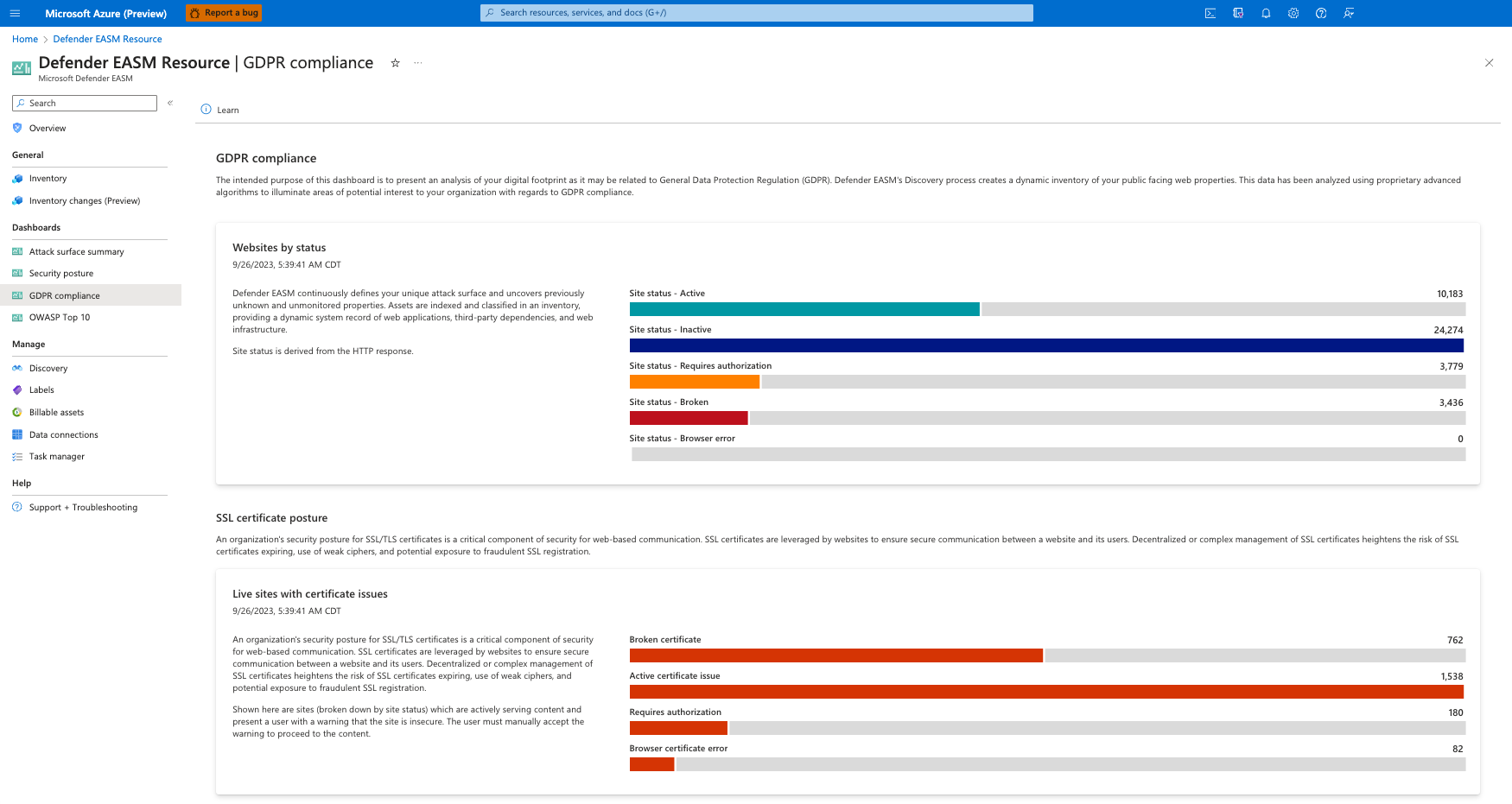

GDPR コンプライアンス ダッシュボード

GDPR コンプライアンス ダッシュボードには、一般データ保護規則 (GDPR) の要件に関連する、確認済みインベントリ内の資産の分析が表示されます。 GDPR は、EU からアクセス可能なあらゆるオンライン エンティティに対してデータ保護とプライバシー基準を施行する、欧州連合 (EU) 法の規制です。 これらの規制は、EU 外の同様の法律のモデルとなっているため、世界中のデータ プライバシーの取り扱いに関する優れたガイドとして機能しています。

このダッシュボードは、組織の一般向け Web プロパティを分析し、GDPR に準拠していない可能性がある資産を表示します。

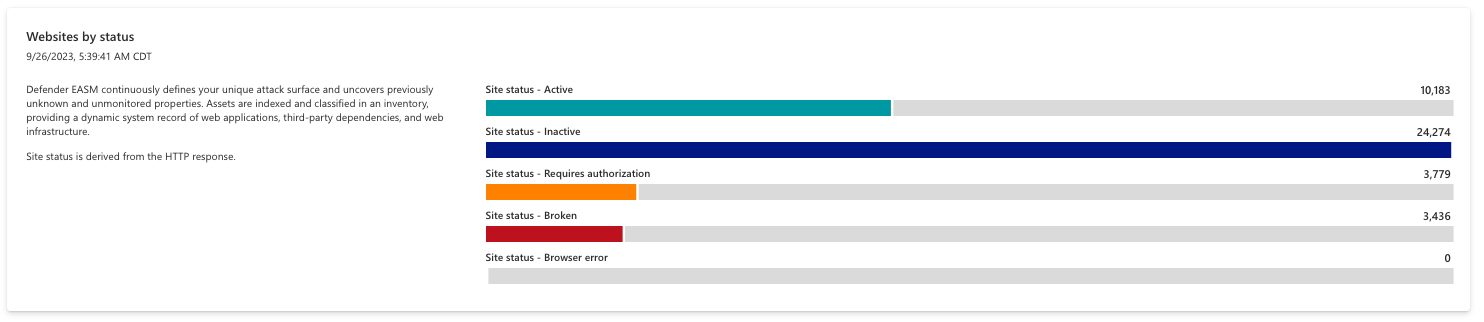

Web サイト (状態別)

このグラフは、HTTP 応答の状態コード別に Web サイト資産を整理します。 これらのコードは、特定の HTTP 要求が正常に完了したかどうか、またはサイトにアクセスできない理由を示すコンテキストを示します。 また、HTTP コードは、リダイレクト、サーバー エラー応答、クライアント エラーの警告としても機能します。 HTTP 応答 "451" は、法的な理由で Web サイトが利用できないことを示します。 これは、サイトが GDPR に準拠していないため、EU 内の人びとに対してブロックされていることを示している可能性があります。

このグラフは、Web サイトを状態コード別に整理したものです。 オプションには、アクティブ、非アクティブ、承認が必要、破損、ブラウザー エラーが含まれます。棒グラフ上の任意のコンポーネントをクリックすることで、値を構成する資産の包括的な一覧を表示できます。

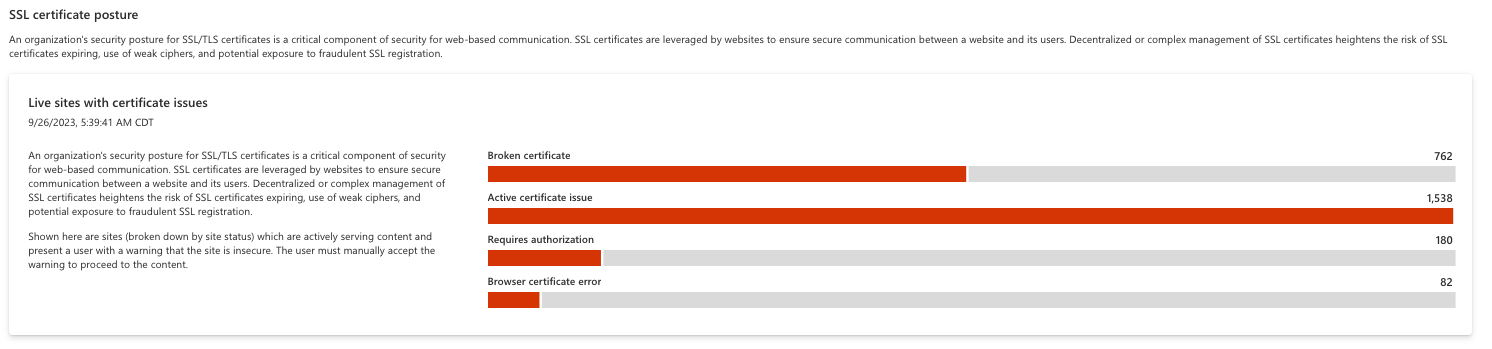

証明書に問題があるライブ サイト

このグラフは、アクティブにコンテンツを配信しているページの内、サイトが安全でないことをユーザーに警告しているものを示しています。 これらのページでコンテンツを閲覧するには、ユーザーが手動で警告を受け入れる必要があります。 これは、さまざまな理由で発生する場合があります。このグラフでは、軽減策を容易にするために、具体的な理由ごとに結果が整理されます。 オプションには、破損した証明書、アクティブな証明書の問題、認証が必要、ブラウザの証明書エラーなどがあります。

SSL 証明書の有効期限

このグラフには、今後の SSL 証明書の有効期限が表示されるため、組織は今後必要となる更新を十分に把握することができます。 SSL 証明書の有効期限が切れると、対応する資産が攻撃を受けやすくなり、インターネットからページのコンテンツにアクセスできなくなる可能性があります。

このグラフは、すでに有効期限が切れているものから、90 日以上後に有効期限が切れるものまで、検出された有効期限ごとに分類されています。 棒グラフの任意のコンポーネントをクリックすると該当する資産の一覧にアクセスすることができるため、改善のために証明書名の一覧を IT 部門に簡単に送信することができます。

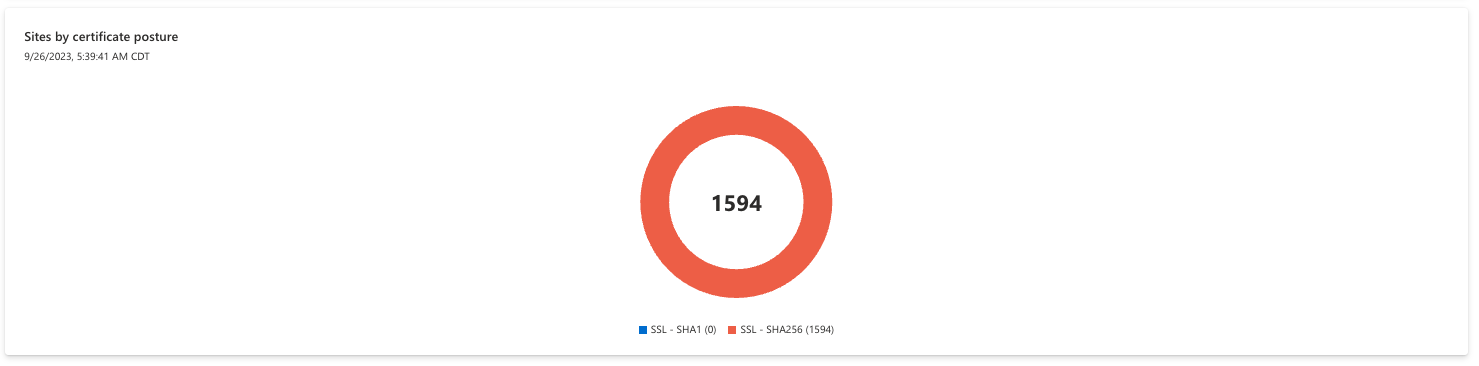

証明書の体制別のサイト

このセクションでは、SSL 証明書に必要な署名アルゴリズムを分析します。 SSL 証明書は、さまざまな暗号化アルゴリズムでセキュリティ保護できます。特定の新しいアルゴリズムは古いアルゴリズムより信頼でき、安全であると見なされるため、企業では SHA-1 などの古いアルゴリズムを廃止することをお勧めします。

円グラフの任意のセグメントをクリックすると、その値を構成する資産の一覧が表示されます。 SHA256 は安全であると考えられているのに対し、SHA1 アルゴリズムを使用しているすべての証明書は更新する必要があります。

プロトコル別のライブ PII サイト

個人を特定できる情報 (PII) の保護は、一般データ保護規則にとって重要な要素です。 PII とは、氏名、住所、誕生日、電子メール アドレスなど、個人を特定できるあらゆるデータを指します。 フォームを介してこのデータの取得を行っている Web サイトは、GDPR のガイドラインに従って徹底的にセキュリティを確保する必要があります。 Microsoft では、ページのドキュメント オブジェクト モデル (DOM) を分析することによって、PII を受け入れることができるため、欧州連合の法律に従って評価する必要があるフォームやログイン ページを識別します。 このセクションの最初のグラフには、プロトコル別のライブ サイトが表示され、HTTP プロトコルと HTTPS プロトコルを使用してサイトが識別されています。

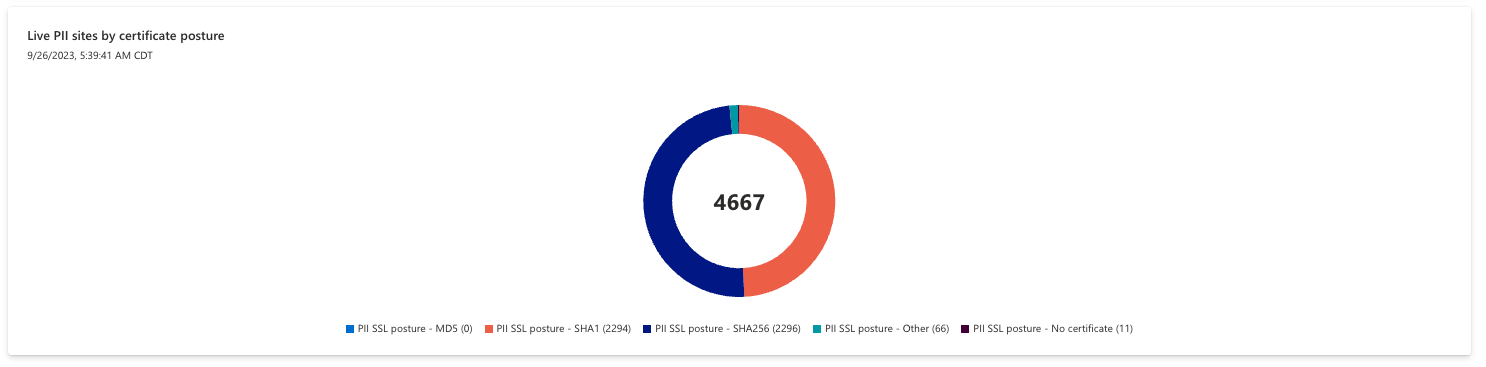

証明書の体制別のライブ PII サイト

このグラフには、SSL 証明書の使用状況別のライブ PII サイトが表示されています。 このグラフを参照することによって、個人を特定できる情報が含まれているサイトにまたがって使用されているハッシュ アルゴリズムをすばやく把握できます。

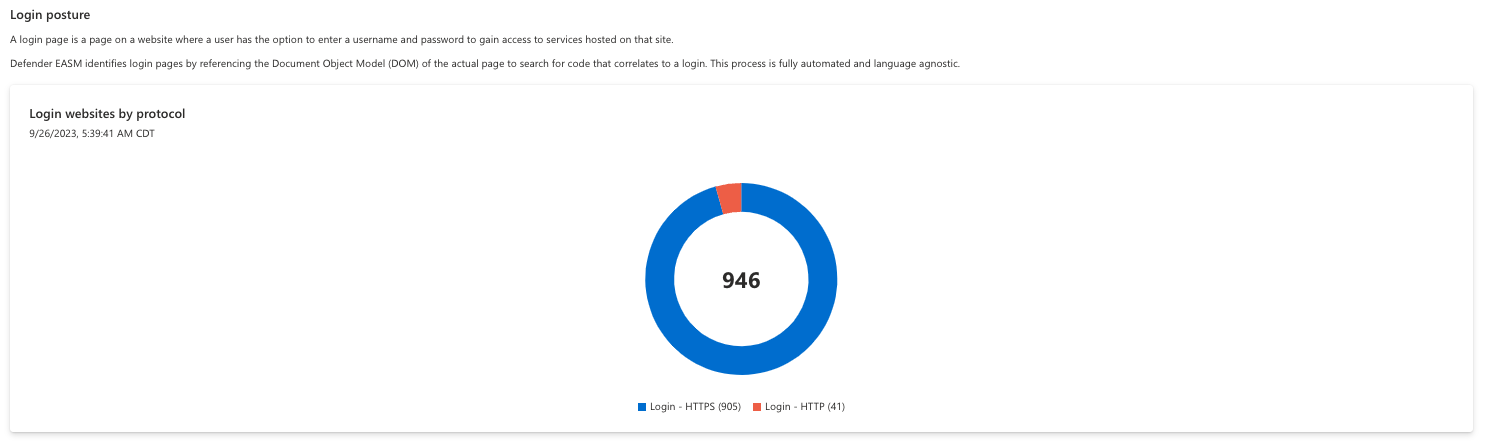

プロトコル別のログイン Web サイト

ログイン ページとは、ユーザーがユーザー名とパスワードを入力して、そのサイトでホストされているサービスにアクセスできるようにするための Web サイト上のページのことです。 ログイン ページは GDPR の下で特定の要件が定められているため、Defender EASM ではスキャンしたすべてのページの DOM を参照し、ログインに関連するコードを検索します。 たとえば、ログイン ページは、コンプライアンスに準拠するために、セキュリティで保護されている必要があります。 この最初のグラフにはプロトコル別 (HTTP または HTTPS) の、また 2 番目のグラフには証明書の体制別のログイン Web サイトが表示されています。

Cookie の態勢

Cookie は、サイトを閲覧しているときに Web ブラウザーを実行しているコンピューターのハード ドライブに配置される、小さなテキスト ファイルの形式の情報です。 Web サイトを閲覧するたびに、ブラウザからサーバーに Cookie が送り返され、顧客の以前の行動が Web サイトに通知されます。 GDPR には、Cookie を発行するための同意を得るための特定の要件があり、ファースト パーティーの Cookie とサード パーティの Cookie には異なるストレージ規定があります。

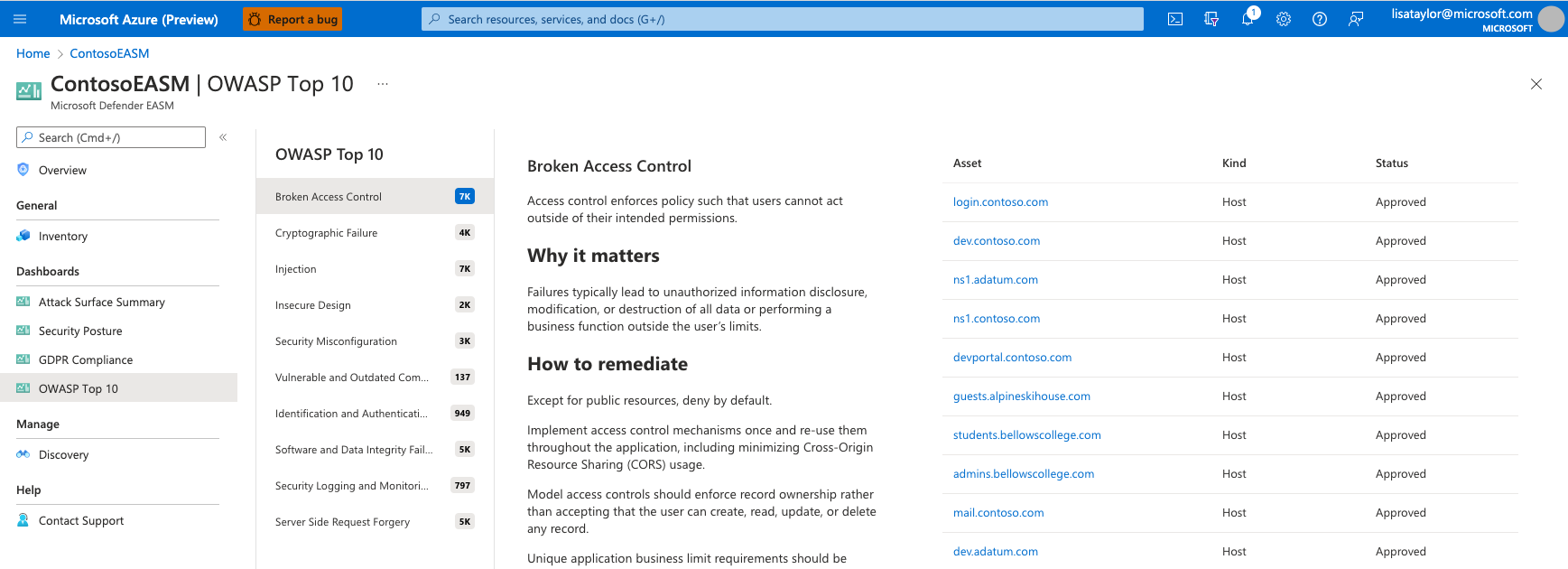

OWASP トップ 10 ダッシュボード

OWASP トップ 10 ダッシュボードは、Web アプリ ケーション セキュリティのオープンソース基盤として定評のある OWASP が指定する、最も重要なセキュリティ推薦事項に関する分析情報を提供するために設計されています。 この一覧は、コードの安全性を確保したいと考える開発者向けの重要なリソースとして世界的に認知されています。 OWASP は、トップ 10 のセキュリティ リスクに関する重要な情報と、問題を回避または修正する方法に関するガイダンスを提供しています。 この Defender EASM ダッシュボードは、攻撃面の内からこれらのセキュリティ リスクの証拠を探して表面化し、該当する資産とリスクを修正する方法を一覧表示します。

現在の OWASP トップ 10 のクリティカルなセキュリティの一覧には、以下のものが含まれています。

- アクセス制御の不備: ユーザに対して予め与えられた権限から外れた行動をしないようにポリシーを適用するアクセス制御インフラの不備。

- 暗号化の失敗: しばしば機密データの漏洩につながる、暗号化 (またはその欠如) に関する障害。

- インジェクション: データの不適切な取り扱いやその他のコンプライアンス関連の問題により、インジェクション攻撃を受けやすいアプリケーション。

- 安全が確認されない不安な設計: セキュリティ対策が欠落した、あるいは不十分であることによって生じたアプリケーションの脆弱性。

- セキュリティの設定ミス: 多くの場合は設定プロセスが十分に定義されていないことによる、セキュリティ設定の欠落や不正確な設定。

- 脆弱で古くなったコンポーネント: 最新のソフトウェアと比較すると、露出のリスクが増加する可能性がある古いコンポーネント。

- 識別と認証の失敗 :認証関連の攻撃から保護するために行うユーザーの識別、認証、セッション管理を適切に行うことができない。

- ソフトウェアとデータの整合性の不具合: 信頼されていないソースに由来するプラグインなどの、整合性違反から保護されていないコードやインフラストラクチャ。

- セキュリティ ログとモニタリング:適切なセキュリティ ログとアラートの欠如、または組織のセキュリティ態勢の可視性とその後の説明責任に影響を与える可能性がある、関連する設定ミス。

- サーバーサイドリクエストフォージェリ: ユーザーから提供された URL を検証せずに、リモート リソースを取得する Web アプリケーション。

このダッシュボードには、重要な各リスクの説明、それがなぜ重要であるかを示す情報、修復ガイダンスと、影響を受ける可能性のある資産の一覧が表示されます。 詳細については、OWASP の Web サイトを参照してください。

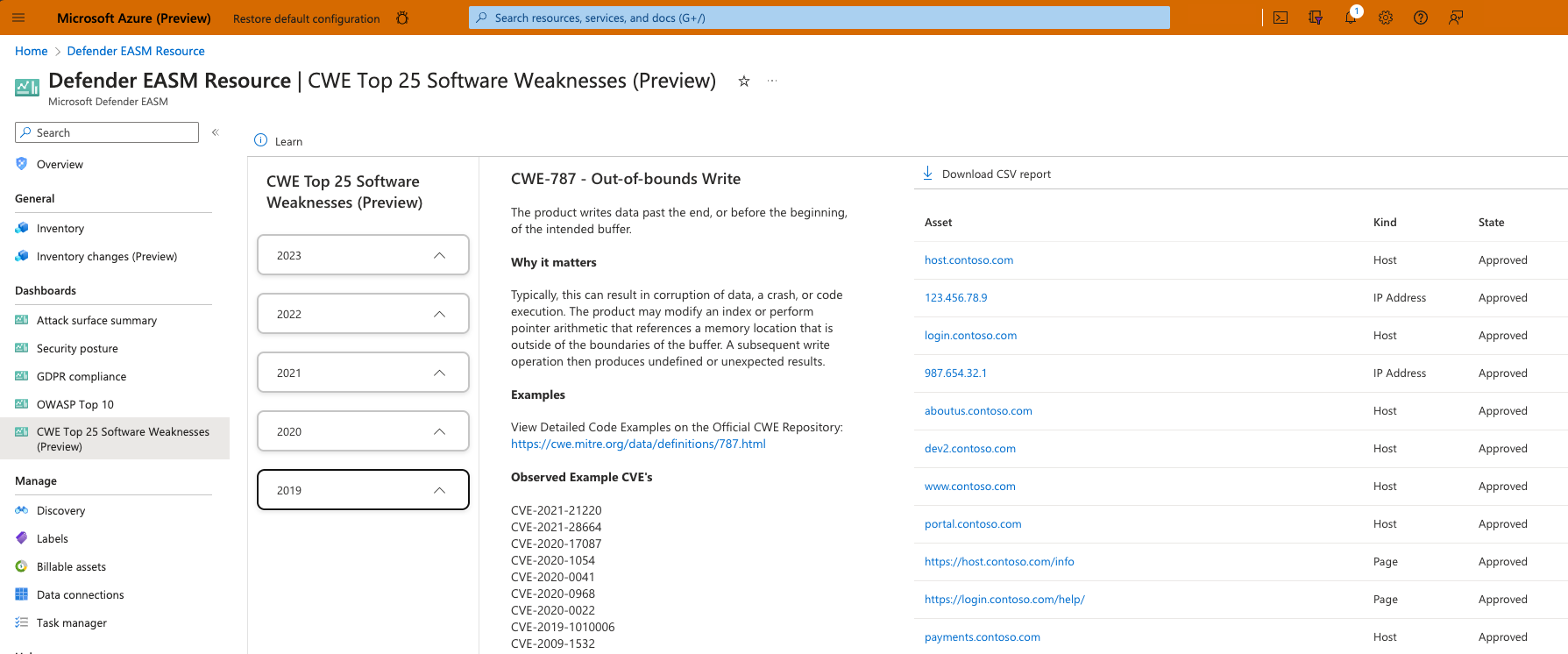

CWE 上位 25 ソフトウェア脆弱性ダッシュボード

このダッシュボードは、毎年 MITRE によって提供される上位 25 共通脆弱性タイプ一覧 (CWE) の一覧に基づいています。 これらの CWE は、見つけて悪用することが容易な、最も一般的でかつ影響力の大きいソフトウェア脆弱性を表しています。 このダッシュボードには、過去 5 年間にこの一覧に含まれていたすべての CWE が表示され、各 CWE の影響を受けている可能性があるすべてのインベントリ資産が一覧表示されます。 各 CWE について、このダッシュボードには脆弱性の説明と例が表示され、関連する CVE が一覧表示されます。 CWE は年ごとに整理され、各セクションは展開可能または折りたたみ可能です。 このダッシュボードを参照すると、他の観察された悪用に基づいて組織に対する最大のリスクを識別しやすくなるため、脆弱性の修復作業に役立ちます。

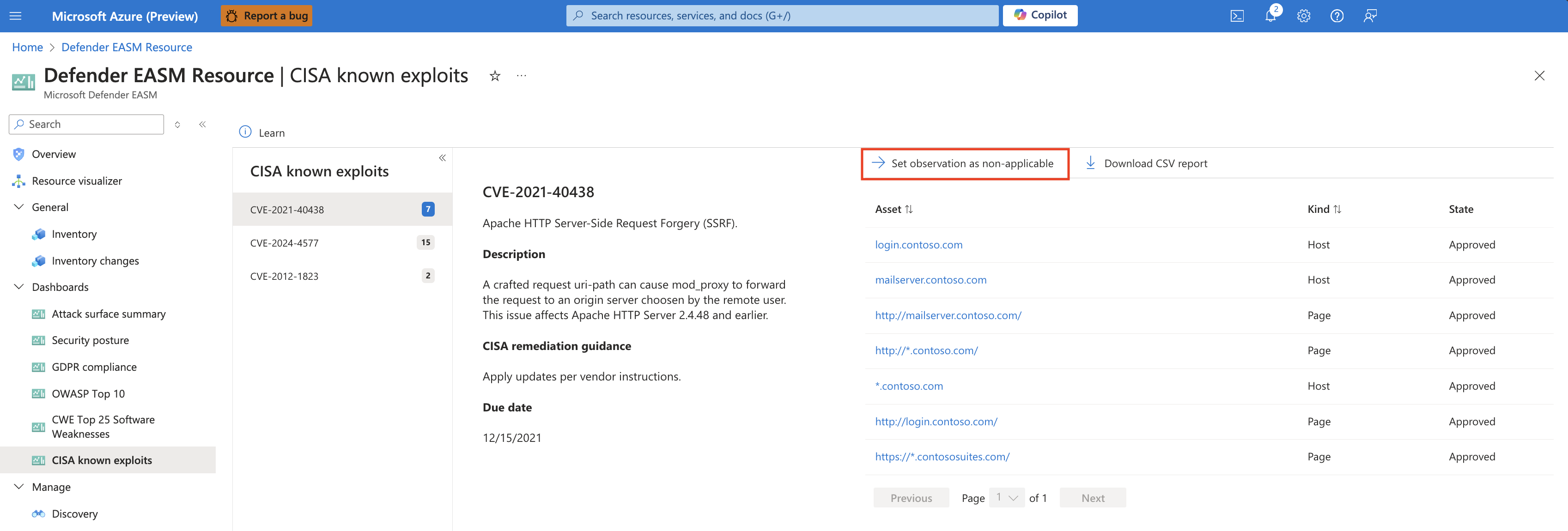

CISA の既知の悪用

識別された CVE の脆弱性は数 10 万件存在しますが、最近、脅威アクターによって悪用されたとして CISA (Cybersecurity & Infrastructure Security Agency) によって識別されているのは小さなサブセットだけです。 この一覧には、識別されたすべての CVE の 0.5% 未満が含まれています。このため、セキュリティの専門家が自身の組織に対する最大のリスクの修復を優先できるようにすることが有効です。 この一覧に基づいて脅威を修復する担当者は、実際のセキュリティ インシデントの原因となった脆弱性を優先しているため、最高の効率で作業します。

![[CISA の既知の悪用] ダッシュボードのスクリーンショット。](media/dashboards-29.png)