Microsoft Dev Box の条件付きアクセス ポリシーを構成する

条件付きアクセスとは、コンテンツへのアクセスを許可する前に特定の条件を満たすことを必要とすることで、システム内の規制されたコンテンツを保護することです。 最も単純な条件付きアクセス ポリシーは、if-then ステートメントです。 (if) ユーザーがあるリソースへのアクセスを求める場合、(then) あるアクションを完了する必要があります。 条件付きアクセス ポリシーは、組織のデバイスをセキュリティで保護し、環境を準拠した状態に保つための強力なツールです。

この記事では、組織が条件付きアクセス ポリシーを使用して開発ボックスへのアクセスを管理する方法の例を示します。 Microsoft Dev Box の場合、条件付きアクセス ポリシーを構成して、開発ボックスにアクセスできるユーザー、どの場所から開発ボックスにアクセスできるかを制限するのが一般的です。

デバイスベースの条件付きアクセス

- Microsoft Intune と Microsoft Entra ID は連携して、マネージドかつ準拠しているデバイスのみが Dev Box にアクセスできるようにします。 ポリシーには、ネットワーク アクセス制御に基づく条件付きアクセスが含まれます。

- 詳細については、Intune でのデバイス ベースの条件付きアクセスに関するページを参照してください。

アプリベースの条件付きアクセス

- Intune と Microsoft Entra ID は連携して、開発ボックスのユーザーのみが開発者ポータルなどのマネージド アプリにアクセスできるようにします。

- Intune でのアプリ ベースの条件付きアクセスに関するページを参照してください。

前提条件

Dev Box へのアクセスを提供する

組織は、既定では何も許可しない条件付きアクセス ポリシーから始める場合があります。 開発者が接続できる条件を指定することで、開発者に開発ボックスへのアクセスを許可する条件付きアクセス ポリシーを設定できます。

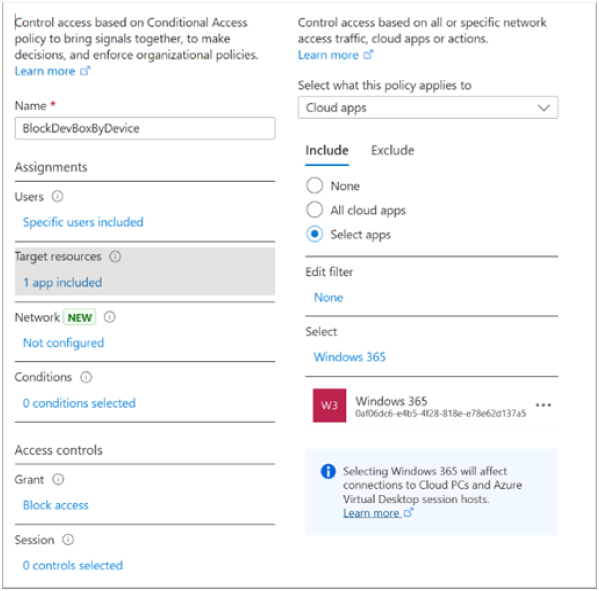

条件付きアクセス ポリシーは、Microsoft Intune または Microsoft Entra ID を使用して構成できます。 各パスから構成ウィンドウが表示されます。その例を次のスクリーンショットに示します。

シナリオ 1: 信頼されたネットワークからの開発ボックスへのアクセスを許可する

開発ボックスへのアクセスを許可するが、オフィスや信頼できるベンダーの場所など、指定されたネットワークからのみ許可する必要があります。

場所を定義する

次のステップを実行します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

[保護]>[条件付きアクセス]>[ネームド ロケーション] の順に移動します。

作成する場所の種類を選びます。

- [国の場所] または [IP 範囲の場所]。

場所に名前を付けます。

指定しようとしている場所の [IP 範囲] を指定するか、[国/地域] を選択します。

IP 範囲を選択した場合は、オプションで [信頼できる場所としてマークする] を選択できます。

国/地域を選択する場合、必要に応じて不明な領域を含めることもできます。

[作成]

詳細については、Microsoft Entra 条件付きアクセスの場所の条件の概要に関する記事を参照してください。

新しいポリシーを作成する

次のステップを実行します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

[保護]>[条件付きアクセス]>[ポリシー] に移動します。

[新しいポリシー] を選択します。

ポリシーに名前を付けます。 条件付きアクセス ポリシーには、わかりやすい名前付け規則を使用します。

[割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

a. [Include](含める) で、 [すべてのユーザー] を選択します。

b. [除外] で、[ユーザーとグループ] を選択し、組織の緊急アクセス用アカウントを選択します。

[ターゲット リソース]>[クラウド アプリ]>[対象] で、[すべてのクラウド アプリ] を選びます。

[ネットワーク] 以下は次のとおりです。

a. [Configure](構成する) を [はい] に設定します

b. [除外] で [選択されたネットワークと場所] を選択します

c. 組織に対して作成した場所を選択します。

d. [選択] を選択します。

[アクセス制御] で、[アクセスのブロック] を選択し、さらに [選択] を選択します。

設定を確認し、 [ポリシーの有効化] を [レポート専用] に設定します。

[作成] を選択して、そのポリシーを作成します。

レポート専用モードを使用して、ポリシーが期待どおりに動作することを確認します。 正しく動作していることを確認し、ポリシーを有効にします。

アクセスをブロックするように条件付きアクセス ポリシーを構成する方法については、「条件付きアクセス: 場所ごとにアクセスをブロックする」を参照してください。

シナリオ 2: 開発者ポータルへのアクセスを許可する

開発者に開発者ポータルのみへのアクセスを許可する必要があります。 開発者は、開発者ポータルから開発ボックスにアクセスして管理する必要があります。

新しいポリシーの作成

次のステップを実行します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

[保護]>[条件付きアクセス]>[ポリシー] に移動します。

[新しいポリシー] を選択します。

ポリシーに名前を付けます。 条件付きアクセス ポリシーには、わかりやすい名前付け規則を使用します。

[割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

a. [対象] で、[Dev Box ユーザー] を選択します。

b. [除外] で、[ユーザーとグループ] を選択し、組織の緊急アクセス用アカウントを選択します。

[ターゲット リソース]>[クラウド アプリ]>[対象] で、[Microsoft 開発者ポータル]、[Fidalgo Dataplane Public]、[Windows Azure Service Management API] を選択します。

[アクセス制御] で、[アクセスを許可する] を選択し、さらに [選択] を選択します。

設定を確認し、 [ポリシーの有効化] を [レポート専用] に設定します。

[作成] を選択して、ポリシーを作成および有効化します。

レポート専用モードを使用して、ポリシーが期待どおりに動作することを確認します。 正しく動作していることを確認し、ポリシーを有効にします。

注意事項

ブロック ポリシーが正しく構成されていないと、組織がロックアウトされる可能性があります。アカウントを緊急アクセス用に構成して、テナント全体のアカウント ロックアウトを防ぐことができます。 発生する可能性は低いシナリオですが、すべての管理者がテナントからロックアウトされた場合に、ご自身の緊急アクセス用管理アカウントを使用してテナントにログインし、アクセスの復旧手順を実行できます。

Dev Box に必要なアプリ

次の表では、Microsoft Dev Box に関連するアプリについて説明します。 これらのアプリを許可またはブロックすることで、組織のニーズに合わせて条件付きアクセス ポリシーをカスタマイズできます。

| アプリ名 | アプリ ID | 説明 |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Microsoft リモート デスクトップが開かれたときにユーザーのリソースの一覧を取得するため、また、ユーザーが開発ボックスで再起動などのアクションを開始したときに使用されます。 |

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | 接続中およびクライアントがサービスに診断情報を送信するときにゲートウェイに対して認証するために使用されます。 Windows Virtual Desktop としても表示される場合があります。 |

| Microsoft リモート デスクトップ | a4a365df-50f1-4397-bc59-1a1564b8bb9c | 開発ボックスに対してユーザーを認証するために使用されます。 プロビジョニング ポリシーでシングル サインオンを構成する場合にのみ必要です。 |

| Windows クラウド ログイン | 270efc09-cd0d-444b-a71f-39af4910ec45 | 開発ボックスに対してユーザーを認証するために使用されます。 このアプリは、Microsoft リモート デスクトップ アプリに代わるアプリです。 プロビジョニング ポリシーでシングル サインオンを構成する場合にのみ必要です。 |

| Windows Azure Service Management API | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | ユーザーが開発ボックスを作成できる DevCenter プロジェクトのクエリに使用されます。 |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | DevCenter REST API、Azure CLI、または Dev Portal を使用して開発ボックスやその他の DevCenter リソースを管理するために使用されます。 |

| Microsoft 開発者ポータル | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | 開発者ポータル Web アプリにサインインするために使用されます。 |

要件に基づいてアプリを許可できます。 たとえば、Fidalgo Dataplane Public に、DevCenter REST API、Azure CLI、または開発者ポータルを使用した開発ボックス管理を許可できます。 次の表に、一般的なシナリオで使用されるアプリを示します。

| アプリ | 開発者ポータルで開発ボックスにログインして管理する | 開発ボックス管理 (作成、削除、停止など) | ブラウザー経由で接続する | リモート デスクトップ経由で接続する |

|---|---|---|---|---|

| Microsoft 開発者ポータル | ||||

| Fidalgo Dataplane Public | ||||

| Windows Azure Service Management API | ||||

| Windows 365 | ||||

| Azure Virtual Desktop | ||||

| Microsoft リモート デスクトップ |

条件付きアクセス ポリシーの構成の詳細については、「条件付きアクセス: ユーザー、グループ、ワークロード ID」を参照してください。