Microsoft Defender for IoT ユーザー管理

Microsoft Defender for IoT では、Defender for IoT リソースへのユーザー アクセスを管理するためのツールを Azure portal とオンプレミスの両方で提供しています。

Defender for IoT 用の Azure ユーザー

Azure portal では、ユーザーは Microsoft Entra ID と Azure のロールベースのアクセス制御 (RBAC) を使ってサブスクリプション レベルで管理されます。 Azure サブスクリプション ユーザーは、1 つ以上のユーザー ロールを持つことができます。これにより、Defender for IoT を含め、Azure portal からアクセスできるデータとアクションが決まります。

portal または PowerShell を使用して、アラートまたはデバイスデータを表示するかどうか、価格プランとセンサーを管理するかどうかなど、データを表示してアクションを実行するために必要な特定のロールを Azure サブスクリプション ユーザーに割り当てます。

詳細については、「Azure portal でのユーザーの管理」および「OT と Enterprise IoT の監視のための Azure のユーザー ロール」を参照してください。

Defender for IoT 用のオンプレミス ユーザー

OT ネットワークを操作する場合、Defender for IoT のサービスとデータは、Azure portal に加えてオンプレミスの OT ネットワーク センサーからも使用できます。

Azure に加えて、OT ネットワーク センサーでもオンプレミス ユーザーを定義する必要があります。 OT センサーは、既定の特権ユーザーのセットとともにインストールされ、これを使用して他の管理者やユーザーを定義できます。

OT センサーにサインインして、センサー ユーザーを定義します。

詳細については、Defender for IoT を使用した OT 監視のためのオンプレミスのユーザーとロールに関するページを参照してください。

センサーでの Microsoft Entra ID のサポート

センサーと Microsoft Entra ID の統合を構成して、Microsoft Entra ID ユーザーがセンサーにサインインできるようにしたり、グループ内のすべてのユーザーに割り当てられた一括アクセス許可を持つ Microsoft Entra ID グループを使用したりできます。

たとえば、読み取り専用アクセスを割り当てるユーザーが多数あり、それらのアクセス許可をグループ レベルで管理する場合は、Microsoft Entra ID を使用します。

Defender for IoT と Microsoft Entra ID の統合では、LDAP v3 と次の種類の LDAP ベースの認証がサポートされています。

完全認証:ユーザーの詳細情報が LDAP サーバーから取得されます。 たとえば、名、姓、電子メール、ユーザーのアクセス許可です。

信頼されたユーザー:ユーザー パスワードのみが取得されます。 取得されるその他のユーザー詳細は、センサーで定義されているユーザーに基づきます。

詳細については、次を参照してください。

センサーコンソールへのシングル サインオン ログイン

Microsoft Entra ID を使用して、Defender for IoT センサー コンソールのシングル サインオン (SSO) を設定できます。 SSO を導入することで、組織のユーザーはセンサーコンソールへ簡単にサインインできるようになり、複数のセンサーやサイトごとに異なるログイン情報を使い分ける必要がなくなります。 詳しくは、センサー コンソールのシングル サインオンの設定に関するページをご覧ください。

オンプレミスのグローバル アクセス グループ

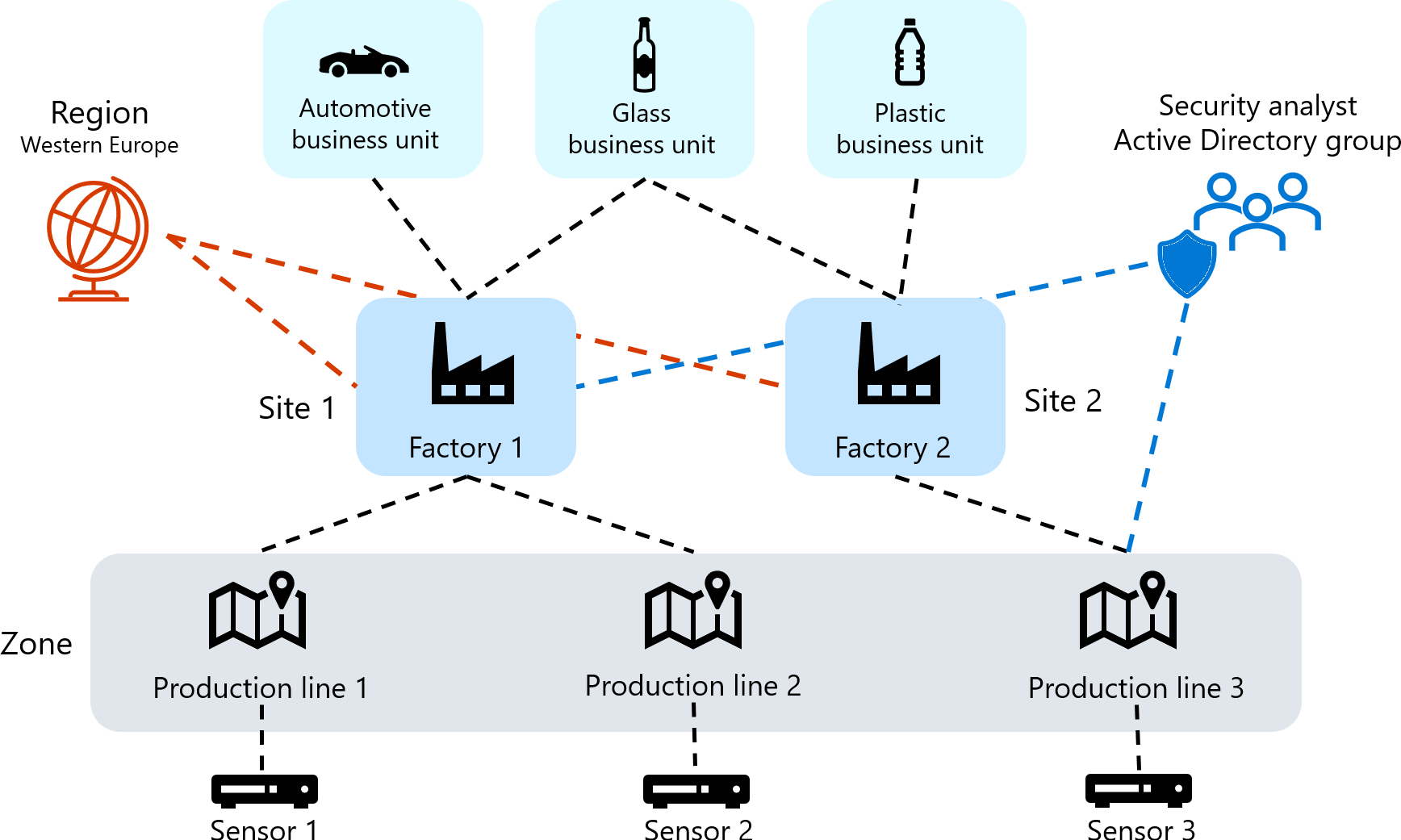

大規模な組織には、多くの場合、グローバルな組織構造に基づく複雑なユーザー アクセス許可モデルがあります。 オンプレミスの Defender for IoT ユーザーを管理するには、ビジネス ユニット、リージョン、サイトに基づくグローバル ビジネス トポロジを使用し、それらのエンティティに関するユーザー アクセス許可を定義します。

ユーザー アクセス グループを作成して、Defender for IoT オンプレミス リソース全体でグローバル アクセス制御を確立します。 各アクセス グループには、ビジネス ユニット、リージョン、サイトなど、ビジネス トポロジ内の特定のエンティティにアクセスできるユーザーに関するルールが含まれています。

たとえば、次の図は、ある Active Directory グループのセキュリティ アナリストが、西ヨーロッパのすべての自動車製造ラインとガラス製造ラインに加え、1 つのリージョンのプラスチック ラインにもアクセスできるように許可する方法を示しています。

詳細については、オンプレミス ユーザーのグローバル アクセス許可の定義に関するページを参照してください。

ヒント

アクセス グループとルールにより、ユーザーが Defender for IoT センサーでデバイスを管理および分析する場所を制御して、ゼロ トラスト戦略を実装することができます。 詳細については、「ゼロ トラストと OT/IoT ネットワーク」を参照してください。

次の手順

詳細については、以下を参照してください: