オンプレミス管理コンソールでユーザーを作成および管理する (レガシ)

重要

現在、Defender for IoT では、中央監視とセンサー管理に Microsoft クラウド サービスまたは既存の IT インフラストラクチャを使用することを推奨しており、2025 年 1 月 1 日にオンプレミス管理コンソールを廃止する予定です。

詳細については、「ハイブリッドまたはエアギャップ OT センサーの管理をデプロイする」を参照してください。

Microsoft Defender for IoT には、OT ネットワーク センサーでオンプレミス ユーザー アクセスを管理するためのツールと、オンプレミス管理コンソールが用意されています。 Azure ユーザーは、Azure RBAC を使用して Azure サブスクリプション レベルで管理されます。

この記事では、オンプレミス管理コンソールでオンプレミス ユーザーを直接管理する方法について説明します。

既定の特権ユーザー

既定では、各オンプレミス管理コンソールと一緒に特権のある support ユーザーと cyberx がインストールされます。これらのユーザーは、トラブルシューティングとセットアップのための高度なツールにアクセスできます。

オンプレミス管理コンソールを初めて設定する場合は、これらの特権ユーザーのいずれかでサインインし、管理者ロールを持つ初期ユーザーを作成してから、セキュリティ アナリストと読み取り専用ユーザー用の追加ユーザーを作成します。

詳しくは、オンプレミス管理コンソールへの OT 監視ソフトウェアのインストールに関する記事と「既定の特権オンプレミス ユーザー」をご覧ください。

新しいオンプレミス管理コンソール ユーザーを追加する

この手順では、オンプレミス管理コンソールの新しいユーザーを作成する方法について説明します。

前提条件: この手順は、support ユーザーと cyberx ユーザーのほか、管理者ロールを持つすべてのユーザーが利用できます。

メンバーの追加方法:

オンプレミス管理コンソールにサインインし、[ユーザー]>[+ ユーザーの追加] を選択します。

[ユーザーの作成] を選択し、次の値を定義します。

名前 説明 ユーザー名 ユーザー名を入力します。 Email ユーザーの電子メール アドレスを入力します。 [First Name] ユーザーの名前 (名) を入力します。 [Last Name] ユーザーの名前 (姓) を入力します。 ロール ユーザー ロールを選択します。 詳細については、「オンプレミス ユーザー ロール」を参照してください。 リモート サイト アクセス グループ オンプレミス管理コンソールのみで使用できます。

すべてのグローバル アクセス グループにユーザーを割り当てるには [すべて] を選択します。特定のグループにのみ割り当てるには [特定] を選択し、ドロップダウン リストからグループを選択します。

詳細については、オンプレミス ユーザーのグローバル アクセス許可の定義に関するページを参照してください。パスワード ユーザーの種類として、[ローカル] または [Active Directory ユーザー] のいずれかを選択します。

ローカル ユーザーの場合は、ユーザーのパスワードを入力します。 パスワード要件は次のとおりです。

- 8 文字以上

- 小文字と大文字の両方の英字

- 少なくとも 1 つの数字

- 少なくとも 1 つの記号ヒント

Active Directory と統合すると、ユーザーのグループを特定のアクセス許可レベルに関連付けることができます。 Active Directory を使用してユーザーを作成する場合は、まずオンプレミス管理コンソールで Active Directory を構成してから、この手順に戻ります。

完了したら、 [保存] を選択します。

新しいユーザーが追加され、センサーの [ユーザー] ページにリストされます。

ユーザーを編集するには、編集するユーザーの [編集]![]() ボタンを選び、必要に応じて値を変更します。

ボタンを選び、必要に応じて値を変更します。

ユーザーを削除するには、削除するユーザーの [削除]![]() ボタンを選びます。

ボタンを選びます。

ユーザーのパスワードを変更します

この手順では、管理者ユーザーがローカル ユーザー パスワードを変更する方法について説明します。 管理者ユーザーは、自分または他のセキュリティ アナリストまたは読み取り専用ユーザーのパスワードを変更できます。 特権ユーザーは、自分のパスワードと管理者ユーザーのパスワードを変更できます。

ヒント

特権ユーザー アカウントへのアクセスを回復する必要がある場合は、「オンプレミス管理コンソールへの特権アクセスを回復する」を参照してください。

前提条件: この手順は、support ユーザーと cyberx ユーザーのほか、管理者ロールを持つユーザーのみが利用できます。

オンプレミス管理コンソールでユーザーのパスワードをリセットするには:

オンプレミス管理コンソールにサインインし、[ユーザー] を選択します。

[ユーザー] ページで、パスワードを変更する必要があるユーザーを見つけます。

そのユーザー行の右側にある [編集]

ボタンを選びます。

ボタンを選びます。表示される [ユーザーの編集] ウィンドウで、[パスワードの変更] セクションまで下にスクロールします。 新しいパスワードを入力して確認します。

パスワードは 16 文字以上で、小文字と大文字の英字、数字、および次のいずれかの記号が含まれている必要があります: #%*+,-./:=?@[]^_{}~

完了したら [更新] を選択します。

オンプレミス管理コンソールへの特権アクセスを回復する

この手順では、オンプレミス管理コンソールで support ユーザーと cyberx ユーザーのパスワードを回復する方法について説明します。 詳細については、「既定の特権オンプレミス ユーザー」を参照してください。

前提条件: この手順は、support ユーザーと cyberx ユーザーのみが利用できます。

オンプレミス管理コンソールへの特権アクセスを回復する方法:

オンプレミス管理コンソールへのサインインを開始します。 サインイン画面の "ユーザー名" および "パスワード" フィールドで、[パスワードの復元] を選択します。

[パスワードの復元] ダイアログで、ドロップダウン メニューから [CyberX] または [サポート] を選択し、表示されるパスワードの復元コードをクリップボードにコピーします。

Azure portal の Defender for IoT の [サイトとセンサー] ページに移動します。 オンプレミス管理コンソールを開いたまま、新しいブラウザー タブまたはウィンドウで Azure portal を開くことをお勧めします。

Azure portal 設定 >[ディレクトリとサブスクリプション] で、センサーが Defender for IoT にオンボードされたサブスクリプションを選択していることを確認します。

[サイトとセンサー]ページで、[その他の操作] ドロップダウン メニュー >[オンプレミス管理コンソールのパスワードを復元] を選択します。

![[オンプレミス管理コンソールのパスワードを復元] オプションのスクリーンショット。](../media/how-to-create-and-manage-users/recover-password.png)

開いた [復元] ダイアログで、オンプレミス管理コンソールからクリップボードにコピーした一意識別子を入力し、[復元] を選択します。 password_recovery.zip ファイルが自動的にダウンロードされます。

Azure portal からダウンロードされたすべてのファイルは信頼のルートによって署名されているため、マシンは署名された資産のみを使用します。

[オンプレミス管理コンソール] タブに戻り、[パスワードの復元] ダイアログで [アップロード] を選択します。 Azure portal からダウンロードしたpassword_recovery.zip ファイルをアップロードします。

注意

ファイルが無効であることを示すエラー メッセージが表示された場合は、Azure portal 設定で正しくないサブスクリプションを選択した可能性があります。

Azure に戻り、上部のツール バーにある設定アイコンを選択します。 [ディレクトリとサブスクリプション] ページで、センサーが Defender for IoT にオンボードされたサブスクリプションを選択していることを確認します。 次に、Azure での手順を繰り返して password_recovery.zip ファイルをダウンロードし、オンプレミス管理コンソールに再度アップロードします。

[次へ] を選択します。 オンプレミス管理コンソール用にシステムによって生成されたパスワードが表示され、選択されたユーザーに使用できます。 パスワードは二度と表示されないため、必ず書き留めておいてください。

もう一度 [次へ] を選択して、オンプレミス管理コンソールにサインインします。

ユーザーを Active Directory と統合する

オンプレミス管理コンソールと Active Directory の統合を構成して、以下を行います。

- Active Directory ユーザーがオンプレミス管理コンソールにサインインできるようにする

- グループ内のすべてのユーザーに集合的アクセス許可が割り当てられた Active Directory グループを使用する

たとえば、読み取り専用アクセスを割り当てるユーザーが多数あり、それらのアクセス許可をグループ レベルで管理する場合は、Active Directory を使用します。

詳細については、「センサーとオンプレミス管理コンソールでの Microsoft Entra ID のサポート」を参照してください。

前提条件: この手順は、support ユーザーと cyberx ユーザーのみが利用できます。または、管理者ロールを持つユーザーが利用できます。

Active Directory と統合する方法:

オンプレミス管理コンソールにサインインし、[システム設定] を選択します。

右側の [Management console integrations] (管理コンソール統合) 領域まで下にスクロールし、[Active Directory] を選択します。

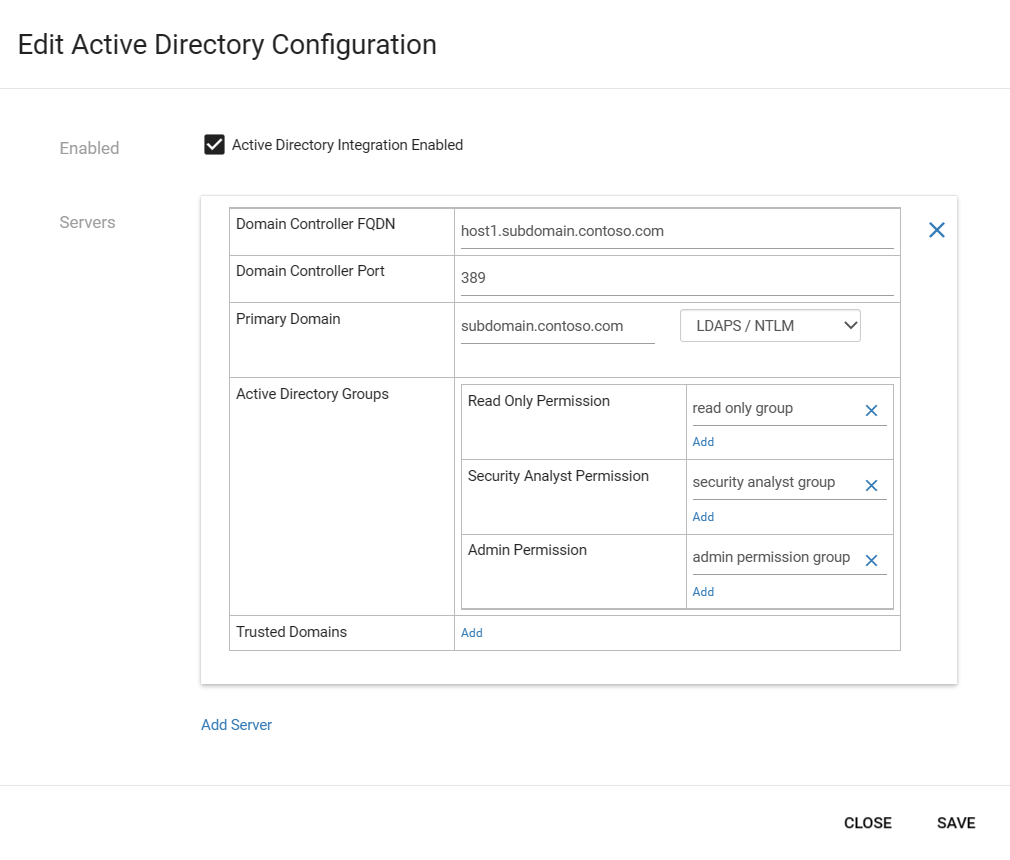

[Active Directory 統合が有効] オプションを選択し、Active Directory サーバーに関する以下の値を入力します。

フィールド 説明 ドメイン コントローラー FQDN LDAP サーバーに表示されている、正確な完全修飾ドメイン名 (FQDN)。 たとえば、「 host1.subdomain.contoso.com」と入力します。

FQDN を使用した統合で問題が発生した場合は、DNS 構成を確認してください。 統合を設定するときに、FQDN ではなく LDAP サーバーの明示的な IP を入力することもできます。ドメイン コントローラー ポート LDAP が構成されているポート。 プライマリ ドメイン ドメイン名 ( subdomain.contoso.comなど)。次に、LDAP 構成の接続の種類を選択します。

サポートされている接続の種類は、LDAPS/NTLMv3 (推奨)、LDAP/NTLMv3、または LDAP/SASL-MD5 です。Active Directory グループ [+ 追加] を選択して、必要に応じて、リストされている各アクセス許可レベルに Active Directory グループを追加します。

グループ名を入力するときは、LDAP サーバー上の Active Directory 構成で定義されているグループ名を入力する必要があります。 その後、Active Directory から新しいセンサー ユーザーを作成するときに、これらのグループを使用してください。

サポートされているアクセス許可レベルには、読み取り専用、セキュリティ アナリスト、管理者、信頼されたドメインがあります。

グループを信頼されたエンドポイントとして他の Active Directory グループとは別の行に追加します。 信頼されたドメインを追加するには、信頼されたドメインのドメイン名と接続の種類を追加します。 信頼されたエンドポイントは、[ユーザー] の下で定義されたユーザーに対してのみ構成できます。[+ サーバーの追加] を選択して別のサーバーを追加し、必要に応じてその値を入力し、完了したら [保存] を選択します。

重要

LDAP パラメーターを入力する場合:

- Active Directory に表示されるとおりに値を正確に定義します (大文字と小文字の区別を除く)。

- Active Directory の構成で大文字が使用されている場合でも、ユーザーは小文字のみです。

- LDAP と LDAPS を同じドメインに対して構成することはできません。 ただし、それぞれを異なるドメインで構成し、それらを同時に使用することはできます。

次に例を示します。

オンプレミス管理コンソール ユーザーのアクセス グループ ルールを作成します。

オンプレミス管理コンソール ユーザーの Active Directory グループを構成する場合は、各 Active Directory グループのアクセス グループ ルールも作成する必要があります。 Active Directory 資格情報は、対応するアクセス グループ ルールがないオンプレミス管理コンソール ユーザーには機能しません。

詳細については、オンプレミス ユーザーのグローバル アクセス許可の定義に関するページを参照してください。

オンプレミス ユーザーのグローバル アクセス許可を定義する

大規模な組織には、多くの場合、グローバルな組織構造に基づく複雑なユーザー アクセス許可モデルがあります。 オンプレミスの Defender for IoT ユーザーを管理するには、事業単位、リージョン、サイトに基づくグローバル ビジネス トポロジを使用し、それらのエンティティに関するユーザー アクセス許可を定義することをお勧めします。

"ユーザー アクセス グループ" を作成して、Defender for IoT オンプレミス リソース全体でグローバル アクセス制御を確立します。 各アクセス グループには、事業単位、リージョン、サイトなど、ビジネス トポロジ内の特定のエンティティにアクセスできるユーザーに関するルールが含まれています。

詳細については、「オンプレミスのグローバル アクセス グループ」を参照してください。

前提条件:

この手順は、support ユーザーと cyberx ユーザーのほか、管理者ロールを持つすべてのユーザーが利用できます。

アクセス グループを作成する前に、次のこともお勧めします。

作成するアクセス グループにどのユーザーを関連付けるかを計画します。 ユーザーをアクセス グループに割り当てるために次の 2 つのオプションがあります。

Active Directory グループのグループの割り当て: オンプレミス管理コンソールと統合する Active Directory インスタンスを設定していることを確認します。

ローカル ユーザーの割り当て: ローカル ユーザーを作成済みであることを確認します。

管理者ロールを持つユーザーは、既定ですべてのビジネス トポロジ エンティティにアクセスできますが、アクセス グループに割り当てることはできません。

ビジネス トポロジを慎重に設定します。 ルールを適切に適用するには、 [サイトの管理] ウィンドウでセンサーをゾーンに割り当てる必要があります。 詳細については、「オンプレミス管理コンソールで OT サイトとゾーンを作成する」を参照してください。

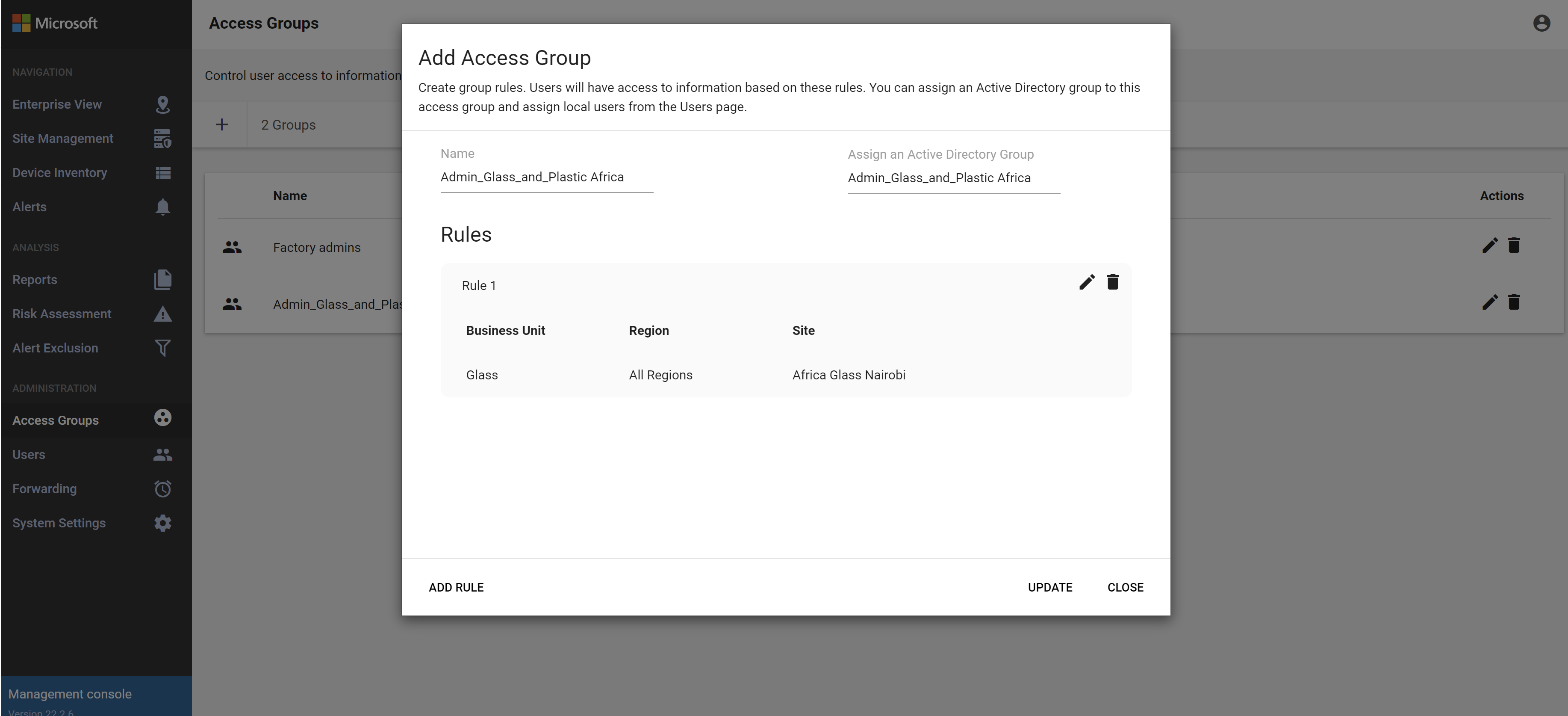

アクセス グループの作成方法:

管理者ロールを持つユーザーとして、オンプレミス管理コンソールにサインインします。

左側のナビゲーション メニューから [アクセス グループ] を選んでから、[追加]

を選びます。

を選びます。[Add Access Group] (アクセス グループの追加) ダイアログ ボックスで、アクセス グループのわかりやすい名前を最大 64 文字で入力します。

[ルールの追加] を選択し、アクセス グループに含めるビジネス トポロジ オプションを選択します。 [ルールの追加] ダイアログに表示されるオプションは、[Enterprise View] (エンタープライズ ビュー) ページと [サイトの管理] ページで作成したエンティティです。 次に例を示します。

まだ存在しない場合は、作成する最初のグループに対して既定のグローバル事業単位およびリージョンが作成されます。 事業単位またはリージョンを選択しない場合、アクセス グループ内のユーザーは、すべてのビジネス トポロジ エンティティにアクセスできます。

各ルールには、種類ごとに 1 つの要素のみを含めることができます。 たとえば、各ルールには、1 つの事業単位、1 つのリージョン、および 1 つのサイトを割り当てることができます。 同じユーザーが複数の事業単位にアクセスできるようにする場合は、異なるリージョンで、グループに対して追加のルールを作成します。 アクセス グループに複数のルールが含まれている場合、ルール ロジックで AND ロジックを使用してすべてのルールが集約されます。

作成したルールは、[Add Access Group] (アクセス グループの追加) ダイアログ ボックスにリストされ、必要に応じてさらに編集したり削除したりできます。 次に例を示します。

次の方法のいずれかまたは両方を使用してユーザーを追加します。

[Assign an Active Directory Group] (Active Directory グループを割り当てる) オプションが表示されたら、必要に応じて、このアクセス グループに Active Directory グループのユーザーを割り当てます。 次に例を示します。

オプションが表示されないが、Active Directory グループをアクセス グループに含めたい場合は、Active Directory 統合に Active Directory グループが含まれていることを確認してください。 詳細については、オンプレミス ユーザーと Active Directory の統合に関する記事を参照してください。

[ユーザー] ページから既存のユーザーを編集して、ローカル ユーザーをグループに追加します。 [ユーザー] ページで、グループに割り当てるユーザーの [編集] ボタンを選択し、選択したユーザーの [Remote Sites Access Group] (リモート サイト アクセス グループ) の値を更新します。 詳細については、「新しいオンプレミス管理コンソール ユーザーを追加する」を参照してください。

トポロジ エンティティの変更

後でトポロジ エンティティを変更し、その変更がルール ロジックに影響する場合、ルールは自動的に削除されます。

トポロジ エンティティに対する変更がルール ロジックに影響を及ぼしたためにすべてのルールが削除された場合、アクセス グループは残りますが、ユーザーはオンプレミス管理コンソールにサインインできなくなります。 代わりに、ユーザーは、オンプレミス管理コンソールの管理者に問い合わせてサインインの支援を受けるように通知されます。 これらのユーザーの設定を更新して、レガシ アクセス グループに含まれないようにします。

ユーザー セッションのタイムアウトを制御する

既定では、オンプレミスのユーザーは、非アクティブ状態で 30 分経過すると、セッションからサインアウトされます。 管理者ユーザーは、ローカル CLI を使用して、この機能をオンまたはオフにしたり、非アクティブしきい値を調整したりできます。 詳しくは、「Defender for IoT の CLI コマンドを操作する」を参照してください。

注意

OT 監視ソフトウェアを更新すると、ユーザー セッションのタイムアウトに対して行った変更はすべて既定値にリセットされます。

前提条件: この手順は、support ユーザーと cyberx ユーザーのみが利用できます。

センサー ユーザー セッションのタイムアウトを制御する方法:

ターミナルを使用してセンサーにサインインし、以下を実行します。

sudo nano /var/cyberx/properties/authentication.properties次のような出力が表示されます。

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1次のいずれかの操作を行います。

ユーザー セッションのタイムアウトを完全にオフにするには、

infinity_session_expiration = trueをinfinity_session_expiration = falseに変更 します。 もう一度オンに戻すには、変更を元に戻します。非アクティブ タイムアウト期間を調整するには、次のいずれかの値を必要な時間 (秒単位) に調整します。

-

session_expiration_default_seconds(すべてのユーザー) -

session_expiration_admin_seconds("管理者" ユーザーのみ) -

session_expiration_security_analyst_seconds("セキュリティ アナリスト" ユーザーのみ) -

session_expiration_read_only_users_seconds("読み取り専用" ユーザーのみ)

-

次のステップ

詳細については、次を参照してください。

![[ルールの追加] ダイアログ ボックスのスクリーンショット。](../media/how-to-define-global-user-access-control/add-rule.png)

![[Add Access Group] (アクセス グループの追加) ダイアログ ボックスのスクリーンショット。](../media/how-to-define-global-user-access-control/edit-access-groups.png)