Defender for SQL on Machines でのマシン保護のトラブルシューティングする

Defender for SQL Server on Machines を有効にしているのに、一部の SQL インスタンスが保護されていない状態にある場合、この記事を使用してデプロイの問題のトラブルシューティングを行ってください。

トラブルシューティングの手順を開始する前に、以下を確認します。

- 手順に従って Defender for SQL on Machines を有効にしたこと。

- 保護されたマシンで実行されているデータベースの保護の状態を確認したこと。

手順 1: リソースの作成方法を理解する

Defender for SQL Servers on Machines は、図に示すようにリソースを自動的に作成します。

リソースを次の表にまとめます。

| リソースの種類 | 作成されたレベル |

|---|---|

| リソース グループ - 米国東部 Azure リージョンで作成されます | サブスクリプション レベル |

| マネージド ID - ユーザー割り当てマネージド ID が各 Azure リージョンに作成されます | サブスクリプション レベル |

| Log Analytics ワークスペース - 既定のワークスペースまたはカスタム ワークスペースを使用します。 | サブスクリプション レベル |

| データ収集ルール (DCR) - ワークスペースごとに作成されます | サブスクリプション レベル |

| データ収集ルールの関連付け (DCRA) | 各 SQL Server インスタンスで定義されます |

| Azure Monitor エージェント (AMA) | この拡張機能は各 SQL Server インスタンスにインストールされます |

| Defender for SQL 拡張機能 | この拡張機能は各 SQL Server インスタンスにインストールされます |

手順 2: 拡張機能が許可されていることを確認する

保護を期待どおりに動作させるには、組織の拒否ポリシーで以下の拡張機能がブロックされないようにします。

- Defender for SQL (IaaS および Arc)

- パブリッシャー: Microsoft.Azure.AzureDefenderForSQL

- 種類: AdvancedThreatProtection.Windows

- SQL IaaS 拡張機能 (IaaS)

- パブリッシャー: Microsoft.SqlServer.Management

- 種類: SqlIaaSAgent

- SQL IaaS 拡張機能 (Arc)

- パブリッシャー: Microsoft.AzureData

- 種類: WindowsAgent.SqlServer

- AMA 拡張機能 (IaaS および Arc)

- パブリッシャー: Microsoft.Azure.Monitor

- 種類: AzureMonitorWindowsAgent

手順 3: 米国東部リージョンが許可されていることを確認する

このプランを有効にすると、米国東部リージョンにリソース グループが作成されます。 拒否ポリシーによってこのリージョンがブロックされないようにします。

手順 4: リソースの名前付け規則を確認する

Defender for SQL Server on Machines では、リソースに対して特定の名前付け規則が使用されます。 組織がこれらの名前付け規則をブロックせず、自動的に作成されたリソースを変更しないようにします。

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - リソース グループ:

DefaultResourceGroup- - Log Analytics ワークスペース:

D4SQL--

Defender for SQL は、MicrosoftDefenderForSQL を createdBy データベース タグとして使用します。

手順 5: サブスクリプション レベルで構成ミスを特定する

構成が間違っているサブスクリプションを特定するには、マシン上の SQL Server AMA ヘルパー ブックを使用します。

[サブスクリプションの概要] でサブスクリプション レベルで誤った構成がないか確認します。

- Azure Virtual Machines 上の SQL Server - Azure VM を含むサブスクリプションが表示されます。

- Arc 対応 SQL Server - Azure Arc 対応 VM を含むサブスクリプションが表示されます。

サブスクリプションは、特定の環境に応じてこれらのタブに表示されます。

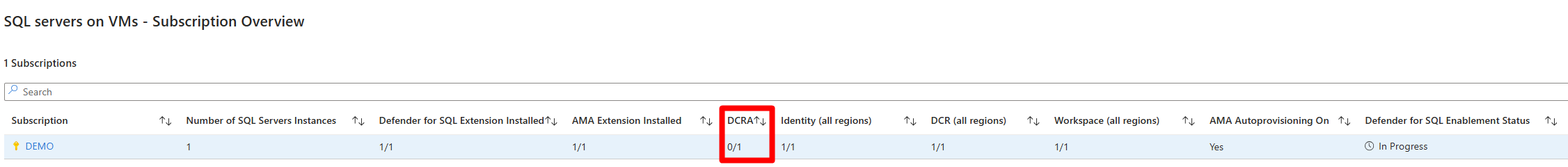

各サブスクリプションのコンポーネント構成を確認します。

- サブスクリプションの SQL Server インスタンスの数。

- Defender for SQL 拡張機能がインストールされているインスタンス。

- AMA 拡張機能がインストールされているインスタンス。

- サブスクリプションのワークスペースごとに作成された DCR (すべてのリージョン間)。

- 各 SQL インスタンスに対して作成された DCRA。

- サブスクリプション レベルでリージョンごとに作成されたマネージド ID。

- サブスクリプション レベルでリージョンごとに作成された Log Analytics ワークスペース。

- サブスクリプションに対して有効になっている AMA 自動プロビジョニング。

- サブスクリプションに対して有効になっている Defender for SQL。

サブスクリプションごとに、0/1、10/15、No など、期待される構成と一致しないコンポーネントを確認します。 この例のスクリーンショットでは、デモ サブスクリプションの DCRA 0/1 の構成に誤りがあります。

構成が間違ったサブスクリプションを見つけたら、まずサブスクリプション レベルで構成ミスを解決し、次にリソース レベルと拡張機能のインストール レベルで解決します。

手順 6: サブスクリプション レベルで構成ミスを解決する

構成の誤りを特定したら、まず DCR の問題から始め、それからワークスペースの問題、最後にサブスクリプション レベルで ID の問題を修正します。

正しい順序で構成ミスを修正します。 DCR 解決はワークスペースの解決に依存し、ワークスペースの解決は ID 解決に依存します。 これらの構成ミスを順序どおりに解決しないと、これらの問題は解決されません。

[ポリシー]>[コンプライアンス] の順に移動します。

[スコープ] を選択します。

[スコープ] で関連するサブスクリプションを選択します。

[コンプライアンス] ページで、ワークスペースの構成に従ってポリシーを選択します。

- 既定のワークスペース: SQL VM と Arc 対応 SQL Server の Defender for SQL。

- カスタム ワークスペース: SQL VM と Arc 対応 SQL Server カスタムの Defender for SQL。

[ID]>[ワークスペース]>[DCR] の順で、準拠していない問題を検索して解決します。

次のようにそれぞれの問題を修正します。

-

ID -

Create and assign a built-in user-assigned managed identity。 -

ワークスペース -

Configure the Microsoft Defender for SQL Log Analytics workspace。 -

DCR -

Configure SQL Virtual Machines to automatically install Microsoft Defender for SQL and DCR with a Log Analytics workspaceまたはConfigure Arc-enabled SQL Servers to automatically install Microsoft Defender for SQL and DCR with a Log Analytics workspace。

-

ID -

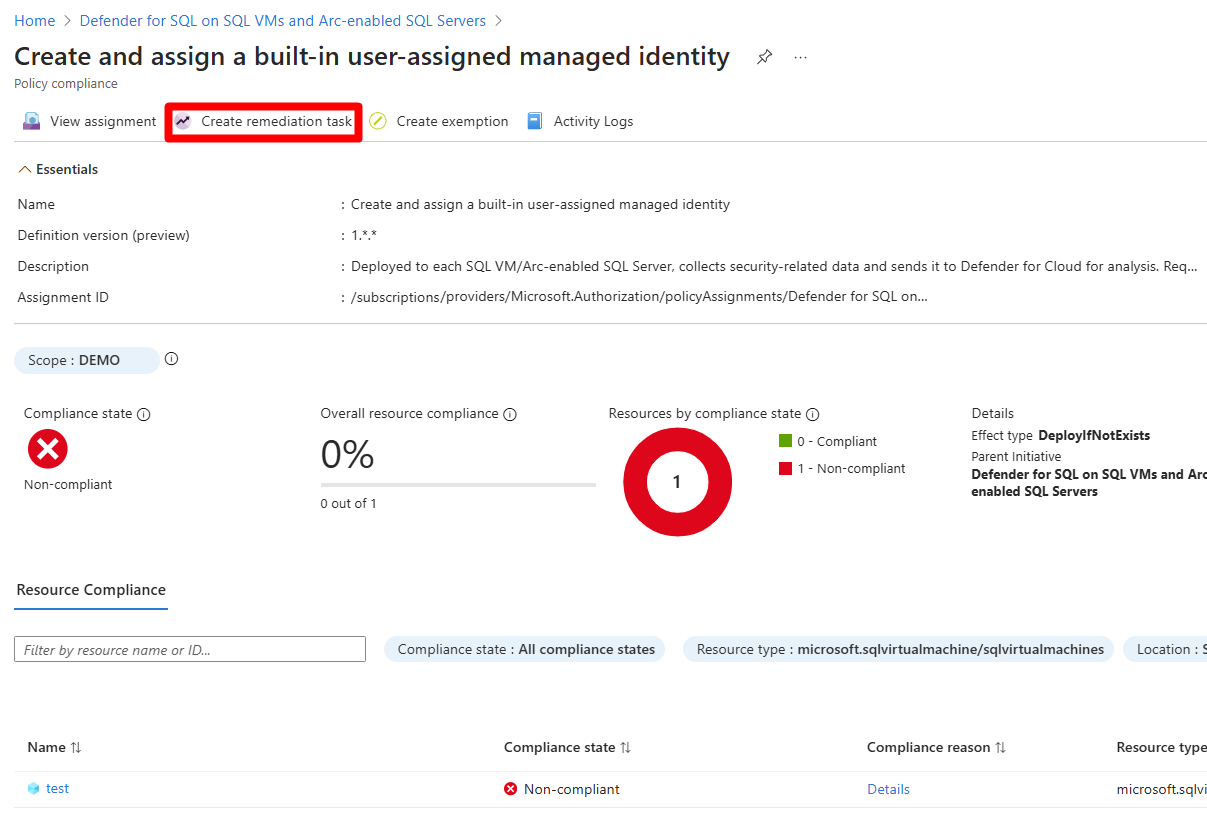

準拠していないポリシーごとに、コンプライアンスの理由を確認し、[修復タスクの作成] を選択して解決します。

関連情報を入力します。

[修復] を選択します。

準拠していないポリシーとサブスクリプションごとに、これらの手順を繰り返します。

PowerShell デプロイ スクリプトを使用してカスタム値を入力する

ブックでサブスクリプションの問題を解決できなかった場合、Defender for SQL Server on Machines が提供する、ワークスペース、DCR、ユーザー ID に独自の値を入力できる PowerShell デプロイ スクリプトを使用できます。 PowerShell スクリプトを使用するには、このページの手順に従ってください。

手順 7: リソース レベルで構成ミスを解決する

サブスクリプション レベルで構成ミスを解決した後、DCRA の構成ミスや AMA または Defender for SQL 拡張機能の不完全なデプロイなど、リソース レベルでの構成の誤りを解決します。

拡張機能の構成ミスのトラブルシューティング

Azure portal で [ポリシー]>[コンプライアンス] の順に移動します。

[スコープ] を選択します。

ドロップダウンで、構成を誤っているサブスクリプションを選択します。

[SQL VM と Arc 対応 SQL Server イニシアティブの Defender for SQL] を検索し、選択します。

準拠していないポリシー名を選択します。

-

Defender for SQL 拡張機能 -

Create and assign a built-in user-assigned managed identity。 -

AMA 拡張機能 -

Configure SQL Virtual Machines to automatically install Azure Monitor AgentまたはConfigure Arc-enabled SQL Servers to automatically install Azure Monitor Agent。

-

Defender for SQL 拡張機能 -

準拠していないポリシーごとに、コンプライアンスの理由を確認し、[修復タスクの作成] を選択して解決します。

DCRA の構成ミスのトラブルシューティング

Azure portal で [データ収集ルール] を検索し、選択します。

[サブスクリプションが次に等しい]> を選択し、関連するサブスクリプションを選択します。

適用を選択します。

関連する DCR を見つけて選択します。 DCR の名前付け規則は、次の形式に従います。

MicrosoftDefenderForSQL-region-dcr[構成]>[リソース] の順に選択します。

[+ 追加] を選択します。

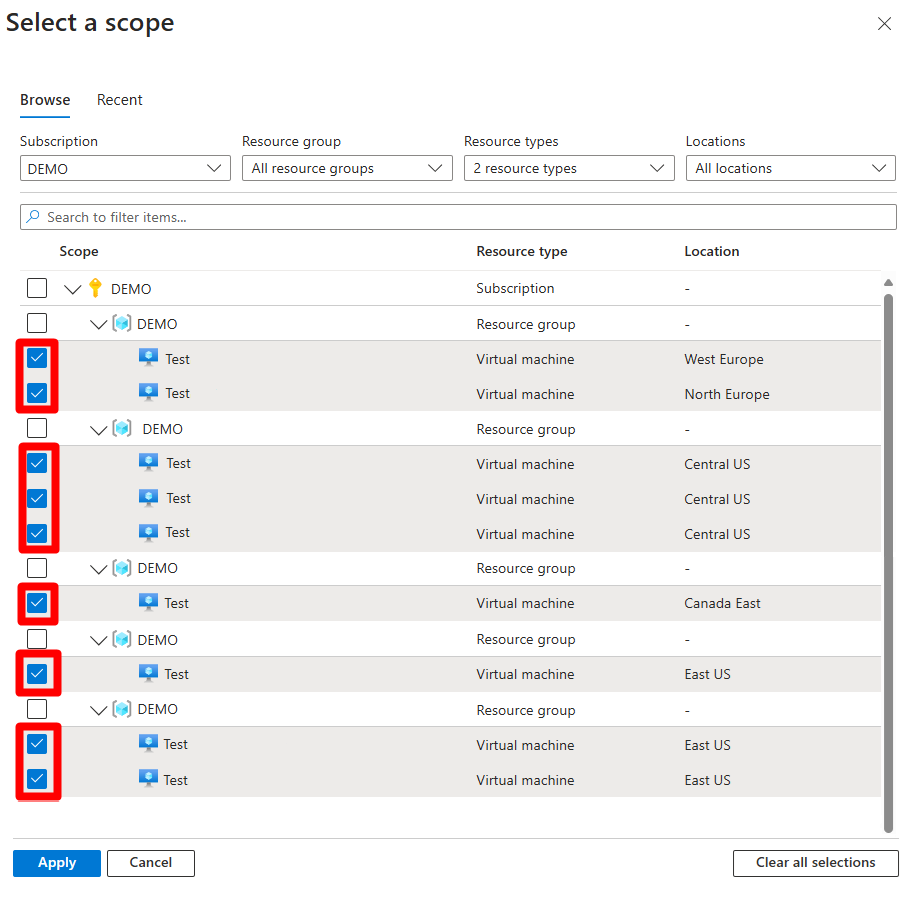

[リソースの種類] ドロップダウン テーブルで、デプロイに応じて [マシン - Azure Arc] と [仮想マシン] を選択します。

各リソース グループを展開し、各マシンを選択します。

適用を選択します。

手順 8: 保護の状態を再確認する

このページのすべての手順を完了したら、各 SQL Server インスタンスの保護状態を再確認します。

![[Azure Virtual Machines 上の SQL Server] ブック ページに切り替える場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/navigate-sections.png)

![[ポリシー] と [コンプライアンス] ページでスコープを選択する場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/scope.png)

![[サブスクリプションが次に等しい] を選択する場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/subscription-equals.png)

![[構成] と [リソース] を選択する場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/resources.png)

![[追加] ボタンがある場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/add.png)

![[マシン - Azure Arc] と [仮想マシン] でフィルター処理する場所を示すスクリーンショット。](media/troubleshoot-sql-machines-guide/resource-type-filter.png)