Defender for SQL Server on Machines を有効にする

Defender for SQL Server on Machines プランは、Microsoft Defender for Cloud の Defender for Databases プランの 1 つです。 Defender for SQL servers on machines を使用して、Azure VM と Azure Arc 対応 VM でホストされている SQL Server データベースを保護します。

前提条件

| 要件 | 詳細 |

|---|---|

| アクセス許可 | Azure Policy を含むサブスクリプションにプランをデプロイするには、サブスクリプション所有者アクセス許可が必要です。 SQL VM 上の Windows ユーザーには、データベースに対する Sysadmin ロールが必要です。 |

| マルチクラウド マシン | マルチクラウド マシン (AWS と GCP) は、Azure Arc 対応 VM としてオンボードする必要があります。 コネクタを使用してオンボードすると、Azure Arc マシンとして自動的にオンボードできます。 AWS コネクタをオンボードし、Azure Arc を自動プロビジョニングします。 GCP コネクタをオンボードし、Azure Arc を自動プロビジョニングします。 |

| オンプレミスのマシン | オンプレミスのマシンは、Azure Arc 対応 VM としてオンボードする必要があります。 オンプレミスのマシンをオンボードし、Azure Arc をインストールします。 |

| Azure Arc | Azure Arc のデプロイ要件を確認する - Azure Arc 対応サーバーを計画およびデプロイする - Connected Machine エージェントの前提条件 - Connected Machine エージェントのネットワーク要件 - Azure Arc によって有効化された SQL Server に固有のロール |

| 拡張機能 | 環境内でこれらの拡張機能がブロックされていないことを確かめます。 |

| Defender for SQL (IaaS および Arc) | - パブリッシャー: Microsoft.Azure.AzureDefenderForSQL - 種類: AdvancedThreatProtection.Windows |

| SQL IaaS 拡張機能 (IaaS) | - パブリッシャー: Microsoft.SqlServer.Management - 種類: SqlIaaSAgent |

| SQL IaaS 拡張機能 (Arc) | - パブリッシャー: Microsoft.AzureData - 種類: WindowsAgent.SqlServer |

| AMA 拡張機能 (IaaS および Arc) | - パブリッシャー: Microsoft.Azure.Monitor - 種類: AzureMonitorWindowsAgent |

| リージョンの要件 | プランを有効にすると、リソース グループが米国東部に作成されます。 環境内でこのリージョンがブロックされていないことを確かめます。 |

| リソースの名前付け規則 | Defender for SQL は、リソースの作成時に以下の名前付け規則を使用します。 - データ収集ルール: MicrosoftDefenderForSQL--dcr - DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - リソース グループ: DefaultResourceGroup- - Log Analytics ワークスペース: D4SQL-- - Defender for SQL では、MicrosoftDefenderForSQL が createdBy データベース タグとして使用されます。 拒否ポリシーでこの名前付け規則がブロックされないようにします。 |

| オペレーティング システム | Windows Server 2012 R2 以降を実行しているマシンがサポートされています。 SQL Server 2012 R2 以降は、SQL インスタンスでサポートされています。 |

プランを有効にする

Azure portal で、Microsoft Defender for Cloud を検索して選択します。

Defender for Cloud のメニューで、[環境設定] を選択します。

関連するサブスクリプションを選択します。

[Defender プラン] Databases プランを見つけて、[種類の選択] を選択します。

[リソースの種類] 選択ウィンドウで、SQL servers on machines プランを [オン] に切り替えます。

[続行]>[保存] を選択します。

ワークスペースの選択

Defender for SQL on Machines プランを操作する Log Analytics ワークスペースを選択します。

[Defender プラン] ページの [データベース] の [監視対象] 列で、[設定] を選択します。

[Azure Monitoring Agent for SQL server on machines] セクションの [構成] 列で、[構成の編集] を選択します。

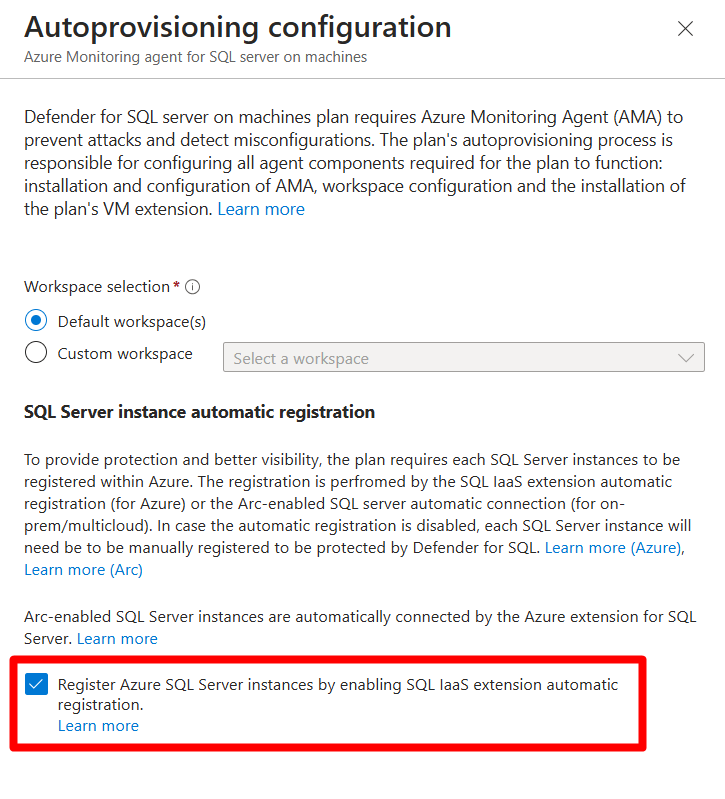

[自動プロビジョニング構成] ページで、[既定のワークスペース] を選択するか、[カスタム ワークスペース] を指定します。

SQL Server の自動登録では、[SQL IaaS 拡張機能の自動登録を有効にして、Azure SQL Server インスタンスを登録する] オプションが有効のままになっていることを確認します。

登録により、すべての SQL インスタンスを確実に検出して正しく構成できます。

適用を選択します。

マシンが保護されていることを確認する

環境によっては、SQL インスタンスの検出と保護に数時間かかることがあります。 最後の手順として、すべてのマシンが保護されていることを確認する必要があります。 デプロイが保護されていることを確認することが重要であるため、この手順はスキップしないでください。

![[Defender プラン] ページのどこで種類を選択するかを示すスクリーンショット。](media/tutorial-enabledatabases-plan/select-types.png)