Azure SQL データベースのクラシック構成で脆弱性評価を有効にする

この記事では、どのようにクラシックの脆弱性評価を有効にし、データベースの脆弱性を見つけて修復できるようにするかを確認できます。 Microsoft では、ストレージ アカウントに依存しないように、高速構成を使用して脆弱性評価を有効にすることをお勧めしています。

前提条件

- Azure SQL データベースでスキャンを実行できるように、Microsoft Defender for Azure SQL が有効になっていることを確認します。

- 必ず高速構成とクラシック構成の違いを読んで理解するようにしてください。

脆弱性評価のクラシック構成を有効にする

Defender for Cloud で Defender for Azure SQL プランを有効にすると、Defender for Cloud では、選択されたサブスクリプション内のすべての Azure SQL データベースに対し、自動的にクラシック構成を使用して Advanced Threat Protection と脆弱性評価が有効化されます。

Defender for Cloud で Defender for Azure SQL プランを有効にすると、Defender for Cloud では、選択したサブスクリプション内のすべての Azure SQL データベースに対して高速構成で Advanced Threat Protection と脆弱性評価が自動的に有効にされます。

クラシック構成で脆弱性評価が有効になっている Azure SQL データベースがある場合は、高速構成を有効にして、評価にストレージ アカウントを必要としないようにすることができます。

脆弱性評価が無効になっている Azure SQL データベースを使用しているのであれば、クラシック構成により脆弱性評価を有効にすることができます。

ストレージ アカウントで脆弱性評価を有効にするには、クラシック構成を使用します。

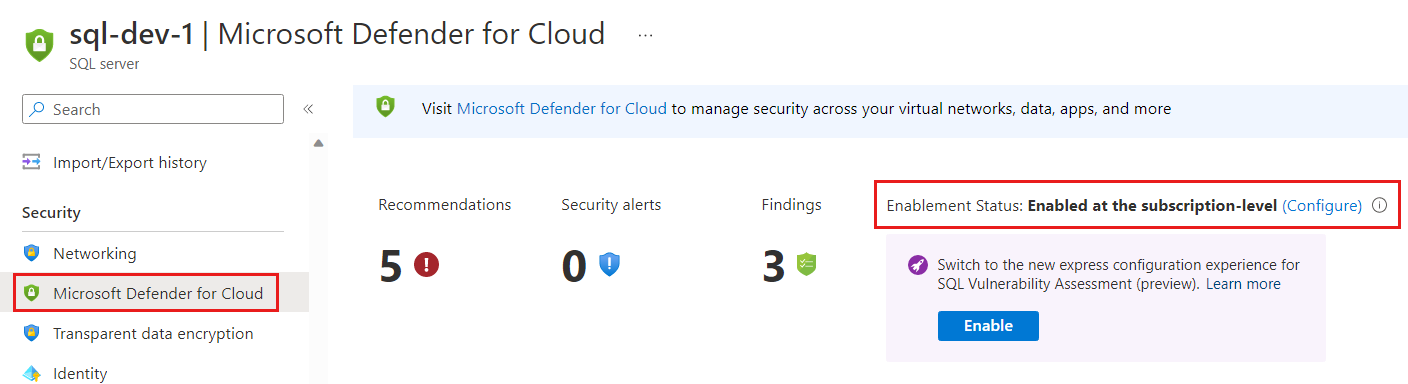

Azure portal で、Azure SQL Database、SQL Managed Instance データベース、または Azure Synapse の特定のリソースにアクセスします。

[セキュリティ] という見出しの下で [Defender for Cloud] を選択します。

リンクの [構成] を選択し、サーバー全体またはマネージド インスタンスの Microsoft Defender for SQL 設定ウィンドウを開きます。

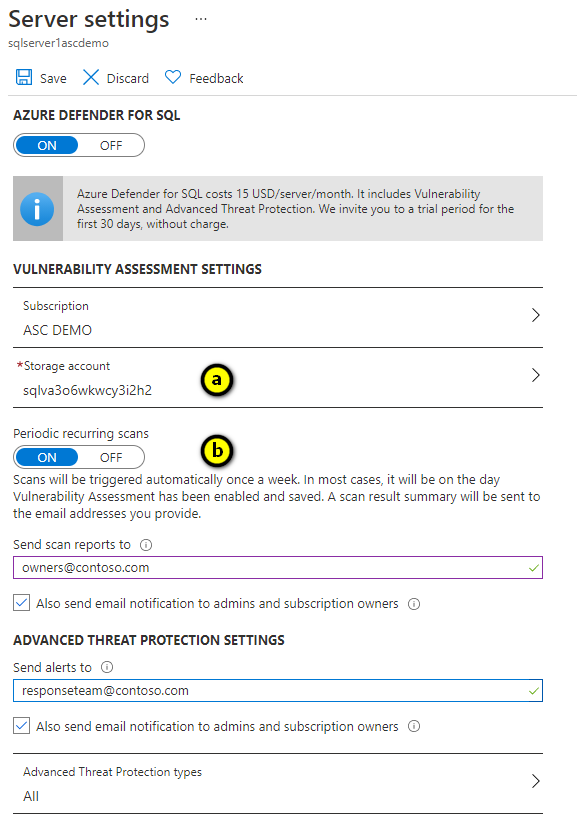

[サーバー設定] ページで、Microsoft Defender for SQL の設定を入力します。

サーバーまたはマネージド インスタンス上のすべてのデータベースに対するスキャン結果が格納されるストレージ アカウントを構成します。 ストレージ アカウントについて詳しくは、「Azure ストレージ アカウントについて」をご覧ください。

セキュリティの構成の誤りを検出するために週単位のスキャンを自動的に実行するように脆弱性評価を構成するには、 [定期的な反復スキャン] を [オン] に設定します。 結果は、 [スキャン レポートの送信先] で指定したメール アドレスに送信されます。 また、 [管理者とサブスクリプションの所有者にもメール通知を送信する] を有効にすることで、管理者とサブスクリプションの所有者に電子メール通知を送信することもできます。

Note

各データベースには、設定した曜日のスキャン時間がランダムに割り当てられます。 メールの通知は、設定した曜日にサーバーごとにランダムにスケジュールされます。 メール通知のレポートには、前の週に実行されたすべての反復データベース スキャンのデータが含まれます (オンデマンド スキャンは含まれません)。

関連するコンテンツ

各項目の詳細情報