Microsoft Defender for Cloud のその他の脅威に対する保護

組み込みの高度な保護計画に加え、Microsoft Defender for Cloud には、次の脅威の防止機能も用意されています。

ヒント

Defender for Cloud の脅威の防止機能を有効にするには、該当するワークロードを含むサブスクリプションで強化されたセキュリティ機能を有効にする必要があります。

Azure ネットワーク レイヤーの脅威の防止

Defender for Cloud のネットワーク レイヤー分析は、サンプルの IPFIX データに基づくものであり、Azure コア ルーターによって収集されるパケット ヘッダーです。 このデータ フィードに基づき、Defender for Cloud は機械学習モデルを使用して、悪意のあるトラフィック アクティビティを特定し、それらにフラグを設定します。 IP アドレスを強化するために、Defender for Cloud では、Microsoft の脅威インテリジェンス データベースも使用します。

一部のネットワーク構成では、Defender for Cloud による、不審なネットワーク アクティビティに対するアラートの生成が制限されます。 Defender for Cloud でネットワーク アラートを生成するには、次の条件を確認します。

- 仮想マシンにパブリック IP アドレスがある (または、仮想マシンがパブリック IP アドレスを持つロード バランサー上にある)。

- 仮想マシンのネットワーク エグレス トラフィックが、外部 ID ソリューションによってブロックされていない。

Azure ネットワーク レイヤー アラートの一覧については、アラートのリファレンス表に関するページを参照してください。

他の Microsoft サービスからのセキュリティ アラートをストリーム配信する

Defender for Cloud で Azure WAF アラートを表示する

重要

この機能は、2024 年 9 月 25 日に廃止されます。 Sentinel のお客様は、Azure Web Application Firewall コネクタを構成できます。

Azure Application Gateway は、一般的な脆弱性やその悪用から Web アプリケーションを一元的に保護する Web アプリケーション ファイアウォール (WAF) を提供します。

Web アプリケーションが、一般的な既知の脆弱性を悪用した悪意のある攻撃の標的になるケースが増えています。 Application Gateway WAF は、Open Web Application Security Project のコア ルール セット 3.2 以降に基づいています。 WAF は、新たな脆弱性から保護するために自動的に更新されます。

WAF セキュリティ ソリューションを作成した場合は、他の構成のない場合、WAF アラートは Defender for Cloud にストリーミングされます。 WAF によって生成されるアラートの詳細については、Web アプリケーション ファイアウォールの CRS 規則グループと規則に関する記事をご覧ください。

Note

WAF v1 のみがサポートされており、Microsoft Defender for Cloud で動作します。

Azure の Application Gateway WAF をデプロイするには、次のステップを実施します。

Azure portal から Defender for Cloud を開きます。

Defender for Cloud のメニューから、 [セキュリティ ソリューション] を選択します。

[データ ソースの追加] セクションで、Azure の Application Gateway WAF の [追加] を選択します。

Defender for Cloud で Azure DDoS Protection アラートを表示する

分散型サービス拒否 (DDoS) 攻撃は、簡単に実行できることが分かっています。 セキュリティの大きな不安材料になっており、アプリケーションをクラウドに移行する場合は特にそうです。 DDoS 攻撃では、アプリケーションのリソースを使い果たし、正当なユーザーがアプリケーションを使用できなくなるようにすることが試みられます。 DDoS 攻撃では、インターネットを介して到達できるあらゆるエンドポイントが対象になる可能性があります。

DDoS 攻撃を防ぐには、Azure DDoS Protection のライセンスを購入し、アプリケーションの設計に関するベスト プラクティスに従っていることを確認します。 DDoS Protection では、各種のサービス レベルが提供されます。 詳細については、Azure DDoS Protection の概要に関する記事を参照してください。

Azure DDoS Protection を有効にしている場合は、DDoS アラートが Defender for Cloud にストリーム配信されます。他の構成は必要ありません。 DDoS Protection によって生成されるアラートの詳細については、アラートの参照テーブルを参照してください。

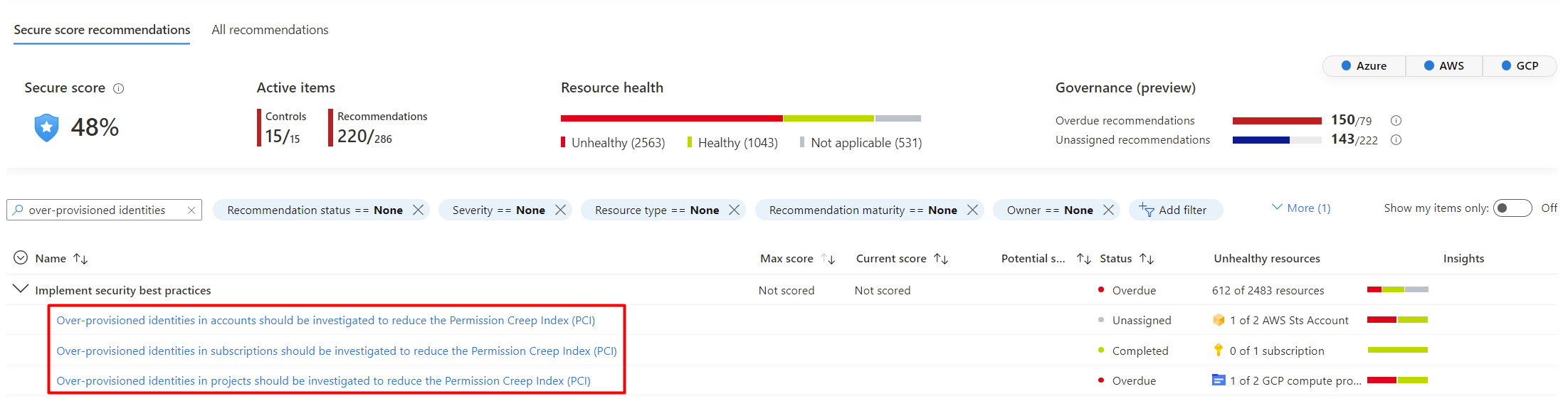

Microsoft Entra 権限管理 (旧称 Cloudknox)

Microsoft Entra 権限管理は、クラウド インフラストラクチャ エンタイトルメント管理 (CIEM) ソリューションです。 Microsoft Entra 権限管理により、Azure、AWS、GCP 内の任意の ID と任意のリソースのアクセス許可を包括的に可視化および制御できます。

統合の一環として、オンボードされた各 Azure サブスクリプション、AWS アカウント、GCP プロジェクトから、アクセス許可クリープ インデックス (PCI) を確認できます。 PCI は、ID とリソース全体の未使用または過剰なアクセス許可の数に関するリスク レベルを定期的に評価する集計メトリックです。 PCI を使って、ID の潜在的なリスクを、その使用できるアクセス許可に基づいて測定できます。

次のステップ

これらの脅威の防止機能からのセキュリティ アラートの詳細については、次の記事を参照してください。

![WAF をデプロイするために [追加] を選択する場所を示すスクリーンショット。](media/other-threat-protections/deploy-azure-waf.png)