Defender for Endpoint によるファイルの整合性の監視に移行する

Defender for Servers プラン 2 のファイルの整合性の監視では、収集規則に従い、Microsoft Defender for Endpoint エージェントを使用してマシンからデータを収集されます。

ファイルの整合性の監視の旧バージョンでは、Log Analytics エージェント (Microsoft Monitoring Agent (MMA) とも呼ばれます) または Azure Monitor エージェント (AMA) を使用してデータを収集していました。 この記事では、以前の MMA バージョンおよび AMA バージョンを新しいバージョンに移行する方法について説明します。

前提条件

- Defender for Servers プラン 2 では、ファイルの整合性の監視を有効にする必要があります。

- 移行は、ファイルの整合性の監視が MMA または AMA を使用して有効になっている場合に関連します。

- Defender for Servers プラン 2 によって保護されているマシンは、Defender for Endpoint エージェントを実行している必要があります。 環境内のマシン上でエージェントの状態を確認する場合は、このブックを参照して行ってください。

MMA から移行する

MMA を使用したファイルの整合性の監視の旧バージョンを使用している場合は、製品内移行エクスペリエンスを使用して移行できます。 製品内エクスペリエンスを使用すると、次のようなことができます。

- 移行する前に現在の環境と状態を確認します。

- MMA を使用し、Log Analytics ワークスペースに存在する現在のファイルの整合性の監視規則をエクスポートします。

- Defender for Servers プラン 2 が有効な場合は、新しいエクスペリエンスに移行します。

開始する前に

以下の点に注意してください。

- 移行ツールは、サブスクリプションに対して 1 回だけ実行できます。 これを再度実行して、同じサブスクリプション内の別の、または複数のワークスペースから規則を移行することはできません。

-

- 製品内移行を使用するには、ターゲット サブスクリプションに対するセキュリティ管理者アクセス許可と、ターゲット Log Analytics ワークスペースに対する所有者アクセス許可が必要です。

- このツールを使用すると、既存の監視規則を新しいエクスペリエンスに転送できます。

- 新しいエクスペリエンスには含まれないカスタム規則やレガシ組み込み規則は移行できませんが、JSON ファイルにエクスポートすることはできます。

- 移行ツールを使うと、サブスクリプション内のすべてのマシンが一覧表示されますが、MMA を使用してファイルの整合性の監視に実際にオンボードされたすべてのマシンが一覧表示されるわけではありません。

- レガシ バージョンでは、Log Analytics ワークスペースに接続されている MMA が必要でした。 これは、Defender for Servers プラン 2 によって保護されていても、MMA を実行していないマシンは、ファイルの整合性の監視の恩恵を受けられないことを意味します。

- 新しいエクスペリエンスにより、有効スコープ内にあるすべてのマシンがファイルの整合性の監視の恩恵を受けます。

- 新しいエクスペリエンスには MMA エージェントは必要ありませんが、移行ツールでソース ワークスペースとターゲット ワークスペースを指定する必要があります。

- ソースは、既存の規則を新しいエクスペリエンスに転送する元のワークスペースです。

- ターゲットは、監視対象のファイルとレジストリが変更されたときに変更ログが書き込まれるワークスペースです。

- サブスクリプションで新しいエクスペリエンスが有効になると、有効スコープ内にあるすべてのマシンが同じファイルの整合性の監視規則の対象になります。

- 個々のマシンをファイルの整合性の監視から除外する場合は、リソース レベルで Defender for Servers を有効にすることで、マシンを Defender for Servers プラン 1 にダウングレードします。

製品内エクスペリエンスを使用して移行する

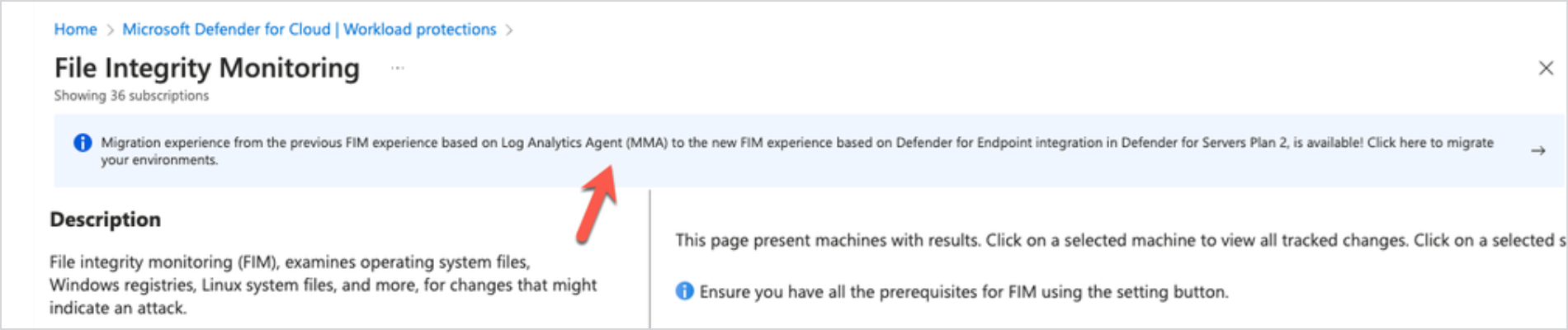

Defender for Cloud の >[ワークロード保護] で、[ファイルの整合性の監視] を開きます。

バナー メッセージの [環境を移行するには、ここをクリックしてください] を選択します。

[MMA の非推奨に向けて環境を準備する] ページで、移行を開始します。

[新しい FIM への移行] タブの [MDE 経由で FIM の新しいバージョンに移行する] で [アクションを取る] を選択します。

[新しい FIM への移行] タブには、レガシ ファイルの整合性の監視が有効なマシンをホストするすべてのサブスクリプションが表示されます。

- [サブスクリプションの合計マシン数] には、サブスクリプション内のすべての Azure VM と Azure Arc 対応 VM が表示されます。

- [FIM 用に構成されたマシン] には、レガシ ファイルの整合性の監視が有効なマシンの数が表示されます。

各サブスクリプションの横にある [アクション] 列で、[移行] を選択します。

[サブスクリプションを更新する]>[サブスクリプションのマシンを確認する] には、レガシ ファイルの整合性の監視が有効なマシンと、それらに関連する Log Analytics ワークスペースの一覧が表示されます。 [次へ] を選択します。

[設定の移行] タブで、移行ソースとしてワークスペースを選択します。

Windows レジストリや Windows/Linux ファイルなどのワークスペース構成を確認します。 設定とファイルを移行できるかどうかが示されます。

移行できないファイルや設定がある場合は、[ワークスペース設定をファイルとして保存する] を選択できます。

[FIM データの格納先ワークスペースの選択] で、新しいファイルの整合性の監視エクスペリエンスを使用して変更を保存する Log Analytics ワークスペースを指定します。 同じワークスペースを使用するか、別のものを選択することができます。

[次へ] を選択します。

[確認と承認] タブで、移行の要約を確認します。 [移行] を選択して、移行処理を開始します。

移行が完了すると、サブスクリプションは移行ウィザードから削除され、移行されたファイルの整合性の監視規則が適用されます。

レガシ MMA ソリューションを無効にする

MMA を使用するファイルの整合性の監視を手動で無効にするには、次の手順を実行します。

Log Analytics ワークスペースから Azure ChangeTracking ソリューションを削除します。

削除後は、新しいファイルの整合性の監視イベントは収集されません。 履歴イベントは、

ConfigurationChangeテーブルの [変更追跡] セクションの下の関連する Log Analytics ワークスペースに引き続き保存されます。 イベントは、ワークスペースのデータ保持設定に従って保存されます。マシン上で MMA が必要なくなった場合は、Log Analytics エージェントの使用を無効にすることができます。

- どのマシンにもエージェントが必要ない場合は、サブスクリプションで自動エージェント プロビジョニングを無効にします。

- 特定のマシンの場合は、Azure Monitor Discovery and Removal Utility を使用してエージェントを削除します。

AMA から移行する

AMA を使用するファイルの整合性の監視から移行するには、次の手順に従ってください。

関連するファイル Change Tracking データ収集ルール (DCR) を削除します。

これを行うには、Remove-AzDataCollectionRuleAssociation と Remove-AzDataCollectionRule の手順に従います。

削除後は、新しいファイルの整合性の監視イベントは収集されません。 履歴イベントは、[変更追跡] セクションのテーブル

ConfigurationChangeの下の関連するワークスペースに引き続き保存されます。 イベントは、ワークスペースのデータ保持設定に従って保存されます。

ファイル整合性監視イベントを使うために AMA を使い続けたい場合は、関連するワークスペースに手動で接続し、このクエリを使って変更追跡テーブルに含まれる変更を確認できます。

ConfigurationChange

| where TimeGenerated > ago(14d)

| where ConfigChangeType in ('Registry', 'Files')

| summarize count() by Computer, ConfigChangeType

新しいスコープのオンボードまたは監視規則の構成を続けるには、データ収集規則を手動で操作し、データ収集をカスタマイズする必要があります。

次のステップ

ファイルの整合性の監視で変更を確認します。

![Defender for Cloud バナーの [アクションを取る] ボタンを示すスクリーンショット。](media/migrate-file-integrity-monitoring/take-action.png)