エージェントレス マシンのスキャンを有効にする

Microsoft Defender for Cloud のエージェントレス マシン スキャンは、Defender for Cloud に接続されたマシンのセキュリティ態勢を強化します。 エージェントレス マシンのスキャンには、ソフトウェア インベントリ、脆弱性、シークレット、マルウェアなどに対するスキャンの機能などが含まれます。

- エージェントレス スキャンでは、エージェントのインストールやネットワーク接続は不要であり、マシンのパフォーマンスにも影響を与えません。

- エージェントレス マシン スキャンはオンとオフを切り替え可能ですが、個別の機能を無効にすることはできません。

- スキャンは、実行中の VM でのみ実行されます。 スキャン中に VM をオフにすると、その VM はスキャンされません。

- スキャンは 24 時間ごとのスケジュールで実行されます。このスケジュールは構成できません。

Defender for Servers プラン 2 または Defender クラウド セキュリティ態勢管理 (CSPM) プランをオンにすると、エージェントレス マシン スキャンが既定で有効になります。 必要に応じて、この記事の手順を使用して、エージェントレス マシン スキャンを手動で有効にできます。

前提条件

| 要件 | 詳細 |

|---|---|

| プラン | エージェントレス スキャンを使用するには、Defender CSPM プラン、または Defender for Servers プラン 2 を有効にする必要があります。 どちらかのプランでエージェントレス スキャンを有効にすると、両方のプランでその設定が有効になります。 |

| マルウェア スキャン | マルウェア スキャンは、Defender for Servers プラン 2 が有効になっている場合にのみ使用できます。 Kubernetes ノード VM のマルウェア スキャンには、Defender for Servers プラン 2 または Defender for Containers プランのいずれかが必要です。 |

| サポートされているマシン | エージェントレス マシン スキャンは、Defender for Cloud に接続された Azure VM、AWS EC2、GCP Compute のインスタンスに対して使用可能です。 |

| Azure VM | エージェントレス スキャンは、次の条件を満たす Azure 標準 VM で使用できます。 - 許可される最大合計ディスク サイズ: 4 TB (すべてのディスクの合計) - 許可されるディスクの最大数: 6 - 仮想マシン スケール セット - Flex 次のディスクのサポート: - Unencrypted - 暗号化済み (プラットフォームマネージド キー (PMK) と Azure Storage 暗号化を使用したマネージド ディスク) - カスタマー マネージド キーで暗号化済み (プレビュー)。 |

| AWS | エージェントレス スキャンは、非暗号化、暗号化 (PMK)、および暗号化 (CMK) の EC2、オート スケール インスタンス、ディスクで使用できます。 |

| GCP | エージェントレス スキャンは、コンピューティング インスタンス、インスタンス グループ (マネージドと非マネージド)、Google マネージド暗号化キー、カスタマー マネージド暗号化キー (CMEK) で使用できます |

| Kubernetes ノード | Kubernetes ノード VM における脆弱性とマルウェアに対するエージェントレス スキャンが使用できます。 脆弱性の評価には、Defender for Servers プラン 2、Defender for Containers プラン、または Defender Cloud Security Posture Management (CSPM) プランが必要です。 マルウェア スキャンには、Defender for Servers プラン 2 または Defender for Containers が必要です。 |

| アクセス許可 | エージェントレス スキャンのために Defender for Cloud で使用されるアクセス許可を確認します。 |

| サポート対象外 | ディスクの種類: VM のディスクのいずれかがこの一覧にある場合、VM のスキャンは行われません。 - UltraSSD_LRS - PremiumV2_LRS リソースの種類: - Databricks VM |

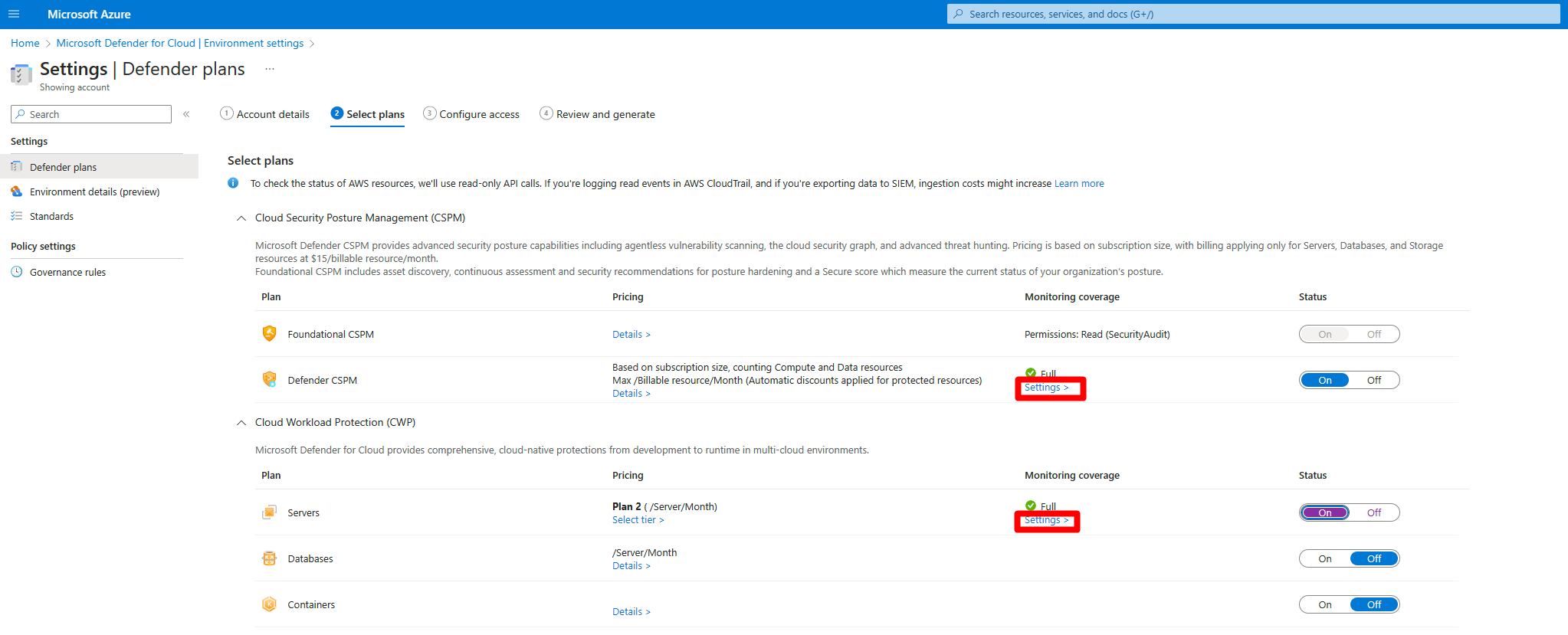

Azure でエージェントレス スキャンを有効にする

Defender for Cloud で、[環境設定] を開きます。

関連するサブスクリプションを選択します。

Defender CSPM プラン、または Defender for Servers プラン 2 のいずれかの場合は、[設定] を選択します。

[設定と監視] で、[マシンのエージェントレス スキャン] を有効にします。

[保存] を選択します。

CMK で暗号化されたディスクを使用する Azure VM を有効にする (プレビュー)

CMK で暗号化されたディスクを使用する Azure VM を対象にエージェントレス スキャンを行うには、VM の CMK 暗号化に使用されるキー コンテナーに対して、ディスクの安全なコピーを作成するための追加のアクセス許可を Defender for Cloud に付与する必要があります。

キー コンテナーにアクセス許可を手動で割り当てるには、次の操作を行います。

-

RBAC 以外のアクセス許可を持つキー コンテナーの場合: "Microsoft Defender for Cloud Servers スキャナー リソース プロバイダー" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) に次のアクセス許可を割り当てます: キー取得、キー ラップ、キー ラップ解除。 -

RBAC のアクセス許可を持つキー コンテナーの場合: "Microsoft Defender for Cloud Servers スキャナー リソース プロバイダー" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) に、Key Vault Crypto Service Encryption User 組み込みロールを割り当てます。

-

RBAC 以外のアクセス許可を持つキー コンテナーの場合: "Microsoft Defender for Cloud Servers スキャナー リソース プロバイダー" (

複数のキー コンテナーに対してこれらのアクセス許可を大規模に割り当てるには、このスクリプトを使用します。

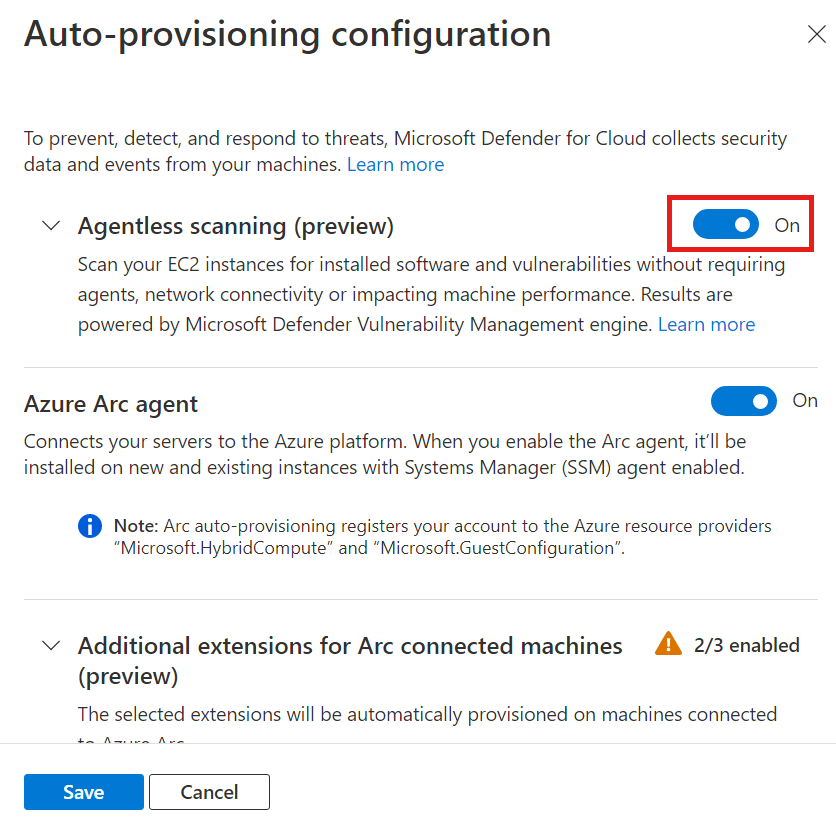

AWS でエージェントレス スキャンを有効にする

Defender for Cloud で、[環境設定] を開きます。

関連するアカウントを選択します。

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

どちらかのプランでエージェントレス スキャンを有効にすると、その設定が両方のプランに適用されます。

[設定] ペインで、[マシンのエージェントレス スキャン] をオンにします。

[保存して次へ: アクセスの構成] を選択します。

CloudFormation テンプレートをダウンロードします。

ダウンロードした CloudFormation テンプレートを使用して、画面上の指示に従って AWS にスタックを作成します。 管理アカウントをオンボードする場合は、Stack および StackSet として CloudFormation テンプレートを実行する必要があります。 オンボード後 24 時間以内に、メンバー アカウントのコネクタが作成されます。

[Next : Review and update](次: 確認と生成) を選択します。

[更新] を選択します。

エージェントレス スキャンを有効にすると、Defender for Cloud でソフトウェア インベントリと脆弱性情報が自動的に更新されます。

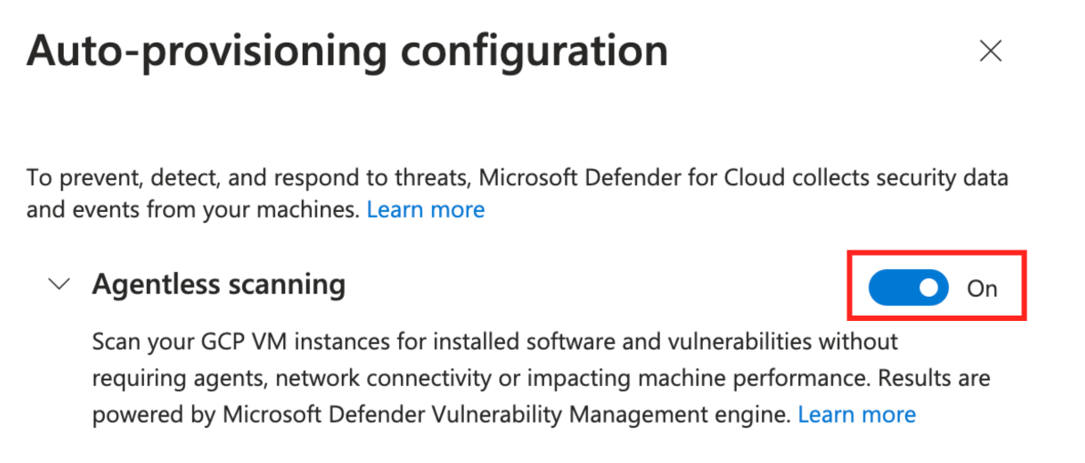

GCP でエージェントレス スキャンを有効にする

Defender for Cloud で、[環境設定] を選びます。

関連するプロジェクトまたは組織を選択します。

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

エージェントレス スキャンを [オン] に切り替えます。

[保存して次へ: アクセスの構成] を選択します。

オンボード スクリプトをコピーします。

GCP 組織/プロジェクト スコープ (GCP ポータルまたは gcloud CLI) でオンボード スクリプトを実行します。

[Next : Review and update](次: 確認と生成) を選択します。

[更新] を選択します。

関連するコンテンツ

各項目の詳細情報