Kubernetes ノードの脆弱性評価

Defender for Cloud は、Kubernetes ノードをホストする VM をスキャンして、OS とインストールされているソフトウェアの脆弱性を評価できます。 利用者のセキュリティ チームがクラスターの Kubernetes ノードを保守する共有責任の一部としてレビューと修復を行うための修復に関する推奨事項が生成されます。

前提条件

ノードの脆弱性評価は、Defender for Containers、Defender クラウド セキュリティ態勢管理、Defender for Servers P2 プランのマシンのエージェントレス スキャン オプションをオンにすることで有効にする必要があります。

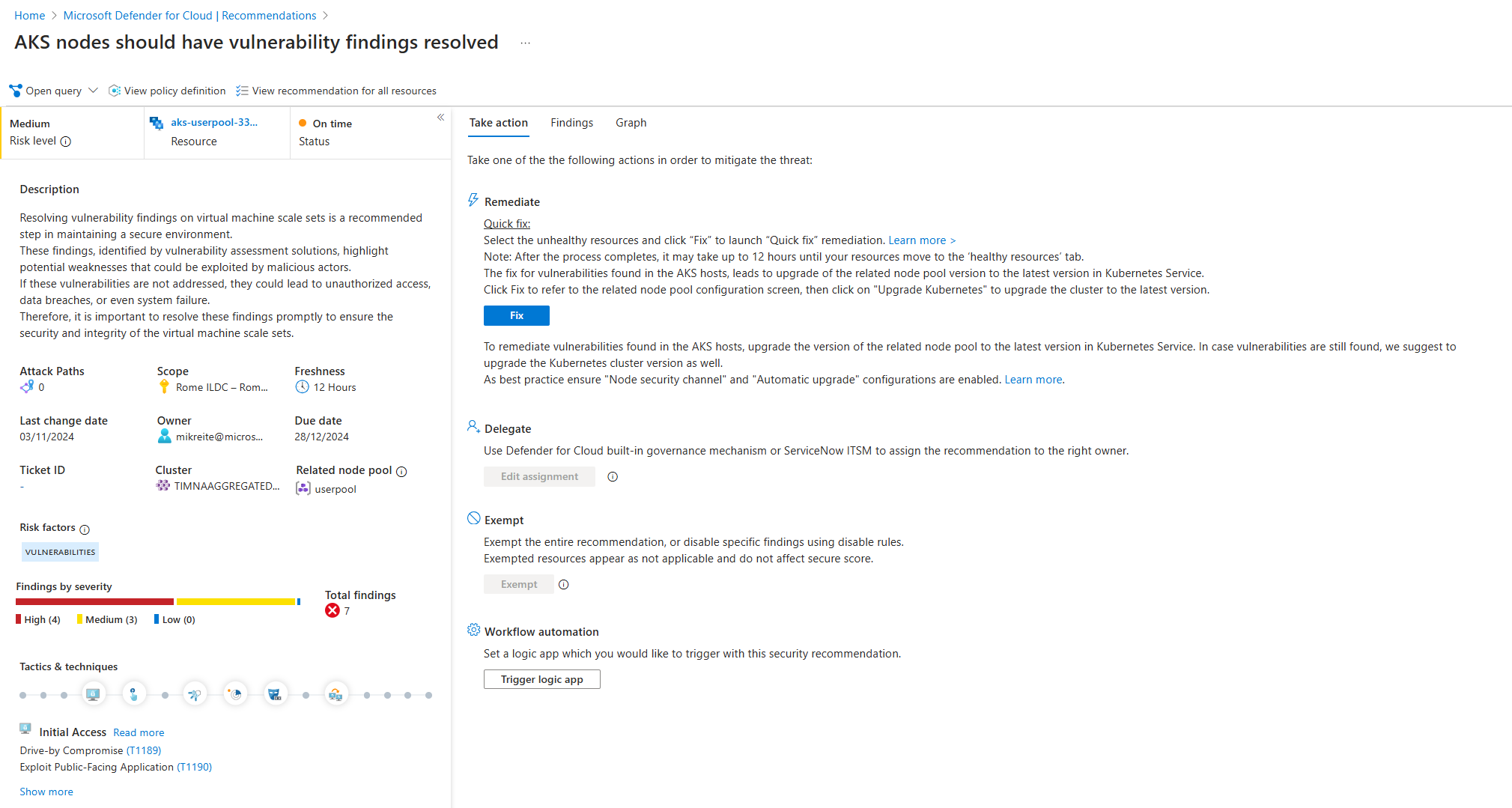

Kubernetes ノードの脆弱性に関する推奨事項を確認する

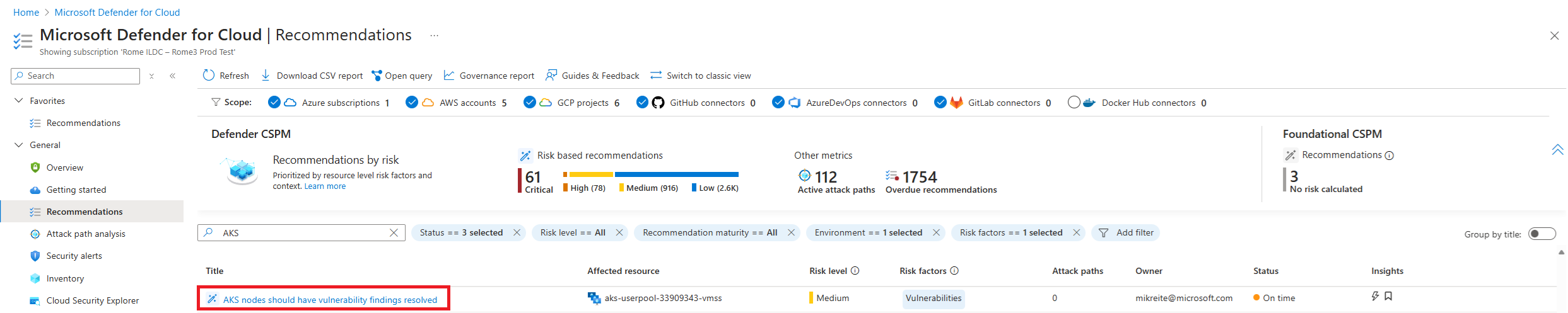

Kubernetes ノードで脆弱性が見つかった場合、利用者が確認するための推奨事項が生成されます。 Azure portal で Kubernetes ノードの修復のための推奨事項を確認するには:

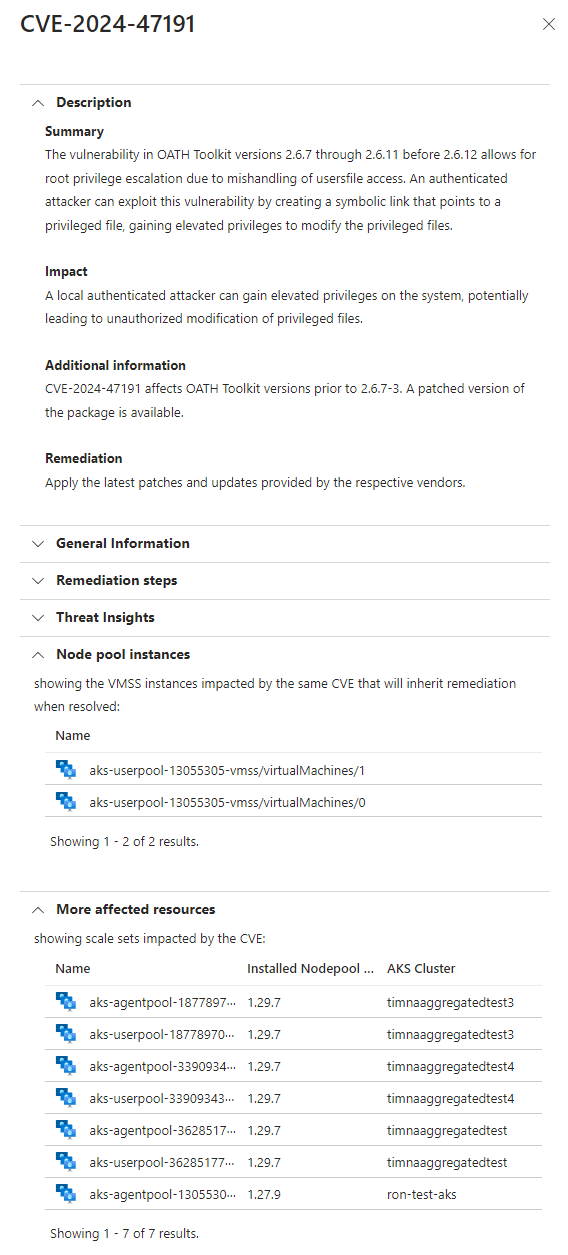

Kubernetes ノードの推奨事項の完全な詳細が表示されます。 脆弱性の完全な説明と共に、影響を受ける Kubernetes ノード プールとそのクラスターの名前などのその他の詳細が表示されます。

いずれかの CVE 行を選択すると、その CVE と、その脆弱性を持つすべての Kubernetes ノード リソースの完全な詳細が表示されます。

詳細ペインの [ノード プール インスタンス] セクションには、修復の影響を受けるノードが表示されます。 [その他の影響を受けるリソース] には、同じ CVE を持ち、同様に修復する必要があるその他のノードが表示されます。

Kubernetes ノードの脆弱性を修復する

Kubernetes ノードの脆弱性は、ノード プール VM イメージのバージョンを更新することで修復されます。 利用者は、Kubernetes サービスと利用者の間の共有責任の一環として、ノード プールをアップグレードします。 利用者は、ノード プール VM イメージを新しいバージョンにアップグレードするか、クラスターの Kubernetes サービスを新しいバージョンにアップグレードするかの 2 つの方法のいずれか (あるいは両方) でノード プールをアップグレードします。 ノード プール VM イメージを最初にアップグレードすることが推奨されます。 場合によって、利用者は、脆弱性を修復するために、クラスターの Kubernetes サービス バージョンとノード プール VM イメージ バージョンをアップグレードする必要があります。

重要

クラスターの Kubernetes バージョンとノード プール VM イメージは、自動アップグレードに設定することができます。 これらのバージョンは、AKS リソースのセキュリティを最大化するために、定期的にアップグレードする必要があります。

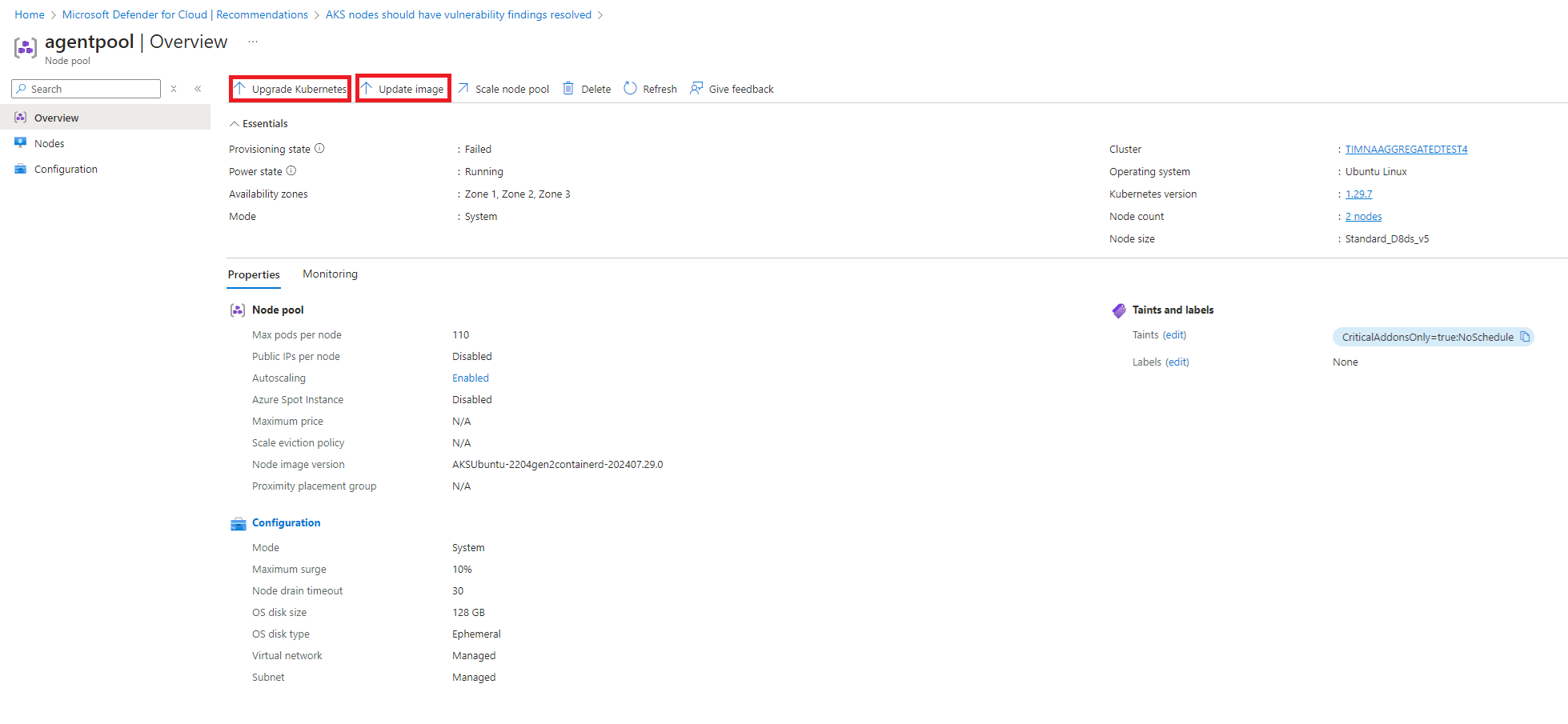

ノード プール VM イメージをアップグレードする

ノード プール VM イメージをアップグレードするには、[イメージの更新] ボタンを選択するか、[Kubernetes のアップグレード] を選択してクラスター Kubernetes サービス バージョンをアップグレードします。

次のステップ

クラスター ノード内の脆弱性を調査するためにクラウド セキュリティ エクスプローラーを使用する方法を学習します。

![[Defender for Cloud] ペインの [推奨事項] サブメニューを選択する様子のスクリーンショット。](media/kubernetes-nodes-va/recommendations-list.png)

![[結果] タブを選択して、Kubernetes ノードに関連する CVE の一覧を表示する様子のスクリーンショット。](media/kubernetes-nodes-va/recommendation-node-details-findings.png)

![Kubernetes ノードの推奨事項の詳細と強調表示された [修正] ボタンを示すスクリーンショット。](media/kubernetes-nodes-va/recommendation-node-details-select-fix.png)