API の検出事項、推奨事項、アラートを調査する

この記事では、Microsoft Defender for APIs によって保護される API のために、API セキュリティの検出事項、アラート、セキュリティ態勢の推奨事項を調査する方法について説明します。

開始する前に

- Defender for APIs に API リソースをオンボードします。

- クラウド セキュリティ エクスプローラーを使用して組織内のセキュリティ リスクを調べるために、Defender クラウド セキュリティ態勢管理 (CSPM) プランを有効にする必要があります。 詳細については、こちらを参照してください。

推奨事項と実行時アラートを表示する

Defender for Cloud ポータルで、[ワークロード保護] を選択します。

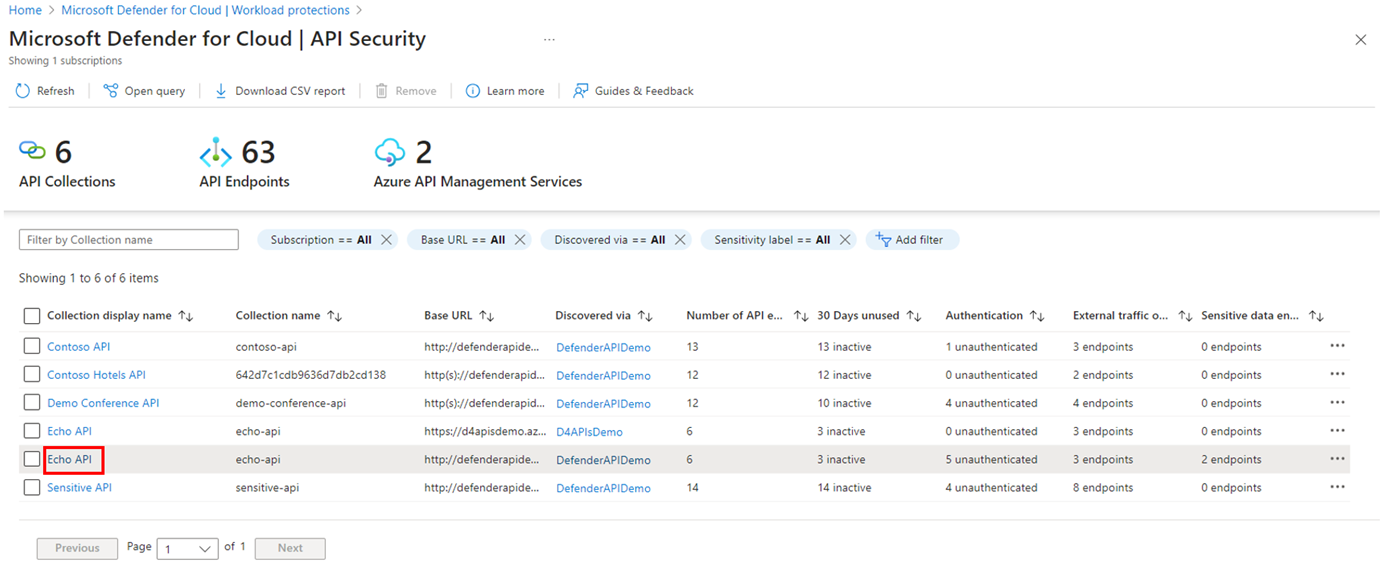

[API セキュリティ (プレビュー)] を選択します。

[API セキュリティ] ダッシュボードで、API コレクションを選択します。

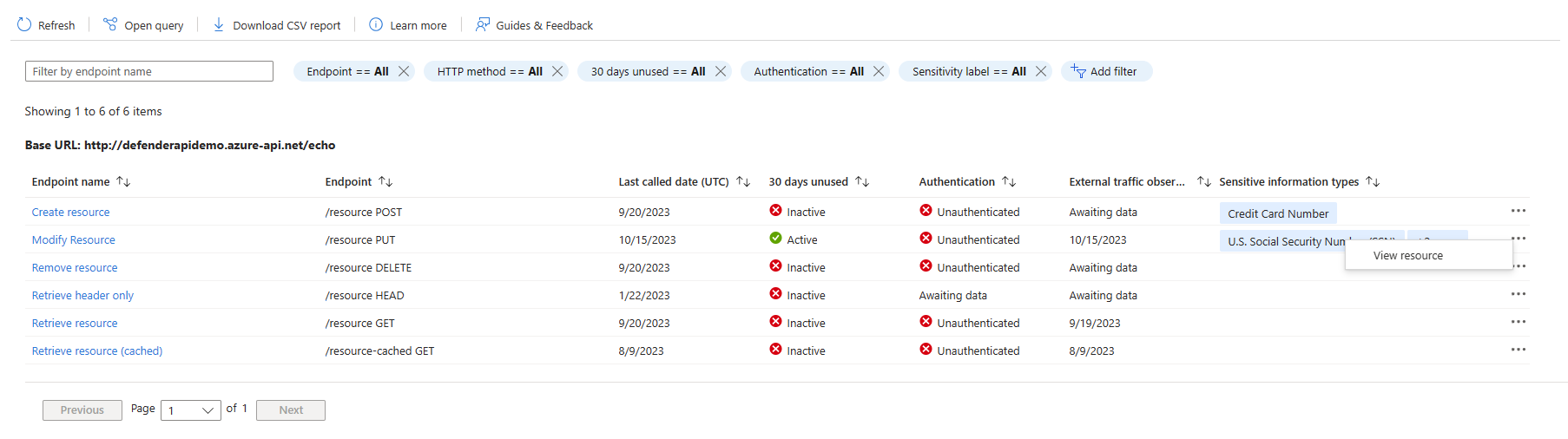

API コレクションのページで、API エンドポイントをドリルダウンするために、省略記号 (...) >[リソースの表示] を選択します。

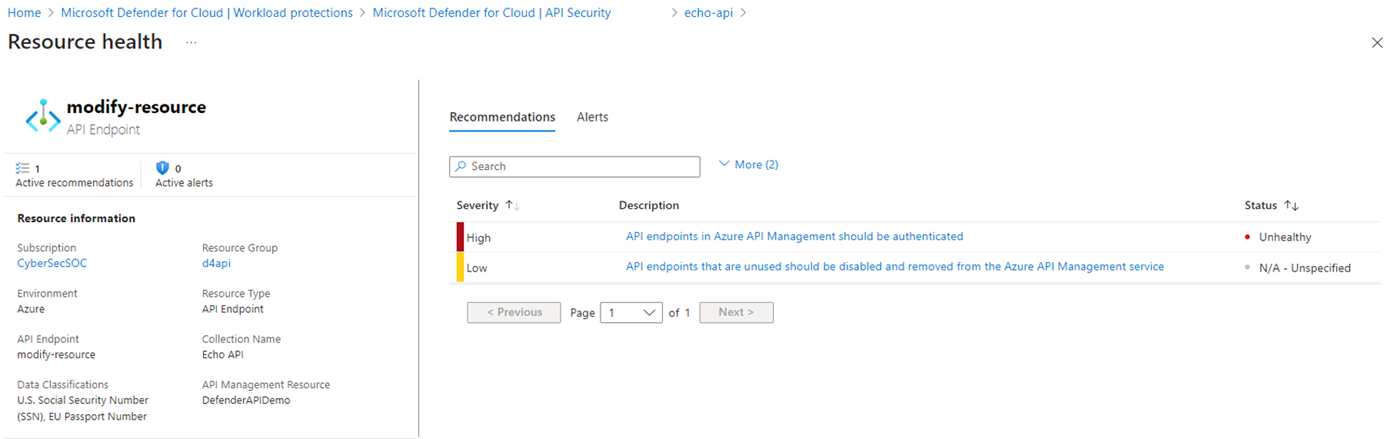

[リソース正常性] ページで、エンドポイントの設定を確認します。

[推奨事項] タブで、推奨事項の詳細と状態を確認します。

[アラート] タブで、エンドポイントのセキュリティ アラートを確認します。 Defender for Endpoint は、エンドポイントとの間の API トラフィックを監視して、疑わしい動作や悪意のある攻撃に対する、実行時の保護を提供します。

ワークフローの自動化を使用して推奨事項を修復する

ワークフローの自動化を使って、Defender for APIs によって生成された推奨事項を修復できます。

- 対象となる推奨事項で、1 つ以上の異常なリソースを選びます。

- [ロジック アプリのトリガー] を選びます。

- [選択したサブスクリプション] を確認します。

- 一覧から関連するロジック アプリを選びます。

- [トリガー] を選びます。

Microsoft Defender for Cloud GitHub リポジトリで、利用できるワークフローの自動化を参照できます。

サンプル セキュリティ アラートを作成する

Defender for Cloud では、サンプル アラートを使用して、Defender for Cloud プランを評価し、セキュリティ構成を検証することができます。 こちらの手順に従ってサンプル アラートを設定し、サブスクリプション内の関連する API を選択してください。

アラートをシミュレートする

アラート プロセスの動作を確認するために、Defender for APIs アラートをトリガーするアクションをシミュレートできます。 これを行うには、技術コミュニティのブログの手順に従ってください 。

クラウド セキュリティ エクスプローラーでクエリを作成する

Defender CSPM では、クラウド セキュリティ グラフがデータを収集して、組織全体の資産と接続のマップを提供し、セキュリティ リスク、脆弱性、潜在する横移動パスを明らかにします。

Defender for APIs と共に Defender CSPM プランを有効にすると、クラウド セキュリティ エクスプローラーを使用して、組織全体の API セキュリティ リスクの特定、確認、分析を行うことができます。

- Defender for Cloud ポータルで、[クラウド セキュリティ エクスプローラー] を選択します。

- [何を検索しますか?] で、[API] カテゴリを選択します。

- 検索結果を確認して、API の問題を確認し、優先順位付けし、修正することができます。

- または、テンプレート化された API クエリのいずれかを選択して、機密データを含むインターネットに公開されている API エンドポイントや、認証されていない API エンドポイントと暗号化されていないプロトコルを介して通信する API などの高リスクの問題を確認できます