機密データに対するリスクを調べる

機密データが含まれるリソースの検出後、Microsoft Defender for Cloud では、以下の機能を使用して、これらのリソースについて機密データのリスクを調べることができます。

- 攻撃パス: Defender のクラウド セキュリティ態勢管理 (CSPM) プランで機密データ検出が有効になっている場合は、攻撃パスを使用して、データ侵害のリスクを検出できます。 詳細については、「Defender CSPM でのデータ セキュリティ態勢管理」を参照してください。

- セキュリティ エクスプローラー: Defender CSPM プランで機密データ検出が有効になっている場合は、クラウド セキュリティ エクスプローラーを使用して機密データの分析情報を見つけることができます。 詳細については、「Defender CSPM でのデータ セキュリティ態勢管理」を参照してください。

- セキュリティ アラート: Defender for Storage プランで機密データ検出が有効になっている場合は、秘密度フィルターのセキュリティ アラート設定を適用することで、機密データ ストアに対して進行中の脅威に優先順位を付けて調査できます。

攻撃パスを使用してリスクを調べる

以下のように、定義済みの攻撃パスを表示してデータ侵害のリスクを検出し、修復に関する推奨事項を取得します。

Defender for Cloud で、[攻撃パス分析] を開きます。

[Risk Factors] (リスク要因) で [機密データ] を選択して、データ関連の攻撃パスをフィルター処理します。

データの攻撃パスを確認します。

データ リソースで検出された機密情報を表示するには、[<リソース名>] >[分析情報] を選択します。 次に、[機密データを含む] の分析情報を展開します。

リスク軽減の手順については、[アクティブな推奨事項] を開きます。

機密データの攻撃パスの他の例としては、以下が挙げられます。

- "機密データを含むインターネットに公開された Azure Storage コンテナーにはパブリックにアクセスできます"

- "過剰なインターネットへの露出や機密データが含まれるマネージド データベースで、基本 (ローカル ユーザー/パスワード) 認証が可能になっています"

- "VM には、重大度の高い脆弱性があり、機密データを含むデータ ストアに対する読み取りアクセス許可が与えられています"

- "機密データを含むインターネットに公開された AWS S3 バケットにはパブリックにアクセスできます"

- "インターネットにデータをレプリケートするプライベート AWS S3 バケットが公開されていてパブリックにアクセスできます"

- "RDS スナップショットが、すべての AWS アカウントに一般公開されています"

クラウド セキュリティ エクスプローラーを使用してリスクを調べる

クエリ テンプレートを使用するか、手動クエリを定義して、クラウド セキュリティ グラフの分析情報でデータのリスクと露出を調べます。

Defender for Cloud で、[クラウド セキュリティ エクスプローラー] を開きます。

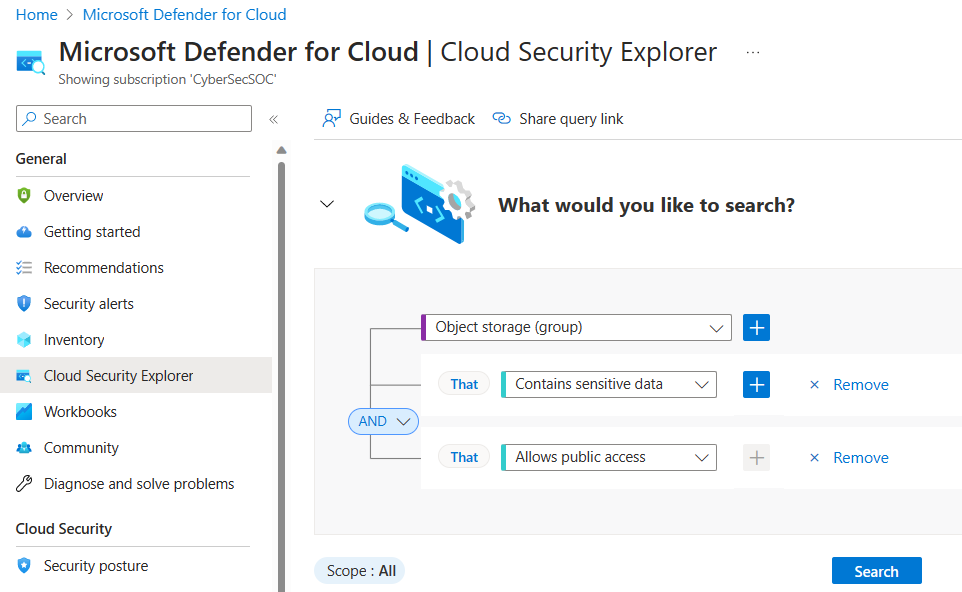

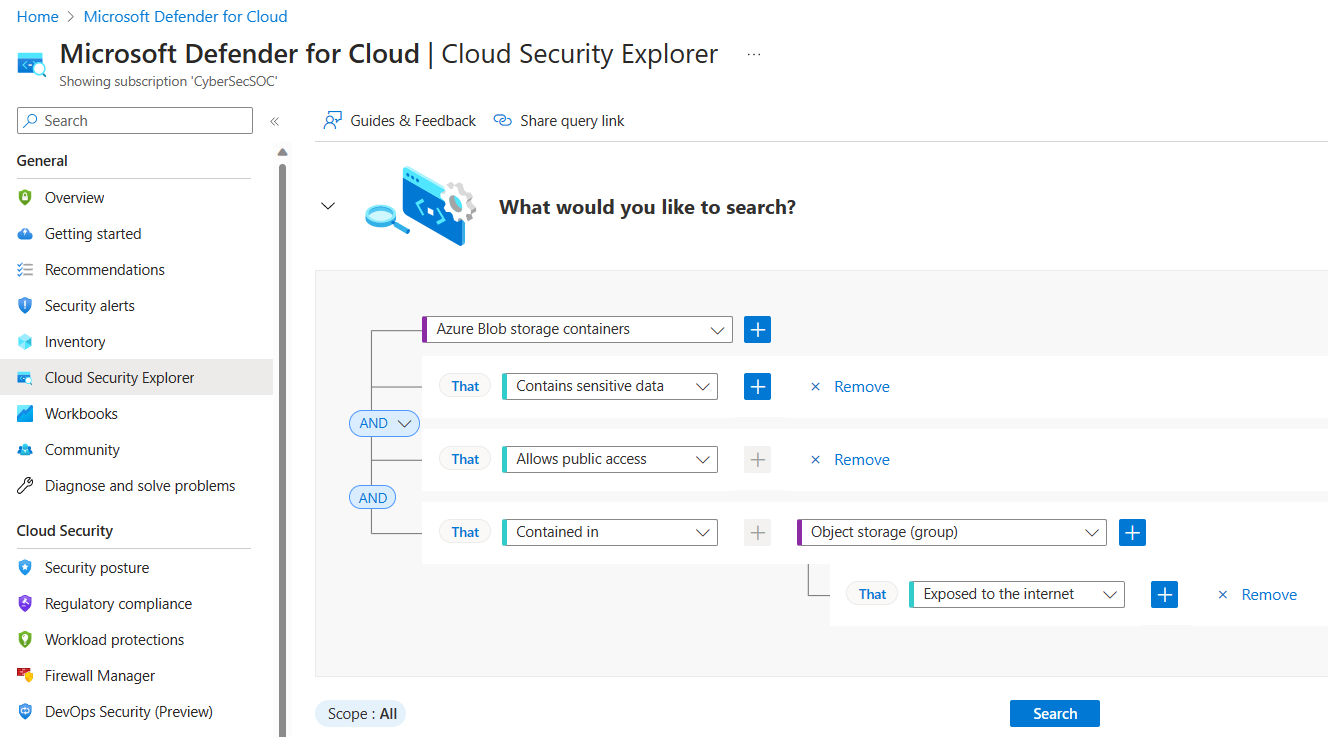

独自のクエリを作成することも、いずれかの機密データ クエリ テンプレート >[クエリを開く] を選択して必要に応じて変更することもできます。 次に例を示します。

クエリ テンプレートを使用する

独自のクエリを作成する代わりに、定義済みのクエリ テンプレートを使用できます。 いくつかの機密データ クエリ テンプレートを使用できます。 次に例を示します。

- パブリック アクセスを許可するインターネットで公開された機密データを含むストレージ コンテナー。

- パブリック アクセスを許可するインターネットで公開された機密データを含む S3 バケット。

定義済みのクエリを開くと、クエリが自動的に設定され、必要に応じて調整できます。 たとえば、"パブリック アクセスを許可するインターネットで公開された機密データを含むストレージ コンテナー" の事前設定されたフィールドを次に示します。

機密データのセキュリティ アラートを調べる

Defender for Storage プランで機密データ検出が有効になっている場合は、機密データを含むリソースに影響を及ぼすアラートに優先順位を付けて、そうしたアラートに集中できます。 Defender for Storage でデータのセキュリティ アラートを監視することについて、詳細を確認してください。

PaaS データベースと S3 バケットの場合、結果は Azure Resource Graph (ARG) に報告され、Defender for Cloud インベントリ、アラート、およびレコメンデーション ブレードで秘密度ラベルと機密情報の種類をフィルター処理して並べ替えることができます。

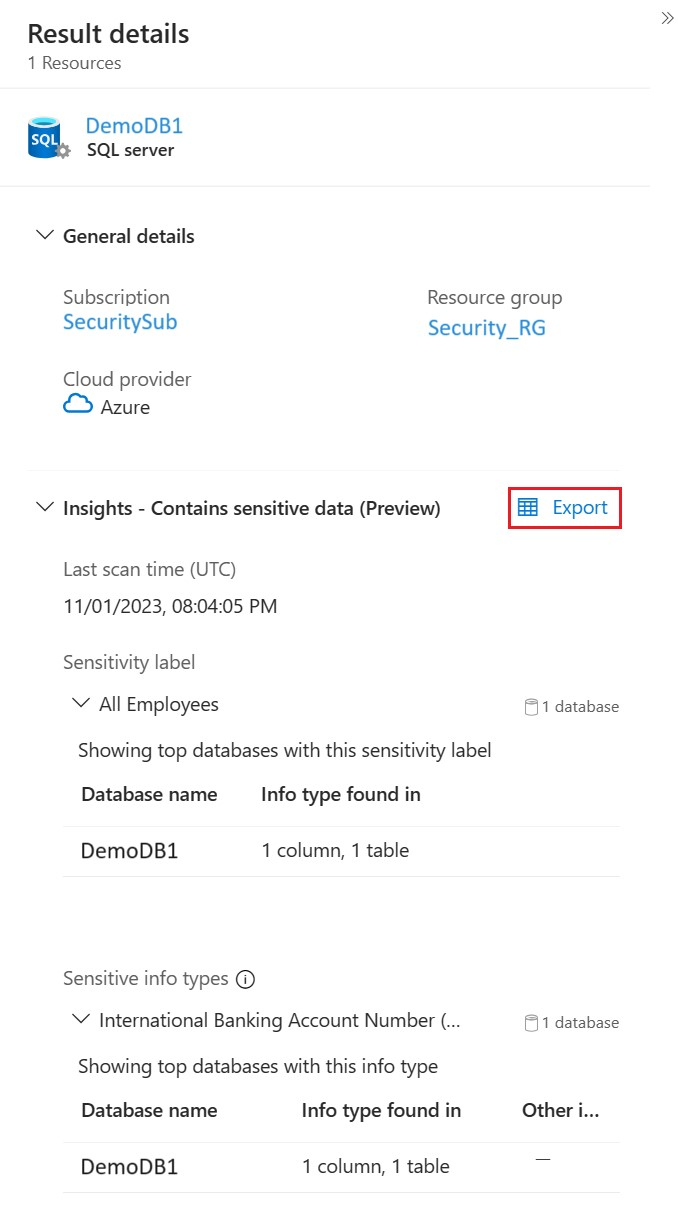

結果をエクスポートする

攻撃パスまたはセキュリティ エクスプローラーで機密データの結果を確認するセキュリティ管理者は、データ ストアに直接アクセスできないのが一般的です。 そのため、彼らは結果をデータ所有者と共有する必要があり、データ所有者はその後詳細な調査を行うことができます。

そのためには、機密データを含む分析情報内のエクスポートを使用します。

生成される CSV ファイルには、次のものが含まれます。

- サンプル名 - リソースの種類に応じて、データベース列、ファイル名、またはコンテナー名を指定できます。

- 秘密度ラベル – このリソースで見つかった最も高いランク付けラベル (すべての行に対して同じ値)。

- 以下に含まれる – サンプルの完全パス (ファイル パスまたは列の完全な名前)。

- 機密情報の種類 – サンプルごとに検出された情報の種類。 複数の情報の種類が検出された場合は、情報の種類ごとに新しい行が追加されます。 これは、より簡単なフィルター処理エクスペリエンスを可能にするためです。

Note

Cloud Security エクスプローラー ページで CSV レポートをダウンロードすると、クエリによって取得されたすべての分析情報が生形式 (json) でエクスポートされます。

次のステップ

- 攻撃パスの詳細を確認します。

- クラウド セキュリティ エクスプローラーの詳細を確認します。