Microsoft Defender for Storage での機密データの脅威の検出

機密データの脅威の検出は、セキュリティ アラートに優先順位を付けて効率的に調べるのに役立ちます。 危機的状況にあるデータの機密性が考慮され、データ侵害のより適切な検出と防止につながります。 この機能は、セキュリティ チームが最も重大なリスクをすばやく特定して対処することで、データ侵害の可能性を軽減するのに役立ちます。 また、機密データを含むリソースに対する露出イベントや疑わしいアクティビティを検出することで、機密データの保護を強化します。

この機能は、新しい Defender for Storage プランで構成可能です。 これは追加コストなしで有効または無効にすることを選択できます。

詳細については、機密データ スキャンの範囲と制限事項に関するページを参照してください。

前提条件

機密データの脅威検出は、次のような BLOB ストレージ アカウントで使用できます:

- Standard 汎用 v1

- Standard 汎用 v2

- Azure Data Lake Storage Gen2

- Premium ブロック BLOB

サブスクリプションとストレージ アカウントのレベルで機密データの脅威検出を有効にするには、サブスクリプション所有者またはストレージ アカウント所有者のロールの該当するデータ関連のアクセス許可を持っている必要があります。

機密データの脅威検出に必要なロールとアクセス許可の詳細を確認してください。

機密データ検出の動作方法

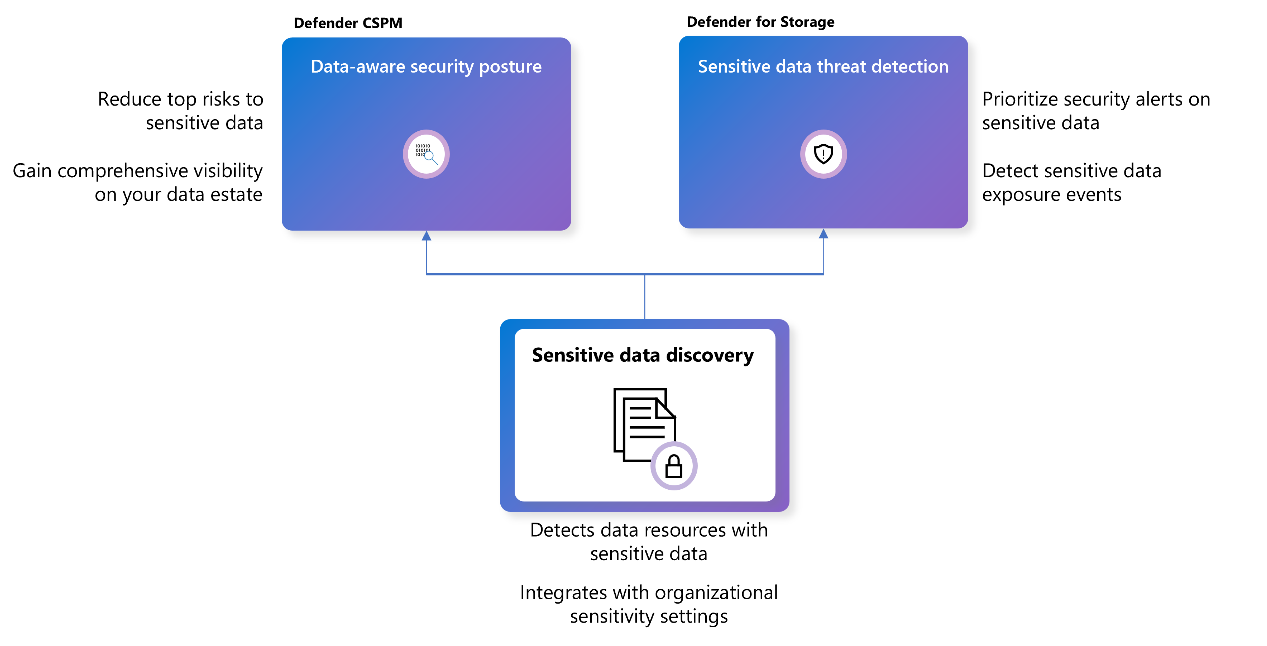

機密データの脅威検出は、スマート サンプリングの手法を使用して機密データを含むリソースを見つけるエージェントレス エンジンである、機密データの検出エンジンを利用しています。

このサービスは、Microsoft Purview の機密情報の種類 (SIT) および分類ラベルと統合されているため、組織の秘密度設定をシームレスに継承できます。 これにより、機密データの検出と保護が、確立済みのポリシーおよび手順に確実に沿ったものとなります。

有効にすると、エンジンが、サポート対象のすべてのストレージ アカウントにわたる自動スキャン プロセスを開始します。 結果は通常、24 時間以内に生成されます。 さらに、保護されているサブスクリプションのもとで新しく作成されたストレージ アカウントは、作成から 6 時間以内にスキャンされます。 有効になった日の後には、定期的なスキャンが毎週実行されるようにスケジュールされます。 これは、Defender CSPM が機密データを検出するために使用するのと同じエンジンです。

次のステップ

機密データの脅威検出を有効にするには、「機密データの脅威検出を有効にする」を参照してください。