OS の構成の誤りを修復する

Microsoft Defender for Cloud は、組織のセキュリティ態勢を改善し、リスクを軽減するための、セキュリティに関する推奨事項を提供します。 リスクを軽減するうえで重要な要素は、マシンのセキュリティ強化です。

Defender for Cloud は、Microsoft クラウド セキュリティ ベンチマーク (MCSB) で提供されるコンピューティング セキュリティ ベースラインと照合して、オペレーティング システムの設定を評価します。 評価されるマシン情報は、マシン上の Azure Policy マシン構成拡張機能 (旧称: ゲスト構成) を使用して収集されます。 詳細情報

この記事では、評価によって作成される推奨事項を確認する方法について説明します。

前提条件

| 要件 | 詳細 |

|---|---|

| プラン | Defender for Servers プラン 2 を有効にする必要があります |

| 拡張子 | Azure Policy マシン構成がマシンにインストールされている必要があります。 |

この機能では以前、Log Analytics エージェント (別名: Microsoft Monitoring Agent (MMA)) を使用して情報を収集していました。 MMA をまだ使用している場合は、同じマシンについて重複した推奨事項を受け取る可能性があります。 これを回避するには、マシン上で MMA を無効にします。

OS ベースライン推奨事項の確認と修復

Defender for Cloud で [推奨事項] ページを開きます。

該当する推奨事項を選択します。

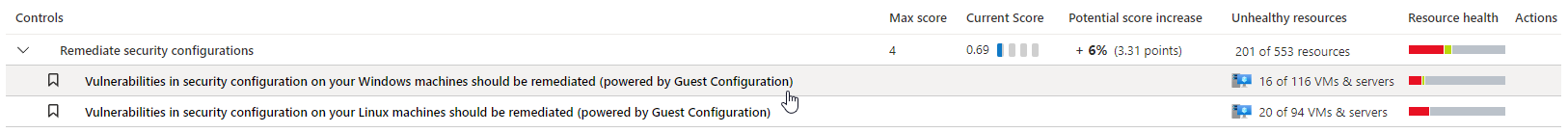

Windows マシンの場合は、Windows マシンのセキュリティ構成の脆弱性を修復する必要がある (Powered by ゲスト構成)。

Linux マシンの場合は、Linux マシンのセキュリティ構成の脆弱性を修復する必要がある (Powered by ゲスト構成)

推奨事項の詳細ページでは、影響を受けるリソースと、特定のセキュリティの調査結果を確認できます。 推奨事項を修復します。

クエリに関する推奨事項

Defender for Cloud では、API 用の Azure Resource Graph とポータル クエリを使用して、レコメンデーション情報を照会します。 これらのリソースを利用して、情報を取得する独自のクエリを作成できます。

Azure Resource Graph でレコメンデーションを確認する方法についてはこちらを参照してください。

使用できる 2 つのサンプル クエリを次に示します。

特定のリソースについて異常な規則をすべて照会する

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'すべての異常な規則と、それぞれの異常なマシンの数

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

次のステップ

Azure Resource Graph のクエリ言語の詳細を確認します。