チュートリアル: Azure DDoS Protection シミュレーション テスト

定期的にシミュレーションを実施して、攻撃に対するサービスの応答方法の想定をテストすることをお勧めします。 テストでは、サービスまたはアプリケーションが期待どおりに機能し続けること、およびユーザー エクスペリエンスが中断しないことを確認します。 テクノロジとプロセスの両方の観点からギャップを明らかにし、それらを DDoS 対応戦略に組み込みます。 そのようなテストは、ステージング環境で実行するか、または運用環境への影響が最小限になるピーク時以外に実行することをお勧めします。

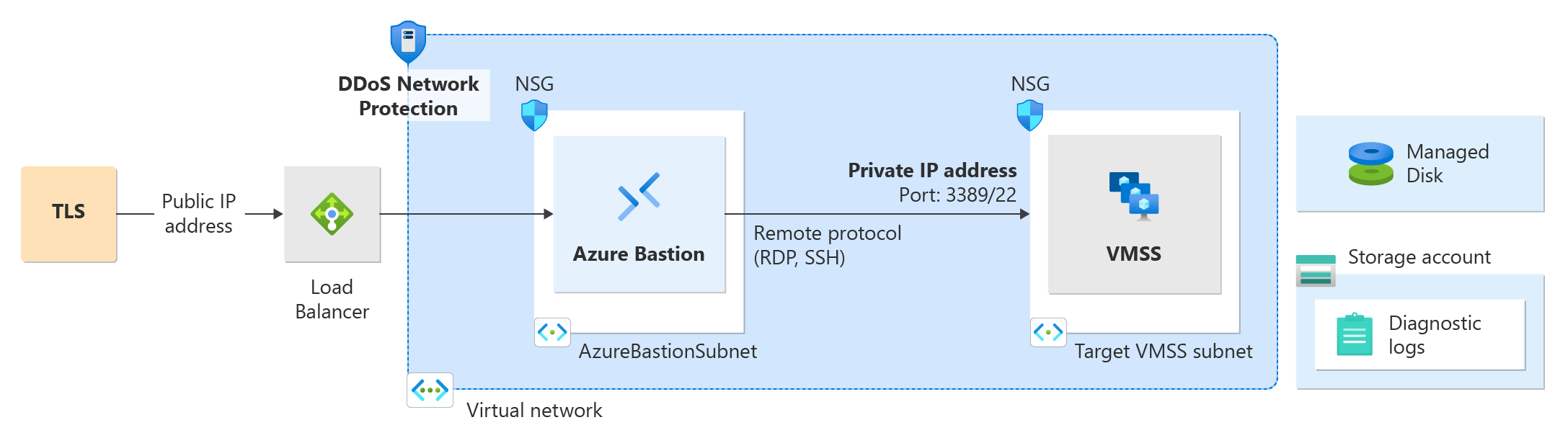

このチュートリアルのために、以下のようなテスト環境を作成します。

- DDoS 保護プラン

- 仮想ネットワーク

- Azure Bastion ホスト

- ロード バランサー

- 2 つの仮想マシン

その後、診断ログとアラートを構成して、攻撃とトラフィック パターンを監視します。 最後に、承認されたテスト パートナーのいずれかを使用して DDoS 攻撃シミュレーションを構成します。

シミュレーションによって次のことが可能になります。

- Azure DDoS Protection によって Azure リソースが DDoS 攻撃からどのように保護されるのかを検証する。

- DDoS 攻撃時のインシデント レスポンス プロセスを最適化する。

- DDoS コンプライアンスを文書化する。

- ネットワーク セキュリティ チームのトレーニングを行う。

Azure DDoS シミュレーションのテスト ポリシー

攻撃のシミュレーションには、必ず Microsoft が承認したテスト パートナーを使用してください。

- BreakingPoint Cloud: セルフサービスのトラフィック ジェネレーター。DDoS Protection 対応のパブリック エンドポインに対してシミュレーション トラフィックを生成できます。

- MazeBolt: RADAR™ プラットフォームは、DDoS の脆弱性を継続的に特定して排除します。ビジネス運用を中断せずに事前対応的に行います。

- Red Button: エキスパートから成る専任チームと連携し、管理された環境下で現実世界の DDoS 攻撃のシナリオをシミュレーションします。

- RedWolf: リアルタイム制御を備えたセルフサービスまたはガイド付きの DDoS テスト プロバイダー。

Microsoft のテスト パートナーのシミュレーション環境は、Azure 内に構築されています。 シミュレーションの対象アドレスは、Azure でホストされたパブリック IP アドレスのうち、ご利用の Azure サブスクリプションに属するアドレスだけです。これは、テスト前に Microsoft パートナーによって確認されます。 加えて、これらの対象パブリック IP アドレスは、Azure DDoS Protection の下で保護されている必要があります。 シミュレーション テストにより、お客様の現在の準備状態を評価し、インシデント対応手順のギャップを特定して、適切な DDoS 対応戦略の策定をお客様に案内することができます。

注意

BreakingPoint Cloud と Red Button は、パブリック クラウドでのみ利用できます。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。

- 診断ログを使用するために、最初に、診断設定を有効にした Log Analytics ワークスペースを作成する必要があります。

- このチュートリアルでは、Load Balancer、パブリック IP アドレス、Bastion、2 つの仮想マシンをデプロイする必要があります。 詳しくは、DDoS Protection を使った Load Balancer のデプロイに関する記事をご覧ください。 DDoS Protection を使った Load Balancer のデプロイのチュートリアルの NAT Gateway のステップはスキップできます。

DDoS Protection のメトリックとアラートを構成する

このチュートリアルでは、攻撃とトラフィック パターンを監視するように、DDoS Protection のメトリックとアラートを構成します。

診断ログを構成する

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「モニター」と入力します。 検索結果から [モニター] を選択します。

左側のウィンドウの [設定] で [診断設定] を選択し、[診断設定] ページで次の情報を選択します。 次に、[診断設定を追加する] を選びます。

![[モニター] の診断設定のスクリーンショット。](media/ddos-attack-simulation/ddos-monitor-diagnostic-settings.png)

設定 値 サブスクリプション ログに記録するパブリック IP アドレスが含まれているサブスクリプションを選択します。 リソース グループ ログに記録するパブリック IP アドレスを含むリソース グループを選択します。 リソースの種類 [パブリック IP アドレス] を選択します。 リソース メトリックをログに記録する具体的なパブリック IP アドレスを選択します。 [診断設定] ページの [Destination details] (宛先の詳細) で、[Log Analytics ワークスペースへの送信] を選択して、次の情報を入力し、[保存] を選びます。

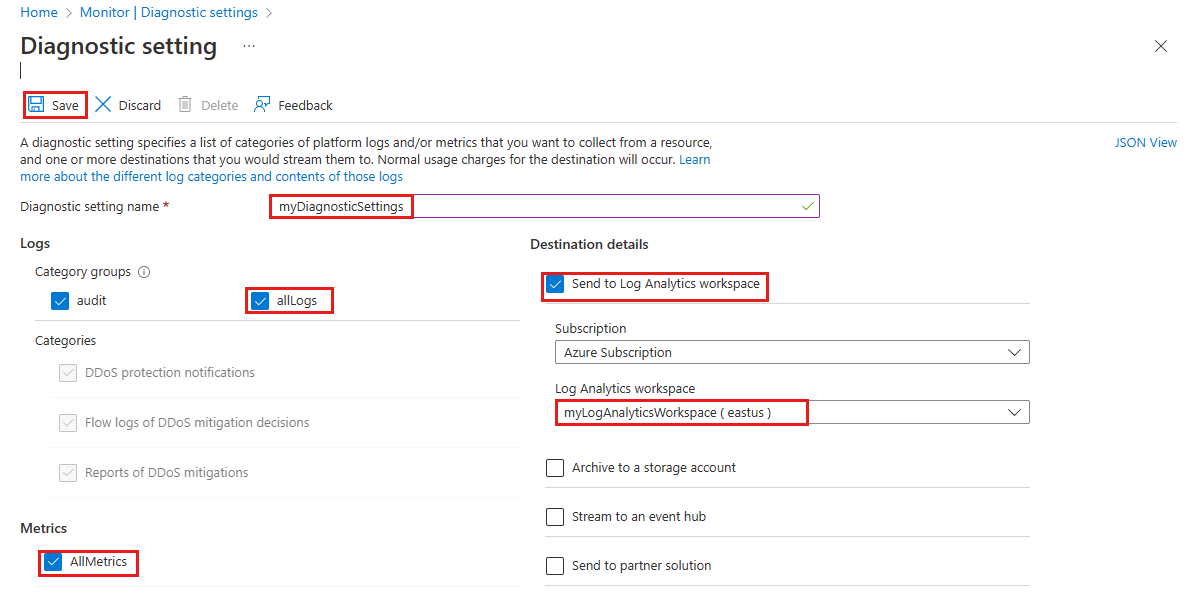

設定 値 診断設定の名前 「myDiagnosticSettings」と入力します。 ログ [allLogs] を選択します。 Metrics [AllMetrics] を選択します。 宛先の詳細 [Log Analytics ワークスペースへの送信] を選択します。 サブスクリプション Azure サブスクリプションを選択します。 Log Analytics ワークスペース [myLogAnalyticsWorkspace] を選択します。

メトリック アラートを構成する

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「アラート」と入力します。 検索結果にある [アラート] を選択します。

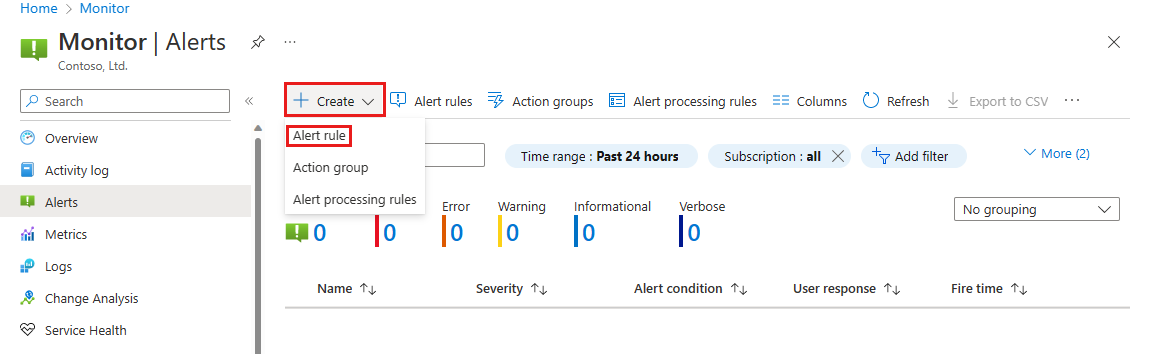

ナビゲーションバーで [+ 作成] を選択して、[アラート ルール] を選択します。

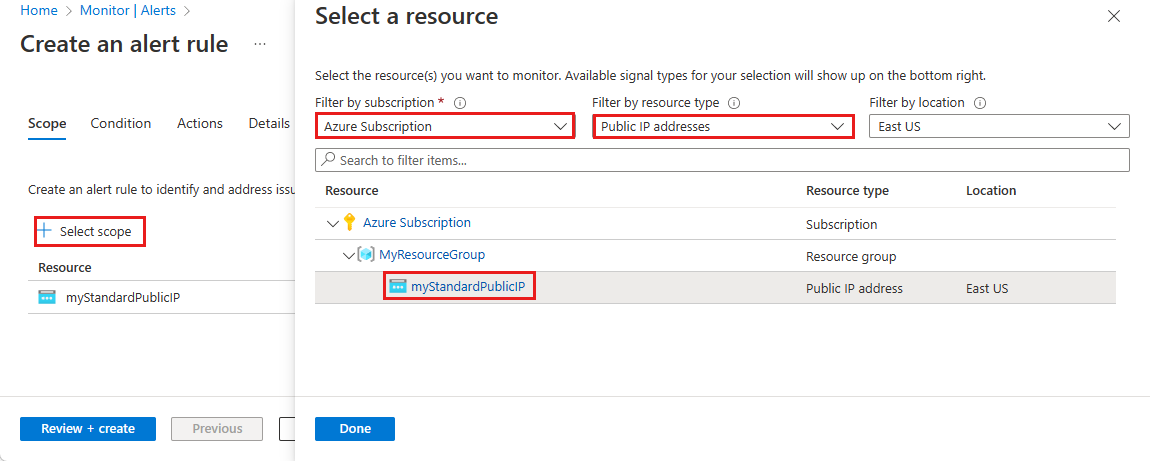

[アラート ルールの作成] ページで、[+ スコープの選択] を選択し、[リソースの選択] ページで次の情報を選択します。

設定 値 サブスクリプション別でフィルター ログに記録するパブリック IP アドレスが含まれているサブスクリプションを選択します。 リソースの種類でフィルター [パブリック IP アドレス] を選択します。 リソース メトリックをログに記録する具体的なパブリック IP アドレスを選択します。 [完了] を選択して、[Next: Condition](次へ: 条件) を選択します。

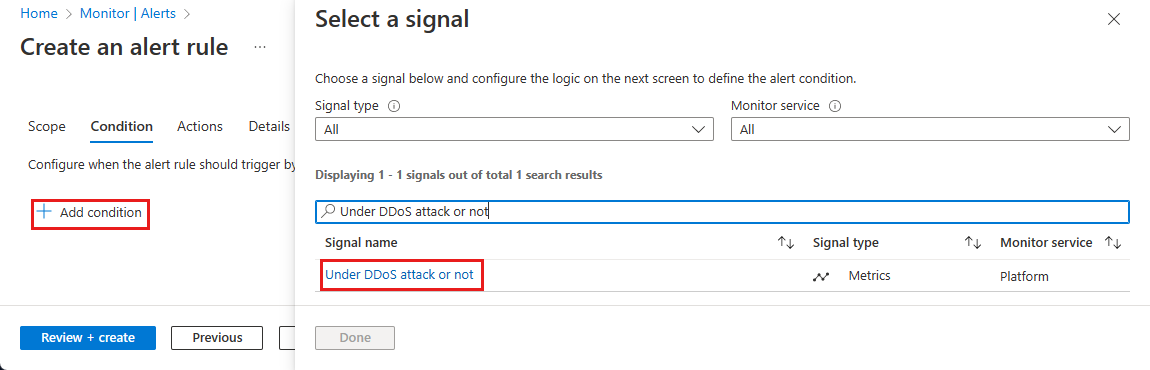

[条件] ページで [+ 条件の追加] を選択し、[Search by signal name](シグナル名で検索) 検索ボックスで [Under DDoS attack or not](DDoS 攻撃中かどうか) を選択します。

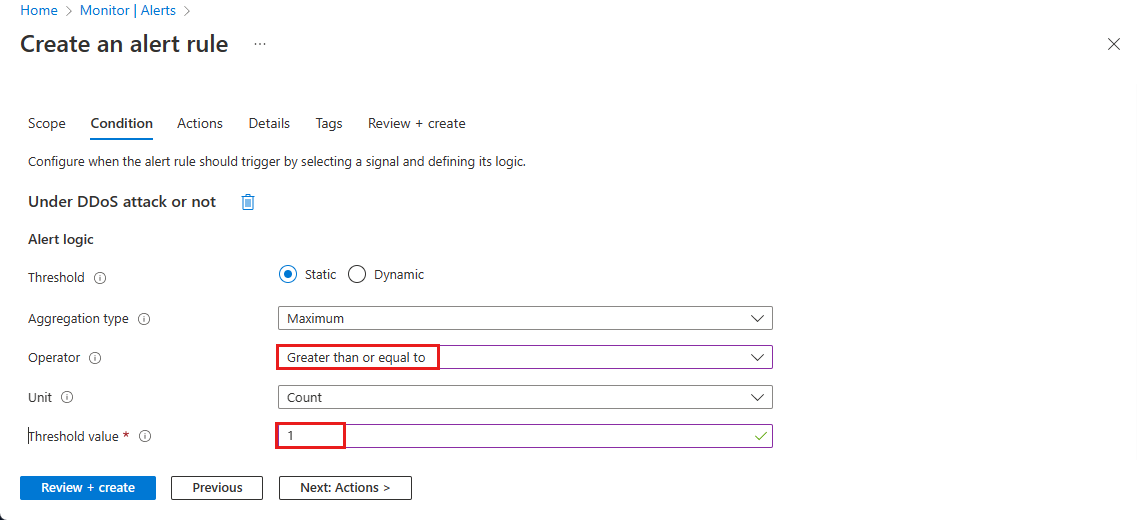

[アラート ルールの作成] ページで、次の情報を入力または選択します。

設定 値 しきい値 既定値のままにします。 集計の種類 既定値のままにします。 演算子 [次の値以上] を選択します。 ユニット 既定値のままにします。 しきい値 1 を入力します。 [DDoS 攻撃中かどうか] メトリックの場合、0 は攻撃を受けていないことを示し、1 は攻撃を受けていることを示します。 [Next: Actions](次へ: アクション) を選択してから、[+ Create action group](+ アクション グループの作成) を選択します。

アクション グループの作成

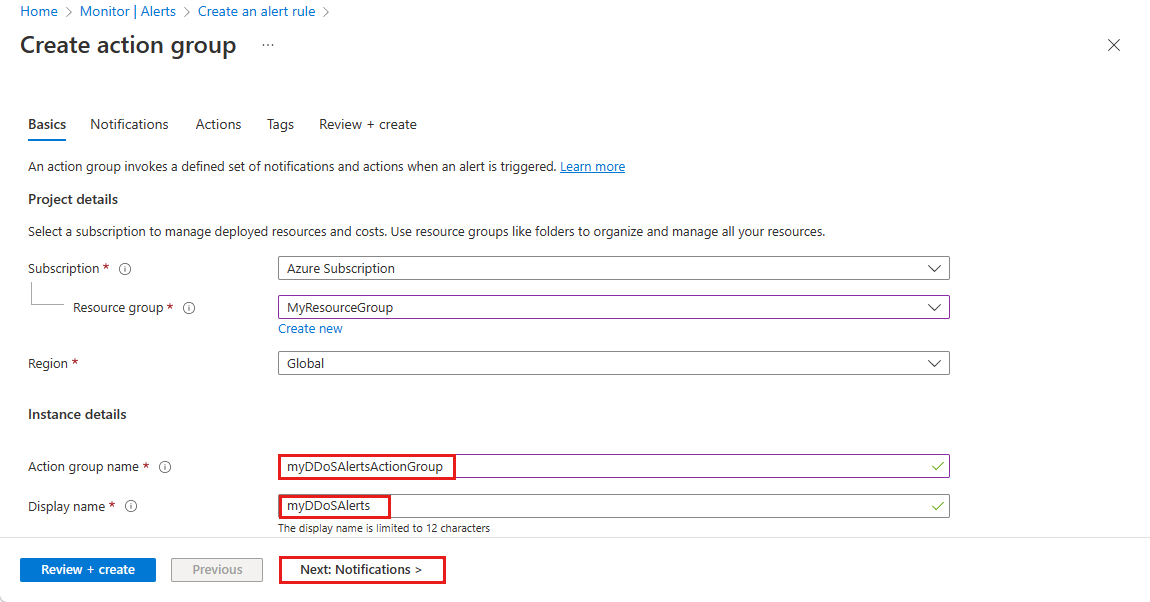

[Create action group](アクション グループの作成) ページで次の情報を入力してから、[Next: Notifications](次へ: 通知) を選択します。

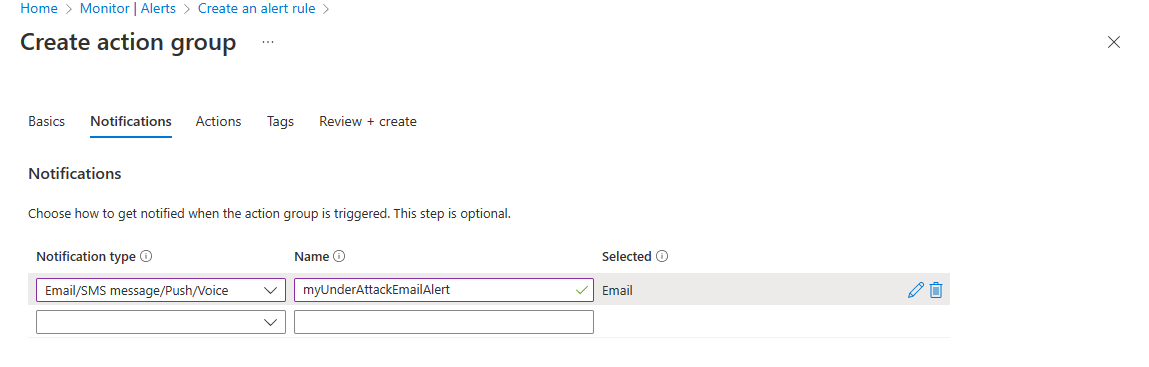

設定 値 サブスクリプション ログを記録するパブリック IP アドレスが含まれる Azure サブスクリプションを選択します。 リソース グループ リソース グループを選択します。 Region 既定値のままにします。 アクション グループ 「myDDoSAlertsActionGroup」と入力します。 表示名 「myDDoSAlerts」と入力します。 [通知] タブの [通知の種類] で、[メール/SMS メッセージ/プッシュ/音声] を選択します。 [名前] の下側に、「myUnderAttackEmailAlert」と入力します。

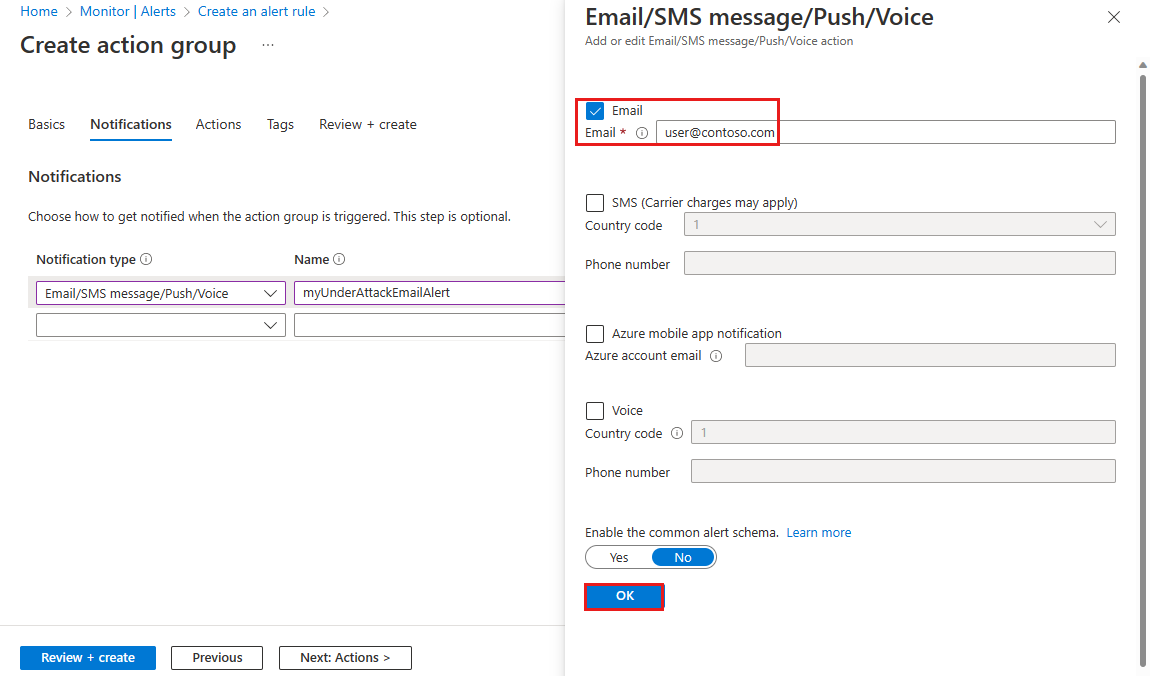

[Email/SMS message/Push/Voice](Email/SMS メッセージ/プッシュ/音声) ページで、[Email] チェック ボックスをオンにして、必要なメールアドレスを入力します。 [OK] を選択します。

[確認および作成] を選択し、次に [作成] を選択します。

ポータルを使用してアラートの構成を続行する

[Next: Details](次へ: 詳細) を選択します。

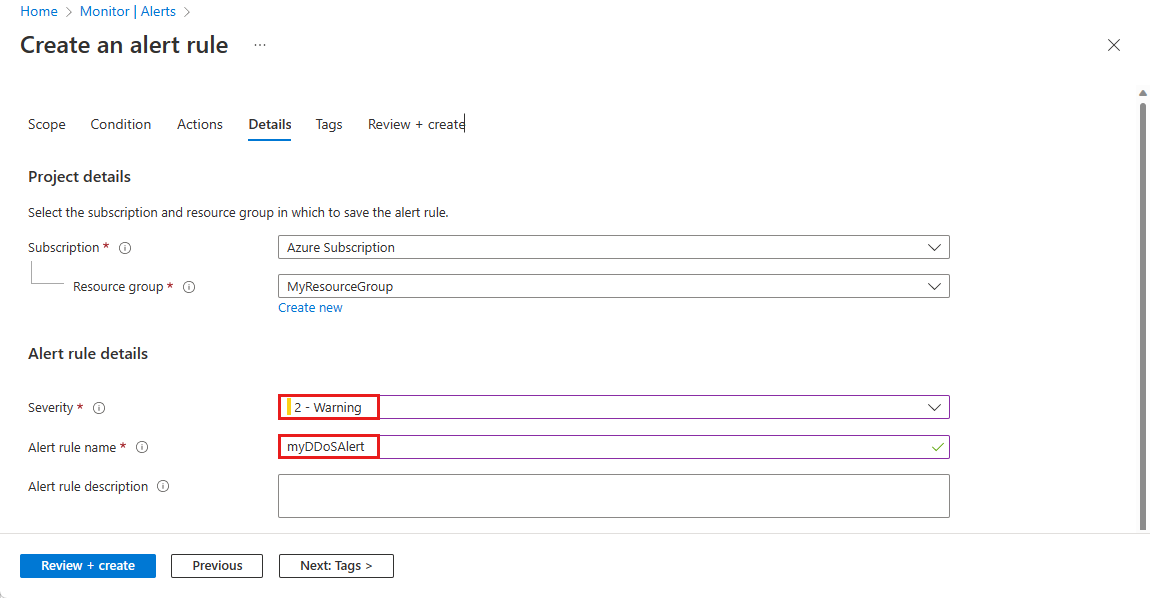

[詳細] タブの [Alert rule details](アラート ルールの詳細) の下側に、次の情報を入力します。

設定 値 重大度 [2 - 警告] を選択します。 アラート ルール名 「myDDoSAlert」と入力します。 [確認と作成] を選択し、検証に成功したら [作成] を選択します。

DDoS 攻撃シミュレーションを設定する

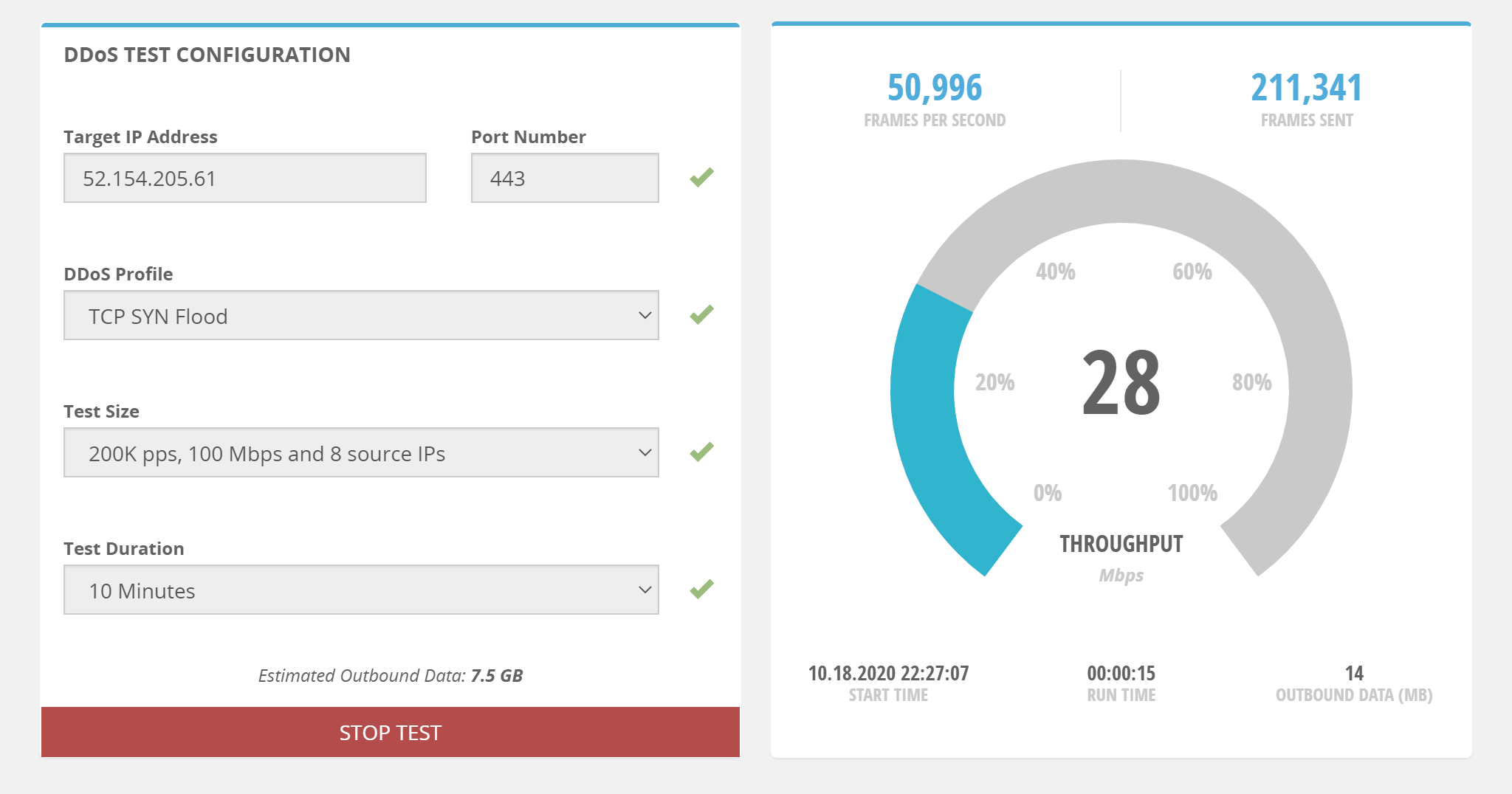

BreakingPoint Cloud

BreakingPoint Cloud はセルフサービスのトラフィック ジェネレーターで、DDoS Protection 対応のパブリック エンドポイントに対してシミュレーション トラフィックを生成できます。

BreakingPoint Cloud では以下が提供されています。

- 簡素化されたユーザー インターフェイスと「すぐに使える」エクスペリエンス。

- 従量課金モデル。

- 定義済みの DDoS テストサイズ設定とテスト期間プロファイルを使用すれば、構成エラーの可能性が排除され、より安全な検証が可能になります。

- 無料試用版アカウント。

Note

BreakingPoint Cloud の場合は、最初にBreakingPoint Cloud アカウントを作成する必要があります。

攻撃値の例:

| 設定 | [値] |

|---|---|

| ターゲット IP アドレス | テストするパブリック IP アドレスのいずれかを入力します。 |

| ポート番号 | 「443」を入力します。 |

| DDoS プロファイル | 指定できる値は DNS Flood、NTPv2 Flood、SSDP Flood、TCP SYN Flood、UDP 64B Flood、UDP 128B Flood、UDP 256B Flood、UDP 512B Flood、UDP 1024B Flood、UDP 1514B Flood、UDP Fragmentation、UDP Memcached です。 |

| テスト サイズ | 指定できる値は 100K pps, 50 Mbps and 4 source IPs、200K pps, 100 Mbps and 8 source IPs、400K pps, 200Mbps and 16 source IPs、800K pps, 400 Mbps and 32 source IPs です。 |

| テスト継続時間 | 指定できる値は 10 Minutes、15 Minutes、20 Minutes、25 Minutes、30 Minutes です。 |

Note

- Azure 環境で BreakingPoint Cloud を使用する方法の詳細については、こちらの BreakingPoint Cloud ブログを参照してください。

- BreakingPoint Cloud の使用に関するビデオ デモについては、「DDoS 攻撃シミュレーション」を参照してください。

Red Button

Red Button の DDoS テスト サービス スイートには 3 つの段階があります。

- 計画セッション: Red Button のエキスパートがお客様のチームとのミーティングを通じて、ネットワーク アーキテクチャを把握し、技術情報を整理し、そして明確な目標とテスト スケジュールを設定します。 ここで、DDoS テストの範囲と対象、攻撃ベクトル、攻撃速度などを計画します。 この共同計画作業については、テスト計画のドキュメントに詳しく説明されています。

- 制御された DDoS 攻撃: Red Button のチームが、設定された目標に基づいて、複数の DDoS 攻撃を組み合わせたマルチベクトル型 DDoS 攻撃を開始します。 通常、テストは 3 時間から 6 時間続きます。 攻撃は、専用サーバーを使用して安全に実行され、Red Button の管理コンソールを使用して制御、監視されます。

- サマリーと推奨事項: DDoS 軽減策の有効性を書面にまとめた DDoS テスト レポートが Red Button のチームから提供されます。 このレポートには、テスト結果のエグゼクティブ サマリーやシミュレーションの包括的なログ、インフラストラクチャ内の脆弱性一覧、それらを改善するための推奨事項が含まれます。

これ以外にも Red Button では、DDoS 360 と DDoS Incident Response という、DDoS Testing サービス スイートを補完する 2 つのサービス スイートも提供しています。

RedWolf

RedWolf には、セルフサービスの、または RedWolf の専門家が指導する、使いやすいテスト システムが用意されています。 お客様は、RedWolf のテスト システムを使って攻撃ベクトルを設定できます。 お客様は、設定をリアルタイムで制御しながら攻撃規模を指定し、制御された環境で実際の DDoS 攻撃シナリオをシミュレートすることができます。

RedWolf の DDoS テスト サービス スイートの内容は次のとおりです。

- 攻撃ベクトル: RedWolf が設計した独自のクラウド攻撃。 RedWolf 攻撃ベクトルの詳細については、「技術的な詳細」を参照してください。

- ガイド付きサービス: RedWolf のチームを活用してテストを実行します。 RedWolf のガイド付きサービスの詳細については、「ガイド付きサービス」を参照してください。

- セルフサービス: RedWol を活用してテストを自分で実行します。 RedWolf のセルフサービスの詳細については、「セルフサービス」を参照してください。

MazeBolt

RADAR™ プラットフォームは、DDoS の脆弱性を継続的に特定して排除します。ビジネス運用を中断せずに事前対応的に行います。

次のステップ

攻撃のメトリックと攻撃後のアラートを表示するには、次のチュートリアルに進んでください。