サーバーレス コンピューティングからのプライベート接続を構成する

この記事では、Azure Databricks アカウント コンソール UI を使用して、サーバーレス コンピューティングからプライベート接続を構成する方法について説明します。 Network Connectivity Configurations API を使うこともできます。

プライベート エンドポイントからの接続のみを受け入れるように Azure リソースを構成する場合は、従来の Databricks コンピューティング リソースからリソースへの接続でもプライベート エンドポイントを使用する必要があります。

サブネットを使用してサーバーレス コンピューティング アクセス用に Azure Storage ファイアウォールを構成するには、「サーバーレス コンピューティング アクセス用のファイアウォールを構成する」を参照してください。 既存のプライベート エンドポイントルールを管理するには、「 プライベート エンドポイントルールの管理を参照してください。

重要

2024 年 12 月 4 日から、Databricks は、外部リソースに接続するサーバーレス ワークロードのネットワーク コストの課金を開始します。 課金は段階的に実施され、2024 年 12 月 4 日以降は課金されない場合があります。 課金が有効になる前に、使用量に対してさかのぼって課金されることはありません。 課金が有効になると、次の料金が発生する場合があります。

- Private Link 経由でのリソースへのプライベート接続。 Private Link 経由でのリソースへのプライベート接続に対するデータ処理料金は無期限に免除されます。 時間単位の料金が適用されます。

- NAT ゲートウェイ経由のリソースへのパブリック接続。

- サーバーレス コンピューティングとターゲット リソースが異なるリージョンにある場合など、発生するデータ転送料金。

サーバーレス コンピューティングのプライベート接続の概要

サーバーレス ネットワーク接続は、ネットワーク接続構成 (NCC) を使って管理されます。 アカウント管理者はアカウント コンソールで NCC を作成し、NCC は 1 つ以上のワークスペースにアタッチできます

NCC 内にプライベート エンドポイントを追加すると、Azure Databricks によって Azure リソースへのプライベート エンドポイント要求が作成されます。 リソース側で要求が受け入れられると、プライベート エンドポイントは、サーバーレス コンピューティング プレーンからリソースにアクセスするために使用されます。 プライベート エンドポイントはユーザーの Azure Databricks アカウント専用であり、認可されたワークスペースからのみアクセスできます。

NCC プライベート エンドポイントは、SQL ウェアハウス、ジョブ、ノートブック、Delta Live Tables、およびモデル サービス エンドポイントからサポートされています。

Note

NCC プライベート エンドポイントは、管理するデータ ソースに対してのみサポートされます。 ワークスペース ストレージ アカウントへの接続については、Azure Databricks アカウント チームにお問い合わせください。

Note

モデル サービスでは、Azure BLOB ストレージ パスを使用してモデル成果物をダウンロードするため、サブリソース ID BLOB のプライベート エンドポイントを作成します。 サーバーレス ノートブックから Unity カタログのモデルをログに記録するには、DFS が必要です。

NCC の詳細については、「ネットワーク接続構成 (NCC) とは?」を参照してください。

要件

- ワークスペースは Premium プランに配置されている必要があります。

- Azure Databricks のアカウント管理者である必要があります。

- 各 Azure Databricks アカウントは、リージョンごとに最大 10 個の NCC を持つことができます。

- 各リージョンには 100 個のプライベート エンドポイントを設定でき、必要に応じて 1 から 10 個の NCC に分散できます。

- 各 NCC は、最大 50 個のワークスペースにアタッチできます。

手順 1: ネットワーク接続構成を作成する

Databricks では、同じ部署内で同じリージョン接続プロパティを共有するワークスペース間では、NCC を共有することを推奨しています。 たとえば、一部のワークスペースが Private Link を使い、他のワークスペースはファイアウォールの有効化を使う場合、それらのユース ケースには個別の NCC を使います。

- アカウント管理者として、アカウント コンソールに移動します。

- サイドバーの [クラウド リソース] をクリックします。

- [ Network Connectivity Configurations] をクリックします。

- [ネットワーク接続構成 追加] をクリックします。

- NCC の名前を入力します。

- リージョンを選択します。 これは、お使いのワークスペース リージョンと一致している必要があります。

- [追加] をクリックします。

手順 2: NCC をワークスペースにアタッチする

- アカウント コンソールのサイドバーの [ワークスペース] をクリックします。

- ワークスペースの名前をクリックします。

- [Update workspace] (ワークスペースの更新) をクリックします。

- Network Connectivity Configuration フィールドで、NCC を選択します。 表示されない場合は、ワークスペースと NCC の両方に同じ Azure リージョンを選んだことを確認します。

- [Update] をクリックします。

- 変更が有効になるまで 10 分待ちます。

- ワークスペースで実行中のサーバーレス サービスをすべて再起動します。

ステップ 3: プライベート エンドポイント規則を作成する

各 Azure リソースの NCC にプライベート エンドポイント規則を作成する必要があります。

- すべての接続先の Azure リソース ID の一覧を取得します。

- 別のブラウザー タブで、Azure portal を使用してデータ ソースの Azure サービスに移動します。

- その [概要] ページで、[Essentials] セクションを確認します。

- [JSON ビュー] リンクをクリックします。 サービスのリソース ID がページの上部に表示されます。

- そのリソース ID を別の場所にコピーします。 すべての接続先に対して繰り返します。 リソース ID の検索の詳細については、「 Azure プライベート エンドポイントのプライベート DNS ゾーン値を参照してください。

- アカウント コンソールのブラウザー タブに戻ります。

- サイドバーの [クラウド リソース] をクリックします。

- [ Network Connectivity Configurations] をクリックします。

- 手順 1 で作成した NCC を選びます。

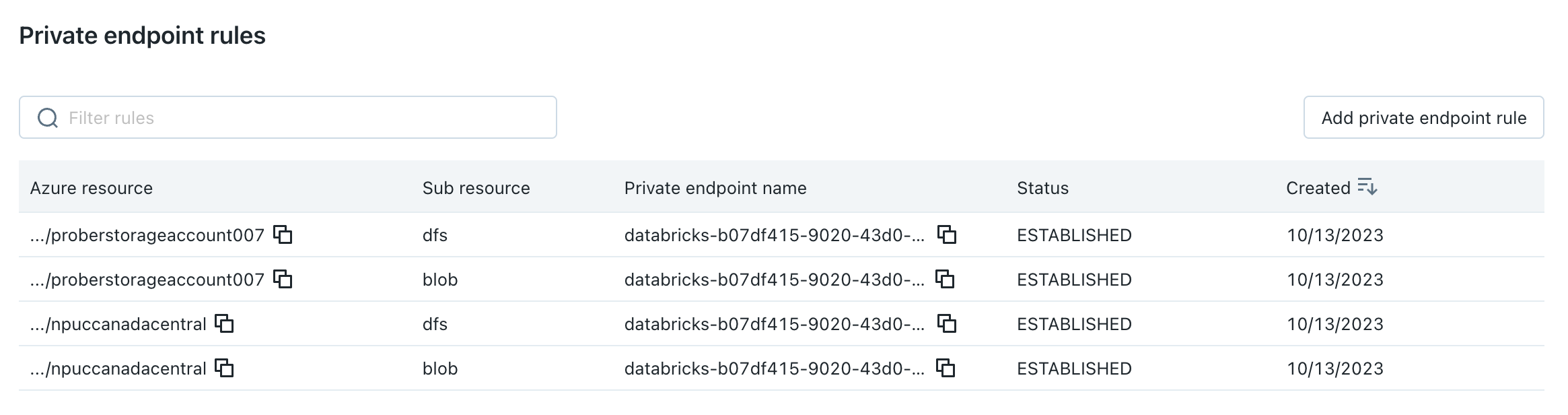

- [Private endpoint rules] (プライベート エンドポイント規則) で、[Add private endpoint rule] (プライベート エンドポイント規則の追加) をクリックします。

- [Destination Azure resource ID] (接続先の Azure リソース ID) フィールドに、リソースのリソース ID を貼り付けます。

- Azure サブリソース ID フィールドで、宛先 ID とサブリソースの種類を指定します。 各プライベート エンドポイント規則では、異なるサブ リソース ID を使う必要があります。 サポートされているサブリソースの種類の一覧については、「 Azure Private Link の可用性を参照してください。

- [追加] をクリックします。

- すべてのエンドポイント規則の状態が

PENDINGになるまで数分待ちます。

ステップ 4: リソースで新しいプライベート エンドポイントを承認する

エンドポイントは、リソースに対する権限を持つ管理者が新しいプライベート エンドポイントを承認するまで有効になりません。 Azure portal を使ってプライベート エンドポイントを承認するには、以下の操作を実行します。

Azure portal で、リソースに移動します。

サイドバーで [ネットワーク] をクリックします。

[プライベート エンドポイント接続] をクリックします。

[プライベート アクセス] タブをクリックします。

[プライベート エンドポイントの接続] で、プライベート エンドポイントの一覧を確認します。

承認するものの横にある各チェックボックスをオンにして、一覧の上の [承認] ボタンをクリックします。

Azure Databricks でお使いの NCC に戻り、すべてのエンドポイント規則の状態が

ESTABLISHEDになるまでブラウザー ページを更新します。

(省略可能) 手順 5: パブリック ネットワーク アクセスを禁止するようにストレージ アカウントを設定する

Azure ストレージ アカウントへのアクセスを許可リストのネットワークのみにまだ制限していない場合は、これを行うことができます。

- Azure portal に移動します。

- データ ソースのストレージ アカウントに移動します。

- サイドバーで [ネットワーク] をクリックします。

- [パブリック ネットワーク アクセス] フィールドで、値を確認します。 既定の値は [すべてのネットワークから有効] です。 これを [無効] に変更します

手順 6: サーバーレス コンピューティング プレーン リソースを再起動し、接続をテストする

- 前のステップの後、変更が反映されるまでさらに 5 分間待ちます。

- NCC がアタッチされているワークスペースで、実行中のサーバーレス コンピューティング プレーン リソースを再起動します。 実行中のサーバーレス コンピューティング プレーン リソースがない場合は、今すぐ開始します。

- すべてのリソースが正常に起動することを確認します。

- データ ソースに対して少なくとも 1 つのクエリを実行し、サーバーレス SQL ウェアハウスがデータ ソースに到達できることを確認します。