機密コンピューティングのデプロイ モデル

Azure Confidential Computing では、複数のデプロイ モデルがサポートされています。 これらのモデルでは、最新のクラウド コンピューティングに対するさまざまな顧客セキュリティ要件がサポートされています。

サービスとしてのインフラストラクチャ

クラウド コンピューティングのサービスとしてのインフラストラクチャ (IaaS) デプロイ モデルでは、次のものを使用できます。

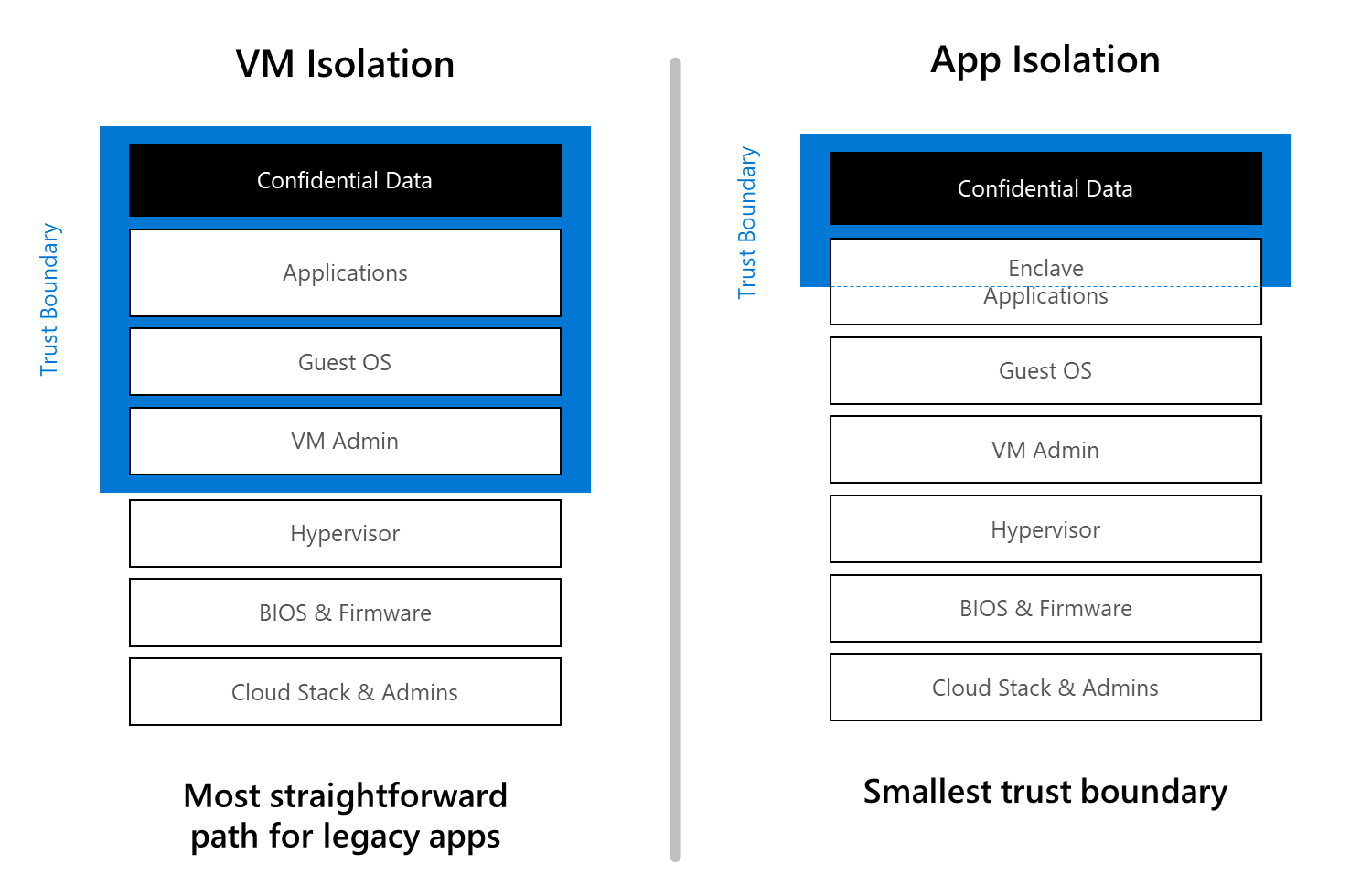

- VM の分離のための AMD SEV-SNP または Intel TDX に基づいた機密仮想マシン (VM)。

- アプリの分離のための Intel SGX を使用したアプリケーション エンクレーブ。

これらのオプションは、それぞれの信頼境界または望ましいデプロイのしやすさに応じて、組織に異なるデプロイ モデルを提供します。

IaaS デプロイ モデルは、スケーラブルなコンピューティング リソース (サーバー、ストレージ、ネットワーク、仮想化など) へのアクセス権をオンデマンドで付与します。 IaaS デプロイ モデルを導入することにより、組織は、独自のインフラストラクチャを調達、構成、管理するプロセスをなくすことができます。 代わりに、使用するリソースに対してのみ支払うようにできます。 この機能により、IaaS はコスト効率の高いソリューションになっています。

クラウド コンピューティングのドメインでは、企業は IaaS デプロイ モデルを使用して、個々のサービスを Azure などのクラウド サービス プロバイダー (CSP) から借りることができます。 組織がソフトウェアのインストール、構成、管理に集中できるように、Azure がインフラストラクチャを管理および保守する責任を負います。 Azure には、包括的な課金管理、ログ記録、監視、ストレージの回復性、セキュリティなどの補助的なサービスも用意されています。

スケーラビリティは、クラウド コンピューティングでの IaaS デプロイ モデルのもう 1 つの利点です。 企業は、要件に応じてリソースを迅速にスケールアップしたりスケールダウンしたりできます。 この柔軟性により、開発ライフサイクルが迅速化され、新製品やアイデアの市場投入までの時間が短縮されます。 IaaS デプロイ モデルはまた、単一障害点を解消することによって、信頼性を確保するのにも役立ちます。 ハードウェア コンポーネントに障害が発生した場合でも、サービスは引き続き使用できます。

要約すると、IaaS デプロイ モデルは、Azure Confidential Computing と組み合わせることにより、コスト削減、効率性の向上、イノベーションの機会、信頼性、高いスケーラビリティなどの利点を提供します。 ここでは、機密性の高いデータを保護するように設計された、堅牢でかつ包括的なセキュリティ ソリューションが利用されます。

サービスとしてのプラットフォーム

サービスとしてのプラットフォーム (PaaS) では、機密コンピューティングの機密コンテナーを使用できます。 このオファリングには、Azure Kubernetes Service (AKS) のエンクレーブ対応コンテナーが含まれています。

適切なデプロイ モデルの選択は、多くの要因によって異なります。 レガシ アプリケーション、オペレーティング システム機能、オンプレミス ネットワークからの移行の存在を考慮する必要がある場合があります。

VM の使用には引き続き多くの理由がありますが、コンテナーは、最新の IT の多くのソフトウェア環境に対して追加の柔軟性を提供します。 コンテナーでは、次のアプリをサポートできます。

- 複数のクラウドで実行します。

- マイクロサービスに接続します。

- さまざまなプログラミング言語とフレームワークを使用します。

- 継続的インテグレーションと継続的配置 (CI/CD) の実装を含む、自動化と Azure Pipeline を使用します。

コンテナーはまた、Azure クラウドの弾力性を適用することによって、アプリケーションの移植性を向上させ、リソース使用率を向上させます。

通常、次の場合は、機密 VM にソリューションをデプロイできます。

- 変更したり、コンテナー化したりできないレガシ アプリケーションがある場合。 ただし、引き続き、メモリ内のデータのデータ処理中の保護を導入する必要があります。

- 1 つのインフラストラクチャ上で異なるオペレーティング システム (OS) が必要な複数のアプリケーションを実行している場合。

- すべての OS リソースを含め、コンピューティング環境全体をエミュレートする必要があります。

- 既存の VM をオンプレミスから Azure に移行しています。

次の場合は、機密コンテナー ベースのアプローチを選択できます。

- コストとリソースの割り当てについて不安があります。 ただし、独自のアプリとデータセットをデプロイするには、よりアジャイルなプラットフォームが必要です。

- 最新のクラウドネイティブ ソリューションを構築しています。 また、ソース コードとデプロイ プロセスのフル コントロールがあります。

- マルチクラウド サポートが必要な場合。

どちらのオプションも、Azure サービスの最高のセキュリティ レベルが提供されます。

セキュリティ境界の比較

機密 VM と機密コンテナーのセキュリティ態勢にはいくつかの違いがあります。

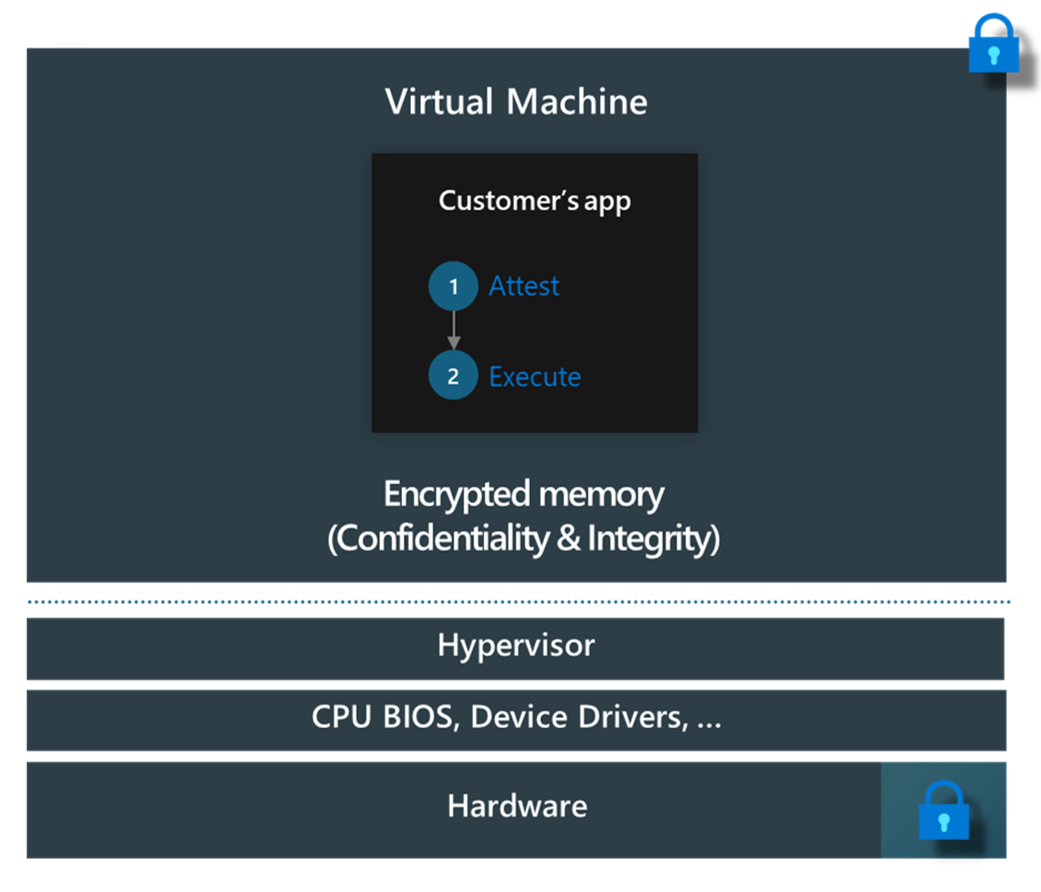

機密 VM

機密 VM は、ホスト管理者による、認可されていないアクセスからの VM 全体のハードウェアで暗号化された保護を提供します。 このレベルには通常、CSP によって管理されるハイパーバイザーが含まれます。 この種類の機密 VM を使用すると、VM 内で実行されるデータやコードが CSP からアクセスされないようにすることができます。

VM 管理者、または VM 内で実行されているその他のすべてのアプリまたはサービスは、保護された境界を超えて操作します。 これらのユーザーとサービスは、VM 内のデータとコードにアクセスできます。

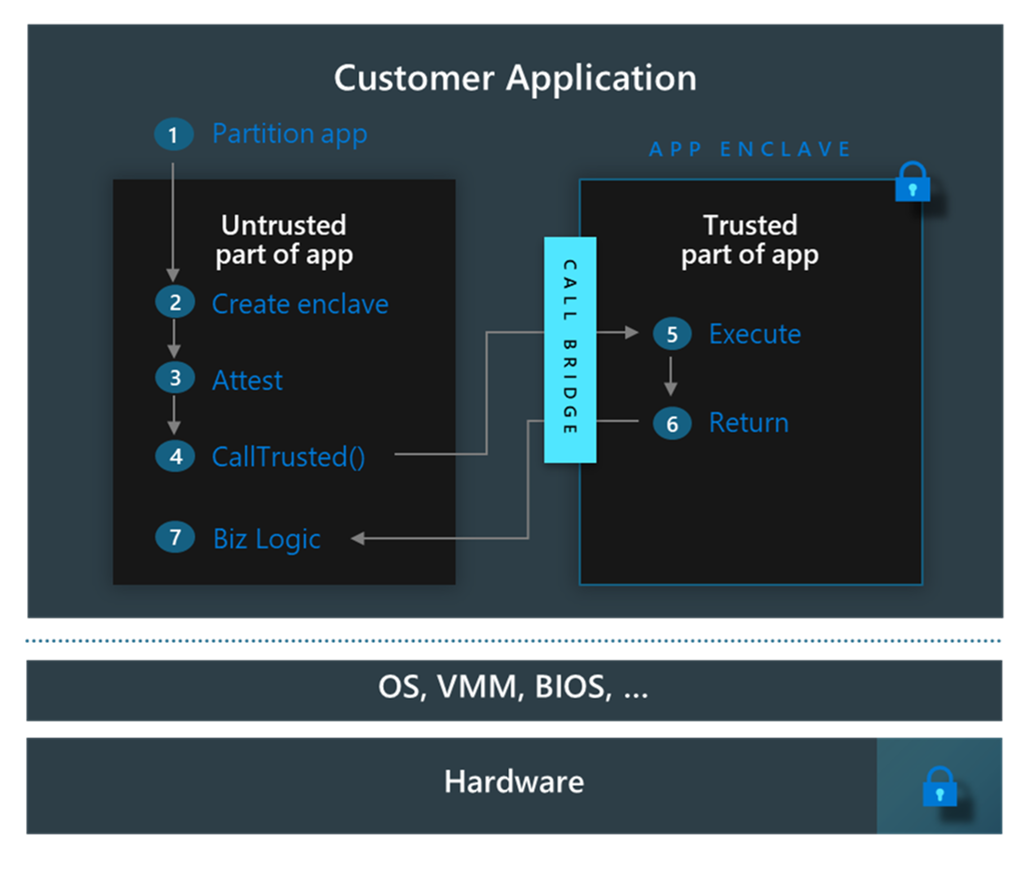

アプリケーション エンクレーブ

アプリケーション エンクレーブは、ハードウェア ベースの暗号化で VM 内のメモリ領域を保護するのに役立ちます。 アプリケーション エンクレーブのセキュリティ境界は、機密 VM の境界より制限されています。 Intel SGX の場合、セキュリティ境界は VM 内のメモリの一部に適用されます。 VM 内で実行されているゲスト管理、アプリ、サービスは、エンクレーブ内で実行されているデータやコードにアクセスできません。

Intel SGX は、使用中のデータを分離してアプリケーションのセキュリティを強化する機能です。 これにより、選択されたコードやデータへの変更を防止するセキュリティで保護されたエンクレーブが作成されるため、それには認可されたコードしかアクセスできません。 高レベルのアクセス許可を使用した場合でも、エンクレーブの外部のエンティティ (OS とハイパーバイザーを含む) が標準の呼び出しを使用してエンクレーブ メモリにアクセスすることはできません。 エンクレーブ関数にアクセスするには、複数のセキュリティ チェックを含む特定の Intel SGX CPU 命令を使用する必要があります。