Azure 上の機密コンテナー

機密コンテナーには、より高度なデータ セキュリティ、データ プライバシー、実行時のコードの整合性目標を実現するために、標準コンテナー ワークロードをさらにセキュリティで保護するための一連の機能が用意されています。 機密コンテナーは、データの整合性、データの機密性、コードの整合性などの組み込み機能を提供する、ハードウェアに基づく高信頼実行環境 (TEE) で実行されます。 Azure には、以下で説明するように、さまざまな機密コンテナー サービス オプションを使用した機能のポートフォリオが用意されています。

メリット

Azure 上の機密コンテナーは、エンクレーブ ベースの TEE または VM ベースの TEE 環境内で実行されます。 どちらのデプロイ モデルも、ハードウェア ベースの保証によって高分離とメモリ暗号化を実現するのに役立ちます。 コンフィデンシャル コンピューティングでは、暗号化によってメモリ領域を保護することで、Azure クラウドでのゼロ トラスト デプロイのセキュリティ体制を支援できます。

機密コンテナーの品質を次に示します。

- TEE 内でコード変更なし (リフトアンドシフト) で既存の標準コンテナー イメージを実行できます

- コンフィデンシャル コンピューティングに対応した新しいアプリケーションを拡張/構築できます

- セキュリティで保護されたプロセッサによって報告されたとおりに開始された内容を示す暗号化証明のために、ランタイム環境にリモートでチャレンジできます

- ハードウェアに基づくコンフィデンシャル コンピューティング オファリングを使用した、クラウド環境におけるデータの機密性、コード整合性、データ整合性を強力に保証します

- 他のコンテナー グループやポッド、および VM ノードの OS カーネルからコンテナーを分離するのに役立ちます

Azure Container Instances (ACI) 上の VM が分離された機密コンテナー

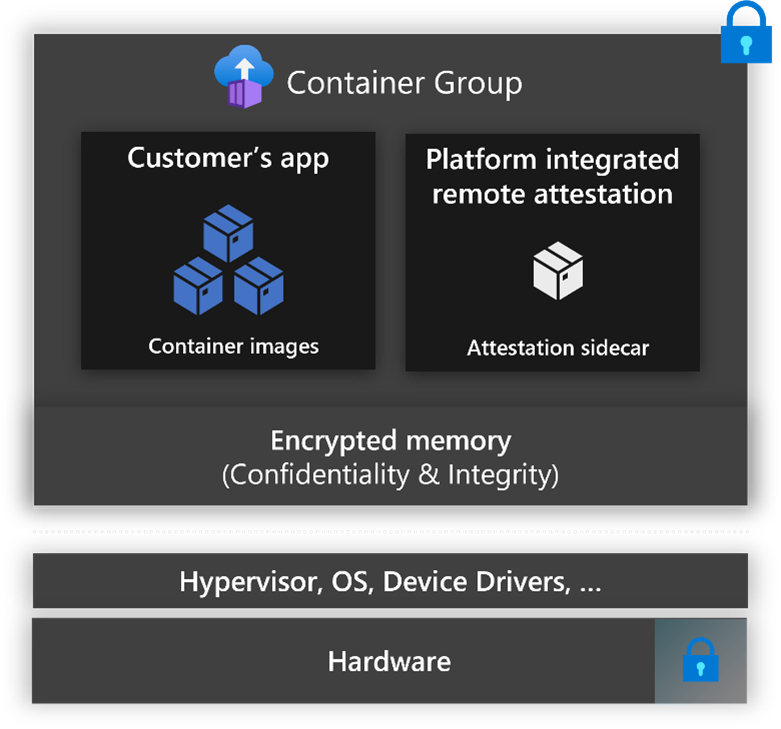

ACI の機密コンテナーを使用すると、Azure でコンテナーをネイティブに迅速かつ簡単にデプロイできます。また、機密コンピューティング機能を備えた AMD EPYC™ プロセッサにより、使用中のデータとコードが保護されます。 これは、コンテナーがハードウェア ベースで構成証明された高信頼実行環境 (TEE) で実行されるためです。特化したプログラミング モデルを採用する必要がなく、インフラストラクチャ管理のオーバーヘッドもありません。 今回の発表により、次のことが得られます。

- 完全なゲスト構成証明。トラステッド コンピューティング ベース (TCB) 内で実行されているすべてのハードウェア コンポーネントとソフトウェア コンポーネントの暗号化測定が反映されます。

- 高信頼実行環境で適用されるポリシーを生成するためのツール。

- セキュリティで保護されたキーのリリースと暗号化されたファイル システム用のオープン ソース サイドカー コンテナー。

OSS またはパートナー ソフトウェアを介した Intel SGX エンクレーブ内の機密コンテナー

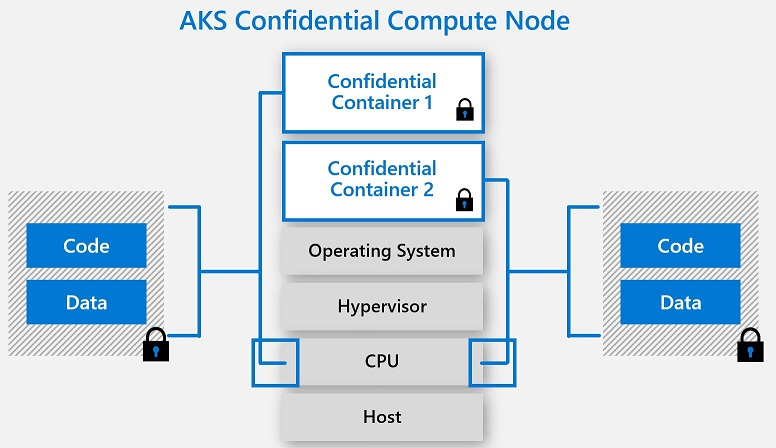

Azure Kubernetes Service (AKS) は、クラスター内のエージェント プールとして Intel SGX コンフィデンシャル コンピューティング VM ノードをサポートします。 これらのノードにより、ハードウェアベースの TEE 内で機密のワークロードを実行できます。 TEE では、コンテナーのユーザーレベルのコードでメモリのプライベート領域を割り当てて、CPU でコードを直接実行できます。 CPU で直接実行されるこれらのプライベート メモリ領域は、エンクレーブと呼ばれます。 エンクレーブは、Azure のオペレーター、および同じノードで実行されている他のプロセスから、データの機密性、データ整合性、およびコード整合性を保護するのに役立ちます。 Intel SGX 実行モデルでは、ゲスト OS、ホスト OS、ハイパーバイザーの中間層も削除されるため、攻撃対象領域が小さくなります。 ノード内の "ハードウェア ベースのコンテナーごとに分離された実行" モデルによって、コンテナーごとに特殊なメモリ ブロックを暗号化したまま、アプリケーションを CPU で直接実行することができます。 機密コンテナーを使用したコンフィデンシャル コンピューティング ノードは、ゼロ トラスト セキュリティ計画と多層防御コンテナー戦略に対する優れた追加機能です。 この機能の詳細については、こちらをご覧ください。

疑問がある場合

コンテナー オファリングに関する質問がある場合は、acconaks@microsoft.com にご連絡ください。