クラウド資産を安全に管理する

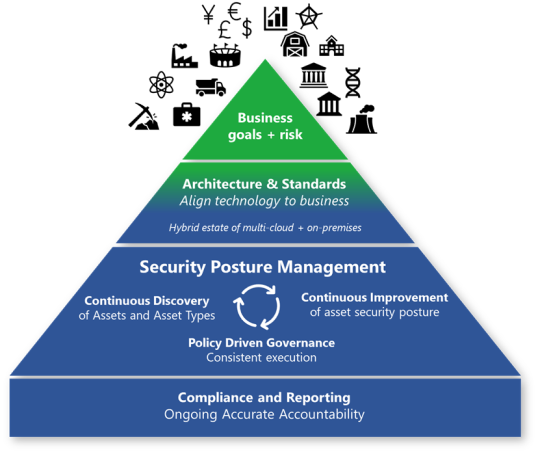

セキュリティ ガバナンスは、ビジネスの優先順位と、アーキテクチャ、標準、ポリシーなどの技術的な実装を結び付けます。 ガバナンス チームは、一定期間にわたってセキュリティ体制を維持および改善するために監督と監視を行います。 これらのチームは、規制機関が必要とするコンプライアンスも報告します。

ビジネス目標とリスク セキュリティに関する最も効果的なガイダンスを提供します。 このアプローチにより、セキュリティの取り組みが組織の主要な優先順位に集中できるようになります。 さらに、リスク管理フレームワーク内で使い慣れた言語とプロセスを使用することで、リスク所有者を支援します。

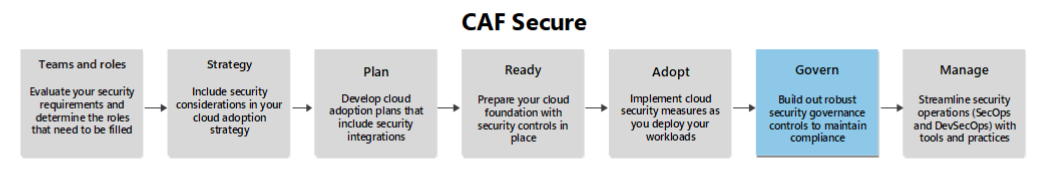

この記事は、 Govern 手法のサポート ガイドです。 これにより、体験でそのフェーズを進める際に考慮するセキュリティ最適化の領域が提供されます。

セキュリティ体制の最新化

問題報告のみを使用することは、セキュリティ体制を維持するための効果的な戦略ではありません。 クラウド時代には、ガバナンスには、他のチームと継続的に共同作業を行うアクティブなアプローチが必要です。 セキュリティ体制管理は、新たに不可欠な機能です。 この役割は、環境セキュリティに関する重要な問題に対処します。 これには、脆弱性の管理やセキュリティ コンプライアンス レポートなどの主要な領域が含まれます。

オンプレミス環境では、セキュリティ ガバナンスは、環境に関して利用可能な定期的なデータに依存します。 この方法では、多くの場合、情報が古くなります。 クラウド テクノロジは、現在のセキュリティ体制と資産カバレッジをオンデマンドで可視化することで、このプロセスに革命を起こします。 このリアルタイムの分析情報は、ガバナンスをより動的な組織に変換します。 他のセキュリティ チームとの緊密なコラボレーションを促進して、セキュリティ標準の監視、ガイダンスの提供、プロセスの強化を行います。

理想的な状態では、ガバナンスは組織全体で継続的な改善を推進します。 この継続的なプロセスは、セキュリティの継続的な進歩を確保するために、組織のすべての部分に関与します。

セキュリティ ガバナンスの重要な原則を次に示します。

資産と資産の種類の継続的な検出: 静的インベントリは、動的クラウド環境では使用できません。 組織は、資産と資産の種類の継続的な検出に集中する必要があります。 クラウドでは、新しい種類のサービスが定期的に追加されます。 ワークロード所有者は、必要に応じてアプリケーションとサービス インスタンスの数を動的に調整し、絶えず変化する環境を作成します。 このような状況により、在庫管理は継続的に進化し続ける規範になります。 ガバナンス チームは、この変化のペースに対応するために、資産の種類とインスタンスを継続的に識別する必要があります。

資産のセキュリティ体制の継続的な改善: ガバナンス チームは、クラウドと攻撃者に対応するために、標準の改善と適用に重点を置く必要があります。 情報技術 (IT) 組織は、新しい脅威に迅速に対応し、それに適応する必要があります。 攻撃者は常に手法を進化させ、防御は継続的に改善し、更新が必要になる可能性があります。 必要なすべてのセキュリティ対策を初期セットアップに組み込むことができるとは限りません。

ポリシー主導のガバナンス: このガバナンスでは、ポリシーを 1 回定義し、リソース間で自動的に適用するため、一貫した実装が保証されます。 このプロセスにより、繰り返される手動タスクの無駄な時間と労力が制限されます。 多くの場合、Azure Policy または Microsoft 以外のポリシー自動化フレームワークを使用して実装されます。

機敏性を維持するために、多くの場合、ベスト プラクティス ガイダンスは反復的です。 複数のソースからの小さな情報を要約して全体像を作成し、継続的に小さな調整を行います。

Azure ファシリテーション

Microsoft Defender for Cloud は、自動データ収集プロビジョニングを通じて、環境内の仮想マシンを継続的に検出して自動的に管理するのに役立ちます。

Microsoft Defender for Cloud アプリ は、お使いの環境で使用されるサービス アプリとして、ファースト パーティおよび Microsoft 以外のソフトウェアを継続的に検出して管理するのに役立ちます。

インシデントの準備と対応

セキュリティ ガバナンスは、準備を維持するために重要です。 標準を厳密に適用するには、堅牢なガバナンスメカニズムとプラクティスが、準備と対応メカニズムと運用プラクティスの実装をサポートする必要があります。 インシデントの準備と対応の標準を管理するために、次の推奨事項を検討してください。

インシデント準備ガバナンス

ガバナンスの自動化: ツールを使用して、可能な限りガバナンスを自動化します。 ツールを使用して、インフラストラクチャのデプロイのポリシーを管理し、セキュリティ強化対策を実装し、データを保護し、ID とアクセス管理の標準を維持できます。 これらのセキュリティ対策のガバナンスを自動化することで、環境内のすべてのリソースが、ビジネスに必要なすべてのコンプライアンス フレームワークと独自のセキュリティ標準に準拠していることを確認できます。 詳細については、「 Enforce クラウド ガバナンス ポリシーを参照してください。

Microsoft: セキュリティ ベースラインとして利用できるクラウド資産内のサービスに関する Microsoft のセキュリティに関する推奨事項 理解。 これらのベースラインは、既存のデプロイが適切にセキュリティで保護されていることと、新しいデプロイが最初から正しく構成されていることを確認するのに役立ちます。 この方法により、構成ミスのリスクが軽減されます。

インシデント対応ガバナンス

インシデント対応計画のガバナンス: インシデント対応計画は、資産内の他の重要なドキュメントと同じ注意を払って維持する必要があります。 インシデント対応計画は次のようになります。

チームが最新バージョンから作業し、バージョン管理を監査できるように、バージョン管理が行われます。

高可用性とセキュリティで保護されたストレージに格納されます。

定期的に確認され、環境への変更に必要な場合は更新されます。

インシデント対応トレーニングのガバナンス: インシデント対応のトレーニング資料は、監査容易性のためにバージョン管理し、常に最新バージョンが使用されるようにする必要があります。 また、インシデント対応計画の更新が行われた場合は、定期的に確認し、更新する必要があります。

Azure ファシリテーション

Azure Policy は、組織の標準を適用し、コンプライアンスを大規模に評価するために使用できるポリシー管理ソリューションです。 多くの Azure サービスに対するポリシーの適用を自動化するには、 組み込みのポリシー定義を利用します。

Defender for Cloud には、セキュリティ標準への準拠を自動化できるセキュリティ ポリシーが用意されています。

機密性のガバナンス

効果的なガバナンスは、エンタープライズ クラウド環境でセキュリティとコンプライアンスを維持するために重要です。 ガバナンスには、規制要件に従ってデータを安全に管理するためのポリシー、手順、および制御が含まれます。 機密情報の保護と信頼の維持に不可欠な、意思決定、説明責任、継続的な改善のためのフレームワークを提供します。 このフレームワークは、CIA Triad からの機密性の原則を維持するために重要です。 これにより、承認されたユーザーとプロセスのみが機密データにアクセスできるようになります。

技術ポリシー: これらのポリシーには、アクセス制御ポリシー、データ暗号化ポリシー、データ マスクまたはトークン化ポリシーが含まれます。 これらのポリシーの目的は、厳格なアクセス制御と堅牢な暗号化方法によってデータの機密性を維持することで、セキュリティで保護された環境を作成することです。

書き込みポリシー: 書かれたポリシーは、エンタープライズ環境全体のガバナンス フレームワークとして機能します。 データ処理、アクセス、保護の要件とパラメーターを確立します。 これらのドキュメントは、組織全体の一貫性とコンプライアンスを確保し、従業員と IT スタッフに明確なガイドラインを提供します。 また、書かれたポリシーは、監査と評価の参照ポイントとしても機能し、セキュリティ プラクティスのギャップを特定して対処するのに役立ちます。

データ損失保護: データ損失防止 (DLP) 対策の継続的な監視と監査を行い、機密性の要件に継続的に準拠するようにする必要があります。 このプロセスには、DLP ポリシーの定期的な確認と更新、セキュリティ評価の実施、データの機密性を損なう可能性のあるインシデントへの対応が含まれます。 組織全体でプログラムによって DLP を確立し、機密データを保護するための一貫性のあるスケーラブルなアプローチを確保します。

コンプライアンスと適用方法を監視する

コンプライアンスを監視し、エンタープライズ クラウド環境で機密性の原則を維持するためのポリシーを適用することが重要です。 これらのアクションは、堅牢なセキュリティ標準に不可欠です。 これらのプロセスにより、すべてのセキュリティ対策が一貫して適用され、不正アクセスや侵害から機密データを保護するのに役立ちます。 確立されたポリシーと手順に確実に準拠するためには、定期的な評価、自動監視、包括的なトレーニング プログラムが不可欠です。

定期的な監査と評価: 定期的なセキュリティ監査と評価を実施して、ポリシーに従っていることを確認し、改善の領域を特定します。 これらの監査は、規制、業界、組織の標準と要件をカバーする必要があり、サードパーティの評価者が偏りのない評価を提供する場合があります。 承認された評価および検査プログラムは、高い基準のセキュリティとコンプライアンスを維持し、データの機密性のすべての側面を徹底的に見直し、対処するのに役立ちます。

コンプライアンス監視の自動化: Azure Policy などのツール セキュリティ ポリシーに対するコンプライアンスの監視を自動化し、リアルタイムの分析情報とアラートを提供します。 この機能は、セキュリティ標準への継続的な準拠を保証するのに役立ちます。 自動監視は、ポリシー違反を迅速に検出して対応するのに役立ちます。これにより、データ侵害のリスクが軽減されます。 また、確立されたポリシーに対して構成とアクセス制御を定期的にチェックすることで、継続的なコンプライアンスを確保します。

トレーニングと認識プログラム: セキュリティに配慮した文化を育てるためのデータ機密性ポリシーとベスト プラクティスについて従業員を教育します。 定期的なトレーニング セッションと認識プログラムは、すべてのスタッフ メンバーがデータの機密性を維持する上での役割と責任を確実に理解するのに役立ちます。 これらのプログラムは、ポリシーの変更と新たな脅威を反映するために定期的に更新する必要があります。 この戦略により、従業員は常に最新の知識とスキルを備えています。

整合性ガバナンス

整合性保護を効果的に維持するには、適切に設計されたガバナンス戦略が必要です。 この戦略では、すべてのポリシーと手順が文書化および適用され、すべてのシステムがコンプライアンスのために継続的に監査されるようにする必要があります。

前述の「機密性ガバナンス」セクションで説明したガイダンスは、整合性の原則にも適用されます。 整合性に固有の推奨事項を次に示します。

自動化されたデータ品質ガバナンス: 既製のソリューションを使用してデータを管理することを検討してください。 事前構築済みのソリューションを使用して、手動による品質検証のデータ ガバナンス チームの負担を軽減します。 この戦略により、検証プロセス中のデータへの不正アクセスや変更のリスクも軽減されます。

自動化されたシステム整合性ガバナンス: 一元化された統合ツールを使用して、システム整合性ガバナンスを自動化することを検討します。 たとえば、 Azure Arc を使用すると、複数のクラウド、オンプレミスのデータ センター、エッジ サイトにまたがるシステムを管理できます。 このようなシステムを使用することで、ガバナンスの責任を簡素化し、運用上の負担を軽減できます。

Azure ファシリテーション

- Microsoft Purview データ品質を使用すると、ユーザーは、すぐに使用できる (OOB) ルールや AI で生成されたルールなど、コードなし/低コードのルールを使用してデータ品質を評価できます。 これらのルールは列レベルで適用され、集計されて、データ資産、データ製品、およびビジネス ドメインのスコアが提供されます。 このアプローチにより、各ドメイン全体のデータ品質が包括的に可視化されます。

可用性ガバナンス

クラウド資産で標準化するアーキテクチャ設計では、ガバナンスが必要であり、設計パターンの不適合によって可用性が損なわれないようにします。 同様に、ディザスター リカバリー計画も管理して、適切に管理する必要があります。

可用性設計ガバナンス

- 標準化された設計パターン: Codify を維持し、インフラストラクチャとアプリケーションの設計パターンを厳密に適用します。 設計標準のメンテナンスを管理して、最新の状態を維持し、不正なアクセスや変更から保護されるようにします。 これらの標準は、他のポリシーと同じ注意を払って扱います。 可能な場合は、設計パターンの維持の適用を自動化します。 たとえば、ポリシーを有効にして、デプロイできるリソースの種類を制御し、デプロイが許可されるリージョンを指定できます。

ディザスター リカバリー のガバナンス

ディザスター リカバリー 計画のガバナンス: インシデント対応計画と同じ重要度のディザスター リカバリー 計画を扱います。 ディザスター リカバリー計画は次のようになります。

チームが常に最新バージョンで作業し、バージョン管理を監査して正確性とコンプライアンスを確保できるように、バージョン管理が行われます。

高可用性とセキュリティで保護されたストレージに格納されます。

環境への変更が必要な場合は、定期的に確認および更新されます。

ディザスター リカバリー訓練のガバナンス: ディザスター リカバリー訓練は、計画に関するトレーニングだけでなく、計画自体を改善するための学習機会としても機能します。 また、運用標準または設計標準を調整するのにも役立ちます。 ディザスター リカバリー訓練の記録を細かく保持することで、改善の領域を特定し、災害に備えた監査要件に確実に準拠することができます。 これらのレコードをプランと同じリポジトリに格納することで、すべてを整理して安全に保つことができます。

セキュリティで保護されたガバナンスの維持

Modern Service Management (MSM)

Modern Service Management (MSM) は、クラウド環境で IT サービスを管理および最適化するために設計された一連のプラクティスとツールです。 MSM の目標は、IT サービスをビジネス ニーズに合わせることです。 このアプローチにより、セキュリティとコンプライアンスの高い基準を維持しながら、効率的なサービスの提供が保証されます。 MSM は、複雑なクラウド環境を管理するための構造化されたアプローチを提供します。 また、MSM を使用すると、組織は変更に迅速に対応し、リスクを軽減し、継続的な改善を確保できます。 さらに、MSM には、データ保護を適用し、アクセス制御を監視するツールとプラクティスが含まれているため、機密性の原則に関連します。

統合セキュリティ管理: MSM ツールは、さまざまなセキュリティ機能を統合して、クラウド環境の全体像を提供することで、包括的なセキュリティ管理を提供します。 このアプローチは、セキュリティ ポリシーを適用し、脅威をリアルタイムで検出して対応するのに役立ちます。

ポリシー管理とコンプライアンス: MSM は、クラウド環境全体のポリシーの作成、適用、監視を容易にします。 これにより、すべてのリソースが組織の標準と規制要件に準拠することが保証されます。 さらに、リアルタイムの分析情報とアラートを提供します。

継続的な監視と改善: MSM は、潜在的な問題を事前に特定して対処するために、クラウド環境の継続的な監視を重視しています。 このアプローチでは、IT サービスの継続的な最適化と改善がサポートされ、ビジネス目標に沿った状態が維持されます。