Azure VMware Solution のアーキテクチャの例

Azure VMware Solution ランディング ゾーンを確立するときは、まずネットワーク機能を設計して実装する必要があります。 Azure ネットワーク製品とサービスでは、いくつかのネットワーク シナリオがサポートされています。 この記事では、最も一般的な 4 つのネットワーク シナリオについて説明します。

- シナリオ 1: ルーティング インテントを持つセキュリティで保護された Virtual WAN ハブ

- シナリオ 2: Azure Virtual Network のネットワーク仮想アプライアンス (NVA) がすべてのネットワーク トラフィックを検査

- シナリオ 3: NSX-T または NVA を使用する場合と使用しない場合の Azure VMware Solution からの送信トラフィック

- シナリオ 4: Azure Route Server を持つハブ仮想ネットワークに Microsoft 以外のファイアウォール ソリューションを する

適切なアーキテクチャを選択し、サービスの構造を計画するには、組織のワークロード、ガバナンス、要件を評価します。

シナリオに関する考慮事項

Azure VMware Solution のデプロイ シナリオを選択する前に、次の考慮事項と主要な要件を確認してください。

Azure VMware Solution アプリケーションに入るインターネット トラフィックの要件

Azure VMware Solution アプリケーションを終了するインターネット トラフィックのパスに関する考慮事項

移行用のネットワーク L2 拡張機能

現在のアーキテクチャでの NVA の使用

標準ハブ仮想ネットワークまたは Azure Virtual WAN ハブへの Azure VMware Solution 接続

オンプレミスのデータセンターから Azure VMware Solution への Azure ExpressRoute 接続

ExpressRoute Global Reach の使用

次に対するトラフィック検査の要件:

- Azure VMware Solution アプリケーションへのインターネット アクセス

- インターネットへの Azure VMware Solution アクセス

- オンプレミスのデータセンターへの Azure VMware Solution アクセス

- 仮想ネットワークへの Azure VMware Solution アクセス

- Azure VMware Solution プライベート クラウド内のトラフィック

次の表では、各シナリオの Azure VMware Solution トラフィック検査要件に基づく推奨事項と考慮事項について説明します。

| シナリオ | トラフィック検査の要件 | 推奨されるソリューション設計 | 考慮 事項 |

|---|---|---|---|

| 1 | - インターネットから - インターネットへ |

既定のゲートウェイ伝達がある Virtual WAN セキュリティで保護されたハブを使用します。 HTTP または HTTPS トラフィックには Azure Application Gateway を使用します。 HTTP または HTTPS 以外のトラフィックには Azure Firewall を使用します。 ルーティングの意図を持つセキュリティで保護された Virtual WAN ハブをデプロイします。 |

このオプションでは Global Reach が使用されます。これは、Virtual WAN ハブをバイパスするため、オンプレミスのフィルター処理には有効ではありません。 |

| 2 | - インターネットから - インターネットへ - オンプレミスのデータセンターへ - 仮想ネットワークへ |

ルート サーバーがあるハブ仮想ネットワークで、Microsoft 以外のファイアウォール NVA ソリューションを使用します。 Global Reach を使用しないでください。 HTTP または HTTPS トラフィックには Application Gateway を使用します。 HTTP または HTTPS 以外のトラフィックには、Azure 上の Microsoft 以外のファイアウォール NVA を使用します。 |

既存の NVA を使用し、ハブ仮想ネットワーク内のすべてのトラフィック検査を一元化する場合は、このオプションを選択します。 |

| 3 | - インターネットから - インターネットへ - オンプレミスのデータセンターへ - 仮想ネットワークへ - Azure VMware Solution 内 |

Azure VMware Solution NSX-T データ センターまたは Microsoft 以外の NVA ファイアウォールを使用します。 HTTPS トラフィックには Application Gateway を使用します。 HTTPS 以外のトラフィックには Azure Firewall を使用します。 セキュリティで保護された Virtual WAN ハブをデプロイし、Azure VMware Solution でパブリック IP アドレスを有効にします。 |

2 つ以上の Azure VMware Solution プライベート クラウドからのトラフィックを検査する必要がある場合は、このオプションを選択します。 NSX-T ネイティブ機能を利用するには、このオプションを使用します。 このオプションは、Azure VMware Solution で実行される NVA と組み合わせることもできます。 |

| 4 | - インターネットから - インターネットへ - オンプレミスのデータセンターへ - 仮想ネットワークへ |

ルート サーバーを持つハブ仮想ネットワークで、Microsoft 以外のファイアウォール ソリューションを使用します。 HTTP または HTTPS トラフィックには Application Gateway を使用します。 HTTP または HTTPS 以外のトラフィックには、Azure 上の Microsoft 以外のファイアウォール NVA を使用します。 オンプレミスの Microsoft 以外のファイアウォール NVA を使用します。 ルート サーバーを持つハブ仮想ネットワークに Microsoft 以外のファイアウォール ソリューションをデプロイします。 |

Azure ハブ仮想ネットワーク内の NVA から Azure VMware Solution に 0.0.0.0/0 ルートをアドバタイズするには、このオプションを選択します。 |

ネットワーク シナリオに関する次の重要なポイントを考慮してください。

すべてのシナリオには、Application Gateway と Azure Firewall を介した同様のイングレス パターンがあります。

Azure VMware Solution では、L4 から L7 のロード バランサー ソリューションを使用できます。

これらのシナリオには、NSX-T 分散ファイアウォールを使用できます。

次のセクションでは、Azure VMware Solution プライベート クラウドのアーキテクチャ パターンについて説明します。 詳細については、「Azure VMware Solution のネットワークと相互接続の概念を参照してください。

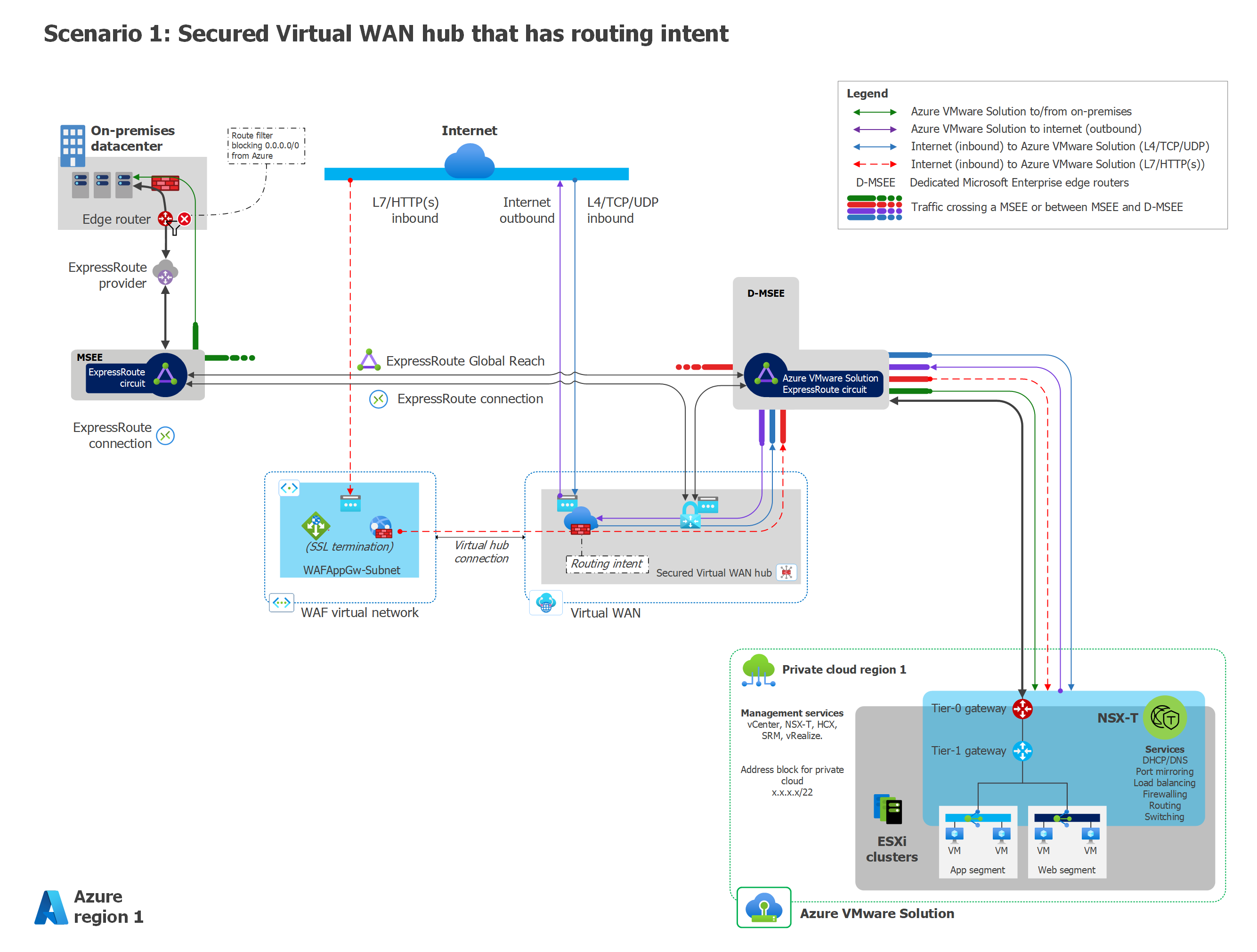

シナリオ 1: ルーティングの意図を持つセキュリティで保護された Virtual WAN ハブ

このシナリオには、次のアーキテクチャ コンポーネントと考慮事項が含まれます。

このシナリオを使用する場合

このシナリオは、次の場合に使用します。

Azure VMware Solution とオンプレミスのデータセンター間のトラフィック検査は必要ありません。

Azure VMware Solution ワークロードとインターネットの間のトラフィック検査が必要です。

Azure VMware Solution ワークロードへのパブリック イングレス トラフィックをセキュリティで保護する必要があります。

また、次の他の要因も考慮してください。

このシナリオでは、パブリック IP アドレスを所有できます。 詳細については、「カスタム IP アドレス プレフィックス 」を参照してください。

必要に応じて、公開 L4 または L7 受信サービスを追加できます。

オンプレミスのデータセンターと Azure の間に ExpressRoute 接続が存在する場合もあれば、まだ接続されていない場合もあります。

概要

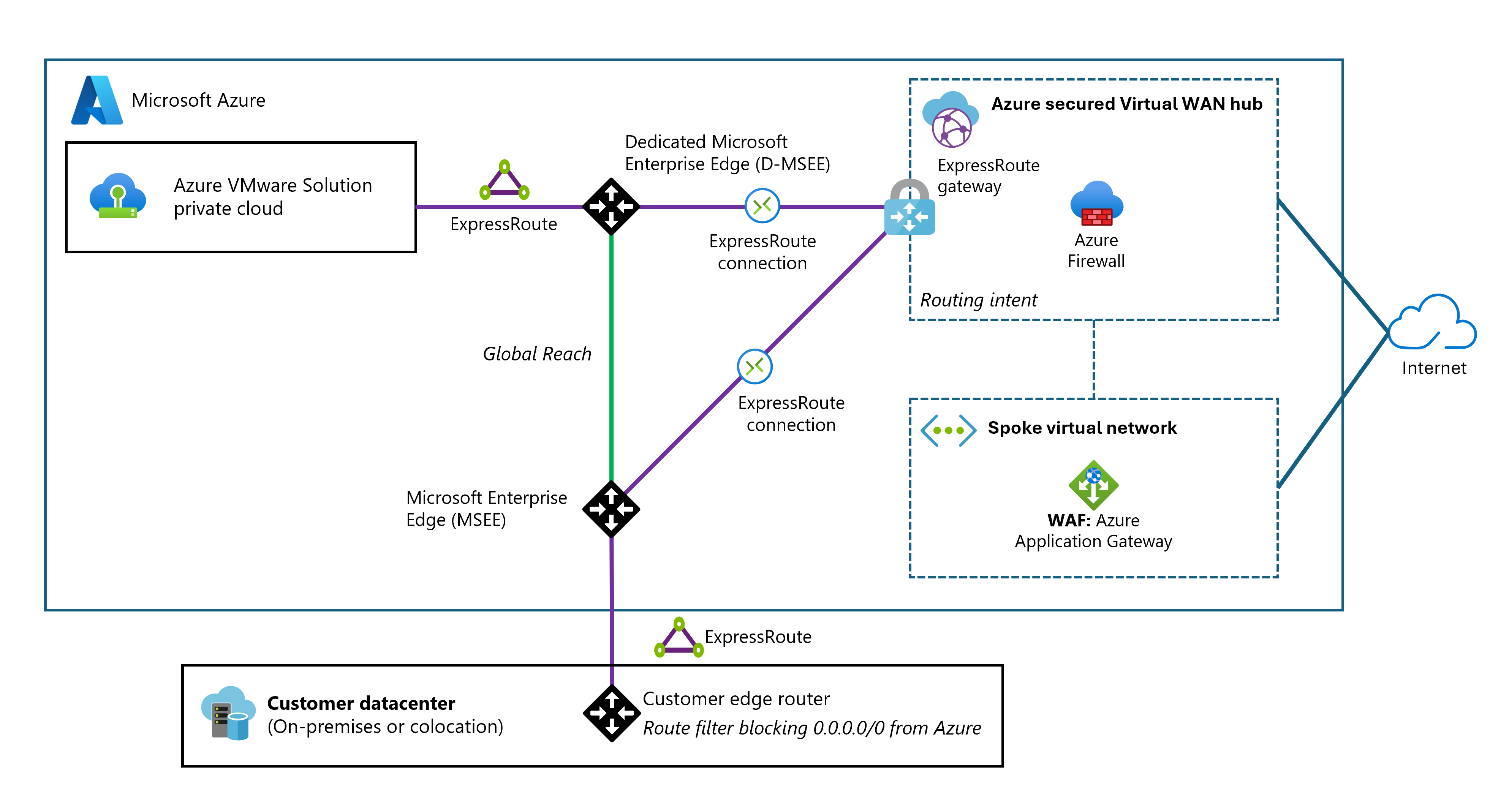

次の図は、シナリオ 1 の概要を示しています。

このアーキテクチャの PowerPoint ファイル を ダウンロードします。

コンポーネント

このシナリオは、次のコンポーネントで構成されます。

ファイアウォール用のセキュリティで保護された Virtual WAN ハブ内の Azure Firewall

L7 負荷分散と Azure Web アプリケーション ファイアウォール用 Application Gateway

Azure Firewall を使用した L4 宛先ネットワーク アドレス変換 (DNAT) によるネットワークイングレス トラフィックの変換とフィルター処理

Virtual WAN ハブの Azure Firewall 経由の送信インターネット

オンプレミスのデータセンターと Azure VMware Solution 間の接続のための EXR、VPN、または SD-WAN

このアーキテクチャの Visio ファイル をダウンロードします。

考慮 事項

セキュリティで保護された Virtual WAN ハブ内の Azure Firewall は、

0.0.0.0/0ルートを Azure VMware Solution にアドバタイズします。 このルートは、Global Reach を介してオンプレミスでもアドバタイズされます。 SD-WAN または VPN を使用してオンプレミスのルート フィルターを実装し、ルートの学習0.0.0.0/0防ぐことができます。0.0.0.0/0のアドバタイズメントを必要としないセキュリティで保護された Virtual WAN ハブへの確立された VPN、ExpressRoute、または仮想ネットワーク接続は、アドバタイズメントを受信します。 このアクションを回避するには、次のいずれかを実行します。オンプレミスのエッジ デバイスを使用して、

0.0.0.0/0ルートを除外します。特定の接続における

0.0.0.0/0伝播を無効にします。- ExpressRoute、VPN、または仮想ネットワーク接続を切断します。

0.0.0.0/0プロパゲーションを有効化する。- 特定の接続に対する

0.0.0.0/0の伝播を無効にします。 - これらの接続を再接続します。

Virtual WAN ハブに接続するスポーク仮想ネットワークで Application Gateway をホストできます。

Azure VMware Solution を有効にして、Azure Firewall 経由でオンプレミスのトラフィックを検査する

Azure VMware Solution が Azure Firewall 経由でオンプレミスのトラフィックを検査できるようにするには、次の手順を実行します。

- Azure VMware Solution とオンプレミスの間の Global Reach 接続を削除します。

- Microsoft サポートでサポート ケースを開き、プライベート ルーティング ポリシーを使用して構成されたハブ内の Azure Firewall アプライアンス経由で ExpressRoute から ExpressRoute へのトランジット接続を有効にします。

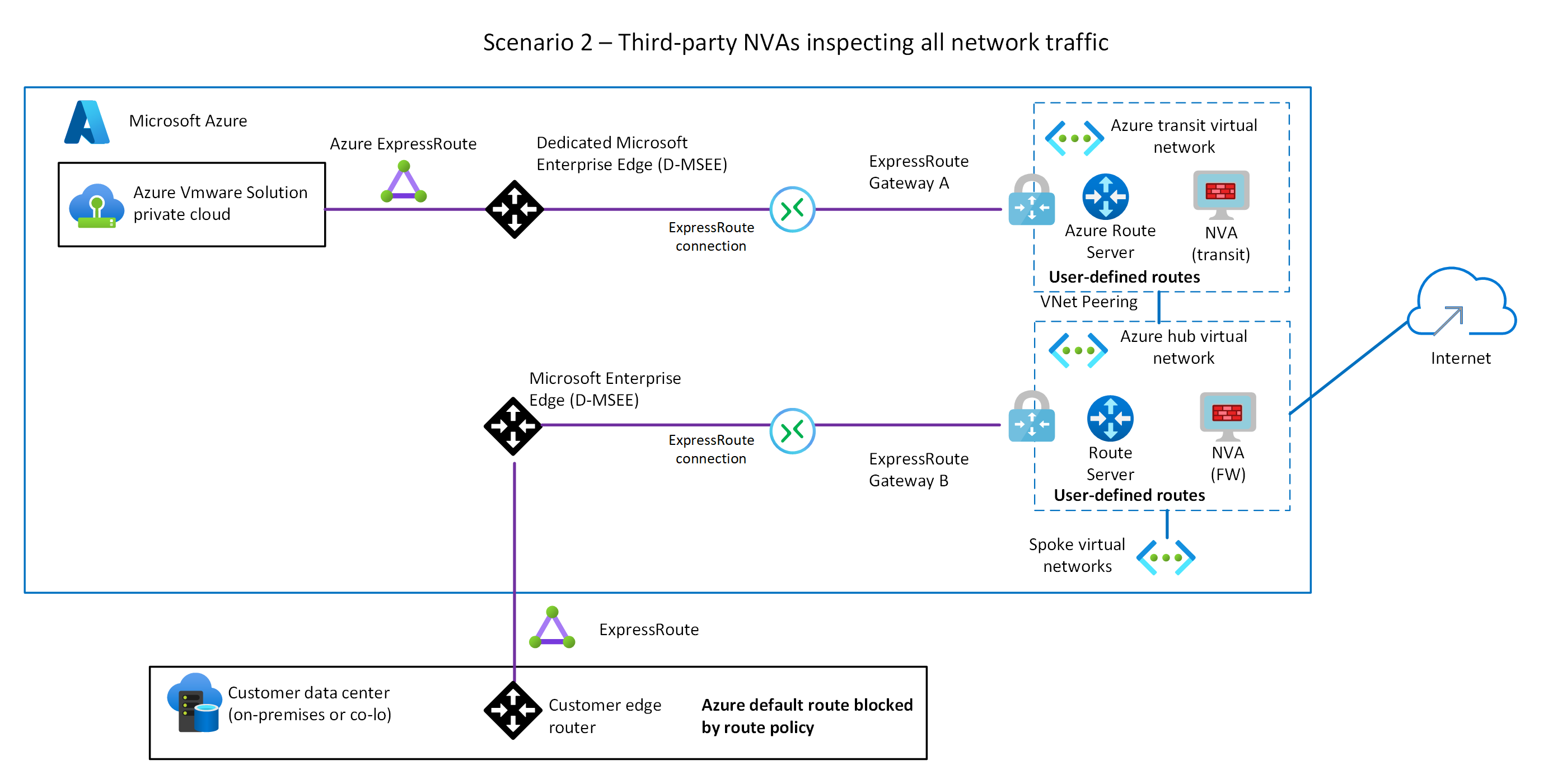

シナリオ 2: Virtual Network の NVA がすべてのネットワーク トラフィックを検査する

このシナリオには、次のアーキテクチャ コンポーネントと考慮事項が含まれます。

このシナリオを使用する場合

このシナリオは、次の場合に使用します。

ハブ仮想ネットワークで Microsoft 以外のファイアウォール NVA を使用してすべてのトラフィックを検査する必要があり、地理的な理由やその他の理由で Global Reach を使用することはできません。

- オンプレミスのデータセンターと Azure VMware Solution 間の接続があります。

- Virtual Network と Azure VMware Solution の間に接続があります。

- Azure VMware Solution からのインターネット アクセスが必要です。

- Azure VMware Solution へのインターネット アクセスが必要です。

Azure VMware Solution プライベート クラウドの外部にあるファイアウォールをきめ細かく制御する必要があります。

受信サービスには複数のパブリック IP アドレスが必要であり、Azure には定義済みの IP アドレスのブロックが必要です。 このシナリオでは、パブリック IP アドレスを所有していません。

このシナリオでは、オンプレミスのデータセンターと Azure の間に ExpressRoute 接続があることを前提としています。

概要

次の図は、シナリオ 2 の概要を示しています。

このアーキテクチャの Visio ファイル をダウンロードします。

コンポーネント

このシナリオは、次のコンポーネントで構成されます。

トラフィック検査やその他のネットワーク機能を提供するために仮想ネットワークでホストされている Microsoft 以外のファイアウォール NVA。

、Azure VMware Solution、オンプレミスのデータセンター、および仮想ネットワークの間でトラフィックをルーティングするために、サーバー をルーティングします。

L7 HTTP または HTTPS 負荷分散を提供する Application Gateway。

このシナリオでは、ExpressRoute Global Reach を無効にする必要があります。 Microsoft 以外の NVA は、Azure VMware Solution への送信インターネット アクセスを提供します。

このアーキテクチャの Visio ファイル をダウンロードします。

考慮 事項

Azure VMware Solution トラフィックは Microsoft Enterprise Edge (MSEE) ExpressRoute ルーター間で直接流れるので、このシナリオでは ExpressRoute Global Reach を構成しないでください。 トラフィックはハブ仮想ネットワークをスキップします。

ハブ仮想ネットワークにルート サーバーをデプロイします。 ルート サーバーは、トランジット仮想ネットワーク内の NVA とピアリングされたボーダー ゲートウェイ プロトコル (BGP) である必要があります。 ブランチ間接続を許可するように Route Server を構成します。

カスタム ルート テーブルとユーザー定義ルートを使用して、Azure VMware Solution と Microsoft 以外のファイアウォール NVA のロード バランサーの間で双方向にトラフィックをルーティングします。 このセットアップでは、アクティブ/アクティブ/スタンバイを含むすべての高可用性モードがサポートされ、ルーティングの対称性を確保するのに役立ちます。

NVA の高可用性が必要な場合は、NVA ベンダーのドキュメントを参照し、高可用性 NVAを展開

。

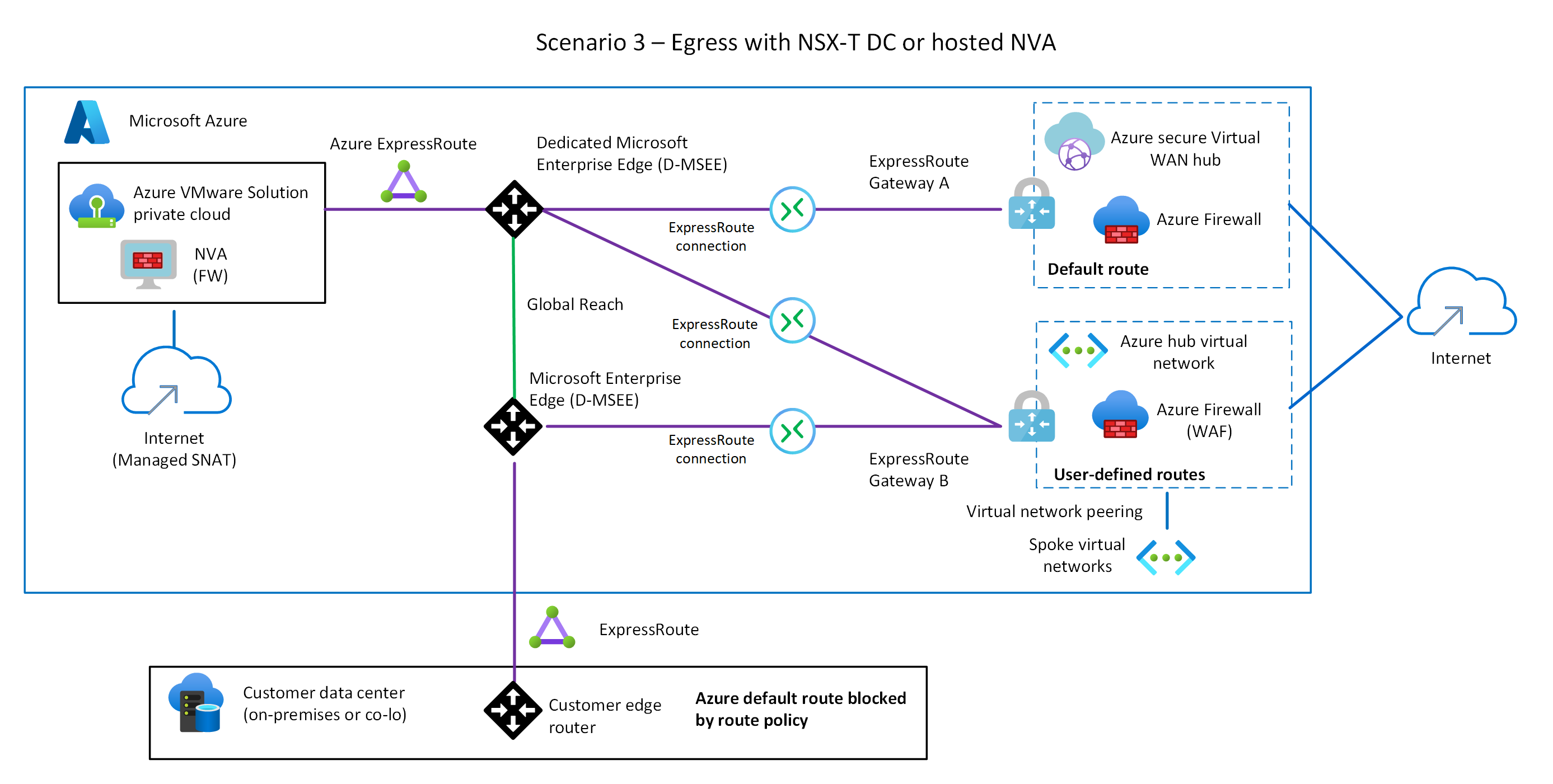

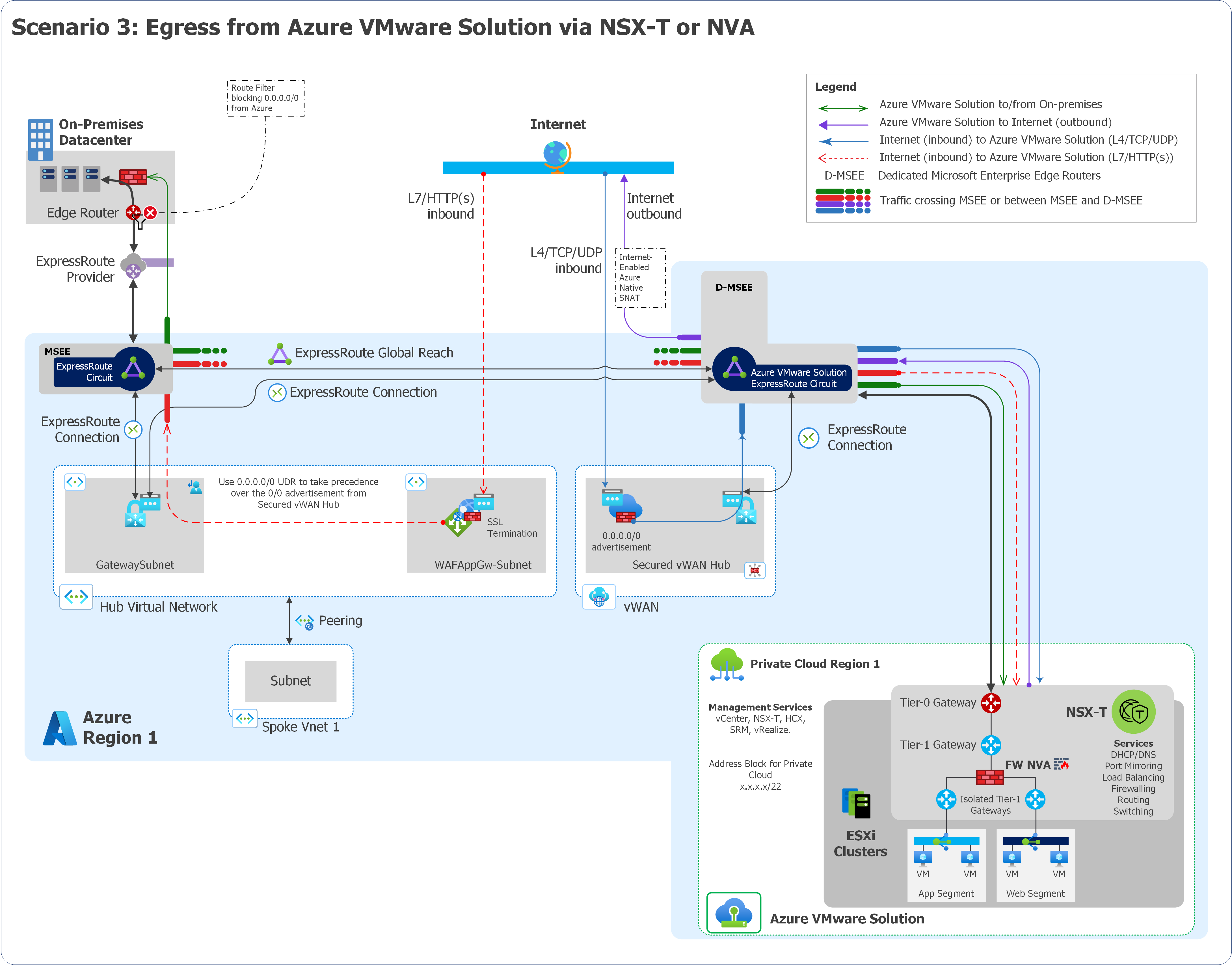

シナリオ 3: NSX-T または NVA の有無にかかわらず、Azure VMware Solution からの送信トラフィック

このシナリオには、次のアーキテクチャ コンポーネントと考慮事項が含まれます。

このシナリオを使用する場合

このシナリオは、次の場合に使用します。

ネイティブ NSX-T データ センター プラットフォームを使用するため、Azure VMware Solution のサービスとしてのプラットフォーム (PaaS) デプロイが必要です。

トラフィック検査のために、Azure VMware Solution 内にライセンス持ち込み (BYOL) NVA が必要です。

受信 HTTP、HTTPS、または L4 サービスが必要です。

オンプレミスのデータセンターと Azure の間に ExpressRoute 接続が存在する場合もあれば、まだ接続されていない場合もあります。 Azure VMware Solution から Virtual Network、Azure VMware Solution からインターネット、および Azure VMware Solution からオンプレミスデータセンターへのすべてのトラフィックは、NSX-T Data Center Tier-0 または Tier-1 ゲートウェイまたは NVA 経由でファネルされます。

概要

次の図は、シナリオ 3 の概要を示しています。

このアーキテクチャの Visio ファイル をダウンロードします。

コンポーネント

このシナリオは、次のコンポーネントで構成されます。

- Azure VMware Solution の階層 1 の背後にある NSX 分散ファイアウォールまたは NVA。

- L7 負荷分散を提供するアプリケーションゲートウェイ。

- Azure Firewall 経由の L4 DNAT。

- Azure VMware Solution からのインターネット ブレイクアウト。

このアーキテクチャの Visio ファイル をダウンロードします。

考慮 事項

Azure portal でインターネット アクセスを有効にします。 このシナリオでは、送信 IP アドレスが変更される可能性があり、決定論的ではありません。 パブリック IP アドレスは NVA の外部に存在します。 Azure VMware Solution の NVA には引き続きプライベート IP アドレスがあり、送信パブリック IP アドレスは決定されません。

NVA は BYOL です。つまり、ライセンスを取得し、NVA の高可用性を実装します。

NVA 配置オプションと、仮想マシン上の 8 つの仮想ネットワーク インターフェイス カードの VMware 制限に関する情報については、VMware のドキュメントを参照してください。 詳細については、「Firewall integration in Azure VMware Solution」を参照してください。

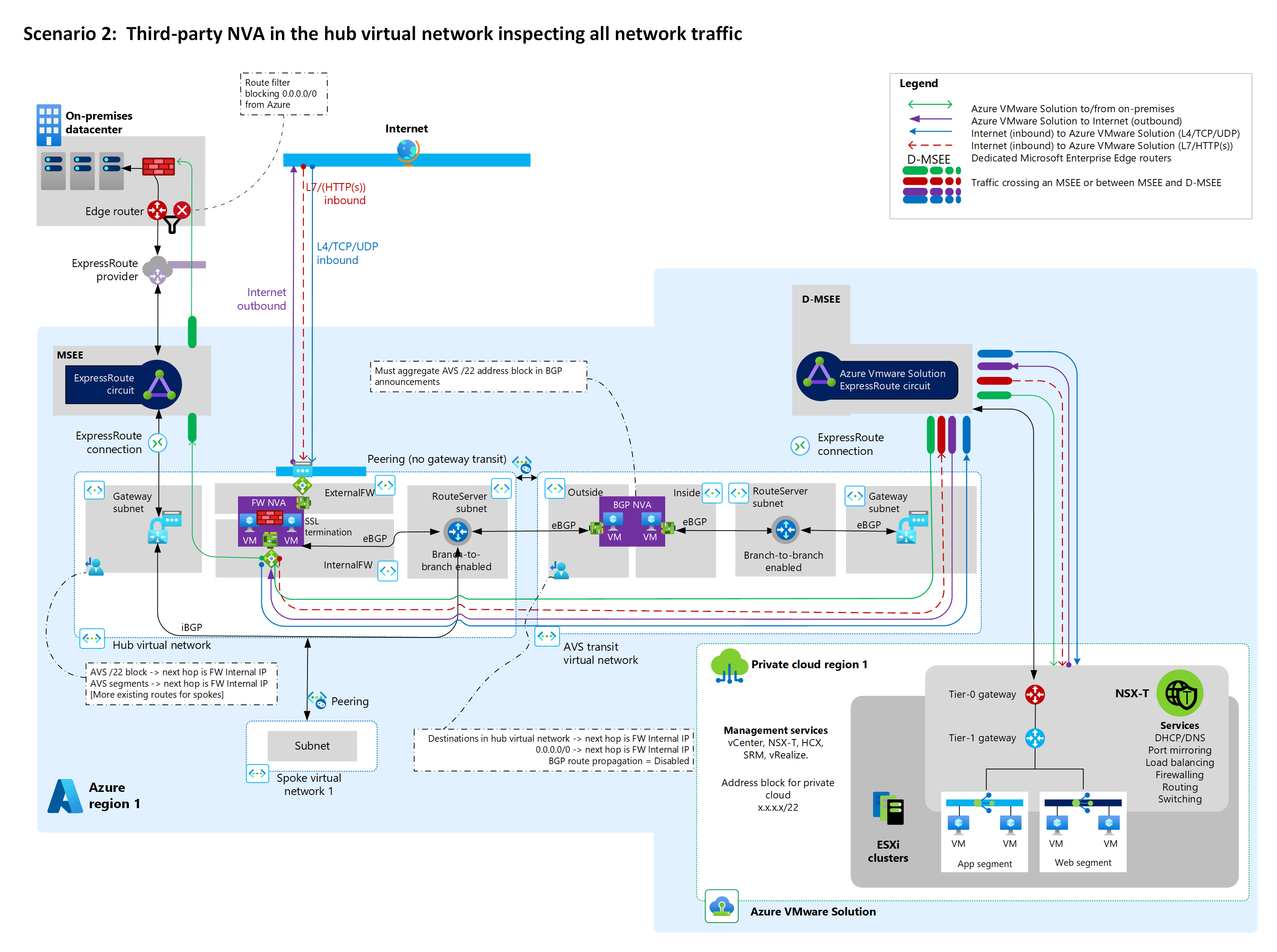

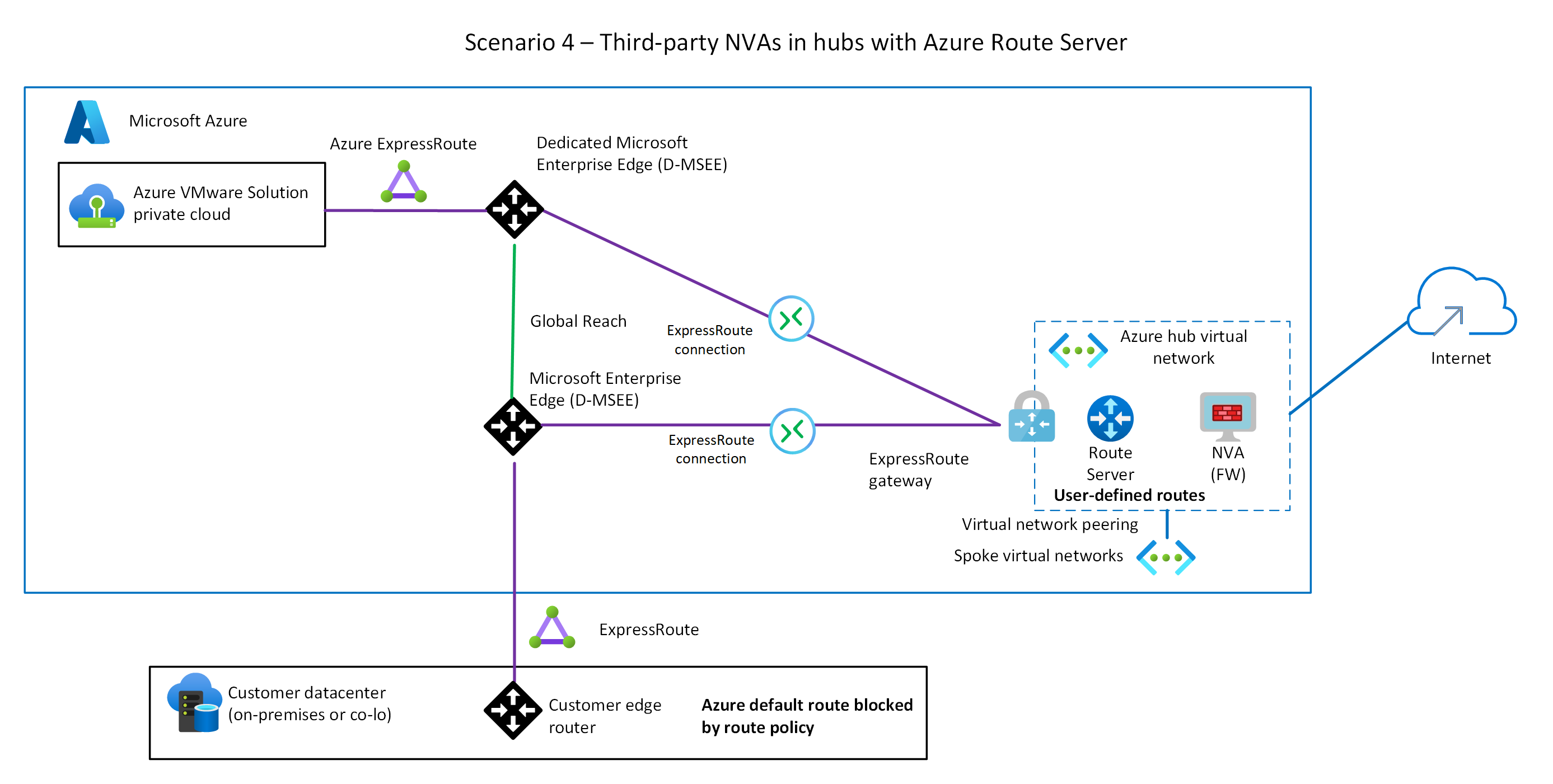

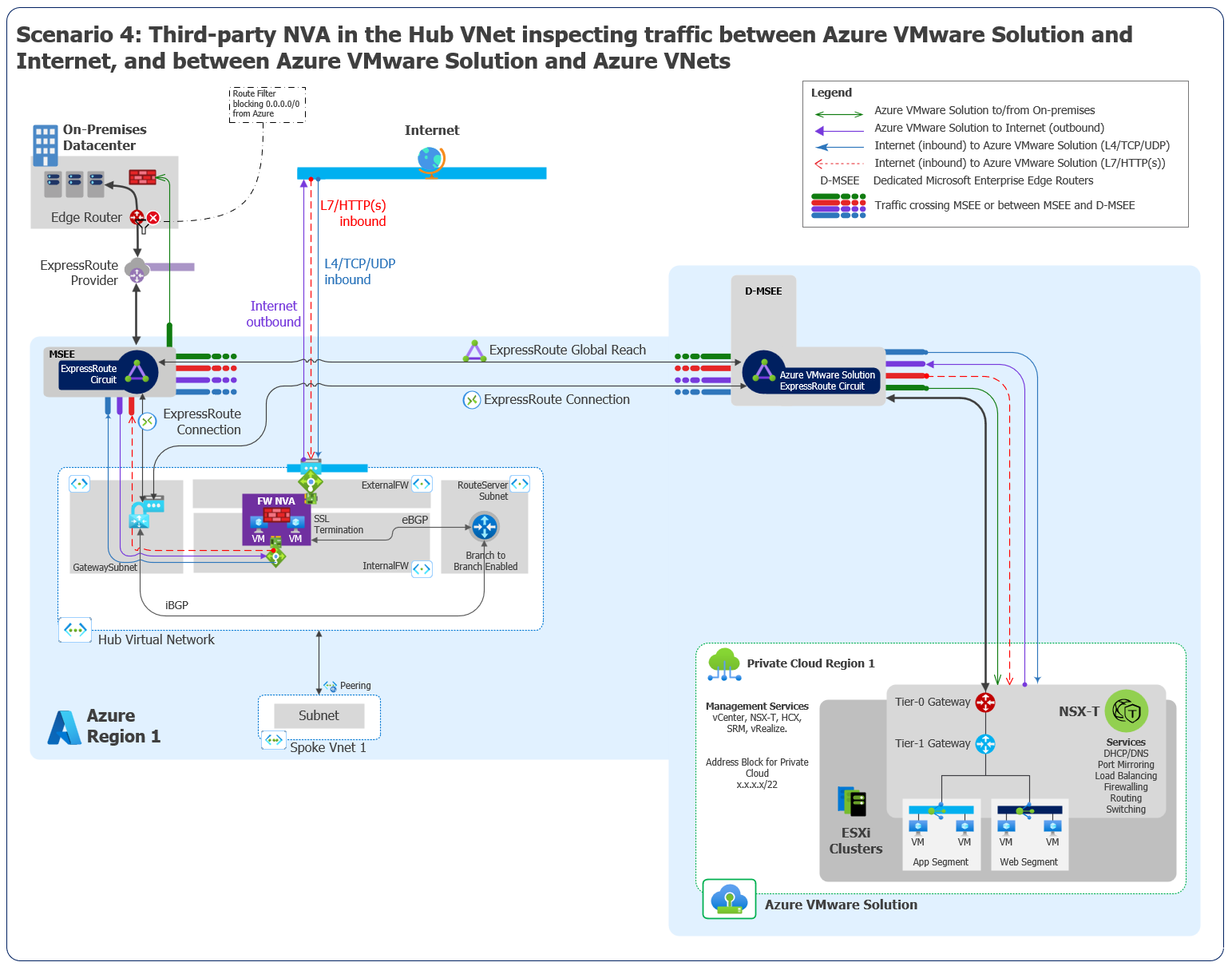

シナリオ 4: ルート サーバーを持つハブ仮想ネットワーク内の Microsoft 以外のファイアウォール ソリューション

このシナリオには、次のアーキテクチャ コンポーネントと考慮事項が含まれます。

このシナリオを使用する場合

このシナリオは、次の場合に使用します。

Azure 仮想ネットワーク ハブで、Microsoft 以外の NVA 経由で Azure VMware Solution のインターネット エグレスを有効にする必要があります。 また、Azure VMware Solution と Virtual Network の間のトラフィックを検査する必要があります。

オンプレミスの Microsoft NVA 以外を使用して、オンプレミスのデータセンターと Azure の間のトラフィックを検査する必要があります。

受信サービスには複数のパブリック IP アドレスが必要であり、Azure には定義済みの IP アドレスのブロックが必要です。 このシナリオでは、パブリック IP アドレスを所有していません。

Azure VMware Solution プライベート クラウドの外部にあるファイアウォールをきめ細かく制御する必要があります。

概要

次の図は、シナリオ 4 の概要を示しています。

このアーキテクチャの Visio ファイル をダウンロードします。

コンポーネント

このシナリオは、次のコンポーネントで構成されます。

ファイアウォールやその他のネットワーク機能を実行するために仮想ネットワークでホストされる、アクティブ/アクティブまたはアクティブ/スタンバイ モードで構成された Microsoft 以外の NVA。

Route Server を使用して、Azure VMware Solution、オンプレミスのデータセンター、および仮想ネットワーク間でルートを交換します。

Azure VMware Solution への送信インターネットを提供する Azure Virtual Network ハブ内の Microsoft 以外の NVA。

オンプレミスのデータセンターと Azure VMware Solution 間の接続のための ExpressRoute。

このアーキテクチャの Visio ファイル をダウンロードします。

考慮 事項

このシナリオでは、送信パブリック IP アドレスが Azure 仮想ネットワーク内の NVA に割り当てられます。

仮想ネットワーク ハブ内の Microsoft 以外の NVA は、BGP と Equal-Cost マルチパス (ECMP) ルーティングを介して Route Service とピアリングするように構成されます。 これらの NVA 、既定のルート

0.0.0.0/0を Azure VMware Solution にアドバタイズします。既定のルート

0.0.0.0/0は、Global Reach 経由でオンプレミスでもアドバタイズされます。 既定のルート0.0.0.0/0学習を防ぐために、オンプレミスでルート フィルターを実装します。Azure VMware Solution とオンプレミス ネットワーク間のトラフィックは、ExpressRoute Global Reach を経由します。 詳細については、「オンプレミス環境を Azure VMware Solutionにピアリングする」を参照してください。 Microsoft NVA 以外のオンプレミスでは、Azure 仮想ネットワーク ハブ内の Microsoft 以外の NVA ではなく、オンプレミスと Azure VMware Solution の間でトラフィック検査が実行されます。

ハブに接続するスポーク仮想ネットワーク、またはハブ仮想ネットワーク上にあるスポーク仮想ネットワークで Application Gateway をホストできます。

次の手順

Azure VMware Solution を使用して NSX ネットワーク コンポーネントを構成する

クラウド導入フレームワークのエンタープライズ規模のランディング ゾーンアーキテクチャの原則、さまざまな設計上の考慮事項、Azure VMware Solution のベスト プラクティスについては、このシリーズの次の記事を参照してください。

Azure VMware Solution のセキュリティ、ガバナンス、コンプライアンス