vCenter Server の外部 ID ソースを設定する

Azure VMware Solution では、VMware vCenter Server に CloudAdmin という組み込みのローカル ユーザーアカウントがあり、CloudAdmin ロールが割り当てられています。 プライベート クラウドの CloudAdmin ロールを使用して Windows Server Active Directory のユーザーとグループを構成できます。 通常、プライベート クラウドのワークロードは、CloudAdmin ロールによって作成と管理が行われます。 しかし Azure VMware Solution では、CloudAdmin ロールに、他の VMware クラウド ソリューションやオンプレミスのデプロイとは異なる vCenter Server 特権があります。

重要

ローカルの CloudAdmin ユーザー アカウントは、プライベート クラウドの "緊急" シナリオ用の緊急アクセス アカウントとして使用する必要があります。 日常の管理アクティビティや他のサービスとの統合を意図したももではありません。

vCenter Server と ESXi のオンプレミスのデプロイでは、管理者は vCenter Server の administrator@vsphere.local アカウントと ESXi ルート アカウントにアクセスできます。 管理者は、より多くの Windows Server Active Directory ユーザーとグループに割り当てられる場合もあります。

Azure VMware Solution のデプロイでは、管理者が管理者ユーザー アカウントまたは ESXi ルート アカウントにアクセスすることはできません。 ただし、管理者は Windows Server Active Directory ユーザーとグループに vCenter Server の CloudAdmin ロールを割り当てることができます。 CloudAdmin ロールには、オンプレミスのライトウェイト ディレクトリ アクセス プロトコル (LDAP) や Secure LDAP (LDAPS) サーバーなどの ID ソースを vCenter Server に追加するためのアクセス許可は含まれていません。 ただし、実行コマンドを使用して ID ソースを追加し、CloudAdmin ロールをユーザーとグループに割り当てることができます。

プライベート クラウドのユーザー アカウントでは、Microsoft がサポートと管理を行う特定の管理コンポーネントに対するアクセスや管理はできません。 例として、クラスター、ホスト、データストア、分散仮想スイッチがあります。

Note

Azure VMware Solution では、プラットフォーム操作をサポートするために、 vsphere.local シングル サインオン (SSO) ドメインが管理対象リソースとして提供されます。 プライベート クラウドで既定で提供されるものを除き、これを使用してローカルのグループとユーザーを作成または管理することはできません。

外部のライトウェイト ディレクトリ アクセス プロトコル (LDAP) ディレクトリ サービスを使用してユーザーを認証するように vCenter Server を設定できます。 ユーザーは、Windows Server Active Directory アカウントの資格情報またはサード パーティの LDAP サーバーからの資格情報を使用してサインインできます。 その後、オンプレミス環境と同様に、アカウントに vCenter Server ロールを割り当てて、vCenter Server ユーザーにロールベースのアクセスを提供できます。

この記事では、次のことについて説明します。

- LDAPS 認証用の証明書をエクスポートする。 (省略可能)

- LDAPS 証明書を BLOB ストレージにアップロードし、Shared Access Signature (SAS) URL を生成する。 (省略可能)

- Windows Server Active Directory ドメインに解決するために NSX DNS を構成する。

- LDAPS (セキュリティで保護された) または LDAP (セキュリティで保護されていない) を使用して Windows Server Active Directory を追加する。

- 既存の Windows Server Active Directory グループを CloudAdmin グループに追加する。

- vCenter Server SSO と統合された既存の外部 ID ソースをすべて一覧表示する。

- Windows Server Active Directory ID に追加の vCenter Server ロールを割り当てる。

- CloudAdmin ロールから Windows Server Active Directory グループを削除する。

- 既存のすべての外部 ID ソースを削除する。

Note

LDAPS 認証用の証明書をエクスポートする手順と、LDAPS 証明書を BLOB ストレージにアップロードし、SAS URL を生成する手順は省略可能です。

SSLCertificatesSasUrlパラメーターが指定されていない場合、証明書はPrimaryUrlまたはSecondaryUrlパラメーターを介してドメイン コントローラーから自動的にダウンロードされます。 証明書を手動でエクスポートしてアップロードするには、SSLCertificatesSasUrlパラメーターを指定してオプションの手順を実行します。記事で説明されている順序でコマンドを一度に 1 つずつ実行します。

前提条件

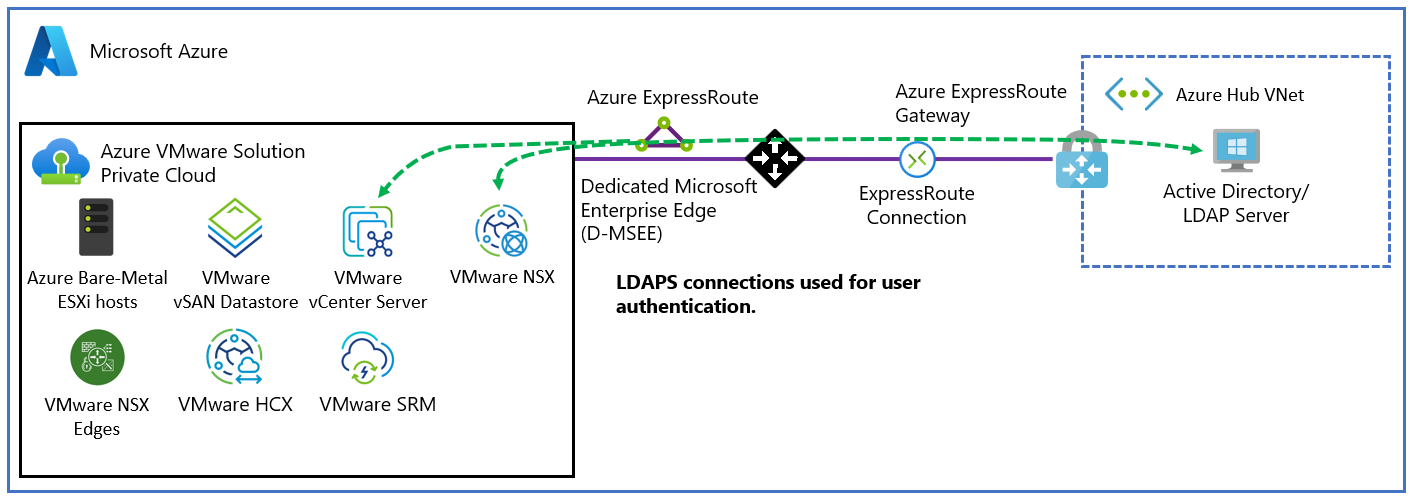

Windows Server Active Directory ネットワークが Azure VMware Solution プライベート クラウドに接続されていることを確認します。

LDAPS を使用した Windows Server Active Directory 認証の場合:

管理者のアクセス許可が付与された Windows Server Active Directory ドメイン コントローラーへのアクセスを取得します。

有効な証明書を使用して Windows Server Active Directory ドメイン コントローラーの LDAPS を有効にします。 Active Directory 証明書サービス証明機関 (CA) またはサード パーティまたはパブリック CA から証明書を取得することができます。

有効な証明書を取得するには、「Secure LDAP 用の証明書を作成する」に示されている手順に従います。 証明書がリストされている要件を満たしていることを確認してください。

Note

運用環境では、自己署名証明書を使用しないでください。

省略可能:

SSLCertificatesSasUrlパラメーターを指定しない場合、証明書はPrimaryUrlまたはSecondaryUrlパラメーターを介してドメイン コントローラーから自動的にダウンロードされます。 または、手動で LDAPS 認証用の証明書をエクスポートし、それを BLOB ストレージとして Azure Storage アカウントにアップロードします。 次に、SAS を使用して Azure Storage リソースへのアクセスを許可します。

Azure VMware Solution の DNS 解決をオンプレミスの Windows Server Active Directory に構成します。 Azure portal で DNS フォワーダーを設定します。 詳細については、Azure VMware Solution の DNS フォワーダーの構成に関するページを参照してください。

Note

LDAPS と証明書発行の詳細については、セキュリティ チームまたは ID 管理チームに問い合わせてください。

LDAPS 認証用の証明書をエクスポートする (省略可能)

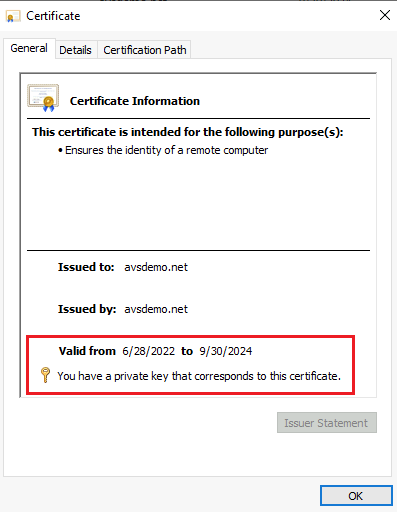

最初に、LDAPS に使用される証明書が有効であることを確認します。 証明書がない場合は、続行する前に、LDAPS 用の証明書を作成する手順を完了してください。

証明書が有効なことを確認するには、次のようにします。

管理者のアクセス許可を使用して、LDAPS がアクティブになっているドメイン コントローラーにサインインします。

実行ツールを開き、「mmc」と入力して、[OK] を選択します。

[ファイル]>[スナップインの追加と削除] を選択します。

スナップインの一覧で [証明書] を選択し、[追加] を選択します。

[証明書スナップイン] ペインで、[コンピューター アカウント] を選択してから [次へ] を選択します。

[ローカル コンピューター] を選択したままで、[完了] を選択し、[OK] を選択します。

[証明書 (ローカル コンピューター)] 管理コンソールの [個人用] フォルダーを展開し、[証明書] フォルダーを選択して、インストールされている証明書を表示します。

LDAPS 用の証明書をダブルクリックします。 証明書の有効期間の開始日と有効期間の終了日が最新であり、証明書に対応する秘密キーが証明書にあることを確認します。

同じダイアログで、[証明のパス] タブを選択し、証明のパスの値が有効であることを確認します。 ルート CA の証明書チェーンと、オプションの中間証明書を含める必要があります。 [証明書の状態] が [OK] であることを確認します。

[OK] を選択します。

証明書をエクスポートするには、次のようにします。

- [証明書] コンソールで LDAPS 証明書を右選択し、[すべてのタスク]>[エクスポート] を選択します。 証明書のエクスポート ウィザードが開きます。 [次へ] を選択します。

- [秘密キーのエクスポート] セクションで、[いいえ、秘密キーをエクスポートしません] を選択してから、[次へ] を選択します。

- [エクスポート ファイルの形式] セクションで [Base-64 encoded X.509 (.CER)] を選択してから、[次へ] を選択します。

- [エクスポートするファイル] セクションで、[参照] を選択します。 証明書をエクスポートするフォルダーの場所を選択し、名前を入力します。 その後、保存を選択します。

Note

複数のドメイン コントローラが LDAPS を使用するように設定されている場合は、追加のドメイン コントローラーについてそれぞれエクスポート手順を繰り返し、対応する証明書をエクスポートします。

New-LDAPSIdentitySource 実行ツールで参照できる LDAPS サーバーは 2 つだけであることに注意してください。 証明書がワイルドカード証明書の場合 (.avsdemo.net など)、ドメイン コントローラーのいずれか 1 つだけから証明書をエクスポートします。

LDAPS 証明書を BLOB ストレージにアップロードし、SAS URL を生成する (省略可能)

次に、先ほどエクスポートした証明書ファイル (.cer 形式) を BLOB ストレージとしての Azure Storage アカウントにアップロードします。 次に、SAS を使用して Azure Storage リソースへのアクセスを許可します。

複数の証明書が必要な場合は、それぞれを個別にアップロードし、それぞれの SAS URL を生成します。

重要

すべての SAS URL 文字列を必ずコピーしてください。 ページを離れた後は、文字列にアクセスできません。

ヒント

証明書を統合する別の方法として、この VMware ナレッジ ベース記事で詳しく説明されているように、すべての証明書チェーンを 1 つのファイルに格納する必要があります。 次に、すべての証明書を含むファイルの 1 つの SAS URL を生成します。

Windows Server Active Directory ドメイン解決用に NSX-T DNS を設定する

DNS ゾーンを作成し、DNS サービスに追加します。 「Azure portal で DNS フォワーダーを構成する」の手順を完了します。

これらの手順を実行したら、DNS サービスに DNS ゾーンが含まれていることを確認します。

Azure VMware Solution プライベート クラウドで、オンプレミスの Windows Server Active Directory ドメイン名を適切に解決できるようになりました。

SSL 経由で LDAP を使用して Windows Server Active Directory を追加する

vCenter Server への SSO で使用する外部 ID ソースとして SSL を指定して Windows Server Active Directory over LDAP を追加するには、New-LDAPSIdentitySource コマンドレットを実行します。

Azure VMware Solution プライベート クラウドに移動し、[コマンドの実行]>[パッケージ]>[New-LDAPSIdentitySource] を選択します。

必要な値を入力するか、既定値を変更してから、[実行] を選択します。

名前 説明 GroupName CloudAdmin アクセス権を付与する外部 ID ソース内のグループ。 たとえば、avs-admins のように指定します。 SSLCertificatesSasUrl Windows Server Active Directory ソースに対する認証用の証明書が含まれる SAS 文字列へのパス。 複数の証明書はコンマで区切ります。 たとえば、pathtocert1,pathtocert2 のように指定します。 資格情報 Windows Server Active Directory ソースでの認証用の (CloudAdmin ではない) ドメイン ユーザー名とパスワード。 <username@avslab.local>という形式を使用します。BaseDNGroups グループを検索する場所。 たとえば、CN=group1, DC=avsldap,DC=local です。 LDAP 認証にはベース DN が必要です。 BaseDNUsers 有効なユーザーを検索する場所。 たとえば、CN=users,DC=avsldap,DC=local です。 LDAP 認証にはベース DN が必要です。 PrimaryUrl 外部 ID ソースのプライマリ URL。 たとえば、 ldaps://yourserver.avslab.local:636のようにします。SecondaryURL プライマリの障害が発生した場合のセカンダリ フォールバック URL。 たとえば、 ldaps://yourbackupldapserver.avslab.local:636のようにします。DomainAlias Windows Server Active Directory ID ソースの場合は、ドメインの NetBIOS 名です。 Windows Server Active Directory ドメインの NetBIOS 名を ID ソースのエイリアスとして追加します (通常は avsldap\ 形式)。 DomainName ドメインの完全修飾ドメイン名 (FQDN)。 たとえば、avslab.local です。 名前 外部 ID ソースの名前。 たとえば、avslab.local です。 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、addExternalIdentity。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を監視し、正常な完了を確認するには、[通知] または [実行の実行状態] ペインをチェックします。

重要

実行コマンド New-LDAPSIdentitySource が失敗した場合は、実行コマンド Debug-LDAPSIdentitySources を使用して問題のトラブルシューティングを行います。

LDAP を使用して Windows Server Active Directory を追加する

Note

SSL を使用する LDAP を介して Windows Server Active Directory を追加する方法を使用することをお勧めします。

vCenter Server への SSO で使用する外部 ID ソースとして Windows Server Active Directory over LDAP を追加するには、New-LDAPIdentitySource コマンドレットを実行します。

[コマンドの実行]>[パッケージ]>[New-LDAPIdentitySource] を選択します。

必要な値を入力するか、既定値を変更してから、[実行] を選択します。

名前 内容 名前 外部 ID ソースの名前。 たとえば、avslab.local です。 この名前は vCenter Server に表示されます。 DomainName ドメインの FQDN。 たとえば、avslab.local です。 DomainAlias Windows Server Active Directory ID ソースの場合は、ドメインの NetBIOS 名です。 Windows Server Active Directory ドメインの NetBIOS 名を ID ソースのエイリアスとして追加します (通常は *avsldap* 形式)。 PrimaryUrl 外部 ID ソースのプライマリ URL。 たとえば、 ldap://yourserver.avslab.local:389のようにします。SecondaryURL プライマリの障害が発生した場合のセカンダリ フォールバック URL。 BaseDNUsers 有効なユーザーを検索する場所。 たとえば、CN=users,DC=avslab,DC=local です。 LDAP 認証にはベース DN が必要です。 BaseDNGroups グループを検索する場所。 たとえば、CN=group1, DC=avslab,DC=local です。 LDAP 認証にはベース DN が必要です。 資格情報 Windows Server Active Directory ソースでの認証用の (CloudAdmin ではない) ドメイン ユーザー名とパスワード。 ユーザーは <username@avslab.local>の形式でなければなりません。GroupName CloudAdmin アクセス権を付与する外部 ID ソース内のグループ。 たとえば、avs-admins のように指定します。 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、addExternalIdentity。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を監視するには、[通知] または [実行の実行状態] ペインをチェックします。

既存の Windows Server Active Directory グループを CloudAdmin グループに追加する

重要

入れ子になったグループはサポートされていません。 入れ子になったグループを使用すると、アクセスが失われる可能性があります。

CloudAdmin グループのユーザーは、vCenter Server SSO で定義されている CloudAdmin (<cloudadmin@vsphere.local>) ロールと同じユーザー権限を持っています。 既存の Windows Server Active Directory グループを CloudAdmin グループに追加するには、Add-GroupToCloudAdmins コマンドレットを実行します。

[コマンドの実行]>[パッケージ]>[Add-GroupToCloudAdmins] を選択します。

必要な値を入力または選択し、[実行] を選択します。

名前 説明 GroupName 追加するグループの名前。 たとえば、VcAdminGroup です。 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、addADgroup です。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を確認するには、[通知] または [Run Execution Status]\(実行の実行状態\) ウィンドウをチェックします。

外部 ID を一覧表示する

vCenter Server SSO に既に統合されているすべての外部 ID ソースを一覧表示するには、Get-ExternalIdentitySources コマンドレットを実行します。

Azure portal にサインインします。

Note

Azure for US Government ポータルにアクセスする必要がある場合は、

<https://portal.azure.us/>に進んでください。[コマンドの実行]>[パッケージ]>[Get-ExternalIdentitySources] を選択します。

必要な値を入力または選択し、[実行] を選択します。

![[コマンドの実行] メニューの Get-ExternalIdentitySources コマンドレットを示すスクリーンショット。](media/run-command/run-command-get-external-identity-sources.png)

名前 説明 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、getExternalIdentity です。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を確認するには、[通知] または [実行の実行状態] ペインをチェックします。

Windows Server Active Directory ID に追加の vCenter Server ロールを割り当てる

LDAP または LDAPS を介して外部 ID を追加したら、組織のセキュリティ制御に基づいて vCenter Server ロールを Windows Server Active Directory セキュリティ グループに割り当てることができます。

CloudAdmin で vCenter Server にサインインし、インベントリから項目を選択して、[アクション] メニューを選択し、次に [アクセス許可の追加] を選択します。

[アクセス許可の追加] ダイアログで、次の操作を行います。

- ドメイン: 以前に追加した Windows Server Active Directory のインスタンスを選択します。

- ユーザー/グループ: ユーザーまたはグループの名前を入力し、検索して選択します。

- ロール: 割り当てるロールを選択します。

- 子への伝達: 必要に応じて、子リソースにアクセス許可を伝達するチェック ボックスをオンにします。

[アクセス許可] タブを選択し、アクセス許可の割り当てが追加されたことを確認します。

これで、ユーザーは Windows Server Active Directory 資格情報を使用して vCenter Server にサインインできるようになります。

CloudAdmin ロールから Windows Server Active Directory グループを削除する

CloudAdmin ロールから特定の Windows Server Active Directory グループを削除するには、Remove-GroupFromCloudAdmins コマンドレットを実行します。

[コマンドの実行]>[パッケージ]>[Remove-GroupFromCloudAdmins] を選択します。

必要な値を入力または選択し、[実行] を選択します。

名前 説明 GroupName 削除するグループの名前。 たとえば、VcAdminGroup です。 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、removeADgroup です。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を確認するには、[通知] または [実行の実行状態] ペインをチェックします。

既存のすべての外部 ID ソースを削除する

既存のすべての外部 ID ソースを一度に削除するには、Remove-ExternalIdentitySources コマンドレットを実行します。

[コマンドの実行]>[パッケージ]>[Remove-ExternalIdentitySources] を選択します。

必要な値を入力または選択し、[実行] を選択します。

名前 説明 最大保有期間 コマンドレット出力の保持期間。 既定値は 60 日です。 実行の名前を指定 英数字から成る名前。 たとえば、remove_ExternalIdentity。 タイムアウト 実行が完了していない場合に、コマンドレットを終了するまでの期間。 進行状況を確認するには、[通知] または [実行の実行状態] ペインをチェックします。

既存の外部 ID ソース アカウントのユーザー名またはパスワードをローテーションする

ドメイン コントローラーの Windows Server Active Directory ソースでの認証に使用するアカウントのパスワードをローテーションします。

[コマンドの実行]>[パッケージ]>[Update-IdentitySourceCredential] の順に選択します。

必要な値を入力または選択し、[実行] を選択します。

名前 説明 資格情報 Windows Server Active Directory ソースでの認証に使用される (CloudAdmin ではない) ドメイン ユーザー名とパスワード。 ユーザーは <username@avslab.local>の形式でなければなりません。DomainName ドメインの FQDN。 たとえば、avslab.local です。 進行状況を確認するには、[通知] または [実行の実行状態] ペインをチェックします。

警告

DomainName の値を指定しない場合、すべての外部 ID ソースが削除されます。 Update-IdentitySourceCredential コマンドレットは、ドメイン コントローラーでパスワードがローテーションされた後にのみ実行する必要があります。

LDAPS ID ソースの既存の証明書を更新する

ドメイン コントローラー内の既存の証明書を更新します。

省略可能: 証明書が既定のドメイン コントローラーに格納されている場合、この手順は省略可能です。 SSLCertificatesSasUrl パラメーターを空白のままにすると、新しい証明書が既定のドメイン コントローラーからダウンロードされ、vCenter で自動的に更新されます。 既定の方法を使用しないことを選んだ場合は、LDAPS 認証用の証明書をエクスポートし、LDAPS 証明書を BLOB ストレージにアップロードして SAS URL を生成します。 次の手順用に SAS URL を保存します。

[コマンドの実行]>[パッケージ]>[Update-IdentitySourceCertificates] の順に選択します。

必要な値と新しい SAS URL (省略可能) を指定し、[実行] を選択します。

フィールド Value DomainName* ドメインの FQDN。avslab.local などです。 SSLCertificatesSasUrl (省略可能) 認証用の証明書への SAS パス URI のコンマ区切りの一覧。 読み取りのアクセス許可が含まれていることを確認します。 生成するには、任意のストレージ アカウント BLOB に証明書を配置し、証明書を右クリックして SAS を生成します。 このフィールドの値がユーザーによって提供されない場合、証明書は既定のドメイン コントローラーからダウンロードされます。 進行状況を確認するには、[通知] または [Run Execution Status]\(実行の実行状態\) ウィンドウをチェックします。

![[Certification Path] (証明書のパス) タブの証明書チェーンを示すスクリーンショット。](media/run-command/ldaps-certificate-cert-path.png)

![Azure portal で使用可能なパッケージを含む [コマンドの実行] メニューを示すスクリーンショット。](media/run-command/run-command-overview.png)

![Azure portal の [実行の実行状態] ペインを示すスクリーンショット。](media/run-command/run-packages-execution-command-status.png)

![vCenter Server の [アクション] メニューと [Add Permission] (アクセス許可の追加) オプションを示すスクリーンショット。](media/run-command/ldaps-vcenter-permission-assignment-1.png)

![vCenter Server の [Add Permission] (アクセス許可の追加) ダイアログを示すスクリーンショット。](media/run-command/ldaps-vcenter-permission-assignment-2.png)

![アクセス許可の割り当てを追加した後の vCenter Server の [アクセス許可] タブを示すスクリーンショット。](media/run-command/ldaps-vcenter-permission-assignment-3.png)