VMware NSX の外部 ID ソースを設定する

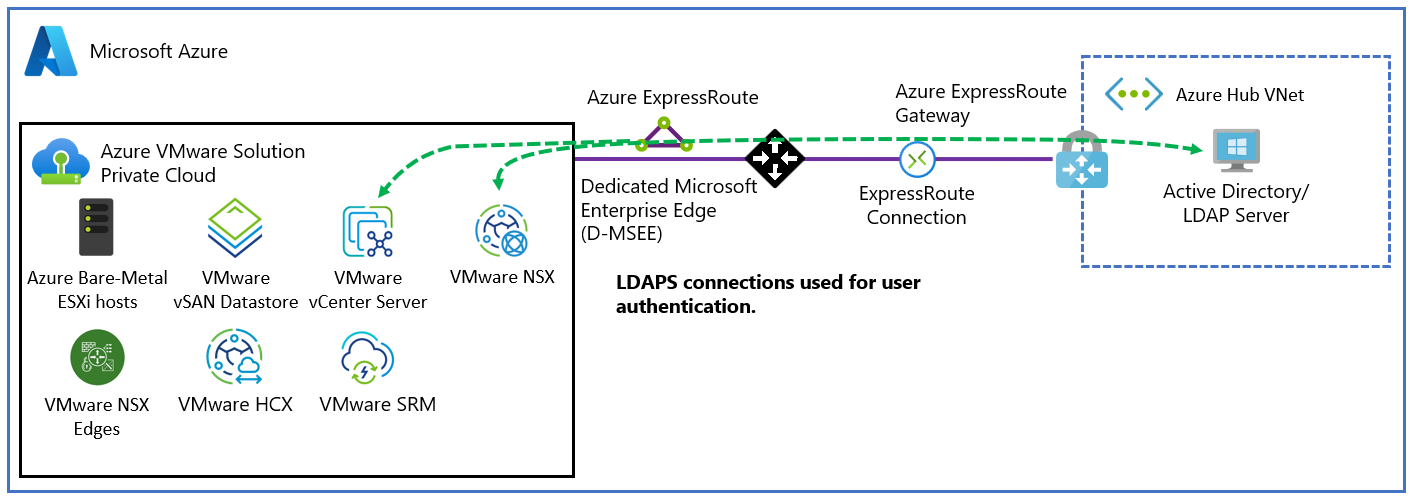

この記事では、Azure VMware Solution のインスタンスで VMware NSX の外部 ID ソースを設定する方法について説明します。

外部のライトウェイト ディレクトリ アクセス プロトコル (LDAP) ディレクトリ サービスを使用してユーザーを認証するように NSX を設定できます。 ユーザーは、Windows Server Active Directory アカウントの資格情報またはサード パーティの LDAP サーバーからの資格情報を使用してサインインできます。 その後、オンプレミス環境と同様に、アカウントに NSX ロールを割り当てて、NSX ユーザーにロールベースのアクセスを提供できます。

前提条件

Windows Server Active Directory ネットワークから Azure VMware Solution プライベート クラウドへの機能している接続。

Windows Server Active Directory サーバーから、NSX がデプロイされている Azure VMware Solution のインスタンスの管理ネットワークへのネットワーク パス。

有効な証明書がある Windows Server Active Directory ドメイン コントローラー。 証明書は、Windows Server Active Directory 証明書サービス証明機関 (CA) またはサードパーティ CA から発行される場合があります。

Azure VMware Solution Software-Defined Datacenter と同じ Azure リージョンにある 2 つのドメイン コントローラーを使用することをお勧めします。

Note

運用環境では、自己署名証明書を使用しないことをお勧めします。

管理者のアクセス許可を持つアカウント。

正しく構成されている Azure VMware Solution DNS ゾーンと DNS サーバー。 詳細については、Windows Server Active Directory ドメインに解決されるように NSX DNS を構成し、DNS フォワーダーを設定するに関する記事を参照してください。

Note

Secure LDAP (LDAPS) と証明書発行の詳細については、セキュリティ チームまたは ID 管理チームに問い合わせてください。

Windows Server Active Directory を LDAPS ID ソースとして使用する

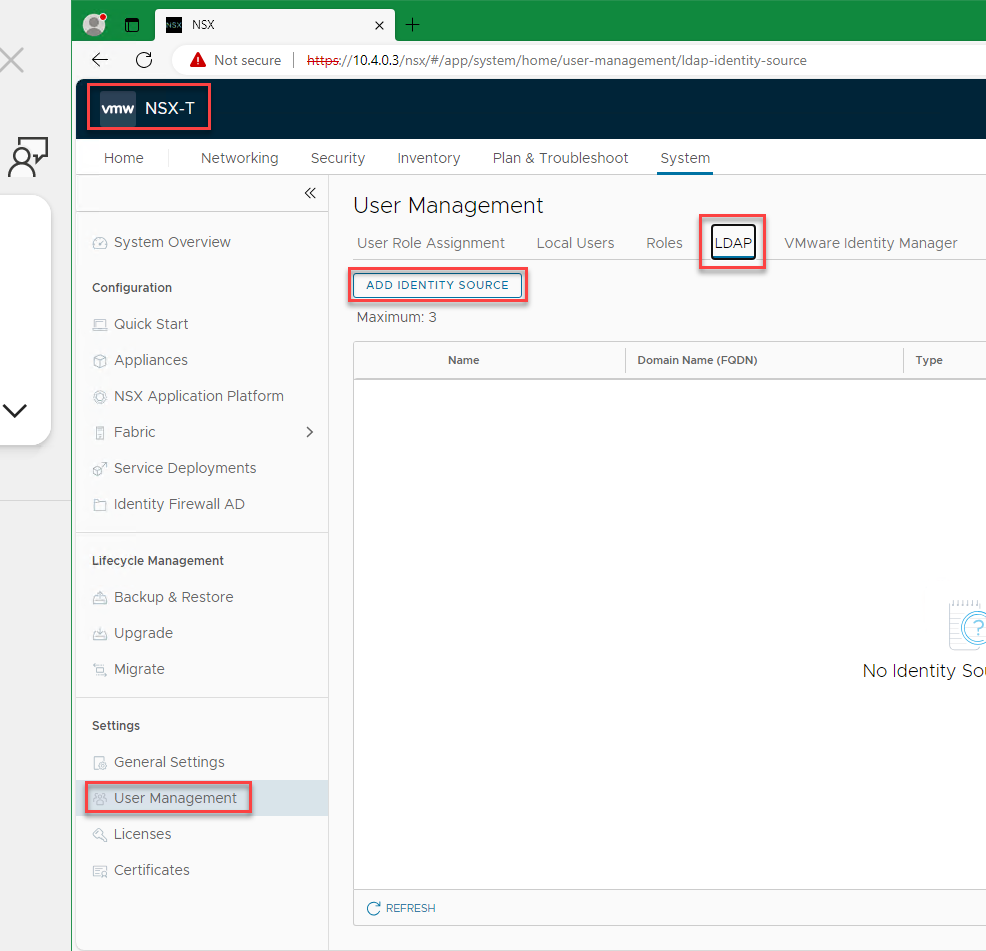

NSX Manager にサインインしてから、[システム]>[ユーザー管理]>[LDAP]>[ID ソースの追加] に移動します。

[名前]、[ドメイン名 (FQDN)]、[タイプ]、および [ベース DN] の値を入力します。 説明を追加できます (省略可能)。

ベース DN は、ユーザー アカウントが保持されるコンテナーです。 ベース DN は、LDAP サーバーが認証要求でユーザーを検索するときに使う開始点です。 たとえば、CN=users,dc=azfta,dc=com です。

Note

LDAP プロバイダーとして複数のディレクトリを使用できます。 たとえば、複数の Windows Server Azure Directory ドメインがあり、ワークロードを統合する方法として Azure VMware Solution を使用する場合です。

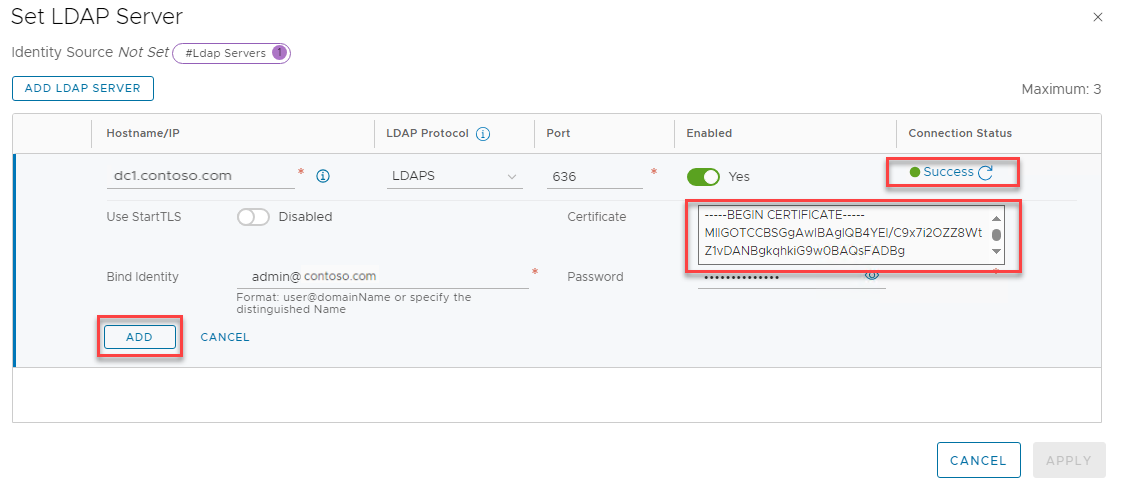

次に、前のスクリーンショットに示すように、LDAP サーバーで [設定] を選択します。

[Set LDAP Server] (LDAP サーバーの設定) で、[Add LDAP Server] (LDAP サーバーの追加) を選択し、次の項目の値を入力または選択します。

名前 アクション ホスト名/IP LDAP サーバーの FQDN または IP アドレスを入力します。 たとえば、azfta-dc01.azfta.com または 10.5.4.4 です。 LDAP プロトコル LDAPS を選択します。 ポート セキュリティで保護された既定の LDAP ポートのままにします。 Enabled [はい] のままにします。 Start TLS (TLS の開始) を使用する 標準 (セキュリティで保護されていない) LDAP を使用する場合にのみ必要です。 バインド ID ドメイン管理者のアクセス許可を持つアカウントを使用します。 たとえば、 <admin@contoso.com>のようにします。パスワード LDAP サーバーのパスワードを入力します。 このパスワードは、例の <admin@contoso.com>アカウントで使用するパスワードです。[証明書] 空のままにします (手順 6 を参照)。 ![LDAP サーバーを追加するための [Set LDAP Server] (LDAP サーバーの設定) ページを示すスクリーンショット。](media/nsxt/configure-nsx-t-pic-3.png)

ページが更新され、接続の状態が表示されたら、[追加] を選択してから、[適用] を選択します。

[ユーザー管理] で、[保存] を選んで変更を完了します。

2 番目のドメイン コントローラーまたは別の外部 ID プロバイダーを追加するには、手順 1 に戻ります。

Note

LDAP サーバーとして機能する 2 つのドメイン コントローラーを使用することをお勧めします。 また、LDAP サーバーをロード バランサーの背後に配置することもできます。

Windows Server Active Directory ID にロールを割り当てる

外部 ID を追加したら、組織のセキュリティ制御に基づいて NSX ロールを Windows Server Active Directory セキュリティ グループに割り当てることができます。

NSX Manager で、[システム]>[ユーザー管理]>[ユーザー ロールの割り当て]>[追加] に移動します。

[追加]>[Role Assignment for LDAP] (LDAP のロールの割り当て) を選びます。

前のセクションの手順 3 で選択した外部 ID プロバイダーを選択します。 たとえば、NSX 外部 ID プロバイダーです。

ユーザー名、ユーザーのサインイン ID、またはグループ名の最初の数文字を入力して LDAP ディレクトリを検索します。 結果の一覧からユーザーまたはグループを選びます。

ロールを選択します。 この例では、FTAdmin ユーザーに CloudAdmin ロールを割り当てます。

[保存] を選択します。

[ユーザー ロールの割り当て] で、アクセス許可の割り当てが表示されることを確認します。

これで、ユーザーは Windows Server Active Directory 資格情報を使って NSX Manager にサインインできるようになります。

![NSX Manager の [ユーザー管理] の [ID ソースの追加] ページを示すスクリーンショット。](media/nsxt/configure-nsx-t-pic-2.png)

![NSX Manager の [ユーザー管理] ページを示すスクリーンショット。](media/nsxt/configure-nsx-t-pic-5.png)

![NSX Manager の [ユーザーの追加] ページを示すスクリーンショット。](media/nsxt/configure-nsx-t-pic-6.png)

![ユーザーが追加されたことを確認する [ユーザー管理] ページを示すスクリーンショット。](media/nsxt/configure-nsx-t-pic-7.png)