Azure AI Foundry のマネージド ネットワークからオンプレミス リソースにアクセスする (プレビュー)

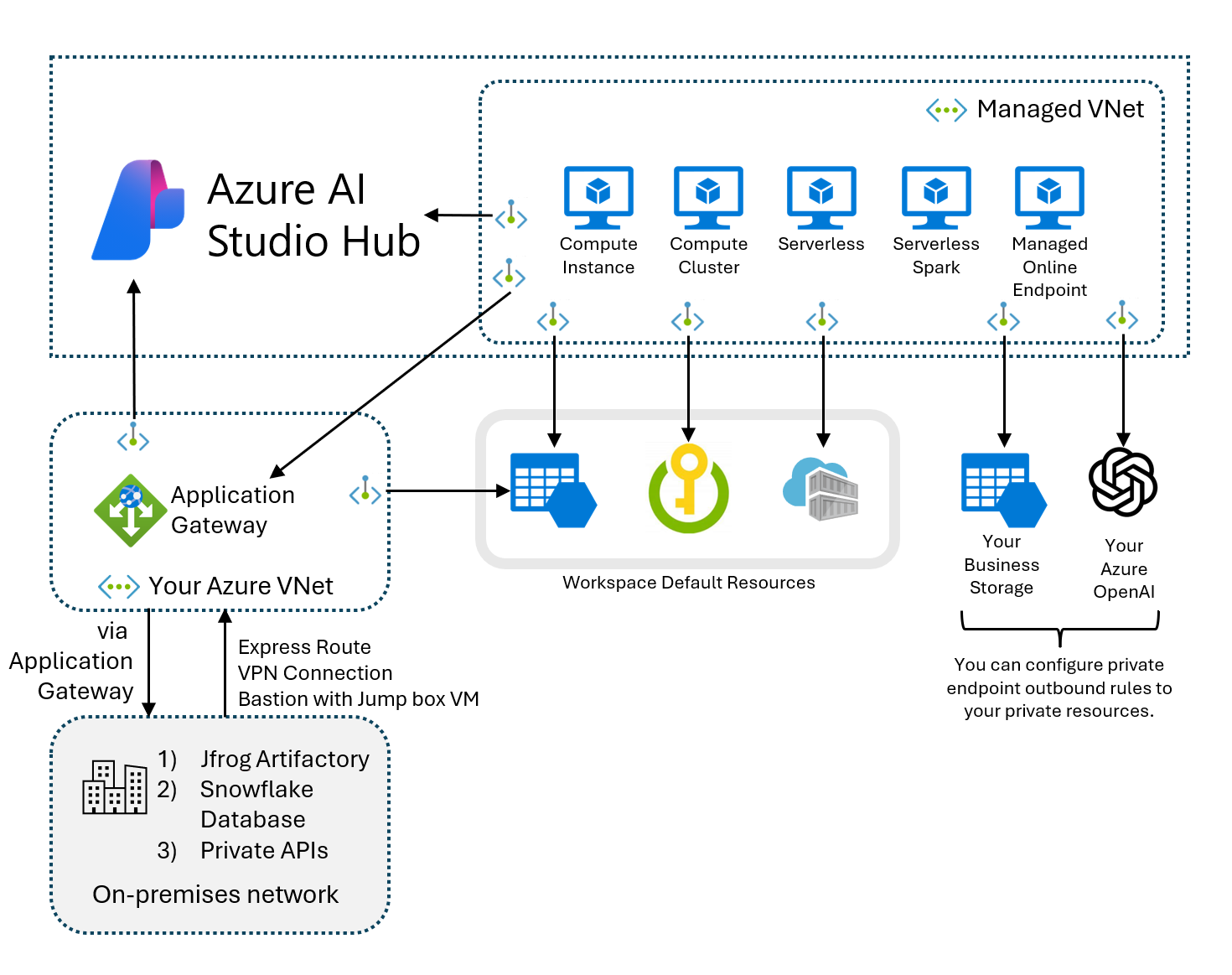

Azure AI Foundry のマネージド仮想ネットワークから、別の仮想ネットワーク内、または完全にオンプレミスの Azure 以外のリソースにアクセスするには、アプリケーション ゲートウェイを構成する必要があります。 このアプリケーション ゲートウェイを通じて、リソースへの完全なエンド ツー エンド アクセスを構成できます。

Azure Application Gateway は、HTTPS 要求の URL に基づいてルーティングを決定するロード バランサーです。 Azure Machine Learning は、Azure 以外のリソースと安全に通信するためのアプリケーション ゲートウェイの使用をサポートします。 Application Gateway の詳細については、「Azure Application Gateway とは」を参照してください。

マネージド仮想ネットワークからオンプレミスまたはカスタムの仮想ネットワーク リソースにアクセスするには、Azure 仮想ネットワーク上にアプリケーション ゲートウェイを構成します。 アプリケーション ゲートウェイは、Azure AI Foundry ポータルのハブへの受信アクセスに使用されます。 構成したら、Azure AI Foundry ハブのマネージド仮想ネットワークからアプリケーション ゲートウェイへのプライベート エンドポイントを作成します。 プライベート エンドポイントを使用すると、エンド ツー エンドの完全なパスがセキュリティで保護され、インターネットを経由してルーティングされません。

前提条件

- Application Gateway で Azure 以外のリソースへの接続を保護する方法を理解するために、アプリケーション ゲートウェイのしくみに関する記事をご覧ください。

- Azure AI Foundry ハブのマネージド仮想ネットワークを設定し、分離モード ([インターネット送信を許可する] または [承認された送信のみを許可する]) を選択します。 詳細については、マネージド仮想ネットワーク分離に関する記事をご覧ください。

- アクセスするリソースのプライベート HTTP(S) エンドポイントを取得します。

サポートされているリソース

Application Gateway は、HTTP または HTTPS プロトコルを使用するすべてのバックエンド ターゲット リソースをサポートします。 マネージド仮想ネットワークから次のリソースへの接続が確認されます。

- Jfrog Artifactory

- Snowflake データベース

- プライベート API

Azure Application Gateway を構成する

「クイック スタート:ポータルを使用して Web トラフィックを転送する」の手順に従ってください。 Azure Machine Learning で使用するアプリケーション ゲートウェイを正しく設定するには、アプリケーション ゲートウェイの作成時に次のガイダンスを使用してください。

[基本] タブで:

- アプリケーション ゲートウェイが、選択した Azure 仮想ネットワークと同じリージョンにあることを確認します。

- Azure AI Foundry は、Application Gateway の IPv4 のみをサポートしています。

- Azure 仮想ネットワークを使用して、アプリケーション ゲートウェイのための専用サブネットを 1 つ選択します。 このサブネット内に他のリソースをデプロイすることはできません。

Application Gateway ではプライベート フロントエンド IP アドレスのみがサポートされないため、[フロントエンド] タブから、パブリック IP アドレスを選択するか、新しく作成する必要があります。 ゲートウェイが接続するリソース用のプライベート IP アドレスは、[基本] タブで選択したサブネットの範囲内に追加できます。

[バックエンド] タブから、バックエンド プールにバックエンド ターゲットを追加できます。 異なるバックエンド プールを作成することで、バックエンド ターゲットを管理できます。 要求のルーティングはプールに基づいて行われます。 Snowflake データベースなどのバックエンド ターゲットを追加できます。

[構成] タブから、フロントエンド IP で要求を受け取り、バックエンドにルーティングする方法を構成します。

[リスナー] セクションで、次の操作を行います。

- HTTP または HTTPS プロトコルでリスナーを作成し、リッスンするポートを指定できます。 2 人のリスナーが同じフロントエンド IP アドレスをリッスンし、異なるバックエンド プールにルーティングする場合、異なるポートを選択する必要があります。 受信要求はポートに基づいて区別されます。

- エンドツーエンド TLS 暗号化が必要な場合は、HTTPS リスナーを選択し、リスナーが Application Gateway で受信した要求の暗号化を解除するための独自の証明書をアップロードします。 詳細については、Azure Application Gateway でのエンド ツー エンド TLS の有効化に関する記事を参照してください。

- 公衆ネットワーク アクセスなしの完全なプライベート バックエンド ターゲットが必要な場合は、パブリック フロントエンド IP アドレスとそれに関連するルーティング規則でリスナーをセットアップしないでください。 Application Gateway は、リスナーが特定のポートで受信した要求のみを転送します。 間違ってパブリック フロントエンド IP リスナーを追加しないようにするには、公衆ネットワーク アクセスを完全にロックするためにネットワーク セキュリティ規則を参照してください。

[バックエンド ターゲット] セクションで、HTTPS を使用する必要があり、バックエンド サーバーの証明書が既知の CA によって発行されていない場合は、バックエンド サーバーのルート証明書 (.CER) をアップロードする必要があります。 ルート証明書を使用した構成の詳細については、「ポータルを使用してエンド ツー エンドの TLS 暗号化を構成する」を参照してください。

Application Gateway リソースが作成されたら、Azure portal の新しい Application Gateway リソースに移動します。 [設定] で、[プライベート リンク] を選択して、仮想ネットワークがプライベート エンドポイント接続経由で Application Gateway にプライベートにアクセスできるようにします。 プライベート リンク構成は既定では作成されません。

- [+ 追加] を選択してプライベート リンク構成を追加し、次の値を使用して構成を作成します。

- 名前: プライベート リンク構成の名前を入力します。

- プライベート リンク サブネット: 仮想ネットワーク内のサブネットを選択します。

- フロントエンド IP の構成:

appGwPrivateFrontendIpIPv4

- プライベート リンクが正しく設定されているtことを確認するには、[プライベート エンドポイント接続] タブに移動して、[+ プライベート エンドポイント] を選びます。 [リソース] タブで、[ターゲット サブリソース] をプライベート フロントエンド IP 構成の名前 (

appGwPrivateFrontendIpIPv4) にする必要があります。 [ターゲット サブリソース] に値が表示されない場合は、Application Gateway リスナーが正しく構成されていません。 Application Gateway での Private Link の設定の詳細については、「Azure Application Gateway の Private Link を構成する」を参照してください。

- [+ 追加] を選択してプライベート リンク構成を追加し、次の値を使用して構成を作成します。

プライベート リンクを構成する

Application Gateway のフロントエンド IP とバックエンド プールが作成されたので、マネージド仮想ネットワークから Application Gateway にプライベート エンドポイントを構成できるようになります。 Azure portal で、Azure AI Foundry ハブの [ネットワーク] タブに移動します。[ワークスペース マネージド送信アクセス]、[+ ユーザー定義のアウトバウンド規則の追加] を選択します。

[ワークスペース アウトバウンド規則] フォームで、次の内容を選択してプライベート エンドポイントを作成します。

- 規則名: Application Gateway へのプライベート エンドポイントの名前を指定します。

- 宛先の種類: プライベート エンドポイント

- サブスクリプションとリソース グループ: アプリケーション ゲートウェイがデプロイされているサブスクリプションとリソース グループを選択する

- リソースの種類:

Microsoft.Network/applicationGateways - リソース名: Application Gateway リソースの名前。

- サブ リソース:

appGwPrivateFrontendIpIPv4 - FQDN: これらの FQDN は、Azure AI Foundry ポータル内で使用する必要があるエイリアスです。 Application Gateway を対象とするマネージド プライベート エンドポイントのプライベート IP アドレスに解決されます。 Application Gateway を使用して接続するリソースの数に応じて、複数の FQDN を含めることができます。

Note

- 証明書をアップロードして HTTPS リスナーを使用する場合、FQDN エイリアスが証明書のCN (共通名) または SAN (サブジェクトの別名) と一致することを確認してください。一致しない場合、HTTPS 呼び出しは SNI (Server Name Indication) で失敗します。

- 指定された FQDN は、Application Gateway のプライベート エンドポイントのプライベート DNS ゾーンを適切に作成するために、名前に少なくとも 3 つのラベルが含まれている必要があります。

- FQDN フィールドは、SDK または CLI を通じてプライベート エンドポイントを作成した後に編集できます。 このフィールドは Azure portal では編集できません。

- 動的サブリソースの名前付けは、プライベート フロントエンド IP 構成ではサポートされていません。 フロント エンド IP 名は

appGwPrivateFrontendIpIPv4である必要があります

Python SDK および Azure CLI を使用して構成する

SDK を使用して Application Gateway へのプライベート エンドポイントを作成するには、「Azure SDK for Python」を参照してください。

Azure CLI を使用して Application Gateway のプライベート エンドポイントを作成するには、az ml workspace outbound-rule set コマンドを使用します。 構成に応じてプロパティを設定します。 詳細については、「マネージド ネットワークの構成」を参照してください。

制限事項

- Application Gateway は、バックエンド プール内の HTTP(s) エンドポイントのみをサポートします。 HTTP(s) 以外のネットワーク トラフィックはサポートされません。 リソースが HTTP(S) プロトコルをサポートしていることを確認してください。

- Application Gateway を使用して Snowflake に接続するには、独自の FQDN アウトバウンド規則を追加して、パッケージ/ドライバーのダウンロードと OCSP 検証を有効にする必要があります。

- Snowflake JDBC ドライバーは HTTPS 呼び出しを使用しますが、ドライバーによって実装が異なる場合があります。 リソースで HTTP(S) プロトコルが使用されているかどうかを確認します。

- 制限の詳細については、「Application Gateway に関してよく寄せられる質問」を参照してください。

Application Gateway エラー

バックエンド リソースへの Application Gateway 接続に関連するエラーについては、表示されるエラーに基づいて、既存の Application Gateway のドキュメントに従ってください。

- Application Gateway のバックエンドの正常性に関する問題のトラブルシューティング

- Application Gateway での無効なゲートウェイによるエラーのトラブルシューティング

- Application Gateway の HTTP 応答コード

- 無効にされたリスナーについて