ポータルで Application Gateway を使用してエンド ツー エンド TLS を構成する

この記事では、Azure portal を使用して Application Gateway v1 SKU でエンド ツー エンド Transport Layer Security (TLS) 暗号化 (以前の Secure Sockets Layer (SSL) 暗号化) を構成する方法について説明します。

Note

Application Gateway v2 SKU では、エンド ツー エンド構成を有効化するために、信頼されたルート証明書が必要です。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

開始する前に

アプリケーション ゲートウェイでエンドツーエンドの TLS を構成するには、ゲートウェイ用の証明書が必要です。 バックエンド サーバーにも証明書が必要です。 ゲートウェイ証明書は、TLS プロトコルの仕様に準拠して対称キーを得る目的で使用されます。 対称キーは、ゲートウェイに送信されたトラフィックの暗号化と暗号化の解除に使用されます。

エンド ツー エンド TLS 暗号化の場合、適切なバックエンド サーバーがアプリケーション ゲートウェイで許可されている必要があります。 このアクセスを許可するには、アプリケーション ゲートウェイにバックエンド サーバーの公開証明書 (認証証明書 (v1) または信頼されたルート証明書 (v2) とも呼ばれます) をアップロードします。 証明書を追加することにより、アプリケーション ゲートウェイが既知のバックエンド インスタンスのみと通信することが保証されます。 この構成によりエンド ツー エンド通信のセキュリティがさらに強化されます。

重要

バックエンド サーバー証明書のエラー メッセージが表示される場合は、フロントエンド証明書共通名 (CN) がバックエンド証明書 CN と一致することを確認します。 詳細については、「信頼されたルート証明書が一致しない」を参照してください

詳細については、Application Gateway での TLS ターミネーションとエンド ツー エンド TLS の概要に関する記事を参照してください。

エンド ツー エンド TLS を使用して新しいアプリケーション ゲートウェイを作成する

エンド ツー エンド TLS 暗号化を使用して新しいアプリケーション ゲートウェイを作成するには、新しいアプリケーション ゲートウェイの作成中に、まず TLS 終了を有効化する必要があります。 このアクションにより、クライアントとアプリケーション ゲートウェイの間の通信で TLS 暗号化が有効になります。 次に、HTTP 設定でバックエンド サーバーの証明書を安全な受信者リストに配置する必要があります。 この構成により、アプリケーション ゲートウェイとバックエンド サーバー間の通信に TLS 暗号化が有効になります。 これにより、エンドツーエンドの TLS 暗号化が実現されます。

新しいアプリケーション ゲートウェイの作成中に TLS 終了を有効化する

詳細については、「新しいアプリケーション ゲートウェイの作成中に TLS 終了を有効化する」を参照してください。

バックエンド サーバーの認証証明書またはルート証明書を追加する

[すべてのリソース] を選択し、myAppGateway を選択します。

左側のメニューで [HTTP 設定] を選択します。 アプリケーション ゲートウェイを作成したときに、既定の HTTP 設定 appGatewayBackendHttpSettings が Azure によって自動的に作成されました。

[appGatewayBackendHttpSettings] を選択します。

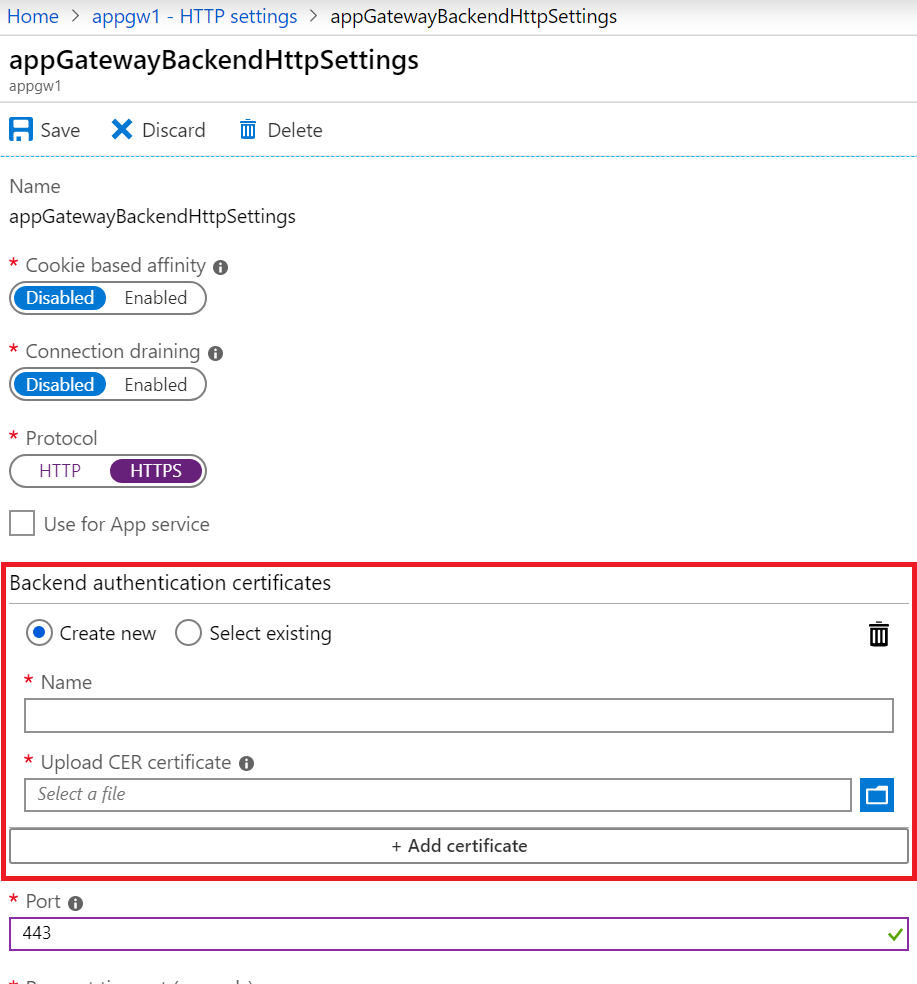

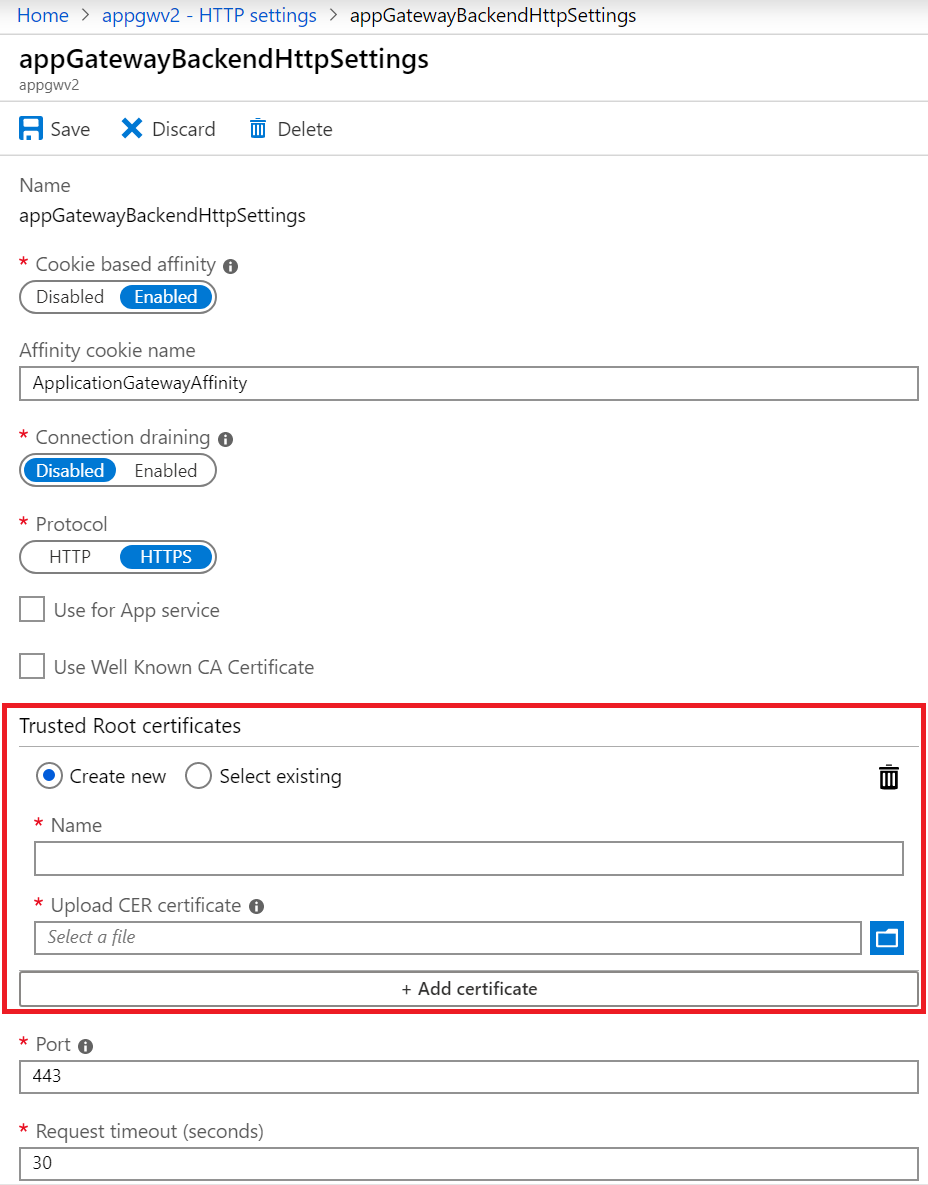

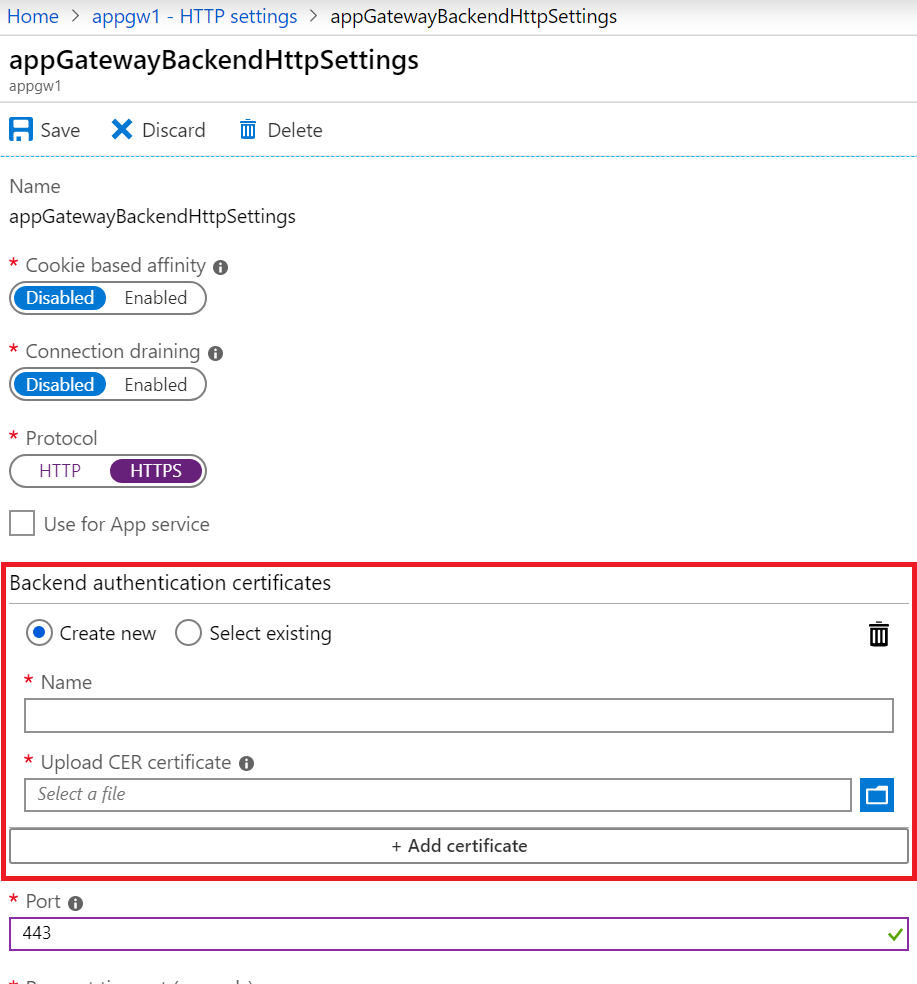

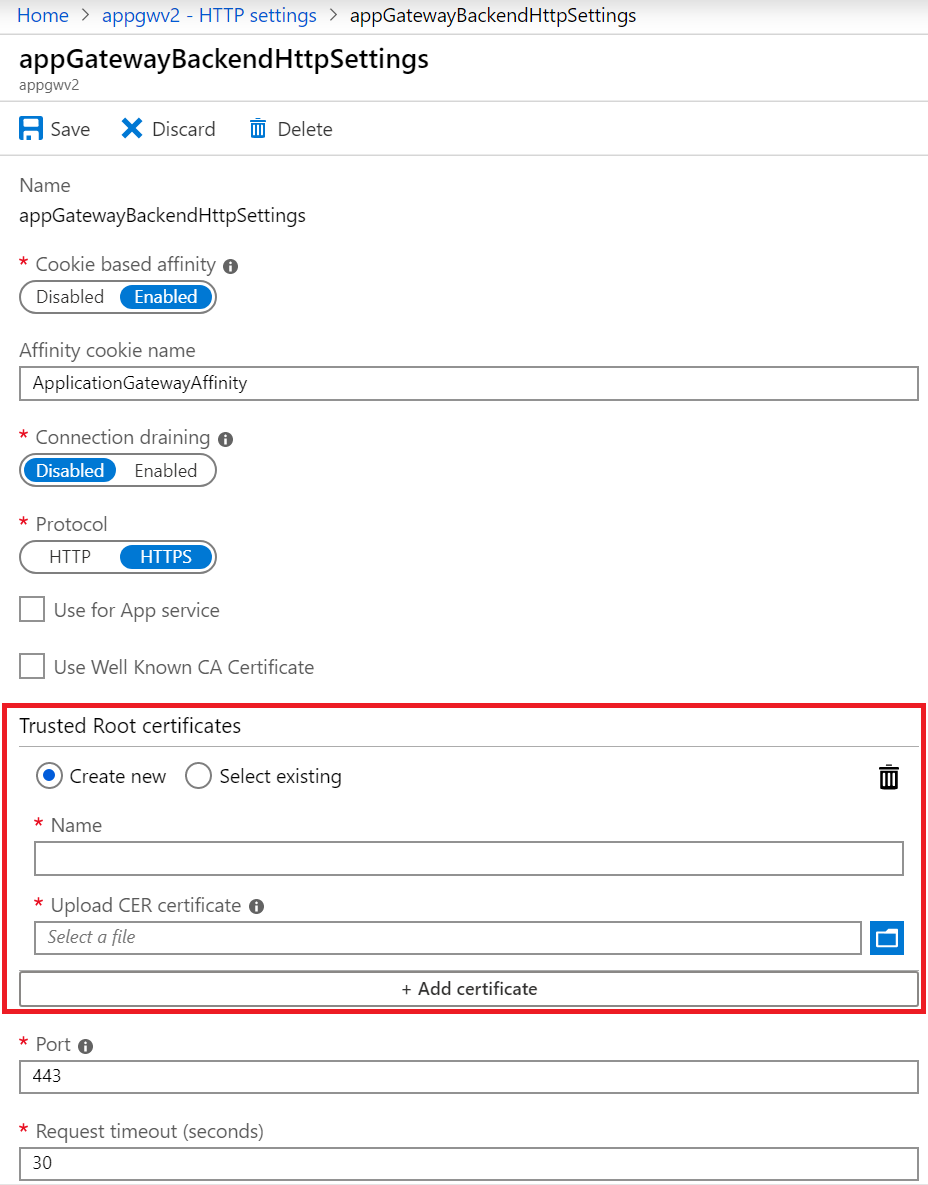

[プロトコル] で [HTTPS] を選択します。 バックエンド認証証明書または信頼されたルート証明書のウィンドウが表示されます。

[新規作成] を選択します。

[名前] フィールドに適切な名前を入力します。

[CER 証明書のアップロード] ボックスで、証明書ファイルを選択します。

Standard および WAF (v1) Application Gateway の場合は、.cer 形式のバックエンド サーバー証明書の公開キーをアップロードする必要があります。

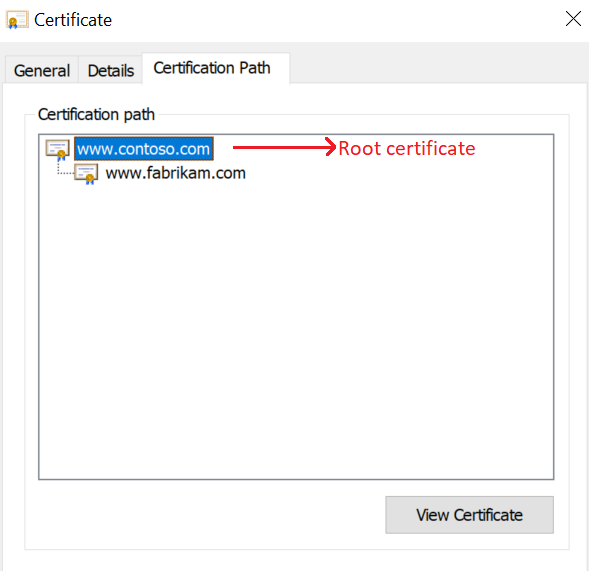

Standard_v2 および WAF_v2 Application Gateway の場合は、.cer 形式のバックエンド サーバー証明書のルート証明書をアップロードする必要があります。 バックエンド証明書が既知の証明機関 (CA) によって発行されている場合は、[既知の CA 証明書を使用する] チェック ボックスを選択することができます。証明書をアップロードする必要はありません。

[保存] を選択します。

既存のアプリケーション ゲートウェイでエンド ツー エンド TLS を有効化する

エンド ツー エンド TLS 暗号化を使用して既存のアプリケーション ゲートウェイを構成するには、リスナーでまず TLS 終了を有効化する必要があります。 このアクションにより、クライアントとアプリケーション ゲートウェイの間の通信で TLS 暗号化が有効になります。 次に、HTTP 設定でバックエンド サーバー用のこれらの証明書を、安全な受信者リストに配置します。 この構成により、アプリケーション ゲートウェイとバックエンド サーバー間の通信に TLS 暗号化が有効になります。 これにより、エンドツーエンドの TLS 暗号化が実現されます。

TLS 終了を有効化するために、HTTPS プロトコルおよび証明書を含むリスナーを使用する必要があります。 これらの条件を満たす既存のリスナーを使用するか、新しいリスナーを作成することができます。 前者を選択した場合は、次に示す「既存のアプリケーション ゲートウェイで TLS 終了を有効化する」セクションを無視して、「バックエンド サーバーの認証証明書または信頼されたルート証明書を追加する」に直接進むことができます。

後者のオプションを選択した場合は、次の手順を実行します。

既存のアプリケーション ゲートウェイで TLS 終了を有効化する

[すべてのリソース] を選択し、myAppGateway を選択します。

左側のメニューで [リスナー] を選択します。

要件に応じて、基本リスナーまたは マルチサイト リスナーを選択します。

[プロトコル] で [HTTPS] を選択します。 [証明書] ウィンドウが表示されます。

クライアントとアプリケーション ゲートウェイの間で TLS 終了に使用する PFX 証明書をアップロードします。

Note

テスト目的で、自己署名証明書を使用してもかまいません。 ただし、これらは管理が難しく、完全にセキュリティで保護されていないため、運用環境のワークロードには推奨されません。 詳細については、「自己署名証明書の作成」を参照してください。

要件に応じて、リスナーに必要なその他の設定を追加します。

OK を選択して保存します。

バックエンド サーバーの認証証明書または信頼されたルート証明書を追加する

[すべてのリソース] を選択し、myAppGateway を選択します。

左側のメニューで [HTTP 設定] を選択します。 既存のバックエンド HTTP 設定で証明書を安全な受信者リストに載せるか、新しい HTTP 設定を作成することができます。 (次の手順で、既定の HTTP 設定の証明書 (appGatewayBackendHttpSettings) が安全な受信者リストに追加されます。)

[appGatewayBackendHttpSettings] を選択します。

[プロトコル] で [HTTPS] を選択します。 バックエンド認証証明書または信頼されたルート証明書のウィンドウが表示されます。

[新規作成] を選択します。

[名前] フィールドに適切な名前を入力します。

[CER 証明書のアップロード] ボックスで、証明書ファイルを選択します。

Standard および WAF (v1) Application Gateway の場合は、.cer 形式のバックエンド サーバー証明書の公開キーをアップロードする必要があります。

Standard_v2 および WAF_v2 Application Gateway の場合は、.cer 形式のバックエンド サーバー証明書のルート証明書をアップロードする必要があります。 バックエンド証明書が既知の CA によって発行されている場合は、[既知の CA 証明書を使用する] チェック ボックスを選択することができます。証明書をアップロードする必要はありません。

[保存] を選択します。