Azure Active Directory B2C を使用して IDology を構成するためのチュートリアル

このサンプル チュートリアルでは、Azure AD B2C を IDology と統合する方法についてのガイダンスを提供します。 IDology は、複数のソリューションを持つ ID 検証およびプルーフィング プロバイダーです。 このサンプルでは、IDology による ExpectID ソリューションについて説明します。

前提条件

作業を開始するには、以下が必要です。

- Azure サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- お使いの Azure サブスクリプションにリンクされている Azure AD B2C テナント。

シナリオの説明

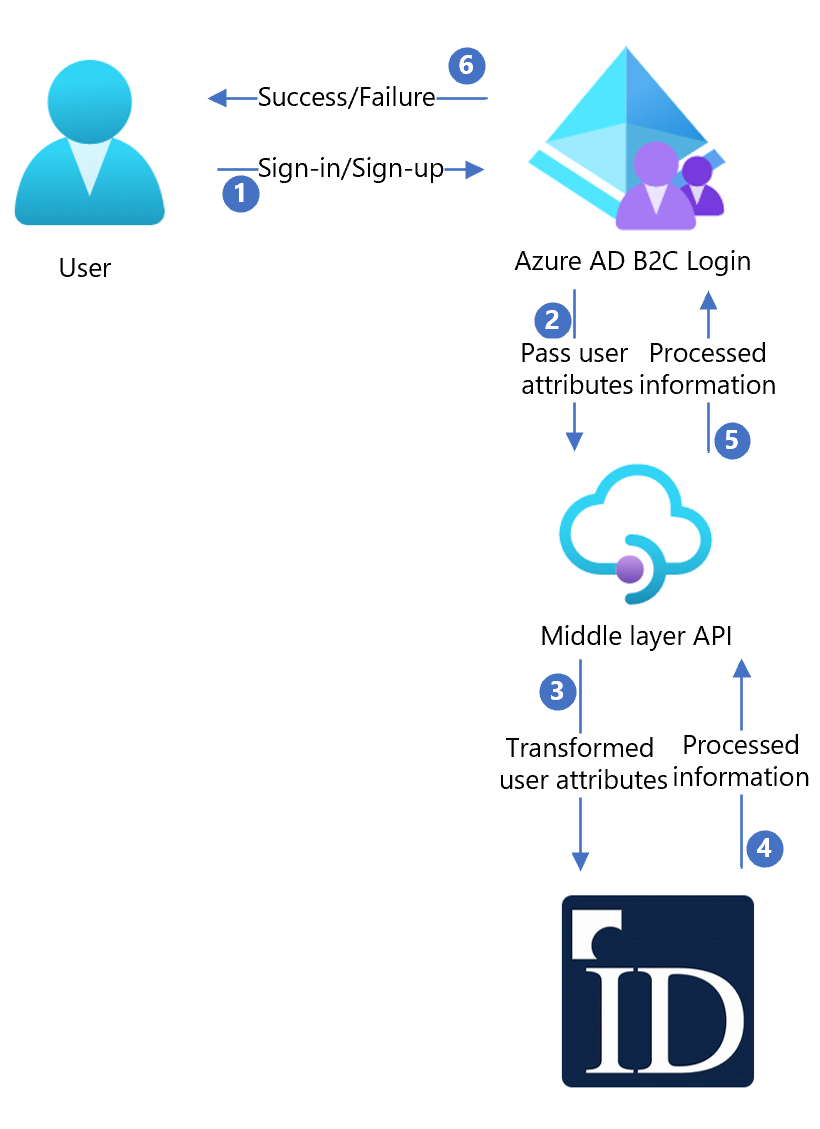

IDology 統合には、次のコンポーネントが含まれています。

- Azure AD B2C – ユーザーの資格情報の検証を担当する承認サーバー。 ID プロバイダーとも呼ばれます。

- IDology – IDology サービスは、ユーザーによる入力を受け取り、ユーザーの ID を検証します。

- カスタムの REST API – この API は、Microsoft Entra ID と IDology サービス間の統合を実装します。

次のアーキテクチャの図に、この実装を示します。

| 手順 | 説明 |

|---|---|

| 1 | ユーザーがサインイン ページに到着します。 |

| 2 | ユーザーがサインアップ オプションを選択して新しいアカウントを作成し、ページに情報を入力します。 Azure AD B2C でユーザー属性が収集されます。 |

| 3 | Azure AD B2C で中間層 API が呼び出され、ユーザー属性が渡されます。 |

| 4 | 中間層 API により、ユーザー属性が収集され、IDOlogy API が使用できる形式に変換されます。 その後、この情報が IDology に送信されます。 |

| 5 | IDology が情報を使用して処理し、その結果を中間層 API に返します。 |

| 6 | 中間層 API により情報が処理され、関連情報が Azure AD B2C に送り返されます。 |

| 7 | Azure AD B2C が、中間層 API から情報を受信します。 失敗応答が表示される場合は、ユーザーにエラー メッセージが表示されます。 成功応答が表示される場合、ユーザーは認証され、ディレクトリに書き込まれます。 |

注意

Azure AD B2C ではユーザーにステップアップ認証を実行するように依頼することもできますが、このシナリオはこのチュートリアルの範囲外です。

IDology を使用してオンボードする

IDology にはさまざまなソリューションが用意されています。こちらを参照してください。 このサンプルでは、ExpectID を使用します。

IDology アカウントを作成するには、IDology に連絡してください。

アカウントが作成されると、API の構成に必要な情報が送信されます。 以下のセクションでは、このプロセスについて説明します。

Azure AD B2C との統合

パート 1 - API をデプロイする

提供された API コードを Azure サービスにデプロイします。 このコードは、次の手順に従って、Visual Studio から発行することができます。

必要な設定で Microsoft Entra ID を構成するには、デプロイされたサービスの URL が必要です。

パート 2 - API を構成する

アプリケーションの設定は、Azure の App Service で構成できます。 この方法では、リポジトリにチェックインせずに、安全に設定を構成できます。 REST API に次の設定を指定する必要があります。

| アプリケーションの設定 | source | Notes |

|---|---|---|

| IdologySettings:ApiUsername | IDology アカウントの構成 | |

| IdologySettings:ApiPassword | IDology アカウントの構成 | |

| WebApiSettings:ApiUsername | API のユーザー名を定義します | ExtId 構成で使用されます |

| WebApiSettings:ApiPassword | API のパスワードを定義します | ExtId 構成で使用されます |

パート 3 - API ポリシー キーを作成する

このドキュメントに従って、2 つのポリシー キー (API ユーザー名に 1 つと、前に定義した API パスワードに 1 つ) を作成します。

このサンプル ポリシーでは、次のキー名を使用します。

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

パート 4 - Azure AD B2C ポリシーを構成する

このドキュメントに従って、LocalAccounts スターター パックをダウンロードし、Azure AD B2C テナント用にポリシーを構成します。 手順に従って、「カスタム ポリシーをテストする」セクションを完了します。

こちらで 2 つのサンプル ポリシーをダウンロードします。

2 つのサンプル ポリシーを更新します。

両方のポリシーを開きます。

セクション

Idology-ExpectId-APIで、ServiceUrlメタデータ項目を上記でデプロイした API の場所に更新します。yourtenantを Azure AD B2C テナントの名前に置き換えます。 たとえば、Azure AD B2C テナントの名前がcontosotenantであれば、yourtenant.onmicrosoft.comのすべてのインスタンスをcontosotenant.onmicrosoft.comに置き換えます。

TrustFrameworkExtensions.xml ファイルを開きます。

<TechnicalProfile Id="login-NonInteractive">要素を見つけます。IdentityExperienceFrameworkAppIdの両方のインスタンスを、前に作成した IdentityExperienceFramework アプリケーションのアプリケーション ID に置き換えます。ProxyIdentityExperienceFrameworkAppIdの両方のインスタンスを、前に作成した ProxyIdentityExperienceFramework アプリケーションのアプリケーション ID に置き換えます。

前の手順 1 で Azure AD B2C にアップロードした SignInorSignUp と TrustFrameworkExtensions を、更新された 2 つのサンプル ポリシーに置き換えます。

注意

ベスト プラクティスとして、属性コレクション ページで同意通知を追加することをお勧めします。 ID 検証のために情報がサードパーティのサービスに送信されることをユーザーに通知します。

ユーザー フローをテストする

Azure AD B2C テナントを開いて、 [ポリシー] で [ユーザー フロー] を選択します。

以前に作成したユーザー フローを選択します。

[ユーザー フローを実行します] を選択し、設定を選択します。

[アプリケーション] - 登録済みのアプリを選択します (サンプルは JWT)。

[応答 URL] : リダイレクト URL を選択します。

[ユーザー フローを実行します] を選択します。

サインアップ フローを実行し、アカウントを作成します。

サインアウトします。

サインアップ フローを実行します。

[続行] を選択すると、IDology パズルが表示されます。

次のステップ

追加情報については、次の記事を参照してください。