チュートリアル: Azure Active Directory B2C を使用して Grit IAM B2B2C ソリューションを構成する

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) 認証と Grit IAM B2B2C ソリューションを統合する方法について説明します。 このソリューションを使用すると、セキュリティで保護され、信頼性が高く、セルフサービスで、ユーザー フレンドリな ID とアクセス管理を顧客に提供できます。 Web アプリケーションやモバイル アプリケーションで使用される名、姓、自宅の住所、メールアドレスなどの共有プロファイル データは、コンプライアンスと規制のニーズを考慮して一元化された方法で格納されます。

次の場合は、Grit の B2BB2C ソリューションを使用します。

- 認証、認可、プロフィールとロールの管理、委任された B2B SaaS アプリケーション管理。

- Azure AD B2C アプリケーションのロールベースのアクセス制御。

前提条件

開始するには、次の前提条件が満たされていることをご確認ください。

- Grit IAM のアカウント。 Grit IAM B2B2C ソリューションに移動してデモを入手できます。

- Microsoft Entra サブスクリプション。 お持ちでない場合は、無料の Azure アカウントを作成することができます。

- Azure サブスクリプションにリンクされている Azure AD B2C テナント。 詳細については、「チュートリアル: Azure Active Directory B2C テナントの作成」を参照してください。

- Azure portal でアプリケーションを構成する。

シナリオの説明

Contoso は、Fabrikam_big1 や Fabrikam_big2 などの、エンド カスタマーや大企業と取引をしています。 Fabrikam_small1 や Fabrikam_small2 などの小規模な企業の顧客がいて、Smith1 や Smith2 のようなエンド カスタマーとの直接取引が行われています。

Contoso には Web アプリケーションとモバイル アプリケーションがあり、新しいアプリケーションを開発しています。 そのアプリケーションは、名、姓、アドレス、メールアドレスなどのユーザー共有プロファイル データに依存します。 同社では、プロファイル データを一元化して、アプリケーションではデータが収集および格納されないようにしたいと考えています。 特定のコンプライアンスと規制に従ってプロファイル情報を格納したいと考えています。

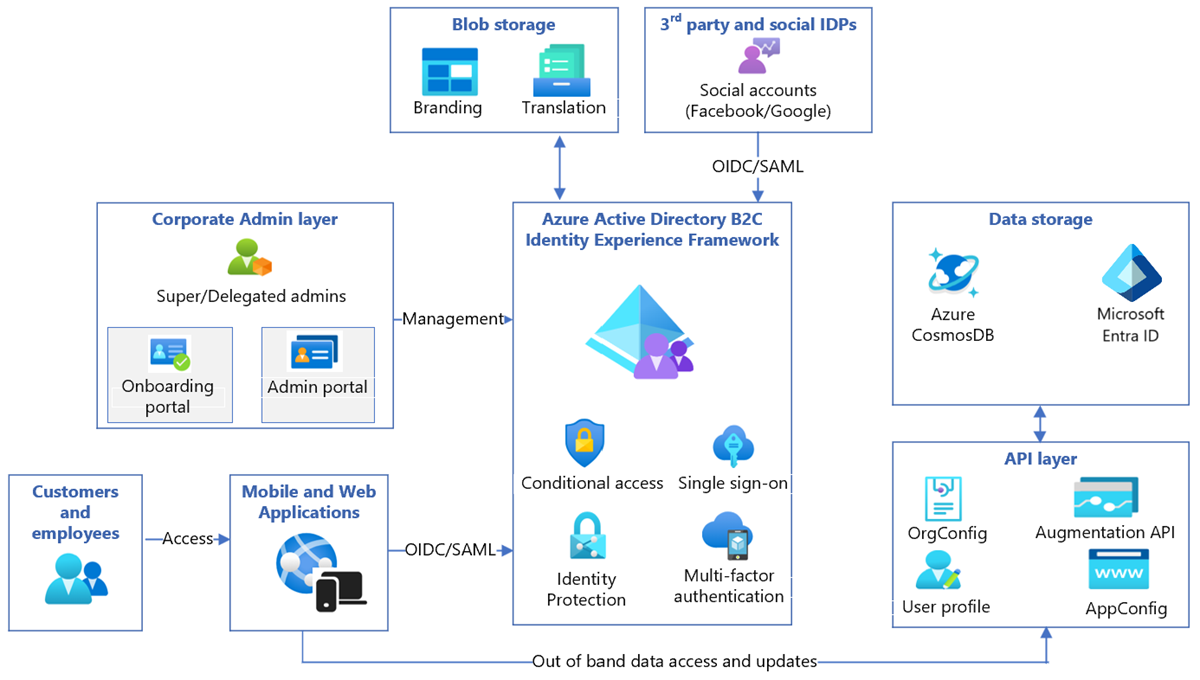

この統合は、次のコンポーネントで構成されています。

Azure AD B2C Identity Experience Framework (IEF): ユーザー体験を実行するエンジン。これには、資格情報の検証、MFA の実行、ユーザー アクセスの確認が含まれます。 これは、Microsoft Entra データベースと、XML を使って構成された API レイヤーによって支援されます。

Grit API レイヤー: このレイヤーは、組織とアプリケーションに関するユーザー プロファイル データとメタデータを公開します。 データは、Microsoft Entra ID と Cosmos DB に格納されます。

Grit オンボード ポータル: 管理者がアプリケーションと組織のオンボードに使用します。

Grit 管理ポータル: Contoso 管理者と fabrikam_big1、fabirkam_small1 の管理者によって使用されます。 委任された管理者は、ユーザーとそのアクセスを管理できます。 組織のスーパー管理者は、すべてのユーザーを管理します。

Grit Visual IEF エディター: ユーザー体験をカスタマイズし、Grit によって提供されるロー コード/ノー コード エディター。 IEF によって使用される XML が生成されます。 Contoso の開発者はこれを使用して、ユーザー体験をカスタマイズします。

アプリケーション: Contoso またはサード パーティによって開発されました。 アプリケーションは、Open ID または SAML を使用して、顧客 ID およびアクセス管理 (CIAM) システムに接続します。 受け取るトークンにはユーザー プロファイル情報が含まれていますが、認証メカニズムとしてトークンを使用して API を呼び出し、ユーザー プロファイル データの作成、読み取り、更新、削除 (CRUD) 操作を行うことができます。

Note

Visual IEF エディターを除き、Grit によって開発されたコンポーネントは Contoso の Azure 環境にデプロイされます。

Azure AD B2C を使用して Grit B2B2C を構成する

構成を開始するには、次のセクションで提供されるガイダンスを使用します。

手順 1 - インフラストラクチャのセットアップ

セットアップを開始するには、次の手順を実行します。

- アクセス権を取得するには、Grit のサポート にお問い合わせください。

- 評価のために、Grit のサポート チームは、Grit Azure サブスクリプションにインフラストラクチャをデプロイし、管理者権限を付与します。

- ソリューションを購入すると、Grit のエンジニアが Azure サブスクリプションに運用バージョンをインストールします。

- インフラストラクチャが、お使いの仮想ネットワーク (VNet) セットアップと統合され、APIM (サード パーティ API 管理) とファイアウォールをサポートします。

- Grit の実装エンジニアは、インフラストラクチャに基づいてカスタム推奨事項を提供できます。

手順 2 - 管理ポータルで管理者を作成する

Grit の管理ポータルを使用して、管理者に次のタスクを実行できるポータルへのアクセス権を割り当てます。

権限レベルに応じて、階層にスーパー、組織、アプリケーション管理者などの他の管理者を追加します。

アプリケーション登録に対するすべてのユーザーの要求を表示/承諾/拒否します。

ユーザーを検索します。

管理者ロールを割り当てる方法については、チュートリアルを参照してください。

手順 3 - 組織をオンボードする

OpenID Connect (OIDC) と SAML をサポートする 1 件以上の顧客とその ID プロバイダー (IdP) のオンボード ポータルを使用します。 ローカル アカウント認証のために、IdP を使用せずに顧客をオンボードします。 B2C アプリケーションの場合は、ソーシャル認証を有効にします。

Grit オンボード ポータルで、テナントのスーパー管理者を作成します。 オンボード ポータルでは、アプリケーションごとおよび組織ごとの要求が定義されます。 その後、ポータルでサインインおよびサインアップ ユーザー フローのエンドポイント URL が作成されます。

組織をオンボードする方法については、こちらのチュートリアルを参照してください。

手順 4 - OIDC または SAML を使用してアプリケーションを統合する

顧客をオンボードすると、Grit Onboarding ポータルには、アプリケーションをオンボードするための URL が用意されています。

顧客が自分のプロファイルをサインアップ、サインイン、管理する方法について説明します。

シナリオをテストする

アプリケーションの認証シナリオ を確認します。 Grit 管理ポータルを使用して、ロールとユーザーのプロパティを変更します。 ユーザーを招待して、管理ポータルへの委任されたアクセスを提供します。