エンドポイント特権管理の承認済みファイル昇格をサポートする

注:

この機能は、Intune アドオンとして使用できます。 詳細については、「Intune Suite アドオン機能を使用する」を参照してください。

Microsoft Intune エンドポイント特権管理 (EPM) を使用すると、organizationのユーザーは標準ユーザー (管理者権限なし) として実行し、管理者特権を必要とするタスクを完了できます。 一般的に管理特権が必要なタスクは、アプリケーションのインストール (Microsoft 365 アプリケーションなど)、デバイス ドライバーの更新、特定の Windows 診断の実行です。

この記事では、Endpoint Privilege Management で サポートが承認された ワークフローを使用する方法について説明します。

承認された昇格をサポートすると、昇格が許可される前に承認を要求できます。 昇格ルールの一部として、または既定のクライアント動作として、サポートが承認された機能を使用できます。 送信された要求では、Intune管理者がケース バイ ケースで要求を承認する必要があります。

ユーザーが昇格されたコンテキストでファイルを実行しようとしたときに、そのファイルがサポート承認されたファイル昇格の種類によって管理されている場合、昇格要求を送信するように求めるプロンプトがユーザーに表示Intune。 昇格要求は、Intune管理者によって確認のためにIntuneに送信されます。管理者が昇格要求を承認すると、デバイス上のユーザーに通知が送信され、管理者特権のコンテキストでファイルを実行できます。 要求を承認するには、Intune管理者のアカウントに、レビューと承認タスクに固有の追加のアクセス許可が必要です。

適用対象:

- Windows 10

- Windows 11

サポートが承認された昇格について

管理者が高いアクセス権で実行する前に、管理者の承認が必要なファイルに対して、 サポートされている 昇格の種類で EPM ポリシーを使用します。 他の EPM 昇格規則と似ていますが、追加の計画が必要な違いがいくつかあります。

ヒント

3 つの昇格の種類とその他のポリシー オプションを確認するには、「 Windows 昇格ルール ポリシー」を参照してください。

次の件名は、サポートが承認された昇格の種類を使用する場合に計画し、予想される詳細です。

昇格要求

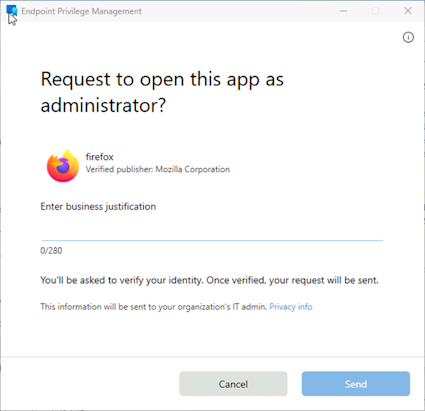

ユーザーが右クリック オプションの [管理者特権で実行] オプションを使用してファイルを実行し、そのファイルが、サポートされている昇格規則を使用してポリシーによって管理されている場合、Intuneは、昇格要求をIntune管理センターに送信するためのプロンプトをユーザーに表示します。

プロンプトにより、ユーザーは昇格のビジネス上の理由を入力できます。 この理由は昇格要求の一部になり、ユーザーの名前、デバイス、ファイル名も含まれます。

ユーザーが要求を送信すると、Intune管理センターに移動します。そこで、これらの要求を管理するためのアクセス許可を持つIntune管理者が承認または拒否することを決定します。

次の図は、ユーザーが表示するファイル昇格プロンプトの例を示しています。

昇格要求のレビュー

Intune管理者は、昇格要求を確認および承認する前に、エンドポイント特権管理昇格要求アクセス許可の表示および管理権限を持っている必要があります。

これらの管理者は、要求を検索して応答するために、管理センターの [エンドポイント特権管理] ページの [昇格要求] タブを使用します。 Intuneには新しい昇格要求について管理者に通知する方法がないため、管理者は保留中の要求に対してタブを定期的にチェックすることを計画する必要があります。

昇格の要求を管理できる管理者は、要求を受け入れるか拒否できます。 また、決定の理由を提供することもできます。 この理由は、要求の監査レコードの一部になります。

承認: 管理者が昇格要求を承認すると、Intuneは、ユーザーが要求を送信したデバイスにポリシーを送信します。これにより、そのユーザーは次の 24 時間管理者特権でファイルを実行できます。 この期間は、管理者が要求を承認した時点から始まります。 24 時間の有効期限が切れる前に、カスタム期間の現在のサポートや承認された昇格の取り消しはありません。

要求が承認されると、Intuneはデバイスに通知し、同期を開始します。これには時間がかかる場合があります。Intuneは、デバイス上の通知を使用して、[管理者特権で実行] 右クリック オプションを使用してファイルを正常に実行できることをユーザーに警告します。

拒否の場合: Intuneはユーザーに通知しません。 管理者は、要求が拒否されたことをユーザーに手動で通知する必要があります。

昇格要求の監査

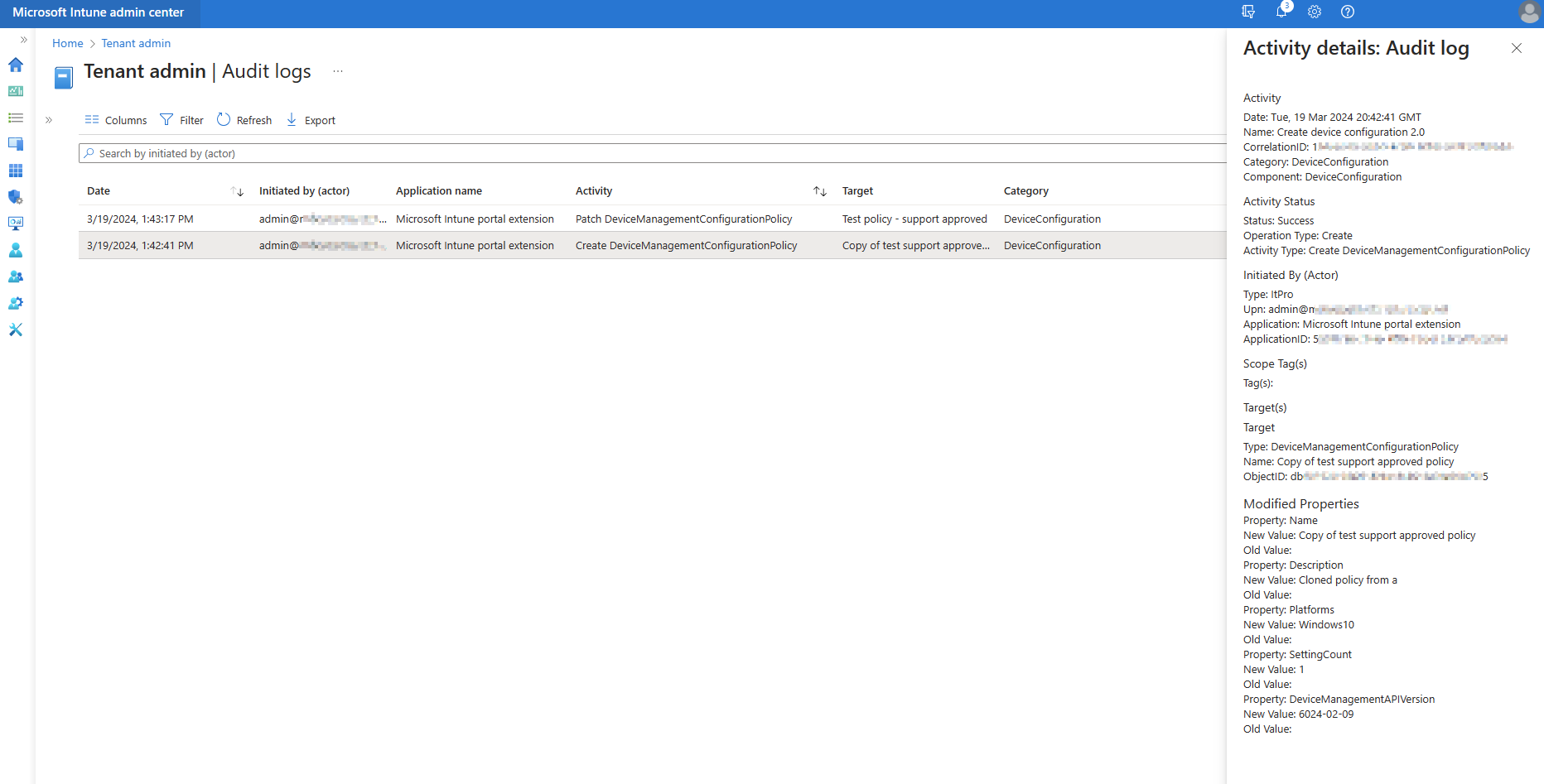

十分なアクセス許可を持つIntune管理者は、テナント管理>Audit ログで使用できる、Intune監査ログの昇格要求の作成、編集、処理などの EPM ポリシーに関する情報を表示できます。

次の画面キャプチャは、もともとテスト ポリシー - サポートが承認されたという名前の、サポートが承認された昇格ポリシーの重複に対する監査ログの例を示しています。

昇格要求に対する RBAC アクセス許可

昇格の承認を監視するには、Intuneで次のロールベースのアクセス制御 (RBAC) アクセス許可を持つIntune管理者のみが昇格要求を表示および管理できます。

Endpoint Privilege Management 昇格要求 - このアクセス許可は、承認のためにユーザーによって送信された昇格要求を処理するために必要であり、次の権限をサポートします。

- 昇格要求を表示する

- 昇格要求を変更する

EPM を管理するためのすべてのアクセス許可の詳細については、「 エンドポイント特権管理のロールベースのアクセス制御」を参照してください。

サポートされている承認済みファイル昇格のポリシーを作成する

サポートが承認された昇格ポリシーを作成するには、同じワークフローを使用して他の EPM 昇格ルール ポリシーを作成します。 「エンドポイント特権管理のポリシーを構成する」の「Windows 昇格ルール ポリシー」を参照してください。

保留中の昇格要求を管理する

昇格要求を確認および管理するためのガイダンスとして、次の手順を使用します。

Microsoft Intune管理センターにサインインし、[Endpoint security>Endpoint Privilege Management>Elevation requests] タブに移動します。

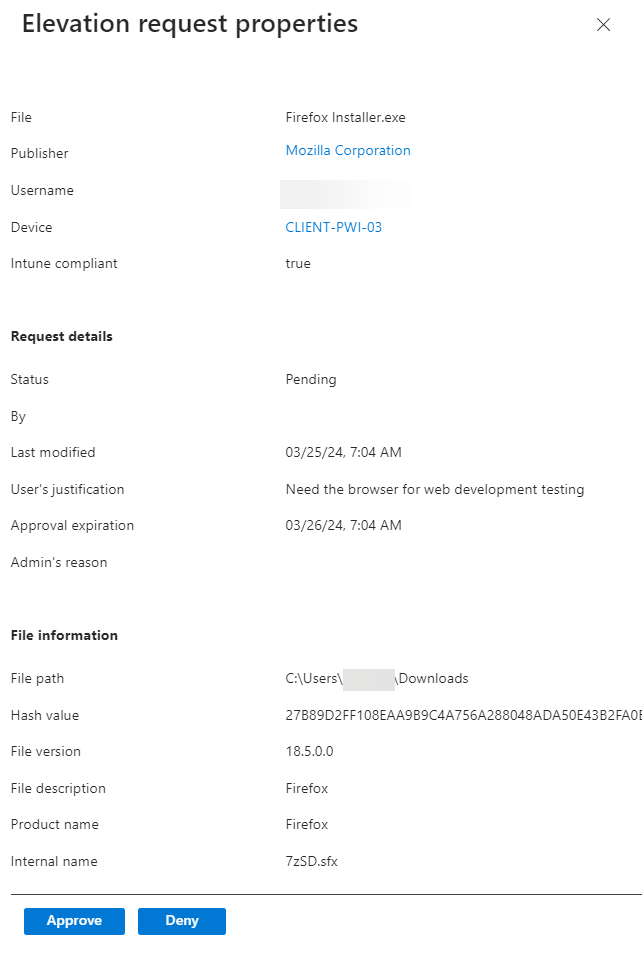

[昇格要求] タブには、過去 30 日間の保留中の要求と要求が表示されます。 行を選択すると、昇格要求プロパティがエントリされ、要求を詳細に確認できます。

昇格要求の詳細には、次の情報が含まれます。

一般的な詳細:

- ファイル - 昇格を要求されたファイルの名前。

- Publisher - 昇格を要求されたファイルに署名した発行元の名前。 発行元の名前は、ダウンロードするファイルの証明書チェーンを取得するリンクです。

- デバイス - 昇格が要求されたデバイス。 デバイス名は、管理センターでデバイス オブジェクトを開くリンクです。

- Intune準拠 - デバイスのIntuneコンプライアンス状態。

要求の詳細:

- 状態 - 要求の状態。 要求は 保留中 として開始され、管理者が 承認 または 拒否 できます。

- By - 要求を 承認 または 拒否した 管理者のアカウント。

- 最終更新日 - 要求エントリが最後に変更された時刻。

- ユーザーの正当な理由 - 昇格要求に対してユーザーによって提供される正当な理由。

- 承認の有効期限 - 承認の有効期限が切れる時刻。 この有効期限に達するまで、承認済みファイルの昇格が許可されます。

- 管理の理由 - 承認または拒否が完了したときに管理者によって提供される正当な理由。

ファイル情報 - 承認を要求されたファイルのメタデータの詳細。

テナントにMicrosoft Security Copilotのライセンスが付与されている場合は、[昇格要求のプロパティ] ウィンドウの右上にある [Copilot で分析] オプションを使用できます。 このオプションを使用すると、Security Copilot Microsoft Defender for Endpointを使用して、昇格要求のファイルを承認または拒否する前に評価できます。

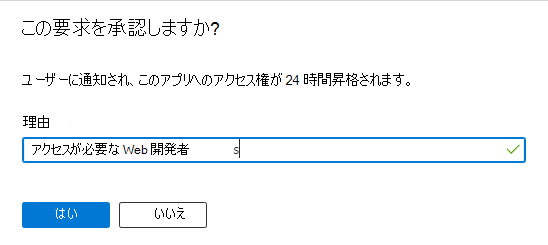

管理者は、要求を確認した後、[ 承認] または [ 拒否] を選択できます。 どちらの選択でも、 理由ダイアログが 表示され、決定に関する詳細が 理由 で提供されます。 理由の指定は省略可能です。 承認ダイアログが表示されます。

承認の場合 - 管理者は正当な理由ダイアログを完了し、[ はい ] を選択して要求を承認します。 Intuneは承認をデバイスに送信し、エンド ユーザーはトースト通知を介してアプリケーションを昇格できることを通知します。

エンド ユーザーは、ファイルの [ 昇格されたアクセス権を持つ実行 ] 右クリック メニューを使用して、昇格アクティビティを完了できるようになりました。

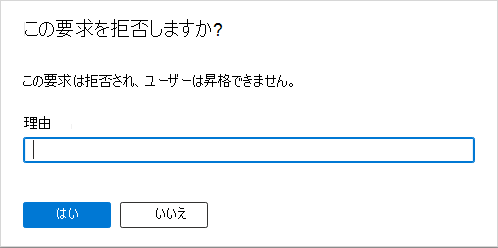

拒否の場合 - 管理者は正当な理由ダイアログを完了し、[ はい ] を選択して要求を拒否します。

管理者が承認要求を拒否すると、昇格要求は承認されません。 Intuneはデバイスに応答を送信せず、ユーザーには通知されません。

注:

昇格要求には、 完全 な証明書チェーンを含む、昇格ルールの作成に必要なすべての情報が含まれています。 サポートされている昇格は、他の昇格要求と同様に、昇格の使用状況データにも表示されます。

Microsoft Security Copilotを使用してファイルの昇格要求を分析する

Endpoint Privilege Management (EPM) とMicrosoft Security Copilotを使用すると、Security Copilotを使用して、要求を承認または拒否する前に、ファイル昇格要求のファイルを特定して調査するために必要な作業を減らすことができます。 ファイルの評価と信頼の確立に役立つSecurity Copilot情報は、Microsoft Defender 脅威インテリジェンス (Defender TI) を通じて収集および評価されます。

たとえば、昇格要求のファイル プロパティを表示する場合は、[Copilot で分析] オプションを選択して、よくわからない詳細Security Copilot提供できます。これには、次のものが含まれます。

- アプリの評判

- 発行元の信頼に関する情報

- 昇格を要求するユーザーのリスク スコア

- 昇格が送信されたデバイスのリスク スコア。

EPM でSecurity Copilotを使用するための前提条件

エンドポイント特権管理でMicrosoft Security Copilotを使用するには、テナントに Security Copilot(/copilot/security/get-started-security-copilot#minimum-requirements) を使用するライセンスが必要です。 この要件は、エンドポイント特権管理を使用するための 前提条件 に加えてです。

テナントが EPM および Security Copilot 用に既にライセンスされている場合、追加のライセンスまたは構成は必要ありません。

ファイル要求を分析するワークフロー

ファイル昇格要求の確認中に、ファイルのプロパティMicrosoft Security Copilot分析できます。

Microsoft Intune管理センターで、[エンドポイント セキュリティ>Endpoint Privilege Management] に移動し、[昇格要求] タブ*を選択します。

[ 昇格要求] で、昇格要求の名前を選択して [ 昇格要求のプロパティ ] ウィンドウを開き、そのファイルの詳細を確認できます。

Security Copilotにファイルを詳しく見るように指示するには、[昇格要求のプロパティ] ウィンドウで [Copilot で分析] を選択します。 選択すると、Intuneは、ファイル ハッシュに基づいて閉じた Copilot プロンプトを作成します。 このプロンプトでは、Microsoft Defender for Endpointを使用してファイルを調査します。 ファイル分析のカスタム プロンプトまたはオープン プロンプトはサポートされていません。

ファイルが分析されると、結果が管理センターに返され、そこでファイルの詳細を確認できます。 この詳細情報を使用して、昇格要求を承認または拒否する、より情報に基づいた意思決定を行うことができます。

例: 次の画像は、管理センター パスIntuneを使用して管理者のパスと結果を表示し、ユーザーによって送信されたファイル昇格要求を見つけて選択します。 要求はInstallPrinter.msiという名前 の ファイルです。 ファイルを選択すると、 その Elevation 要求プロパティ が開きます。

管理者がファイルを確認すると、ファイルの発行元が不明であることに注意してください。 このファイルが正当であることを確認するために、昇格要求プロパティの [Copilot で分析] オプションを使用して、Copilot の詳細を確認します。

Copilot はファイルを確認し、次の詳細を報告します。

上の図は、その InstallPrinter.msi ファイルの評判に関する Copilot レポートの画面キャプチャを示しています。 この例では、ファイルは悪意のあるものとして識別され、昇格されたコンテキストでの実行を承認すべきではありません。 結果には、特定された悪意のあるファイルの参照への追加情報とリンクも含まれます。

![[Copilot で分析] オプションのパスと場所を表示するスクリーン キャプチャ。](media/epm-support-approved/analyze-with-copilot.png)

![[Copilot で分析] オプションを使用した結果の例を表示するスクリーン キャプチャ。](media/epm-support-approved/malicious-file-results.png)