P2S VPN Gateway RADIUS 認証のサーバー設定を構成する

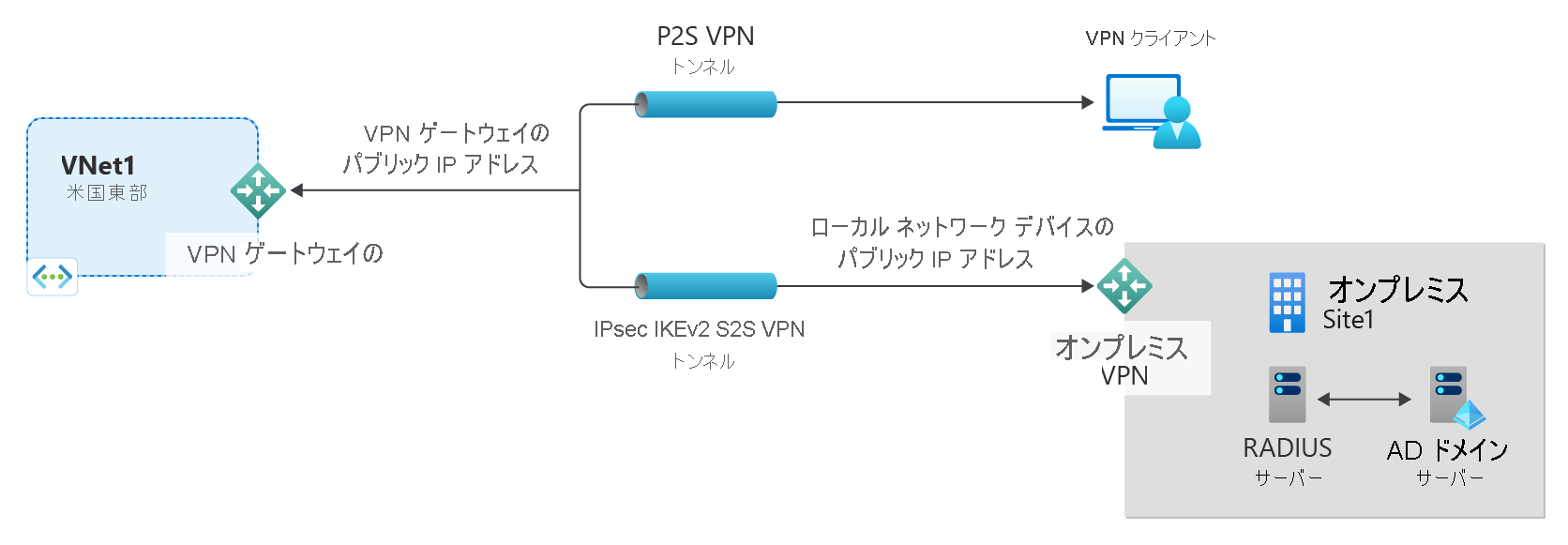

この記事は、RADIUS 認証を使用するポイント対サイト (P2S) 接続の作成に役立ちます。 この構成は、PowerShell または Azure portal を使用して作成できます。 この記事の手順は、アクティブ/アクティブ モードの VPN ゲートウェイとアクティブ/スタンバイ モードの VPN ゲートウェイの両方で機能します。

P2S VPN 接続は、自宅や会議室でのテレワークなど、リモートの場所から仮想ネットワークに接続する場合に便利です。 仮想ネットワークへの接続を必要とするクライアントがごく少ない場合は、サイト対サイト (S2S) VPN の代わりに P2S を使用することもできます。 P2S 接続に VPN デバイスや公開 IP アドレスは必要ありません。 P2S には、さまざまな構成オプションがあります。 ポイント対サイト VPN の詳細については、「ポイント対サイト VPN について」を参照してください。

この種類の接続には、以下が必要です。

- Basic SKU 以外の VPN ゲートウェイ SKU を使用する RouteBased VPN ゲートウェイ。

- ユーザー認証を処理する RADIUS サーバー。 RADIUS サーバーは、オンプレミスまたは Azure 仮想ネットワーク (VNet) にデプロイできます。 また、高可用性のために 2 つの RADIUS サーバーを構成することもできます。

- VPN クライアント プロファイル構成パッケージ。 VPN クライアント プロファイル構成パッケージは、生成するパッケージです。 これには VPN クライアントが P2S を介して接続するために必要な設定が含まれています。

制限事項:

- RADIUS で IKEv2 を使っている場合は、EAP ベースの認証のみがサポートされます。

- ExpressRoute 接続を使用してオンプレミスの RADIUS サーバーに接続することはできません。

P2S VPN の Active Directory (AD) ドメイン認証について

AD ドメイン認証では、ユーザーは組織のドメイン資格情報を使用して Azure にサインインできます。 これには AD サーバーと統合する RADIUS サーバーが必要です。 また、組織は既存の RADIUS デプロイを利用することもできます。

RADIUS サーバーは、オンプレミスまたは Azure 仮想ネットワークに配置できます。 認証が行われる間、VPN ゲートウェイがパススルーとして機能し、接続するデバイスと RADIUS サーバーの間で認証メッセージを転送します。 重要なのは、VPN ゲートウェイが RADIUS サーバーにアクセスできることです。 RADIUS サーバーがオンプレミスに存在する場合、Azure からオンプレミス サイトへの VPN サイト間接続が必要になります。

RADIUS サーバーは、Active Directory とは別に、その他の外部 ID システムとも統合できます。 これにより、MFA のオプションなど、P2S VPN 向けの多数の認証オプションを利用できるようになります。 RADIUS サーバーと統合される ID システムの一覧を取得するには、そのベンダーのドキュメントをご確認ください。

RADIUS サーバーの設定

仮想ネットワーク ゲートウェイのポイント対サイト設定を構成する前に、RADIUS サーバーを認証用に正しく構成しておく必要があります。

- RADIUS サーバーをデプロイしていない場合はデプロイします。 デプロイ手順については、RADIUS ベンダーから提供されたセットアップ ガイドを参照してください。

- RADIUS で VPN ゲートウェイを RADIUS クライアントとして構成します。 この RADIUS クライアントを追加する際に、作成した仮想ネットワーク GatewaySubnet を指定します。

- RADIUS サーバーの設定が完了したら、RADIUS クライアントが RADIUS サーバーとの通信に使用する RADIUS サーバーの IP アドレスと共有シークレットを取得します。 RADIUS サーバーが Azure 仮想ネットワーク内にある場合、RADIUS サーバー仮想マシンの CA IP を使用します。

記事「ネットワーク ポリシー サーバー (NPS)」では、AD ドメイン認証用に Windows RADIUS サーバー (NPS) を構成する方法についてのガイダンスが示されています。

VPN ゲートウェイを確認する

作成したい P2S 構成および接続する VPN クライアントと互換性のあるルートベースの VPN ゲートウェイが必要です。 必要な P2S 構成を特定するには、VPN クライアントの表を参照してください。 ゲートウェイで Basic SKU を使用する場合は、Basic SKU には P2S の制限があり、IKEv2 または RADIUS 認証はサポートされていないことをご確認ください。 詳細については、「ゲートウェイの SKU について」を参照してください。

作成したい P2S 構成と互換性があり、機能している VPN ゲートウェイがまだない場合は、VPN ゲートウェイの作成と管理に関するページを参照してください。 互換性のある VPN ゲートウェイを作成し、この記事に戻って P2S 設定を構成します。

VPN クライアント アドレス プールを追加する

クライアント アドレス プールとは、指定するプライベート IP アドレスの範囲です。 ポイント対サイト VPN 経由で接続するクライアントは、この範囲内の IP アドレスを動的に受け取ります。 接続元であるオンプレミスの場所、または接続先とする VNet と重複しないプライベート IP アドレス範囲を使用してください。 複数のプロトコルを構成するとき、SSTP がプロトコルの 1 つの場合、構成後のアドレス プールは構成されるプロトコル間で均等に分割されます。

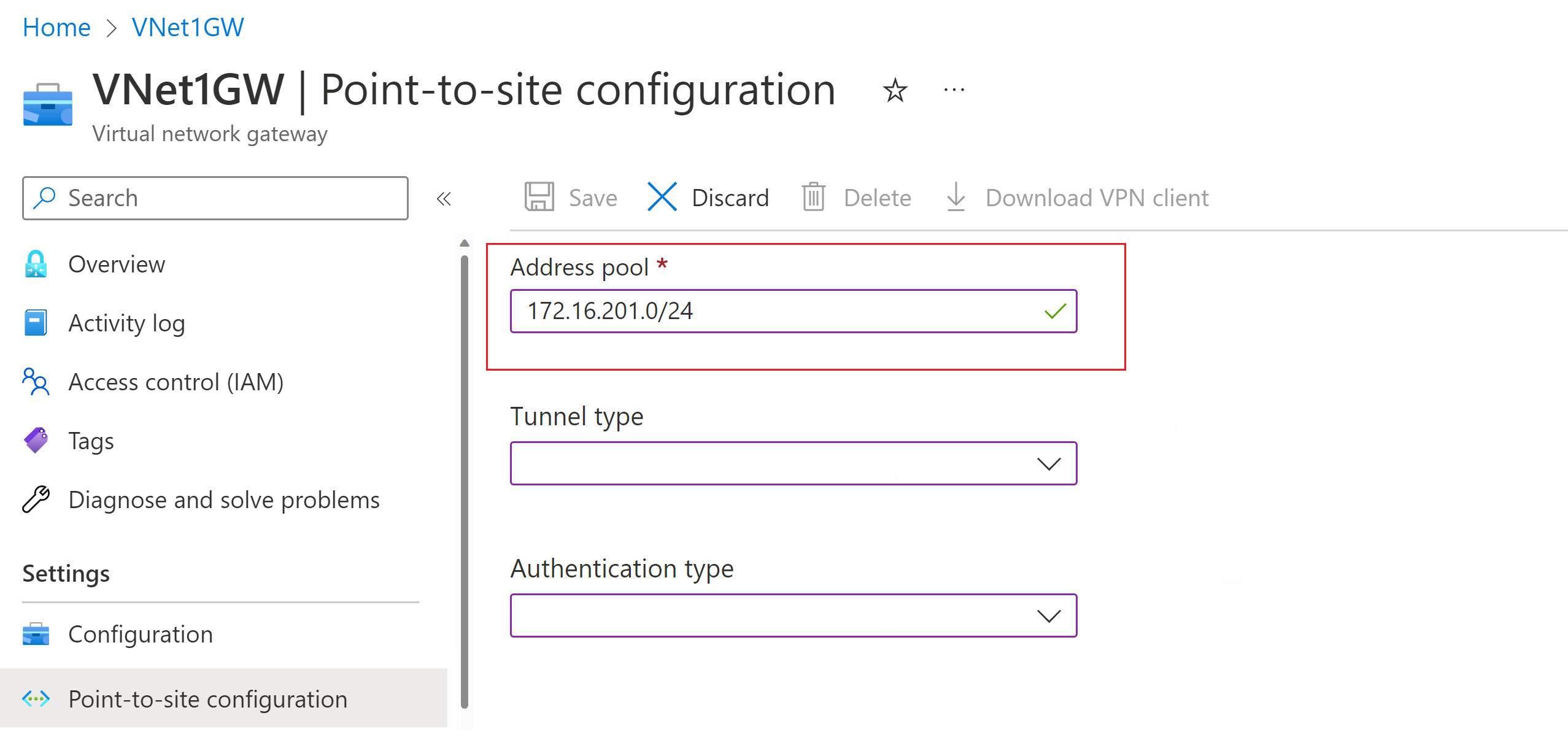

Azure portal で、お使いの VPN Gateway に移動します。

ゲートウェイのページの左側にあるペインで、[ポイント対サイト構成] を選択します。

[今すぐ構成] をクリックして構成ページを開きます。

[ポイント対サイトの構成] ページの [アドレス プール] ボックスに、使用するプライベート IP アドレス範囲を追加します。 VPN クライアントには、指定した範囲から動的に IP アドレスが割り当てられます。 最小のサブネット マスクは、アクティブ/パッシブ構成の場合は 29 ビット、アクティブ/アクティブ構成の場合は 28 ビットです。

次のセクションに進んで他の設定を構成します。

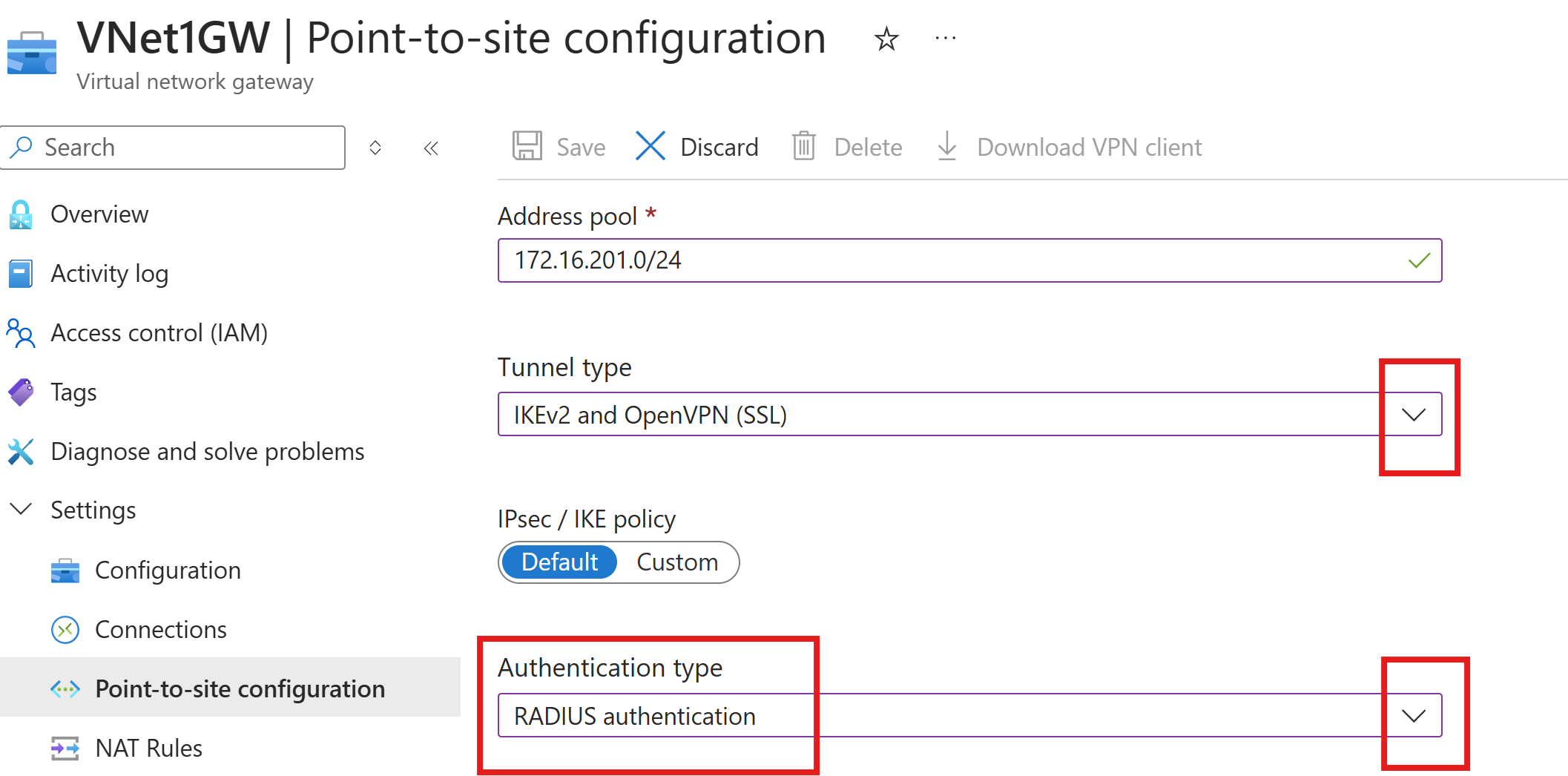

トンネルの種類と認証の種類を指定する

このセクションでは、トンネルの種類と認証の種類を指定します。 これらの設定は複雑になる場合があります。 ドロップダウンから、[IKEv2 と OpenVPN(SSL)] や [IKEv2 と SSTP (SSL)] など、複数のトンネルの種類を含むオプションを選択できます。 使用できるのは、特定の組み合わせのトンネルの種類と認証の種類のみです。

トンネルの種類と認証の種類は、Azure への接続に使用する VPN クライアント ソフトウェアに対応している必要があります。 異なるオペレーティング システムから接続するさまざまな VPN クライアントがある場合は、トンネルの種類と認証の種類を計画することが重要となります。

Note

[ポイント対サイトの構成] ページで、トンネルの種類も認証の種類も表示されない場合、ご利用のゲートウェイで使用されているのは Basic SKU です。 Basic SKU では、IKEv2 と RADIUS 認証はサポートされません。 これらの設定を使用する場合は、ゲートウェイを削除し、別のゲートウェイ SKU を使って再作成する必要があります。

別のパブリック IP アドレスを追加する

アクティブ/アクティブ モードのゲートウェイがある場合は、ポイント対サイトを構成するために 3 番目のパブリック IP アドレスを指定する必要があります。 この例では、VNet1GWpip3 という例の値を使って 3 番目のパブリック IP アドレスを作成します。 ゲートウェイがアクティブ/アクティブ モードでない場合は、別のパブリック IP アドレスを追加する必要はありません。

RADIUS サーバーを指定する

ポータルで、次の設定を指定します。

- プライマリ サーバーの IP アドレス

- プライマリ サーバーのシークレット。 これは RADIUS のシークレットで、RADIUS サーバーで構成したものと一致している必要があります。

オプション設定:

- 必要に応じて、セカンダリ サーバーの IP アドレスとセカンダリ サーバー シークレットを指定できます。 これは、高可用性シナリオに使用できます。

- 公開する追加ルート。 詳細については、カスタム ルートの公開に関するページを参照してください。

ポイント対サイト構成の指定が完了したら、ページの上部にある [保存] を選択します。

VPN クライアントと接続を構成する

VPN クライアント プロファイル構成パッケージには、Azure 仮想ネットワークへの接続用に VPN クライアント プロファイルを構成するのに役立つ設定が含まれています。

VPN クライアント構成パッケージを生成して VPN クライアントを構成するには、次のいずれかの記事を参照してください。

VPN クライアントを構成したら、Azure に接続します。

接続を確認するには

VPN 接続がアクティブであることを確認するには、クライアント コンピューターで管理者特権でのコマンド プロンプトを開いて、ipconfig/all を実行します。

結果を表示します。 受信した IP アドレスが、構成で指定した P2S VPN クライアント アドレス プール内のアドレスのいずれかであることに注意してください。 結果は次の例のようになります。

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

P2S 接続のトラブルシューティングについては、「トラブルシューティング: Azure ポイント対サイト接続の問題」をご覧ください。

よく寄せられる質問

FAQ 情報については、よくある質問の 「ポイント対サイト - RADIUS 認証」セクションを参照してください。

次のステップ

ポイント対サイト VPN の詳細については、「ポイント対サイト VPN について」を参照してください。

![[ポイント対サイト構成] ページ - [パブリック IP アドレス] のスクリーンショット。](../includes/media/vpn-gateway-third-public-ip-portal/public-ip.png)