ネットワーク ポリシー サーバー (NPS)

このトピックでは、Windows Server 2016 と Windows Server 2019 のネットワーク ポリシー サーバーの概要について説明します。 NPS は、Windows Server 2016 と Server 2019 でネットワーク ポリシーとアクセス サービス (NPAS) 機能をインストールするときにインストールされます。

Note

このトピックに加え、次の NPS に関連するドキュメントもご利用いただけます。

- ネットワーク ポリシー サーバーのベスト プラクティス

- ネットワーク ポリシー サーバーの概要

- ネットワーク ポリシー サーバーの計画

- ネットワーク ポリシー サーバーの展開

- ネットワーク ポリシー サーバーの管理

- Windows Server 2016 と Windows 10 用の Windows PowerShell のネットワーク ポリシー サーバー (NPS) コマンドレット

- Windows Server 2012 R2 と Windows 8.1 用の Windows PowerShell のネットワーク ポリシー サーバー (NPS) コマンドレット

- Windows Server 2012 と Windows 8 用の Windows PowerShell の NPS コマンドレット

ネットワーク ポリシー サーバー (NPS) を使用すると、接続要求の認証と承認を行うための組織全体のネットワーク アクセス ポリシーを作成して適用できます。

また、NPS をリモート認証ダイヤルイン ユーザー サービス (RADIUS) プロキシとして構成して、接続要求をリモート NPS または他の RADIUS サーバーに転送することもできます。これにより、接続要求を負荷分散して、認証と認可のために適切なドメインに転送できます。

NPS では、ネットワーク アクセスの認証、認可、アカウンティングを、次の機能を使って一元的に構成および管理できます。

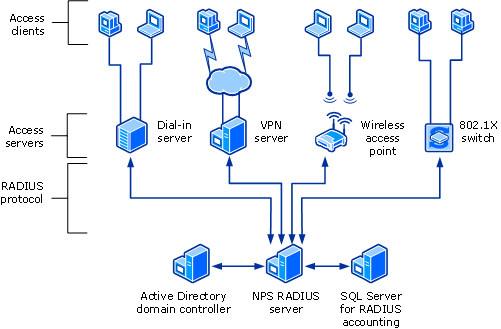

- RADIUS サーバー。 NPS は、ワイヤレス、認証スイッチ、リモート アクセス ダイヤルアップ、および仮想プライベート ネットワーク (VPN) の各接続に対して、一元化された認証、認可、アカウンティングを実行します。 NPS を RADIUS サーバーとして使用する場合、ワイヤレス アクセス ポイントや VPN サーバーなどのネットワーク アクセス サーバーを NPS の RADIUS クライアントして構成します。 また、NPS が接続要求を承認するために使用するネットワーク ポリシーを構成して、NPS がアカウンティング情報をローカル ハード ディスク上のログ ファイルまたは Microsoft SQL Server データベースに記録するように RADIUS アカウンティングを構成できます。 詳細については、「RADIUS サーバー」を参照してください。

- RADIUS プロキシ。 NPS を RADIUS プロキシとして使用する場合、どの接続要求を他の RADIUS サーバーに転送し、どの RADIUS サーバーに接続要求を転送するかを NPS に指示する接続要求ポリシーを構成します。 アカウンティング データを転送して、リモート RADIUS サーバー グループの 1 つ以上のコンピューターに記録されるように構成することもできます。 NPS を RADIUS プロキシ サーバーとして構成する場合は、以下のトピックを参照してください。 詳細については、「RADIUS プロキシ」を参照してください。

- RADIUS アカウンティング。 ローカル ログ ファイル、または Microsoft SQL Server のローカルまたはリモート インスタンスにイベントを記録するように NPS を構成できます。 詳細については、「NPS ログ」を参照してください。

重要

ネットワーク アクセス保護 (NAP)、正常性登録機関 (HRA)、および Host Credential Authorization Protocol (HCAP) は、Windows Server 2012 R2 で非推奨になっており、Windows Server 2016 では使用できません。 Windows Server 2016 より前のオペレーティング システムを使用した NAP 展開がある場合は、NAP 展開を Windows Server 2016 に移行することはできません。

NPS は、これらの機能を任意に組み合わせて構成することができます。 たとえば、ある NPS を VPN 接続用の RADIUS サーバーとして構成し、さらに RADIUS プロキシとしても構成して、別のドメインでの認証と認可のために一部の接続要求をリモート RADIUS サーバー グループのメンバーに転送することもできます。

Windows Server のエディションと NPS

NPS には、インストールする Windows Server のエディションに応じて、さまざまな機能が用意されています。

Windows Server 2016 または Windows Server 2019 の Standard または Datacenter エディション

Windows Server 2016 Standard または Datacenter の NPS では、RADIUS クライアントとリモート RADIUS サーバー グループを構成できる数に制限はありません。 さらに、IP アドレスの範囲を指定して RADIUS クライアントを構成することができます。

Note

WIndows のネットワーク ポリシーとアクセス サービス機能は、Server Core インストール オプションを使ってインストールされたシステムでは使用できません。

以下のセクションでは、RADIUS サーバーおよびプロキシとしての NPS に関する詳細について説明します。

RADIUS サーバーと RADIUS プロキシ

NPS は RADIUS サーバー、RADIUS プロキシ、またはその両方として使用できます。

RADIUS サーバー

NPS は、Internet Engineering Task Force (IETF) によって RFC 2865 および 2866 で指定されている RADIUS 標準を、Microsoft が実装したものです。 NPS は RADIUS サーバーとして、ワイヤレス、認証スイッチ、ダイヤルアップおよび仮想プライベート ネットワーク (VPN) リモート アクセス、ルーター間接続など、さまざまなネットワーク アクセスに対して、接続の認証、承認、およびアカウンティングを一元的に実行します。

Note

NPS を RADIUS サーバーとして展開する方法の詳細については、「ネットワーク ポリシー サーバーの展開」を参照してください。

NPS では、ワイヤレス、スイッチ、リモート アクセス、または VPN など異なる種類の機器を組み合わせて使用できます。 NPS は、Windows Server 2016 で利用できるリモート アクセス サービスと共に使用できます。

NPS では、Active Directory Domain Services (AD DS) ドメイン、またはローカルのセキュリティ アカウント マネージャー (SAM) のユーザー アカウント データベースを使用して、接続要求に対するユーザー資格情報の認証を行います。 NPS を実行しているサーバーが AD DS ドメインのメンバーである場合、NPS ではディレクトリ サービスをそのユーザー アカウント データベースとして使用し、シングル サインオン ソリューションに統合されます。 ネットワーク アクセスの制御 (ネットワークへのアクセスの認証と認可) と AD DS ドメインへのログオンには、同じ資格情報のセットが使用されます。

Note

NPS は、ユーザー アカウントのダイヤルイン プロパティとネットワーク ポリシーを使用し、接続を承認します。

インターネット サービス プロバイダー (ISP) やネットワーク アクセスを管理する組織にとって、使用するネットワーク アクセス機器の種類にかかわらず、あらゆる種類のネットワーク アクセスを一元的に管理するという課題はますます大きな課題となっています。 RADIUS 標準は、同種環境でも異種環境でも、この機能をサポートします。 RADIUS は、(RADIUS クライアントとして使用される) ネットワーク アクセス機器が、RADIUS サーバーに認証および承認要求を送信するためのクライアント/サーバー プロトコルです。

RADIUS サーバーは、ユーザー アカウント情報にアクセスでき、ネットワーク認証資格情報を確認できます。 ユーザーの資格情報が認証され、接続の試行が認可されると、RADIUS サーバーによって、指定された条件に基づいてユーザー アクセスが承認された後、ネットワーク アクセス接続がアカウンティング ログに記録されます。 RADIUS を使用することで、ネットワーク アクセス ユーザーの認証、承認、およびアカウンティング データを各アクセス サーバー上ではなく、一元的に収集および管理できます。

NPS を RADIUS サーバーとして使用する

NPS は、次の場合に RADIUS サーバーとして使用できます。

- AD DS ドメイン、またはローカルの SAM ユーザー アカウント データベースをアクセス クライアントのユーザー アカウント データベースとして使用している場合。

- リモート アクセスを複数のダイヤルアップ サーバー、VPN サーバー、またはデマンド ダイヤル ルーター上で使用しており、ネットワーク ポリシーの構成と接続のログ記録とアカウンティングの両方を一元化する場合。

- サービス プロバイダーへのダイヤルアップ、VPN、またはワイヤレスの各アクセスをアウトソーシングしている場合。 アクセス サーバーは、RADIUS を使用して組織内のメンバーが行った接続を認証および承認します。

- 異種のアクセス サーバーの組み合わせによる認証、承認、およびアカウンティングを一元化する場合。

次の図は、さまざまなアクセス クライアント向けに RADIUS サーバーとして構成された NPS を示しています。

RADIUS プロキシ

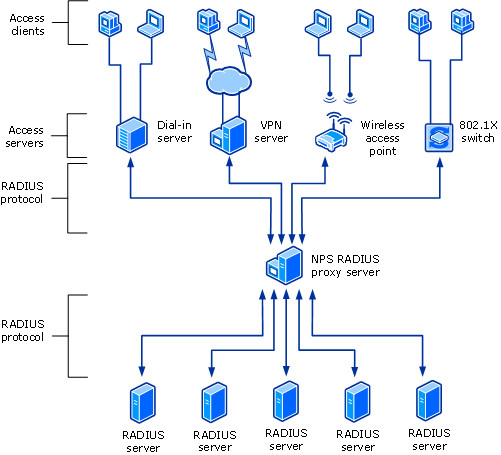

NPS を RADIUS プロキシとして使用する場合、認証およびアカウンティング メッセージが NPS と他の RADIUS サーバーに転送されます。 NPS を RADIUS プロキシとして使用することで、RADIUS クライアント (ネットワーク アクセス サーバーとも呼ばれます) と RADIUS サーバー (接続の試行に対してユーザー認証、認可、アカウンティングを実行します) との間で RADIUS メッセージをルーティングできます。

RADIUS プロキシとして使用すると、NPS は RADIUS アクセスおよび RADIUS アカウンティング メッセージの一元的な中継またはルーティング ポイントとなります。 NPS は、転送されるメッセージについての情報をアカウンティング ログに記録します。

NPS を RADIUS プロキシとして使用する

NPS は、次の場合に RADIUS プロキシとして使用できます。

- アウトソースされたダイヤルアップ、VPN、またはワイヤレス ネットワーク アクセスの各サービスを複数の顧客に提供するサービス プロバイダーである場合。 NAS により、NPS RADIUS プロキシに接続要求が送信されます。 接続要求内のユーザー名の領域部分の情報を基に、NPS RADIUS プロキシが接続要求を RADIUS サーバー (顧客によって管理され、接続試行を認証および承認するサーバー) に転送します。

- NPS がメンバーとなっているドメイン、または NPS がメンバーとなっているドメインと双方向の信頼関係にあるドメインのメンバーでないユーザー アカウントを認証および認可する必要がある場合。 これには、信頼されていないドメイン、一方向に信頼されるドメイン、およびその他のフォレストのアカウントが含まれます。 接続要求を NPS RADIUS サーバーに送信するようにアクセス サーバーを構成するのではなく、接続要求を NPS RADIUS プロキシに送信するようにアクセス サーバーを構成できます。 NPS RADIUS プロキシによってユーザー名の領域名部分の情報が使用され、適切なドメインまたはフォレストの NPS に要求が転送されます。 あるドメインまたはフォレストのユーザー アカウントの接続試行を、別のドメインまたはフォレストの NAS に対して認証できます。

- Windows アカウント データベースではないデータベースを使用して、認証および承認を実行する必要がある場合。 この場合、指定されている領域名に一致する接続要求は、ユーザー アカウントおよび承認データを保持する別のデータベースへのアクセスが可能な RADIUS サーバーに転送されます。 こうしたユーザー データベースの例としては、Novell Directory Services (NDS) データベースや構造化照会言語 (SQL) データベースが挙げられます。

- 多数の接続要求を処理する必要がある場合。 この場合、接続およびアカウンティング要求を複数の RADIUS サーバーに分散して送信するようにクライアントを構成するのではなく、接続およびアカウンティング要求を 1 つの NPS RADIUS プロキシに送信するようにクライアントを構成できます。 NPS RADIUS プロキシは動的に接続要求およびアカウンティング要求の負荷が複数の RADIUS サーバー間で分散されるようにし、多数の RADIUS クライアントおよび認証が 1 秒あたりに処理されるペースを向上します。

- アウトソーシング サービスのプロバイダーに RADIUS 認証および承認を提供し、イントラネット ファイアウォール構成を最小限にする場合。 イントラネット ファイアウォールは、境界ネットワーク (イントラネットとインターネット間のネットワーク) とイントラネット間に配置されます。 NPS を境界ネットワークに配置することで、境界ネットワークとイントラネット間のファイアウォールが、NPS と複数のドメイン コントローラー間でトラフィックの転送を許可するようにします。 NPS を NPS プロキシに置き換えることで、ファイアウォールが NPS プロキシとイントラネット内の 1 つまたは複数の NPS 間での RADIUS トラフィックのみの転送を許可するようにします。

重要

NPS は、フォレストの機能レベルが Windows Server 2003 以上であり、フォレスト間に双方向の信頼関係があるときに、RADIUS プロキシのないフォレスト間での認証をサポートします。 ただし、認証方法として証明書と組み合わせて EAP-TLS または PEAP-TLS を使用する場合、フォレスト間の認証に RADIUS プロキシを使用する必要があります。

次の図は、RADIUS クライアントと RADIUS サーバーの間にある RADIUS プロキシとしての NPS を示しています。

NPS を利用すると、組織はユーザーの認証、承認、およびアカウンティングに対する制御を維持しながら、リモート アクセス インフラストラクチャをサービス プロバイダーにアウトソースできます。

以下のシナリオに対して、NPS 構成を作成できます。

- 無線アクセス

- 組織のダイヤルアップまたは仮想プライベート ネットワーク (VPN) リモート アクセス

- アウトソースされたダイヤルアップまたはワイヤレス アクセス

- インターネットへのアクセス

- ビジネス パートナー向けのエクストラネット リソースへの認証されたアクセス

RADIUS サーバーおよび RADIUS プロキシの構成例

次の構成例は、どのように NPS を RADIUS サーバーおよび RADIUS プロキシとして構成できるかを示しています。

RADIUS サーバーとしての NPS。 この例では、NPS を RADIUS サーバーとして構成します。既定の接続要求ポリシーが、構成されている唯一のポリシーです。すべての接続要求はローカルの NPS によって処理されます。 NPS では、そのアカウントが NPS のドメインと信頼されたドメインにあるユーザーを認証および認可できます。

RADIUS プロキシとしての NPS。 この例では、2 つの信頼されていないドメインにあるリモート RADIUS サーバー グループに接続要求を転送する RADIUS プロキシとして、NPS を構成します。 既定の接続要求ポリシーは削除され、2 つの信頼されていない各ドメインに要求を転送する 2 つの新しい接続要求ポリシーが作成されます。 この例では、NPS はローカル サーバー上で接続要求を処理しません。

RADIUS サーバーと RADIUS プロキシの両方として機能する NPS。 接続要求がローカルで処理されるように指定している既定の接続要求ポリシーに加え、NPS や信頼されていないドメインの他の RADIUS サーバーに接続要求を転送する新しい接続要求ポリシーが作成されます。 この 2 つめのポリシーは、プロキシ ポリシーと呼ばれます。 この例では、プロキシ ポリシーがポリシー一覧の先頭に表示されます。 接続要求がプロキシ ポリシーに一致する場合、その接続要求はリモート RADIUS サーバー グループの RADIUS サーバーに転送されます。 接続要求がプロキシ ポリシーに一致しないものの、既定の接続要求ポリシーに一致する場合、NPS はローカル サーバー上でその接続要求を処理します。 接続要求がどちらのポリシーにも一致しない場合、その接続要求は破棄されます。

RADIUS サーバーとして機能する NPS とリモート アカウンティング サーバー。 この例では、ローカル NPS はアカウンティングを実行するようには構成されていません。既定の接続要求ポリシーが変更されて、NPS、またはリモート RADIUS サーバー グループに属する他の RADIUS サーバーに RADIUS アカウンティング メッセージが転送されるようになります。 アカウンティング メッセージは転送されますが、認証と認可のメッセージは転送されません。ローカルの NPS が、ローカル ドメインおよびすべての信頼されるドメインのためにこれらの機能を実行します。

NPS と Windows ユーザー マッピングへのリモート RADIUS。 この例では、個々の接続要求に対して NPS が RADIUS サーバーと RADIUS プロキシの両方として機能します。NPS は、認証要求をリモート RADIUS サーバーに転送する一方で、承認にはローカルの Windows ユーザー アカウントを使用します。 この構成は、接続要求ポリシーの条件として、リモート RADIUS を Windows ユーザー マッピング属性に構成することによって実装されます。 (また、リモート RADIUS サーバーが認証を行う対象となるリモート ユーザー アカウントと同じ名前を持つユーザー アカウントを、RADIUS サーバー上にローカルで作成する必要があります。)

構成

NPS を RADIUS サーバーとして構成するには、NAP コンソールまたはサーバー マネージャーで、標準構成または詳細な構成のいずれかを使用できます。 NPS を RADIUS ポリシーとして構成するには、詳細な構成を使用する必要があります。

標準構成

標準構成を使用すると、ウィザードが表示され、次のシナリオに対応する NPS を構成する際に役立ちます。

- ダイヤルアップ接続または VPN 接続用の RADIUS サーバー

- 802.1X ワイヤレス接続またはワイヤード (有線) 接続用の RADIUS サーバー

ウィザードを使用して NPS を構成するには、NPS コンソールを開き、前述のシナリオのいずれかを選択し、ウィザードを開くリンクをクリックします。

詳細な構成

詳細な構成を使う場合は、NPS を RADIUS サーバーまたは RADIUS プロキシとして手動で構成します。

詳細な構成を使って NPS を構成するには、NPS コンソールを開き、[詳細な構成] の隣にある矢印をクリックして、このセクションを開きます。

次の詳細な設定項目が表示されます。

RADIUS サーバーの構成

NPS を RADIUS サーバーとして構成するには、RADIUS クライアント、ネットワーク ポリシー、および RADIUS アカウンティングを構成する必要があります。

これらの構成を行う手順については、次のトピックを参照してください。

RADIUS プロキシの構成

NPS を RADIUS プロキシとして構成するには、RADIUS クライアント、リモートの RADIUS サーバー グループ、および接続要求ポリシーを構成する必要があります。

これらの構成を行う手順については、次のトピックを参照してください。

NPS ログ

NPS ログは RADIUS アカウンティングとも呼ばれます。 NPS を RADIUS サーバー、プロキシ、またはそれらの構成の任意の組み合わせとして使用するのか、ご自身の要件に合わせて NPS ログを構成します。

NPS ログを構成するには、どのイベントを記録し、イベント ビューアーで表示するかを構成してから、記録したいその他の情報を決定する必要があります。 さらに、ローカル コンピューターに保存されるテキストのログ ファイル、またはローカル コンピューターとリモート コンピューターのどちらかにある SQL Server データベースに、ユーザー認証およびアカウント情報を記録するかどうかを指定する必要があります。

詳細については、「ネットワーク ポリシー サーバー アカウンティングを構成する」を参照してください。