ネットワーク セキュリティ境界をとは

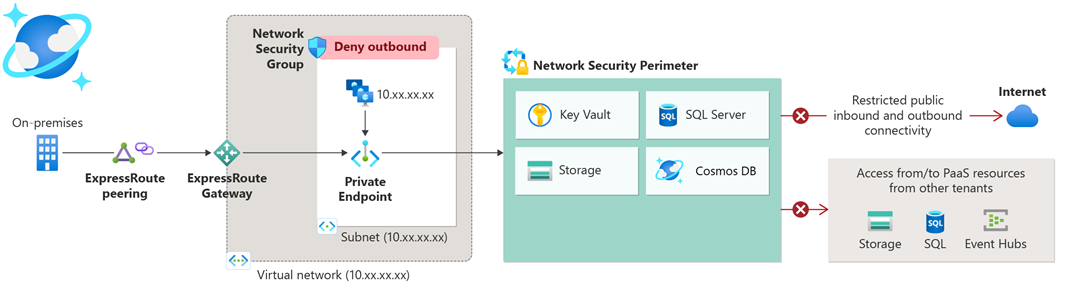

ネットワーク セキュリティ境界を使用すると、組織の仮想ネットワークの外部にデプロイされた PaaS リソース (Azure Storage アカウントや SQL Database サーバーなど) の論理ネットワーク分離境界を定義できます。 境界内の PaaS リソースへの公衆ネットワーク アクセスを制限しますが、パブリックの受信および送信に対する明示的なアクセス規則を使用することでアクセスを例外として許可できます。

仮想ネットワークから PaaS リソースへのトラフィックに関連するアクセス パターンについては、「Azure Private Link とは」を参照してください。

ネットワーク セキュリティ境界には次の機能があります。

- 境界メンバー内でのリソース間アクセス通信。許可されていない宛先へのデータ流出を防ぎます。

- 境界に関連付けられている PaaS リソースの明示的な規則を使用した外部パブリック アクセス管理。

- 監査とコンプライアンスのためのアクセス ログ。

- PaaS リソース全体で統合されたエクスペリエンス。

重要

ネットワーク セキュリティ境界はパブリック プレビュー段階であり、すべての Azure パブリック クラウド リージョンで利用できます。 このプレビュー バージョンはサービス レベル アグリーメントなしで提供されています。運用環境のワークロードに使用することはお勧めできません。 特定の機能はサポート対象ではなく、機能が制限されることがあります。 詳しくは、Microsoft Azure プレビューの追加使用条件に関するページをご覧ください。

ネットワーク セキュリティ境界のコンポーネント

ネットワーク セキュリティ境界には、次のコンポーネントが含まれます。

| コンポーネント | 説明 |

|---|---|

| ネットワーク セキュリティ境界 | PaaS リソースをセキュリティ保護するための論理ネットワーク境界を定義する最上位リソース。 |

| プロフィール | プロファイルに関連付けられたリソースに適用されるアクセス規則のコレクション。 |

| アクセス規則 | 境界外へのアクセスを許可するための、境界内のリソースに対する受信および送信規則。 |

| リソースの関連付け | PaaS リソースの境界メンバーシップ。 |

| 診断設定 | 境界内のすべてのリソースのログとメトリックを収集するために Microsoft Insights によってホストされる拡張リソース。 |

Note

組織と情報の安全性を確保するため、ネットワーク セキュリティ境界の規則やその他のネットワーク セキュリティ境界の構成には、個人を特定できるデータや機密データを含めないでください。

ネットワーク セキュリティ境界のプロパティ

ネットワーク セキュリティ境界を作成するときは、次のプロパティを指定できます。

| プロパティ | 説明 |

|---|---|

| 名前 | リソース グループ内の一意の名前。 |

| Location | リソースが配置されているサポート対象の Azure リージョン。 |

| リソース グループ名 | ネットワーク セキュリティ境界が存在するリソース グループの名前。 |

ネットワーク セキュリティ境界のアクセス モード

管理者は、リソースの関連付けを作成して、境界に PaaS リソースを追加します。 これらの関連付けは、2 つのアクセス モードで行うことができます。 アクセス モードには次のものがあります。

| モード | 説明 |

|---|---|

| 学習モード | - 既定のアクセス モード。 - ネットワーク管理者が PaaS リソースの既存のアクセス パターンを理解するのに役立ちます。 - 強制モードに移行する前の推奨使用モード。 |

| 強制モード | - 管理者が設定する必要があります。 - 既定では、境界内トラフィックを除くすべてのトラフィックは、許可 アクセス規則が存在しない限り、このモードでは拒否されます。 |

学習モードから強制モードへの移行の詳細については、「ネットワーク セキュリティ境界への移行」の記事を参照してください。

ネットワーク セキュリティ境界を使用する理由

ネットワーク セキュリティ境界は、仮想ネットワークの外部に展開された PaaS サービスの通信に対してセキュリティで保護された境界を提供します。 これにより、Azure PaaS リソースへのネットワーク アクセスを制御できます。 一般的な使用例には次のようなものがあります。

- PaaS リソースの周囲にセキュリティで保護された境界を作成します。

- PaaS リソースを境界に関連付けることで、データ流出を防ぎます。

- アクセス規則を有効にして、セキュリティで保護された境界外へのアクセスを許可します。

- ネットワーク セキュリティ境界内のすべての PaaS リソースのアクセス規則を 1 つのウィンドウで管理します。

- 診断設定を有効にして、監査とコンプライアンスのために境界内の PaaS リソースのアクセス ログを生成します。

- 他のアクセス規則なしでプライベート エンドポイント トラフィックを許可します。

ネットワーク セキュリティ境界のしくみ

ネットワーク セキュリティ境界が作成され、PaaS リソースが強制モードで境界に関連付けられると、すべてのパブリック トラフィックが既定で拒否されるため、境界外へのデータ流出が防止されます。

アクセス規則を使用すると、境界外のパブリック受信トラフィックと送信トラフィックを承認できます。 パブリック受信アクセスは、ソース IP アドレス、サブスクリプションなどのクライアントのネットワークおよび ID 属性を使用して承認できます。 パブリック送信アクセスは、外部宛先の FQDN (完全修飾ドメイン名) を使用して承認できます。

たとえば、ネットワーク セキュリティ境界を作成し、一連の PaaS リソースを Azure Key Vault や SQL DB などの境界に強制モードで関連付けた場合、これらの PaaS リソースに対するすべての受信および送信パブリック トラフィックは既定では拒否されます。 境界外のすべてのアクセスを許可するために、必要なアクセス規則を作成できます。 同じ境界内で、同様の受信および送信アクセス要件のセットを持つ PaaS リソースをグループ化するプロファイルを作成することもできます。

オンボード済みのプライベート リンク リソース

ネットワーク セキュリティ境界対応のプライベート リンク リソースは、ネットワーク セキュリティ境界に関連付けることができる PaaS リソースです。 現時点でオンボード済みのプライベート リンク リソースの一覧を次に示します。

| プライベート リンク リソース名 | リソースの種類 | リソース |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics ワークスペース、Application Insights、アラート、通知サービス |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Key Vault | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Note

現在サポートされていないシナリオについての情報は、それぞれのプライベート リンク リソースのドキュメントを参照してください。

ネットワーク セキュリティ境界の制限事項

リージョンの制限事項

ネットワーク セキュリティ境界は現在、すべての Azure パブリック クラウド リージョンで利用できます。 ただし、ネットワーク セキュリティ境界のアクセス ログを有効にする場合、ネットワーク セキュリティ境界に関連付ける Log Analytics ワークスペースは、Azure Monitor でサポートされているリージョンのいずれかに配置する必要があります。 現在、これらのリージョンは、米国東部、米国東部 2、米国中北部、米国中南部、米国西部、米国西部 2 です。

Note

PaaS リソース ログについては、同じ境界に関連付けられている任意のリージョンのログの保存先として Storage と Event Hub を使用します。

スケールの制限

ネットワーク セキュリティ境界機能を使用すると、次のスケール制限がある一般的なパブリック ネットワーク制御を使用した PaaS リソースのデプロイをサポートできます。

| 制限事項 | 説明 |

|---|---|

| ネットワーク セキュリティ境界の数 | 推奨される制限としてサブスクリプションあたり最大 100 個までサポートされます。 |

| ネットワーク セキュリティ境界あたりのプロファイル数 | 推奨される制限として最大 200 個までサポートされます。 |

| プロファイルあたりのルール要素の数 | ハード制限として最大 200 個までサポートされます。 |

| 同じネットワーク セキュリティ境界に関連付けられているサブスクリプション全体の PaaS リソースの数 | 推奨される制限として最大 1000 個までサポートされます。 |

その他の制限事項

ネットワーク セキュリティ境界には、次のようなその他の制限があります:

| 制限/問題 | 説明 |

|---|---|

| 複数のネットワーク セキュリティ境界が存在する場合は、リソース グループの移動操作を実行できません | 同じリソース グループに複数のネットワーク セキュリティ境界が存在する場合、ネットワーク セキュリティ境界をリソース グループ/サブスクリプション間で移動することはできません。 |

| ネットワーク セキュリティ境界を削除する前に、関連付けを削除する必要があります | 強制削除オプションは現在利用できません。 そのため、ネットワーク セキュリティ境界を削除する前に、すべての関連付けを削除する必要があります。 ネットワーク セキュリティ境界によって以前に制御されていたアクセスを許可するための予防措置を講じた後にのみ、関連付けを削除します。 |

| リソース名は、ネットワーク セキュリティ境界をサポートするために 44 文字を超えることはできません | Azure portal から作成されたネットワーク セキュリティ境界リソースの関連付けには、{resourceName}-{perimeter-guid} 形式があります。 要件名フィールドに合わせて 80 文字を超えることはできません。リソース名は 44 文字に制限する必要があります。 |

| サービス エンドポイント トラフィックはサポートされていません。 | IaaS から PaaS への通信にはプライベート エンドポイントを使用することをおすすめします。 現在、受信ルールで 0.0.0.0/0 が許可されている場合でも、サービス エンドポイント トラフィックを拒否できます。 |

Note

各サービスのそれぞれの制限については、個々の PaaS ドキュメントを参照してください。