クイックスタート: ネットワーク セキュリティ境界を作成する - Azure portal

ネットワーク セキュリティ境界を初めて使用する場合は、まず Azure portal を使用して Azure キー コンテナーのネットワーク セキュリティ境界を作成します。 ネットワーク セキュリティ境界を使用すると、Azure PaaS (PaaS) リソースが明示的に信頼された境界内で通信できるようになります。 次に、ネットワーク セキュリティ境界プロファイルで PaaS リソースの関連付けを作成して更新します。 その後、ネットワーク セキュリティ境界アクセス規則を作成して更新します。 完了したら、このクイックスタートで作成したすべてのリソースを削除します。

重要

ネットワーク セキュリティ境界はパブリック プレビュー段階であり、すべての Azure パブリック クラウド リージョンで利用できます。 このプレビュー バージョンはサービス レベル アグリーメントなしで提供されています。運用環境のワークロードに使用することはお勧めできません。 特定の機能はサポート対象ではなく、機能が制限されることがあります。 詳しくは、Microsoft Azure プレビューの追加使用条件に関するページをご覧ください。

前提条件

作業を開始する前に、次の準備ができていることを確認します。

- アクティブなサブスクリプションが含まれる Azure アカウントと Azure portal へのアクセス。 Azure アカウントをまだ持っていない場合は、無料でアカウントを作成します。

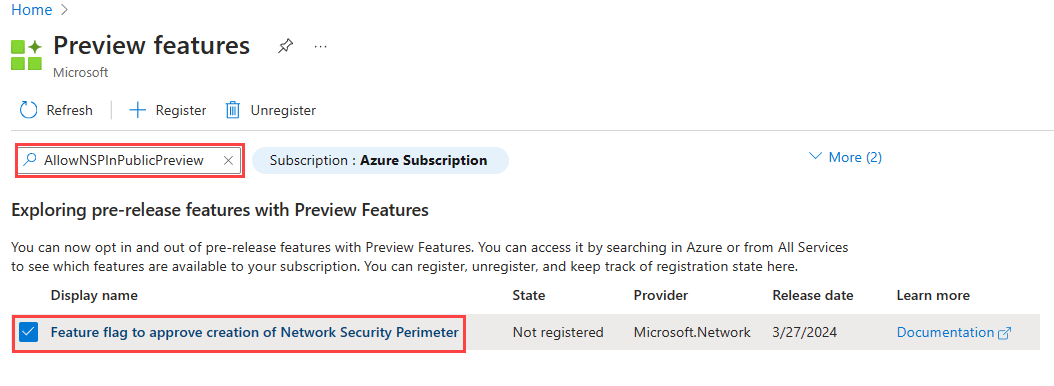

Azure ネットワーク セキュリティ境界パブリック プレビューの登録が必要です。 登録するには、

AllowNSPInPublicPreview機能フラグをサブスクリプションに追加します。

機能フラグの追加について詳しくは、「Azure サブスクリプションでプレビュー機能を設定する」を参照してください。

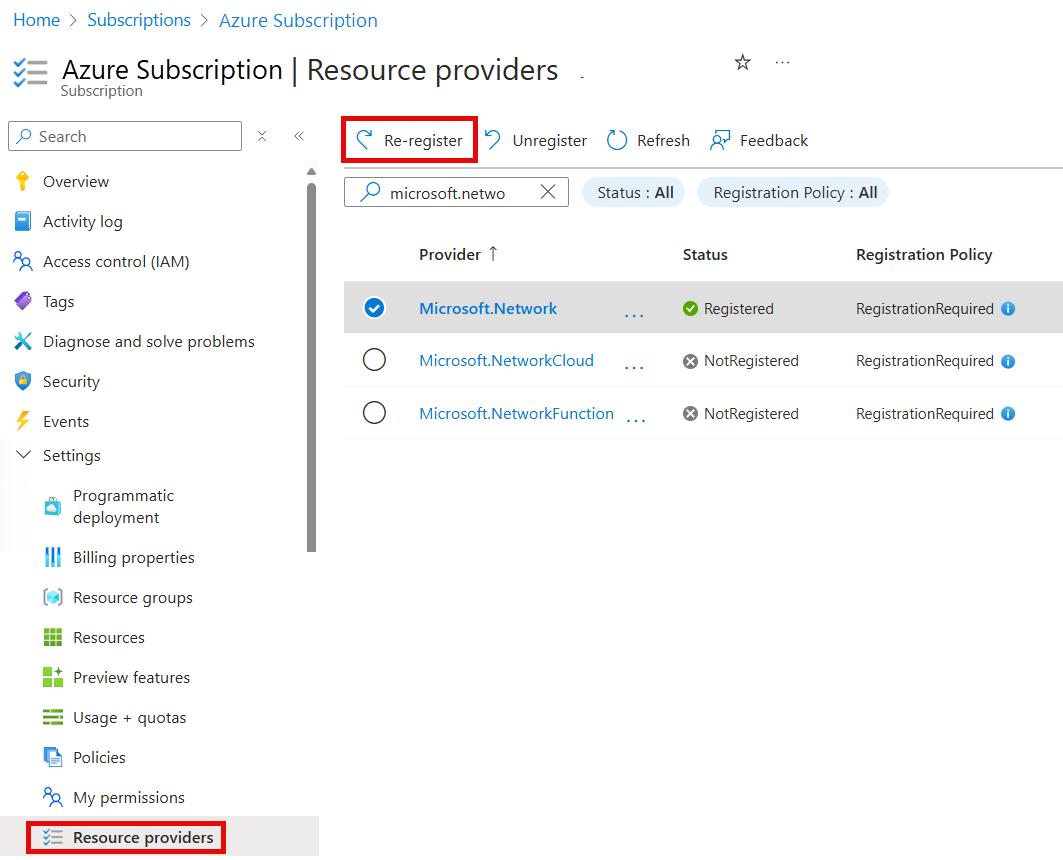

機能フラグが追加された後、サブスクリプションに

Microsoft.Networkリソース プロバイダーを再登録する必要があります。Azure portal で

Microsoft.Networkリソース プロバイダーを再登録するには、サブスクリプションを選んでから、[リソース プロバイダー] を選択します。Microsoft.Networkを検索し、[再登録] を選択します。

Microsoft.Networkリソース プロバイダーを再登録するには、次の Azure PowerShell コマンドを使用します。

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkMicrosoft.Networkリソース プロバイダーを再登録するには、次の Azure CLI コマンドを使用します。# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

リソース プロバイダーの再登録について詳しくは、「Azure リソース プロバイダーと種類」を参照してください。

Azure ポータル

Azure アカウントで Azure Portal にサインインします。

リソース グループとキー コンテナーを作成する

ネットワーク セキュリティ境界を作成する前に、ネットワーク セキュリティ境界によって保護されるすべてのリソースとキー コンテナーを保持するリソース グループを作成します。

Note

Azure キー コンテナーには一意の名前が必要です。 名前が既に使用されているというエラーが表示された場合は、別の名前を試してください。 この例では、名前に年 (YYYY)、月 (MM)、日付 (DD) を追加して、一意の名前 key-vault-YYYYDDMM を使用します。

ポータルの上部にある検索ボックスに、「キー コンテナー」と入力します。 検索結果で「キー コンテナー」を選択します。

表示されるキー コンテナー アカウント ウィンドウで、[+ 作成] を選択します。

[キー コンテナーの作成] ページで、次の情報を入力します。

設定 Value サブスクリプション このキー コンテナーに使用するサブスクリプションを選択します。 リソース グループ [新規作成] を選択し、名前として「resource-group」と入力します。 キー コンテナー名 「key-vault- <RandomNameInformation>」と入力します。リージョン キー コンテナーを作成するリージョンを選択します。 このクイックスタートでは、[(米国) 米国中西部] を使用します。 その他の項目は既定の設定のままにして、[確認および作成]>[作成] を選択します。

ネットワーク セキュリティ境界を作成する

キー コンテナーを作成したら、ネットワーク セキュリティ境界の作成に進むことができます。

Note

組織と情報の安全性を確保するため、ネットワーク セキュリティ境界の規則やその他のネットワーク セキュリティ境界の構成には、個人を特定できるデータや機密データを含めないことをお勧めします。

Azure portal の検索ボックスに「ネットワーク セキュリティ境界」と入力します。 検索結果から "ネットワーク セキュリティ境界" を選択します。

[ネットワーク セキュリティ境界] ウィンドウで、[+ 作成] を選択します。

[ネットワーク セキュリティ境界の作成] ウィンドウで、次の情報を入力します。

設定 Value サブスクリプション このネットワーク セキュリティ境界に使用するサブスクリプションを選択します。 リソース グループ [resource-group] を選択します。 Name 「network-security-perimeter」と入力します。 リージョン ネットワーク セキュリティ境界を作成するリージョンを選択します。 このクイックスタートでは、[(米国) 米国中西部] を使用します。 [プロファイル名] 「profile-1」と入力します。 [リソース] タブまたは [次へ] を選択して次の手順に進みます。

[リソース] タブで [+ 追加] を選択します。

[リソースの選択] ウィンドウで、key-vault-YYYYDDMM を確認し、[選択] を選択します。

[受信アクセス規則] を選択し、[+ 追加] を選択します。

[受信アクセス規則の追加] ウィンドウで次の情報を入力し、[追加] を選択します。

Settings Value 規則の名前 「inbound-rule」と入力します。 変換元の型 [IP アドレス範囲] を選択します。 許可されるソース 受信トラフィックを許可するパブリック IP アドレス範囲を入力します。 [送信アクセス規則] を選択し、[+ 追加] を選択します。

[送信アクセス規則の追加] ウィンドウで次の情報を入力し、[追加] を選択します。

Settings Value 規則の名前 「outbound-rule」と入力します。 変換先の型 [FQDN] を選びます。 許可される宛先 許可する宛先の FQDN を入力します。 たとえば、www.contoso.com とします。 [確認および作成] 、 [作成] の順に選択します。

[リソースに移動] を選択して、新しく作成されたネットワーク セキュリティ境界を表示します。

Note

マネージド ID が、それをサポートするリソースに割り当てられない場合、同じ境界内の他のリソースへの送信アクセスは拒否されます。 このリソースからのアクセスを許可することを目的としたサブスクリプション ベースの受信規則は有効になりません。

ネットワーク セキュリティ境界を削除する

ネットワーク セキュリティ境界が不要になった場合は、ネットワーク セキュリティ境界に関連付けられているリソースをすべて削除し、以下の手順に従って境界を削除します。

- ネットワーク セキュリティ境界から、[設定] の [関連するリソース] を選択します。

- 関連するリソースの一覧から key-vault-YYYYDDMM を選択します。

- アクション バーから **[設定]** を選択し、確認ウィンドウで [削除] を選択します。

- ネットワーク セキュリティ境界の [概要] ページに戻ります。

- [削除] を選択し、リソース名のテキスト ボックスに「network-security-perimeter」と入力して削除を確認します。

- resource-group を参照し、[削除] を選択して、リソース グループとその中のすべてのリソースを削除します。

Note

ネットワーク セキュリティ境界からリソースの関連付けを削除すると、アクセス制御が既存のリソース ファイアウォール構成にフォールバックされます。 これにより、リソース ファイアウォール構成に従ってアクセスが許可または拒否される可能性があります。 PublicNetworkAccess が SecuredByPerimeter に設定されていて、関連付けが削除されている場合、リソースはロックダウン状態になります。 詳細については、Azure でのネットワーク セキュリティ境界への変換に関するページを参照してください。