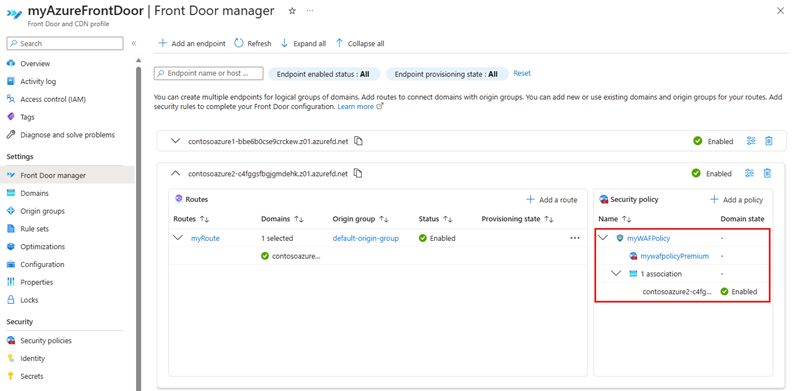

Front Door マネージャーを使用して新しいエンドポイントを追加する

この記事では、Front Door マネージャーの中の既存の Azure Front Door プロファイルに、新しいエンドポイントを追加する方法について説明します。

前提条件

Front Door マネージャーを使用して、新しいエンドポイントを作成するには、事前に Azure Front Door プロファイルを作成しておく必要があります。 Azure Front Door プロファイルの作成には、Azure Front Door を作成するに関する記事をご覧ください。 プロファイルにはエンドポイントが少なくとも 1 つ必要です。

新しい Front Door エンドポイントを作成する

Azure portal にサインインし、Azure Front Door プロファイルに移動します。

左側のメニュー ペインの [設定] の下から [Front Door マネージャー] を選択します。 次に、[+ エンドポイントの追加] を選択して新しいエンドポイントを作成します。

[エンドポイントの追加] ウィンドウで、エンドポイントの一意の名前を入力します。

フィールド 内容 名前 新しい Front Door エンドポイントの一意の名前を入力します。 Azure Front Door は、エンドポイント名に基づいて、 <endpointname>-*.z01.azurefd.netの形式で一意のエンドポイントのホスト名を生成します。エンドポイント ホスト名 サブドメインの乗っ取りを防ぐのに役立つ、決定的な DNS (ドメイン ネーム サーバー) 名。 この名前は、ドメイン <endpointname>-*.z01.azurefd.netの Azure Front Door を介してリソースにアクセスするために使用されます。Status このエンドポイントを有効にするには、オンに設定します。

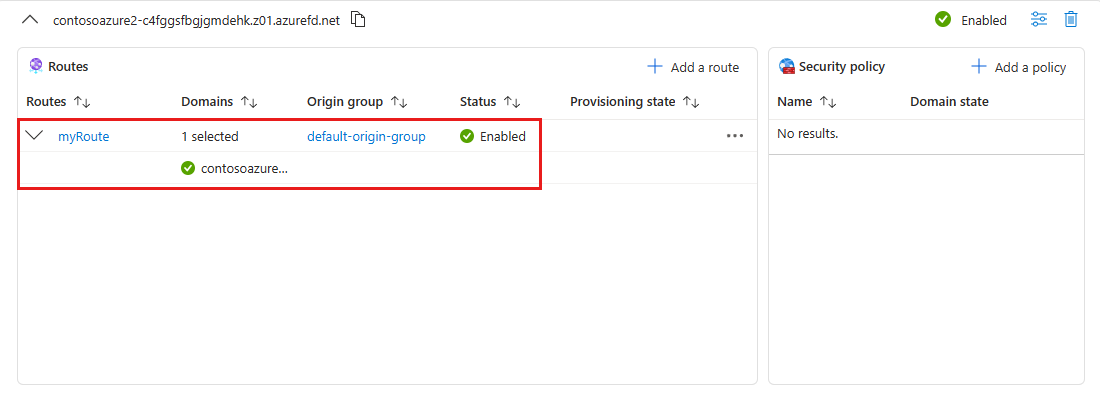

ルートを追加する

新しいルートを追加するには、まず Front Door マネージャーのエンドポイントの一覧からエンドポイントを展開します。

エンドポイント構成ペインで [+ ルートの追加] を選択して、ドメインおよびルーティング構成の配信元グループへのマッピングを構成します。

[ルートの追加] ページで次の情報を入力または選択します。

フィールド 内容 名前 新しいルートの一意の名前を入力します ルートの有効化 このルートを有効にするには、オンに設定します。 ドメイン 他のルートに関連付けられていない 1 つ以上の検証済みドメインを選択します。 詳細については、「カスタム ドメインを追加する」を参照してください。 一致するパターン このルートで受け入れるすべての URL パスのパターンを構成します。 たとえば、これを /images/*に設定すると、URLwww.contoso.com/images/*ですべての要求を受け入れることができます。 Azure Front Door は、最初に完全一致に基づいてトラフィックを決定します。 完全に一致するパスがない場合、Front Door は一致するワイルドカード パスを検索します。 一致するパスを持つルーティング規則が存在しない場合、要求は拒否され、400: 無効な要求エラー HTTP 応答を返します。 パスを照合するパターンでは大文字と小文字が区別されません。つまり、大文字と小文字が異なるパスは重複として扱われます。 たとえば、パス/FOOとパス/fooで同じプロトコルを使用しているホストがあるとします。 これらのパスは重複と見なされ、"一致するパターン" フィールドでは許可されません。受け入れ済みのプロトコル クライアントが要求を行う際に、Azure Front Door で受け入れるプロトコルを指定します。 HTTP、HTTPS、またはその両方を指定できます。 リダイレクト 受信 HTTP 要求に対して HTTPS を強制するかどうかを指定します。 配信元グループ 配信元への要求が行われたときにトラフィックを転送する配信元グループを選択します。 詳細については、「配信元グループを構成する」を参照してください。 配信元のパス このパスは、要求を配信元に転送するときに Front Door が使用する URL を書き換えるために使用されます。 既定では、このパスは指定されていないため、Front Door は配信元への要求で受信した URL パスを使用します。 また、ワイルドカード パスを指定することもできます。これにより、受信パスの一致する部分が配信元への要求パスにコピーされます。 配信元パスは、大文字と小文字が区別されます。 転送プロトコル 要求の転送に使用するプロトコルを選択します。 HTTP のみ、HTTPS のみ、または受信要求と一致するように指定できます。 キャッシュ Azure Front Door で静的コンテンツのキャッシュを有効にするには、このオプションを選択します。 詳細については、「Front Door を使用したキャッシュ」を参照してください。 ルール このルートに適用されるルール セットを選択します。 詳細については、「Front Door のルール セット」を参照してください。 配信元パス フィールドがどう機能するかの例を次に示します。

フィールド 説明 一致対象パターン /foo/*配信元のパス /fwd/受信した URL パス /foo/a/b/c/Front Door から配信元への URL fwd/a/b/c[追加] を選択して、新しいルートを作成します。 ルートは、エンドポイントのルートの一覧に表示されます。

セキュリティ ポリシーを追加する

[セキュリティ ポリシー] ペインで [+ ポリシーの追加] を選択して、ドメインに関連付ける新しい Web アプリケーション ファイアウォール ポリシーを適用または作成します。

[Add security policy] (セキュリティ ポリシーの追加) ページで次の情報を入力または選択します。

![FrontDoor の [セキュリティ ポリシーの追加] ページのスクリーンショット。](media/how-to-configure-endpoints/add-security-policy.png)

フィールド 内容 名前 この Front Door プロファイル内の一意の名前をセキュリティ ポリシーに入力します。 ドメイン このセキュリティ ポリシーを適用したい 1 つ以上のドメインを選択します。 WAF (Web Application Firewall) ポリシー 既存の WAF ポリシーを選択するか、新しい WAF ポリシーを作成します。 既存の WAF ポリシーを選択する場合は、Front Door プロファイルと同じ層にある必要があります。 詳細については、「Front Door の WAF ポリシーを構成する」を参照してください。 [保存] を選択してセキュリティ ポリシーを作成し、それをエンドポイントに関連付けます。

配信元のタイムアウトを構成する

発信元のタイムアウトとは、その発信元への接続が有効と見なされるまで Azure Front Door が待機する時間です。 この値は、Azure Front Door プロファイルの概要ページで設定できます。 この値は、このプロファイルのすべてのエンドポイントに適用されます。

![Azure Front Door プロファイルの [概要] ページでの配信元のタイムアウト設定のスクリーンショット。](media/how-to-configure-endpoints/origin-timeout.png)

リソースをクリーンアップする

エンドポイントを削除するには、まず、エンドポイントに関連付けられているセキュリティ ポリシーをすべて削除する必要があります。 次に、[エンドポイントの削除] を選択して、Azure Front Door プロファイルからエンドポイントを削除します。

次のステップ

- Azure Front Door 構成での配信元と配信元グループの使用について確認します。

- Azure Front Door のルール セットでのルールの一致条件について確認します。

- Azure Front Door での WAF に対するポリシー設定の詳細を確認します。

- カスタム ルールを作成して、Azure Front Door プロファイルを保護する方法を確認します。

![エンドポイントの構成ペインの [ルートの追加] ボタンのスクリーンショット。](media/how-to-configure-endpoints/add-route.png)