Azure NetApp Files での NAS 共有のアクセス許可を理解する

Azure NetApp Files には、NAS データをセキュリティ保護するためのいくつかの方法が用意されています。 そのセキュリティの 1 つの側面は、アクセス許可です。 NAS のアクセス許可は、2 つのカテゴリに分類できます。

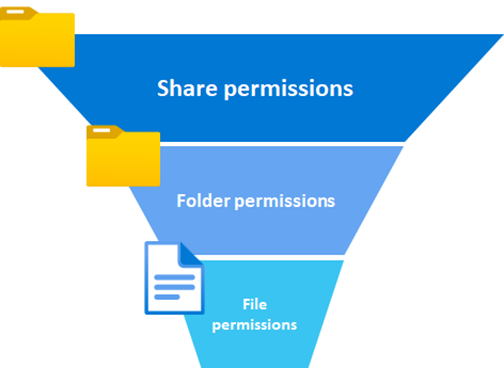

- 共有アクセス許可は NAS ボリュームをマウントできるユーザーを制限します。 NFS は、IP アドレスまたはホスト名を使って共有アクセス許可を制御します。 SMB は、ユーザーとグループのアクセス制御リスト (ACL) を使用してこれを制御します。

- ファイルのアクセス許可は、NAS ボリュームがマウントされた後にユーザーとグループが実行できる操作を限定します。 ファイル アクセス許可は、個々のファイルとフォルダーに適用されます。

Azure NetApp Files のアクセス許可は NAS 標準に依存するため、管理者とエンド ユーザーが使い慣れた方法で、セキュリティ NAS ボリュームのプロセスが簡素化されます。

Note

共有とファイルに競合するアクセス許可が記載されている場合は、最も制限の厳しいアクセス許可が適用されます。 たとえば、ユーザーが共有レベルでの読み取り専用アクセス権とファイル レベルでのフル コントロールを持っている場合、そのユーザーにはすべてのレベルで読み取りアクセス権が与えられます。

共有アクセス アクセス許可

NAS 環境で保護される最初のエントリ ポイントは、共有自体へのアクセスです。 ほとんどの場合、アクセスは共有へのアクセスを必要とするユーザーとグループのみに制限する必要があります。 共有アクセス許可を使用すると、最初に共有をマウントできるユーザーをロックダウンできます。

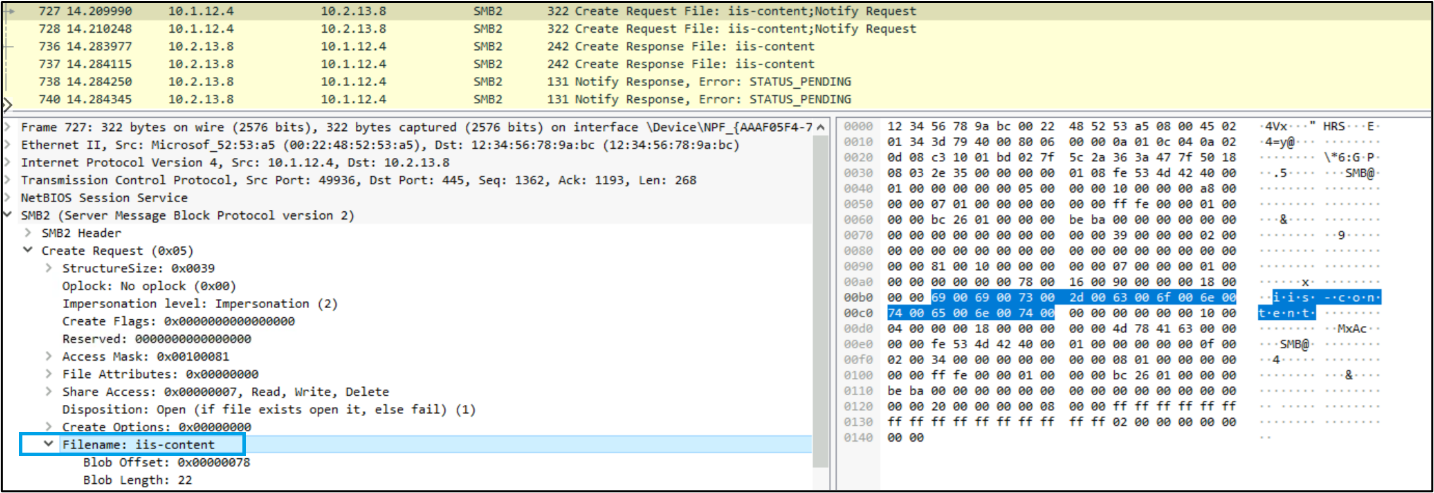

最も制限の厳しいアクセス許可が他のアクセス許可をオーバーライドし、共有がボリュームのメイン エントリ ポイントであるため (アクセス制御が最も少ない)、共有アクセス許可はファネル ロジックに従う必要があります。共有では、基になるファイルやフォルダーよりも多くのアクセスが許可されます。 ファネル ロジックは、より細かく制限の厳しい制御を適用します。

NFS のエクスポート ポリシー

Azure NetApp Files のボリュームは、クライアントまたは一連のクライアントからアクセス可能なパスをエクスポートすることによって NFS クライアントに共有されます。 NFSv3 と NFSv4.x はどちらも同じ方法 (エクスポート ポリシー) を使用して、Azure NetApp Files の NFS 共有へのアクセスを制限します。

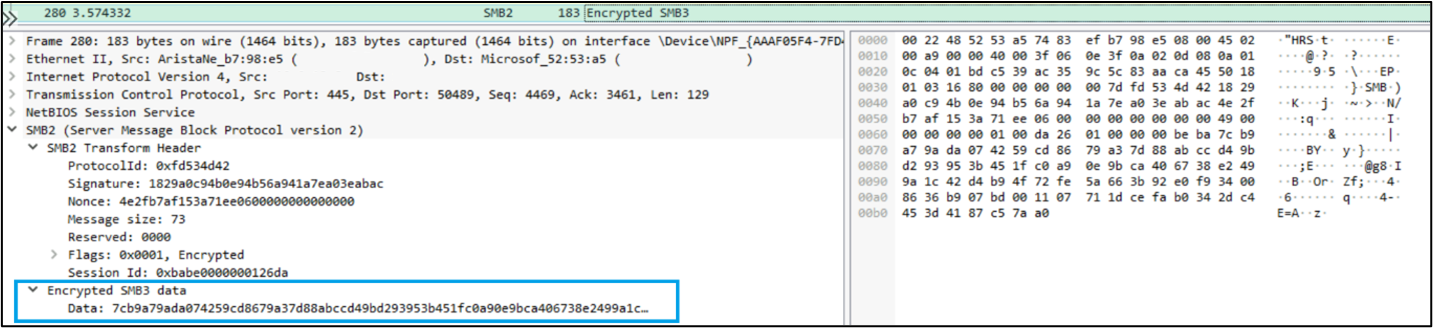

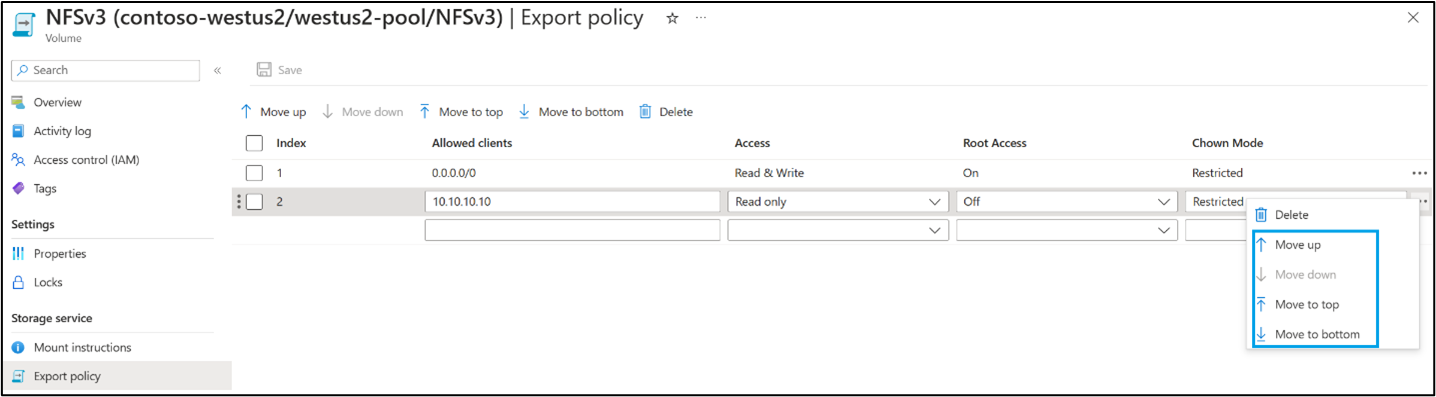

エクスポート ポリシーは、望ましいアクセスの順序でリストされた一連のアクセス規則のためのコンテナーです。 これらの規則は、クライアント IP アドレスまたはサブネットを使って NFS 共有へのアクセスを制御します。 クライアントが (アクセスを許可または明示的に拒否することによって) エクスポート ポリシー ルールにリストされていない場合、クライアントは NFS エクスポートをマウントできません。 ルールは順番に読み取られます。より制限の厳しいポリシー ルールが (サブネットを使用して) クライアントに適用される場合は、最初に読み取られ、適用されます。 許可されるアクセスの範囲がそれより広い以降のポリシー規則は無視されます。 この図では、サブネット 0.0.0.0.0/0 (すべてのサブネット内のすべてのクライアント) がポリシーのリストの最初にあって読み取り専用に設定されているため、IP アドレスが 10.10.10.10 のクライアントにはボリュームへの読み取り専用アクセスが適用されます。

Azure NetApp Files で使用できるポリシー ルール オプションをエクスポートする

Azure NetApp Files ボリュームを作成する場合、NFS ボリュームへのアクセスを制御するために構成可能なオプションがいくつかあります。

- インデックス: エクスポート ポリシー ルールを評価する順序を指定します。 クライアントがポリシー内の複数のルールに該当する場合、最初に適用されるルールがクライアントに適用され、後続のルールは無視されます。

- 許可されるクライアント: ルールが適用されるクライアントを指定します。 この値には、クライアント IP アドレス、IP アドレスのコンマ区切りリスト、または複数のクライアントを含むサブネットを指定できます。 hostname と netgroup の値は、Azure NetApp Files ではサポートされていません。

- アクセス: 非ルート ユーザーに許可されるアクセス レベルを指定します。 Kerberos が有効になっていない NFS ボリュームの場合、オプションは [読み取り専用]、[読み取り/書き込み]、[アクセスなし] です。 Kerberos が有効になっているボリュームの場合、オプションは Kerberos 5、Kerberos 5i、または Kerberos 5p です。

- ルート アクセス: 特定のクライアントの NFS エクスポートでルート ユーザーを処理する方法を指定します。 [オン] に設定すると、ルートはルートです。 "オフ" に設定すると、ルートは匿名ユーザー ID 65534 にスカッシュされます。

- chown モード: ユーザーがエクスポート (chown) で変更所有権コマンドを実行できる内容を制御します。 "制限付き" に設定すると、ルート ユーザーのみが chown を実行できます。 "無制限" に設定すると、適切なファイル/フォルダーのアクセス許可を持つユーザーが chown コマンドを実行できます。

Azure NetApp Files での既定のポリシー規則

新しいボリュームを作成すると、既定のポリシー規則が作成されます。 既定のポリシーでは、ポリシー ルールなしでボリュームが作成されるシナリオを防ぎます。これにより、エクスポートへのアクセスを試みるクライアントのアクセスが制限されます。 ルールがない場合、アクセス権はありません。

既定の規則には、次の値が設定されます。

- インデックス = 1

- 許可されるクライアント = 0.0.0.0/0 (すべてのクライアントがアクセスを許可されます)

- アクセス = 読み取り/書き込み

- ルート アクセス = オン

- Chown モード = 制限付き

これらの値は、ボリュームの作成時またはボリュームの作成後に変更できます。

Azure NetApp Files で NFS Kerberos が有効にされている場合のエクスポート ポリシー規則

NFS Kerberos は、Azure NetApp Files で NFSv4.1 を使用するボリュームでのみ有効にすることができます。 Kerberos では、使用されている Kerberos の種類に応じて、NFS マウントに対してさまざまな暗号化モードを提供することで、セキュリティが強化されます。

Kerberos を有効にすると、エクスポート ポリシー規則の値が変更されて、どの Kerberos モードを許可する必要があるかを指定できるようになります。 複数の Kerberos セキュリティ モードにアクセスする必要がある場合は、同じ規則で複数のモードを有効にできます。

これらのセキュリティ モードは次のとおりです。

- Kerberos 5: 初期認証のみが暗号化されます。

- Kerberos 5i: ユーザー認証と整合性チェック。

- Kerberos 5p: ユーザー認証、整合性チェック、プライバシー。 すべてのパケットが暗号化されます。

Kerberos を指定するエクスポート ルールを使用してボリュームにアクセスできるのは Kerberos 対応クライアントだけです。Kerberos が有効になっている場合、AUTH_SYS アクセスは許可されません。

ルート スカッシュ

Azure NetApp Files ボリュームへのルート アクセスを制限するシナリオがいくつかあります。 ルートは、モード ビットまたは ACL を使用してルートへのアクセスを明示的に拒否する場合でも、NFS ボリューム内に自由にアクセスできるため、ルート アクセスを制限する唯一の方法は、特定のクライアントからのルートがルートでなくなったことを NFS サーバーに通知することです。

エクスポート ポリシー ルールで、[ルート アクセス: オフ] を選択して、ルート以外の匿名ユーザー ID (65534) にルートをスカッシュします。 つまり、指定したクライアントのルートはユーザー ID 65534 (通常は NFS クライアントでは nfsnobody) になり、そのユーザーに対して指定された ACL/モード ビットに基づいてファイルとフォルダーにアクセスできます。 モード ビットの場合、アクセス許可は通常、“すべてのユーザー” アクセス権に該当します。 さらに、ルート スカッシュ ルールの影響を受けたクライアントから “ルート” として書き込まれたファイルは nfsnobody:65534 ユーザーとしてファイルとフォルダーを作成します。 ルートをルートにする必要がある場合は、"ルート アクセス" を "オン" に設定します。

エクスポート ポリシーの管理の詳細については、「NFS またはデュアル プロトコル ボリュームのエクスポート ポリシーを構成する」をご覧ください。

エクスポート ポリシー規則の順序の指定

エクスポート ポリシー規則の順序によって、それがどのように適用されるかが決まります。 NFS クライアントに適用される一覧の最初のルールは、そのクライアントに使用されるルールです。 エクスポート ポリシー ルールに CIDR 範囲/サブネットを使用する場合、その範囲内の NFS クライアントは、それが含まれている範囲のために不要なアクセスを受け取る可能性があります。

次の例を確認してください。

- インデックス内の最初のルールには、許可されたクライアント エントリとして 0.0.0.0/0 を使用する既定のポリシー ルールを使用して、すべてのサブネットにすべてのクライアントが含まれます。 その規則では、すべてのクライアントにその Azure NetApp Files NFSv3 ボリュームへの "読み取り/書き込み" アクセスが許可されます。

- インデックスの 2 番目のルールでは、NFS クライアント 10.10.10.10 が明示的に一覧表示され、アクセスをルート アクセスなしで “読み取り専用” に制限するように構成されています (ルートはスカッシュされます)。

現状では、クライアント 10.10.10.10 は、リスト内の最初のルールによりアクセスを受け取ります。 次のルールはアクセス制限に対して評価されません。したがって、“読み取り専用” が必要な場合でも 10.10.10.10 は読み取り/書き込みアクセスを取得します。 ルートはルートでもあります。スカッシュされるのではありません。

これを修正し、目的のレベルにアクセスを設定するには、任意のサブネット/CIDR ルールの上に目的のクライアント アクセス ルールを配置するようにルールを並べ替えることができます。 Azure portal でエクスポート ポリシー ルールの順序を変更するには、ルールをドラッグするか、エクスポート ポリシー ルールごとに行の ... メニューの [移動] コマンドを使用します。

Note

Azure NetApp Files CLI または REST API は、エクスポート ポリシールールの追加または削除のためにのみ使用できます。

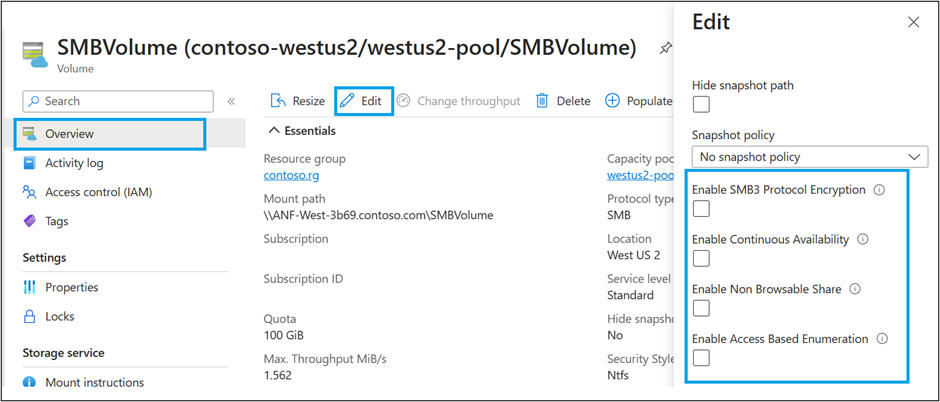

SMB 共有

SMB 共有を使用すると、エンド ユーザーは Azure NetApp Files の SMB またはデュアルプロトコル ボリュームにアクセスできます。 SMB 共有のアクセス制御は、Azure NetApp Files コントロール プレーンでの、アクセスベースの列挙や参照できない共有機能などの SMB セキュリティ オプションのみに限られます。 これらのセキュリティ オプションは、ボリュームの作成時にボリュームの編集機能を使用して構成されます。

共有レベル アクセス許可 ACL は、Azure NetApp Files を通してではなく、Windows MMC コンソールを通して管理されます。

セキュリティ関連の共有プロパティ

Azure NetApp Files には、管理者のセキュリティを強化するための複数の共有プロパティが用意されています。

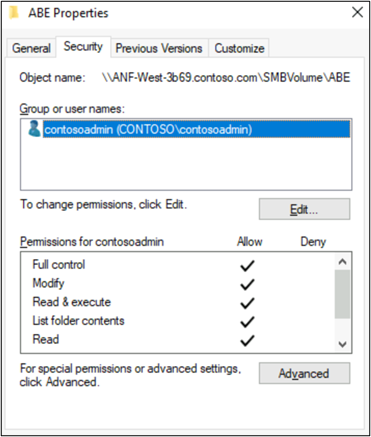

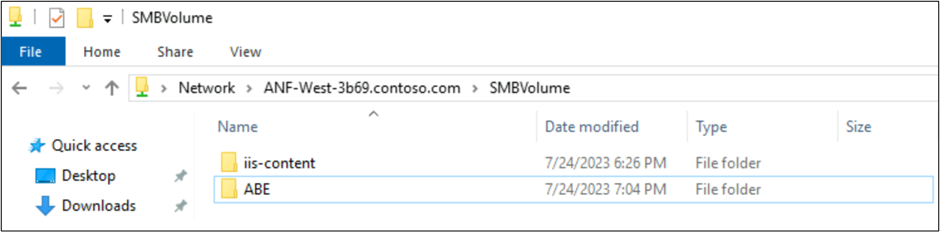

アクセスベースの列挙

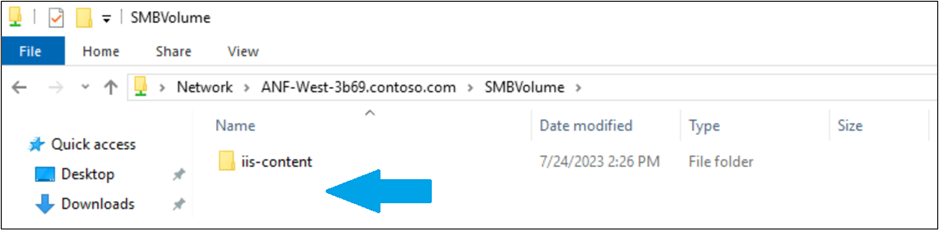

アクセスベースの列挙 は、SMB 内のファイルとフォルダーの列挙 (つまりコンテンツの一覧表示) を、共有に対して許可されたアクセス権を持つユーザーのみに制限する Azure NetApp Files SMB ボリューム機能です。 たとえば、アクセスベースの列挙が有効になっている共有内のファイルまたはフォルダーを読み取るアクセス権をユーザーが持っていない場合、ファイルまたはフォルダーはディレクトリ一覧に表示されません。 次の例では、ユーザー (smbuser) には Azure NetApp Files SMB ボリューム内の “ABE” という名前のフォルダーを読み取るアクセス権がありません。

contosoadmin だけがアクセス権を持っています。

次の例では、アクセスベースの列挙が無効になっているため、ユーザーは SMBVolume の ABEディレクトリにアクセスできます。

次の例では、アクセスベースの列挙が有効になっているため、SMBVolume の ABE ディレクトリはユーザーに対して表示されません。

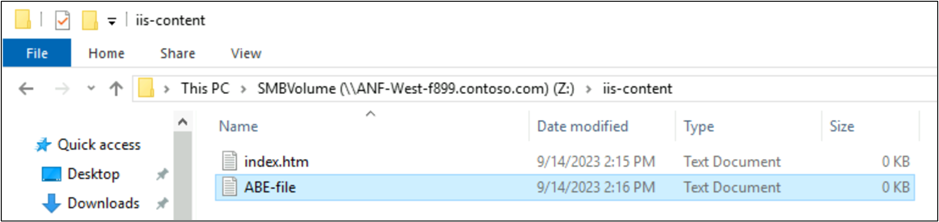

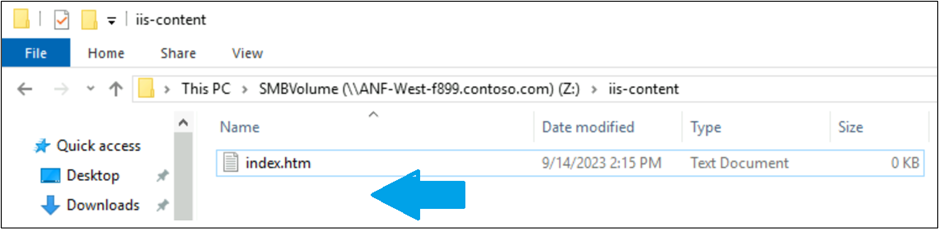

アクセス許可は、個々のファイルにも拡張されます。 次の例では、アクセスベースの列挙が無効になっており、ABE-file がユーザーに表示されます。

アクセスベースの列挙が有効になっている場合、ABE-file はユーザーに表示されません。

参照不可の共有

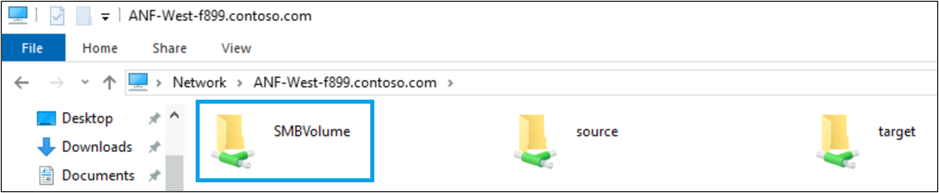

Azure NetApp Files の参照不可の共有機能では、Windows エクスプローラーで共有を非表示にするか、"net view" で共有を一覧表示することで、クライアントが SMB 共有を参照できないように制限します。共有への絶対パスを知っているエンド ユーザーのみが共有を見つけることができます。

次の図では、SMBVolume に対して参照不可の共有プロパティが有効になっていないため、ファイル サーバーの一覧にボリュームが表示されます (\\servername を使用します)。

Azure NetApp Files の SMBVolume で参照不可の共有が有効になっている場合、ファイル サーバーの同じビューで SMBVolume が除外されます。

次の図では、共有 SMBVolume には Azure NetApp Files で有効になっている参照不可の共有があります。 これが有効になっている場合、これはファイル サーバーの最上位レベルのビューです。

一覧のボリュームが表示されない場合でも、ユーザーがファイル パスを認識している場合は、アクセス可能な状態が維持されます。

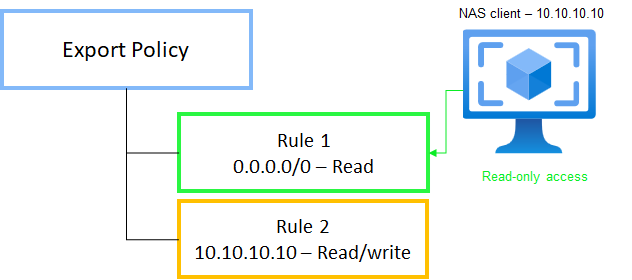

SMB3 の暗号化

SMB3 の暗号化は、NAS 環境のセキュリティを強化するために SMB クライアントのネットワーク経由で暗号化を適用する Azure NetApp Files SMB ボリューム機能です。 次の図は、SMB の暗号化が無効になっている場合のネットワーク トラフィックの画面キャプチャを示しています。 機密情報 (ファイル名やファイル ハンドルなど) が表示されます。

SMB の暗号化が有効になっている場合、パケットは暗号化済みとしてマークされ、機密情報は表示されません。 代わりに "暗号化された SMB3 データ" と表示されます。

SMB 共有 ACL

SMB 共有では、共有をマウントしてアクセスできるユーザーへのアクセスを制御したり、Active Directory ドメインのユーザーやグループへのアクセス レベルを制御したりできます。 評価されるアクセス許可の最初のレベルは、共有アクセス制御リスト (ACL) です。

SMB 共有のアクセス許可は、ファイルのアクセス許可よりも基本的です。読み取り、変更、フル コントロールのみを適用します。 共有のアクセス許可はファイルのアクセス許可によってオーバーライドでき、ファイルのアクセス許可は共有アクセス許可によってオーバーライドできます。最も制限の厳しいアクセス許可は、従うアクセス許可です。 たとえば、グループ “すべてのユーザー” が共有に対して完全に制御され (既定の動作)、特定のユーザーがファイル レベルの ACL を介してフォルダーへの読み取り専用アクセス権を持っている場合、それらのユーザーには読み取りアクセスが適用されます。 ACL に明示的に一覧表示されていない他のユーザーは、完全に制御できます

逆に、共有アクセス許可が特定のユーザーに対して “読み取り” に設定されていても、そのユーザーのファイル レベルのアクセス許可がフル コントロールに設定されている場合は、“読み取り” アクセスが適用されます。

デュアル プロトコル NAS 環境では、SMB 共有 ACL は SMB ユーザーにのみ適用されます。 NFS クライアントは、共有アクセス ルールのエクスポート ポリシーとルールを利用します。 そのため、ファイルおよびフォルダー レベルでのアクセス許可の制御は、共有レベルの ACL (特にデュアル = プロトコル NAS ボリュームの場合) よりも優先されます。

ACL を構成する方法については、「Azure NetApp Files で SMB 共有 ACL を管理する」をご覧ください。

![[ファイル パス] が強調表示された Windows エクスプローラーのスクリーンショット。](media/network-attached-storage-permissions/smb-volume-file-path.png)