Proteggere le informazioni di lavoro

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra ID è una soluzione completa di gestione delle identità basata sul cloud che consente di abilitare l'accesso sicuro ad applicazioni, reti e altre risorse e di proteggersi dalle minacce. Microsoft Entra ID può essere usato anche con Windows Autopilot per il provisioning senza tocco dei dispositivi preconfigurati con criteri di sicurezza aziendali.

Le organizzazioni possono distribuire Microsoft Entra ID dispositivi aggiunti per consentire l'accesso sia alle app e alle risorse cloud che locali. L'accesso alle risorse può essere controllato in base all'account Microsoft Entra ID e ai criteri di accesso condizionale applicati al dispositivo. Per l'esperienza di accesso Single Sign-On (SSO) end-to-end più semplice e piacevole, è consigliabile che gli utenti configurino Windows Hello for Business durante l'esperienza predefinita per un facile accesso senza password a Entra ID .

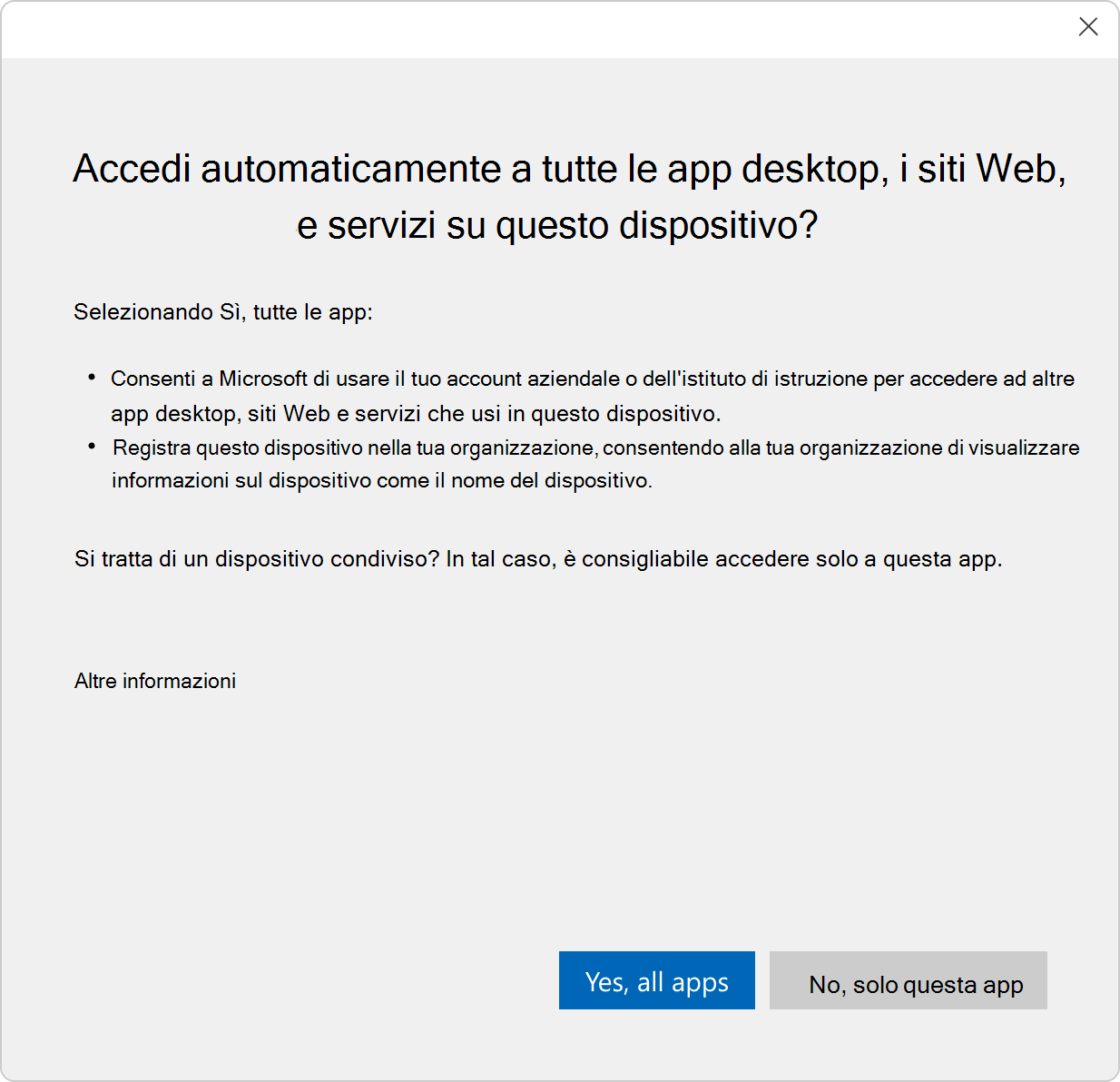

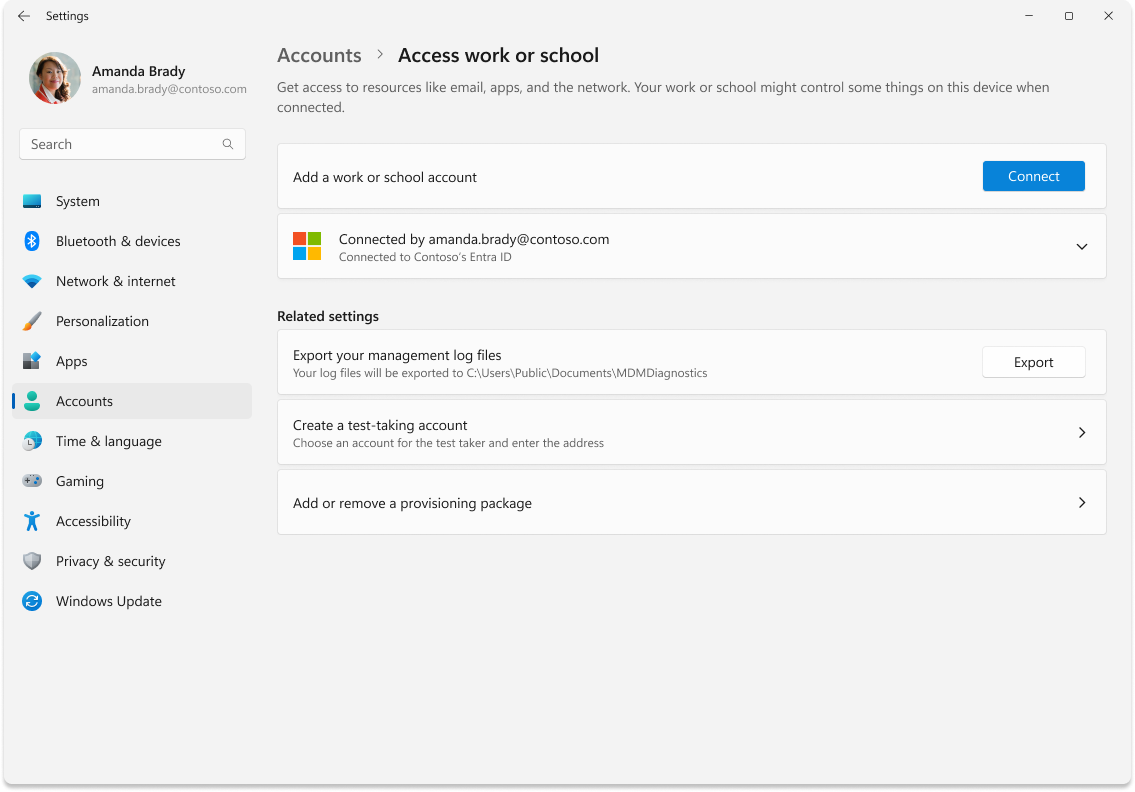

Per gli utenti che vogliono connettersi a Microsoft Entra nei propri dispositivi personali, possono farlo aggiungendo il proprio account aziendale o dell'istituto di istruzione a Windows. Questa azione registra il dispositivo personale dell'utente con Microsoft Entra ID, consentendo agli amministratori IT di supportare gli utenti in scenari BYOD (Bring Your Own Device). Le credenziali vengono autenticate e associate al dispositivo aggiunto e non possono essere copiate in un altro dispositivo senza riverificazione esplicita.

Per fornire maggiore sicurezza e controllo per l'IT e un'esperienza facile per gli utenti, Microsoft Entra ID funziona con app e servizi, tra cui software locale e migliaia di applicazioni SaaS (Software as a Service). Microsoft Entra ID le protezioni includono l'accesso Single Sign-On, l'autenticazione a più fattori, i criteri di accesso condizionale, la protezione delle identità, la governance delle identità e la gestione delle identità con privilegi.

Windows 11 funziona con Microsoft Entra ID per garantire l'accesso sicuro, la gestione delle identità e l'accesso Single Sign-On ad app e servizi da qualsiasi luogo. Windows include impostazioni predefinite per aggiungere account aziendali o dell'istituto di istruzione sincronizzando la configurazione del dispositivo in un dominio di Active Directory o Microsoft Entra ID tenant.

Quando un dispositivo viene Microsoft Entra ID aggiunto e gestito con Microsoft Intune[4], riceve i vantaggi di sicurezza seguenti:

- Impostazioni e criteri predefiniti per utenti gestiti e dispositivi

- Accesso Single Sign-In a tutti i Microsoft Online Services

- Suite completa di funzionalità di gestione dell'autenticazione con Windows Hello for Business

- Single Sign-On (SSO) per applicazioni Aziendali e SaaS

- Nessun uso dell'identità dell'account Microsoft consumer

Le organizzazioni e gli utenti possono aggiungere o registrare i propri dispositivi Windows con Microsoft Entra ID per ottenere un'esperienza semplice sia per le applicazioni native che per le applicazioni Web. Inoltre, gli utenti possono configurare chiavi di sicurezza Windows Hello for Business o FIDO2 con Microsoft Entra ID e beneficiare di una maggiore sicurezza con l'autenticazione senza password.

In combinazione con Microsoft Intune, Microsoft Entra ID offre un potente controllo della sicurezza tramite l'accesso condizionale per limitare l'accesso alle risorse dell'organizzazione a dispositivi integri e conformi. Si noti che Microsoft Entra ID è supportato solo nelle edizioni Windows Pro ed Enterprise.

Ogni dispositivo Windows ha un account amministratore locale predefinito che deve essere protetto e protetto per attenuare qualsiasi attacco Pass-the-Hash (PtH) e attraversamento laterale. Molti clienti usano la nostra soluzione laps (Local Administrator Password Solution) autonoma e locale per gestire i computer Windows aggiunti al dominio. Molti clienti hanno appreso che era necessario il supporto LAPS per modernizzare l'ambiente Windows per partecipare direttamente a Microsoft Entra ID.

Ulteriori informazioni

Accesso privato Microsoft Entra

Accesso privato Microsoft Entra offre alle organizzazioni la possibilità di gestire e concedere agli utenti l'accesso a nomi di dominio completi (FQDN) privati o interni e indirizzi IP. Con Accesso privato è possibile modernizzare il modo in cui gli utenti dell'organizzazione accedono ad app e risorse private. I ruoli di lavoro remoti non devono usare una VPN per accedere a queste risorse se è installato il client di accesso sicuro globale. Il client li connette senza problemi alle risorse di cui ha bisogno.

Ulteriori informazioni

Accesso a Internet Microsoft Entra

Accesso a Internet Microsoft Entra offre una soluzione SWG (Secure Web Gateway) incentrata sull'identità per applicazioni SaaS (Software as a Service) e altro traffico Internet. Protegge utenti, dispositivi e dati dall'ampio panorama delle minacce di Internet con i migliori controlli di sicurezza e visibilità tramite i log del traffico.

Nota

Sia Accesso privato Microsoft Entra che Accesso a Internet Microsoft Entra richiedono Microsoft Entra ID e Microsoft Entra dispositivi aggiunti per la distribuzione. Le due soluzioni usano il client di accesso sicuro globale per Windows, che protegge e controlla le funzionalità.

Ulteriori informazioni

- Accesso a Internet Microsoft Entra

- Client di accesso sicuro globale per Windows

- Guida alla distribuzione della soluzione Security Service Edge di Microsoft per Accesso a Internet Microsoft Entra modello di verifica

Enterprise State Roaming

Disponibile per qualsiasi organizzazione con una licenza Microsoft Entra ID Premium[4], Enterprise State Roaming offre agli utenti un'esperienza unificata delle impostazioni di Windows nei dispositivi Windows e riduce il tempo necessario per configurare un nuovo dispositivo.

Ulteriori informazioni

servizio attestazione di Azure

servizio attestazione di Azure

L'attestazione remota consente di garantire che i dispositivi siano conformi ai criteri di sicurezza e funzionino in uno stato attendibile prima di poter accedere alle risorse. Microsoft Intune[4] si integra con attestazione di Azure servizio per esaminare in modo completo l'integrità dei dispositivi Windows e connettere queste informazioni con l'accesso condizionale Microsoft Entra ID[4].

I criteri di attestazione vengono configurati nel servizio attestazione di Azure, che può quindi:

- Verificare l'integrità delle prove fornite dal componente Attestazione di Windows convalidando la firma e verificando che i registri di configurazione della piattaforma (PCR) corrispondano ai valori riesecuzione del log di avvio misurato

- Verificare che il TPM disponga di una chiave di identità di attestazione valida emessa dal TPM autenticato

- Verificare che le funzionalità di sicurezza siano negli stati previsti

Al termine della verifica, il servizio di attestazione restituisce un report firmato con lo stato delle funzionalità di sicurezza alla relying party, ad esempio Microsoft Intune, per valutare l'affidabilità della piattaforma rispetto alle specifiche di conformità del dispositivo configurate dall'amministratore. L'accesso condizionale viene quindi concesso o negato in base alla conformità del dispositivo.

Ulteriori informazioni

Microsoft Defender per endpoint

Microsoft Defender per endpoint

Microsoft Defender per endpoint[4] è una soluzione di rilevamento e risposta degli endpoint aziendali che consente ai team di sicurezza di rilevare, interrompere, analizzare e rispondere alle minacce avanzate. Le organizzazioni possono utilizzare i ricchi dati sugli eventi e gli approfondimenti sugli attacchi che Defender per endpoint fornisce per indagare sugli incidenti.

Defender per endpoint riunisce gli elementi seguenti per fornire un quadro più completo degli eventi imprevisti di sicurezza:

- Sensori comportamentali degli endpoint: incorporati in Windows, questi sensori raccolgono ed elaborano i segnali comportamentali dal sistema operativo e inviano i dati del sensore all'istanza cloud privata e isolata di Microsoft Defender per endpoint

- Con l'interruzione automatica degli attacchi usa intelligenza artificiale, machine learning e Intelligence di sicurezza Microsoft per analizzare l'intero attacco e rispondere a livello di evento imprevisto, dove è in grado di contenere un dispositivo e/o un utente che riduce l'impatto di attacchi come ransomware, attacchi gestiti dall'uomo e altri attacchi avanzati.

- Analisi della sicurezza cloud: i segnali comportamentali vengono convertiti in informazioni dettagliate, rilevamenti e risposte consigliate alle minacce avanzate. Queste analisi sfruttano i Big Data, l'apprendimento dei dispositivi e l'ottica Microsoft univoca nell'ecosistema Windows, nei prodotti cloud aziendali come Microsoft 365[4] e negli asset online

- Intelligence sulle minacce: Microsoft elabora oltre 43 trilioni di segnali di sicurezza ogni 24 ore, ottenendo una visione approfondita e ampia del panorama delle minacce in continua evoluzione. In combinazione con il nostro team globale di esperti di sicurezza e l'intelligenza artificiale all'avanguardia e l'apprendimento automatico, possiamo vedere le minacce che gli altri mancano. Questa intelligence sulle minacce consente di offrire ai clienti una protezione senza precedenti. Le protezioni integrate nelle piattaforme e nei prodotti hanno bloccato gli attacchi che includono 31 miliardi di minacce all'identità e 32 miliardi di minacce tramite posta elettronica

- Funzionalità di risposta avanzate: Defender per endpoint consente ai team SecOps di isolare, correggere e eseguire operazioni remote nei computer per analizzare e arrestare ulteriormente le minacce attive nel proprio ambiente, nonché bloccare i file, le destinazioni di rete e creare avvisi. Inoltre, l'analisi automatizzata e la correzione possono contribuire a ridurre il carico sul SOC eseguendo automaticamente passaggi altrimenti manuali per la correzione e fornendo risultati dettagliati dell'indagine

Defender per endpoint fa anche parte di Microsoft Defender XDR, la nostra soluzione XDR (Extended Detection and Response) nativa del cloud end-to-end che combina i prodotti di sicurezza di endpoint, posta elettronica e identità migliori. Consente alle organizzazioni di prevenire, rilevare, analizzare e correggere gli attacchi offrendo visibilità profonda, contesto granulare e informazioni dettagliate interattive generate da segnali non elaborati sfruttati nell'ambiente Microsoft 365 e in altre piattaforme, tutte sintetizzate in un unico dashboard. Questa soluzione offre un enorme valore alle organizzazioni di qualsiasi dimensione, in particolare a quelle che vogliono abbandonare la complessità aggiuntiva delle soluzioni a più punti, proteggendole da attacchi sofisticati e risparmiando tempo e risorse ai team IT e di sicurezza.

Ulteriori informazioni

Gestione dei dispositivi nativa del cloud

Microsoft consiglia la gestione dei dispositivi basata sul cloud in modo che i professionisti IT possano gestire i criteri di sicurezza aziendali e le applicazioni aziendali senza compromettere la privacy degli utenti nei dispositivi aziendali o di proprietà dei dipendenti. Con soluzioni di gestione dei dispositivi native del cloud come Microsoft Intune[4], l'IT può gestire Windows 11 usando protocolli standard del settore. Per semplificare la configurazione per gli utenti, le funzionalità di gestione sono integrate direttamente in Windows, eliminando la necessità di un client di gestione dei dispositivi separato.

Windows 11 funzionalità di gestione predefinite includono:

- Il client di registrazione, che registra e configura il dispositivo per comunicare in modo sicuro con il server di gestione dei dispositivi aziendali

- Client di gestione, che si sincronizza periodicamente con il server di gestione per verificare la disponibilità di aggiornamenti e applicare i criteri più recenti impostati dall'IT

Ulteriori informazioni

Cancellazione remota

Quando un dispositivo viene smarrito o rubato, gli amministratori IT potrebbero voler cancellare in remoto i dati archiviati in memoria e dischi rigidi. Un agente helpdesk potrebbe anche voler reimpostare i dispositivi per risolvere i problemi riscontrati dai ruoli di lavoro remoti. È anche possibile usare una cancellazione remota per preparare un dispositivo usato in precedenza per un nuovo utente.

Windows 11 supporta il provider di servizi di configurazione di cancellazione remota (CSP) in modo che le soluzioni di gestione dei dispositivi possano avviare in remoto una delle operazioni seguenti:

- Reimpostare il dispositivo e rimuovere account utente e dati

- Reimpostare il dispositivo e pulire l'unità

- Reimpostare il dispositivo ma rendere persistenti gli account utente e i dati

Ulteriori informazioni

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] è una soluzione completa di gestione degli endpoint nativa del cloud che consente di proteggere, distribuire e gestire utenti, app e dispositivi. Intune riunisce tecnologie come Microsoft Configuration Manager e Windows Autopilot per semplificare il provisioning, la gestione della configurazione e gli aggiornamenti software nell'intera organizzazione.

Intune funziona con Microsoft Entra ID per gestire le funzionalità e i processi di sicurezza, tra cui l'autenticazione a più fattori e l'accesso condizionale.

Le organizzazioni possono ridurre i costi proteggendo e gestendo i dispositivi remoti attraverso il cloud in conformità ai criteri aziendali[11]. Ad esempio, le organizzazioni possono risparmiare tempo e denaro effettuando il provisioning dei dispositivi preconfigurati ai dipendenti remoti usando Windows Autopilot.

Windows 11 consente ai professionisti IT di passare al cloud applicando in modo coerente i criteri di sicurezza. Windows 11 offre un supporto esteso per i modelli amministrativi dei criteri di gruppo (criteri supportati da ADMX) in soluzioni di gestione dei dispositivi native del cloud come Microsoft Intune, consentendo ai professionisti IT di applicare facilmente gli stessi criteri di sicurezza sia ai dispositivi locali che a dispositivi remoti.

I clienti hanno chiesto il controllo delle app per le aziende (in precedenza denominato Windows Defender Application Control) per supportare la gestione del programma di installazione per lungo tempo. Ora è possibile abilitare l'elenco delle app Win32 per ridurre in modo proattivo il numero di infezioni da malware.

Ulteriori informazioni

Attestazione della registrazione di Windows

Quando un dispositivo si registra nella gestione dei dispositivi, l'amministratore si aspetta che riceva i criteri appropriati per proteggere e gestire il PC. Tuttavia, in alcuni casi, gli attori malintenzionati possono rimuovere i certificati di registrazione e usarli su PC non gestiti, facendoli apparire registrati ma senza i criteri di sicurezza e gestione previsti.

Con l'attestazione della registrazione di Windows, i certificati Microsoft Entra e Microsoft Intune vengono associati a un dispositivo usando il modulo TPM (Trusted Platform Module). Ciò garantisce che i certificati non possano essere trasferiti da un dispositivo a un altro, mantenendo l'integrità del processo di registrazione.

Ulteriori informazioni

Microsoft Cloud PKI

Microsoft Cloud PKI è un servizio basato sul cloud incluso nel Microsoft Intune Suite[4] che semplifica e automatizza la gestione di un'infrastruttura a chiave pubblica (PKI) per le organizzazioni. Elimina la necessità di server, hardware e connettori locali, semplificando la configurazione e la gestione di un'infrastruttura a chiave pubblica rispetto, ad esempio, a Servizi certificati Microsoft Active Directory in combinazione con il connettore di certificati per Microsoft Intune.

Le principali funzionalità includono:

- Gestione del ciclo di vita dei certificati: automatizza il ciclo di vita dei certificati, inclusi rilascio, rinnovo e revoca, per tutti i dispositivi gestiti da Intune

- Supporto multipiattaforma: supporta la gestione dei certificati per dispositivi Windows, iOS/iPadOS, macOS e Android

- Sicurezza avanzata: abilita l'autenticazione basata su certificati per Wi-Fi, VPN e altri scenari, migliorando la sicurezza rispetto ai metodi tradizionali basati su password. Tutte le richieste di certificato sfruttano il protocollo SCEP (Simple Certificate Enrollment Protocol), assicurandosi che la chiave privata non lasci mai il client richiedente

- Gestione semplificata: consente di gestire facilmente le autorità di certificazione (CA), le autorità di registrazione (AUTORITÀ), gli elenchi di revoche di certificati (CRL), il monitoraggio e la creazione di report

Con Microsoft Cloud PKI, le organizzazioni possono accelerare la trasformazione digitale e ottenere un servizio PKI cloud completamente gestito con il minimo sforzo.

Ulteriori informazioni

Endpoint Privilege Management (EPM)

Intune Endpoint Privilege Management supporta i percorsi di Zero Trust delle organizzazioni consentendo loro di ottenere un'ampia base di utenti in esecuzione con privilegi minimi, consentendo comunque agli utenti di eseguire attività elevate consentite dall'organizzazione per rimanere produttivi.

Ulteriori informazioni

Gestione di applicazioni mobili (MAM)

Con Intune, le organizzazioni possono anche estendere a Windows le funzionalità di configurazione dell'app MAM, protezione app MAM e accesso condizionale di Protezione app. Ciò consente agli utenti di accedere al contenuto aziendale protetto senza che il dispositivo sia gestito dall'IT. La prima applicazione che supporta MAM per Windows è Microsoft Edge.

Ulteriori informazioni

Baseline di sicurezza

Ogni organizzazione deve affrontare minacce per la sicurezza. Tuttavia, organizzazioni diverse possono occuparsi di diversi tipi di minacce alla sicurezza. Ad esempio, una società di e-commerce potrebbe concentrarsi sulla protezione delle app Web con connessione Internet, mentre un ospedale su informazioni riservate sui pazienti. L'unica esigenza che tutte le organizzazioni hanno in comune è quella di mantenere protetti le app e i dispositivi. Questi dispositivi devono essere conformi agli standard di sicurezza (o alle baseline sicurezza) definiti dall'organizzazione.

Una baseline di sicurezza è un gruppo di impostazioni di configurazione consigliate da Microsoft che ne spiegano le implicazioni per la sicurezza. Queste impostazioni sono basate sul feedback ricevuto da team di Microsoft per la progettazione della sicurezza, gruppi di prodotti, partner e clienti.

Ulteriori informazioni

Baseline di sicurezza per soluzioni di gestione dei dispositivi basate sul cloud

Windows 11 può essere configurato con la baseline di sicurezza di Microsoft, progettata per soluzioni di gestione dei dispositivi basate sul cloud come Microsoft Intune[4]. Queste baseline di sicurezza funzionano in modo analogo a quelle basate su criteri di gruppo e possono essere facilmente integrate in strumenti di gestione dei dispositivi esistenti.

La baseline di sicurezza include criteri per:

- Tecnologie di sicurezza della posta in arrivo Microsoft come BitLocker, Microsoft Defender SmartScreen, sicurezza basata su virtualizzazione, Exploit Guard, antivirus Microsoft Defender e Windows Firewall

- Limitazione dell'accesso remoto ai dispositivi

- Impostazione dei requisiti delle credenziali per password e PIN

- Limitazione dell'uso della tecnologia legacy

Ulteriori informazioni

- panoramica della baseline di sicurezza Intune

- Elenco delle impostazioni nella baseline di sicurezza di Windows in Intune

Soluzione password dell'amministratore locale Windows (LAPS)

Windows Local Administrator Password Solution (LAPS) è una funzionalità che gestisce e esegue automaticamente il backup della password di un account amministratore locale in Microsoft Entra dispositivi aggiunti e aggiunti ad Active Directory. Consente di migliorare la sicurezza ruotando e gestendo regolarmente le password dell'account amministratore locale, proteggendosi dagli attacchi pass-the-hash e laterale.It helps enhance security by regularly rotating and managing local administrator account passwords, protecting against pass-the-hash and lateral-traversal attacks.

Windows LAPS può essere configurato tramite criteri di gruppo o con una soluzione di gestione dei dispositivi come Microsoft Intune[4].

Novità di Windows 11 versione 24H2

Sono stati apportati diversi miglioramenti per migliorare la gestibilità e la sicurezza. Gli amministratori possono ora configurare LAPS per creare automaticamente account locali gestiti, integrandosi con i criteri esistenti per migliorare la sicurezza e l'efficienza. Le impostazioni dei criteri sono state aggiornate per generare password più leggibili ignorando determinati caratteri e per supportare la generazione di passphrase leggibili, con opzioni per scegliere tra tre elenchi di parole e la lunghezza della passphrase di controllo separati. Inoltre, LAPS può rilevare quando un computer esegue il rollback a un'immagine precedente, garantendo la coerenza della password tra il computer e Active Directory.

Ulteriori informazioni

Windows Autopilot

Tradizionalmente, i professionisti IT dedicano molto tempo alla creazione e alla personalizzazione di immagini che verranno distribuite in un secondo momento nei dispositivi. Se si acquistano nuovi dispositivi o si gestiscono cicli di aggiornamento dei dispositivi, è possibile usare Windows Autopilot per configurare e preconfigurare nuovi dispositivi, preparandoli per l'uso produttivo. Autopilot consente di garantire che i dispositivi vengano recapitati bloccati e conformi ai criteri di sicurezza aziendali. La soluzione può essere usata anche per reimpostare, riutilizzare e ripristinare i dispositivi senza alcun tocco da parte del team IT e senza alcuna infrastruttura da gestire, migliorando l'efficienza con un processo semplice e semplice.

Con Windows Autopilot, non è necessario ricreare l'immagine o configurare manualmente i dispositivi prima di assegnarli agli utenti. Il fornitore dell'hardware può inviarli, pronti per l'uso, direttamente agli utenti. Dal punto di vista dell'utente, accende il dispositivo, va online e Windows Autopilot offre app e impostazioni.

Windows Autopilot consente di:

- Aggiungere automaticamente i dispositivi a Microsoft Entra ID o Active Directory tramite Microsoft Entra join ibrido

- Registrazione automatica dei dispositivi in una soluzione di gestione dei dispositivi come Microsoft Intune[4] (richiede una sottoscrizione Premium Microsoft Entra ID per la configurazione)

- Creare e riassegnare automaticamente i dispositivi ai gruppi di configurazione in base al profilo di un dispositivo

- Personalizzare il contenuto dell'esperienza predefinita (Configurazione guidata) specifico dell'organizzazione

I dispositivi esistenti possono anche essere preparati rapidamente per un nuovo utente con La reimpostazione di Windows Autopilot. La funzionalità di reimpostazione è utile anche negli scenari di interruzione/correzione per riportare rapidamente un dispositivo a uno stato pronto per l'azienda.

Ulteriori informazioni

Windows Update for Business

Windows Update for Business consente agli amministratori IT di garantire che i dispositivi client Windows dell'organizzazione siano costantemente aggiornati con gli aggiornamenti e le funzionalità di sicurezza più recenti. Connettendo direttamente questi sistemi al servizio Windows Update, gli amministratori possono mantenere un livello elevato di sicurezza e funzionalità.

Gli amministratori possono usare criteri di gruppo o una soluzione di gestione dei dispositivi come Microsoft Intune[4], per configurare le impostazioni di Windows Update for Business. Queste impostazioni controllano la tempistica e il modo in cui vengono applicati gli aggiornamenti, consentendo test approfonditi dell'affidabilità e delle prestazioni in un subset di dispositivi prima di distribuire gli aggiornamenti nell'intera organizzazione.

Questo approccio non solo fornisce il controllo sul processo di aggiornamento, ma garantisce anche un'esperienza di aggiornamento facile e positiva per tutti gli utenti all'interno dell'organizzazione. Usando Windows Update for Business, le organizzazioni possono ottenere un ambiente operativo più sicuro ed efficiente.

Ulteriori informazioni

Windows Autopatch

I criminali informatici sfruttano comunemente software obsoleto o senza patch per infiltrarsi nelle reti. È essenziale mantenere gli aggiornamenti correnti per bloccare le lacune di sicurezza. Windows Autopatch è un servizio cloud che automatizza gli aggiornamenti di Windows, Microsoft 365 Apps for enterprise, Microsoft Edge e Microsoft Teams per migliorare la sicurezza e la produttività nell'intera organizzazione. La distribuzione automatica consente di ridurre al minimo il coinvolgimento delle scarse risorse IT nella pianificazione e nella distribuzione degli aggiornamenti, in modo che gli amministratori IT possano concentrarsi su altre attività e attività.

Sono disponibili molte altre informazioni su Windows Autopatch: questo Forrester Consulting Total Economic Impact™ Study commissionato da Microsoft offre informazioni dettagliate sui clienti che hanno distribuito Windows Autopatch e il suo impatto sulle loro organizzazioni. Puoi anche trovare altre informazioni sulle nuove funzionalità di Autopatch e sul futuro del servizio nel blog di Windows IT Pro regolarmente pubblicato e nella community di Windows Autopatch.

Ulteriori informazioni

- Documentazione di Windows Autopatch

- Panoramica dell'API aggiornamenti di Windows

- Windows IT Pro Blog

- Community di Windows Autopatch

Windows Hotpatch

Windows Hotpatch

Windows Hotpatch è una funzionalità progettata per migliorare la sicurezza e ridurre al minimo le interruzioni. Con Windows Hotpatch, le organizzazioni possono applicare aggiornamenti critici della sicurezza senza richiedere il riavvio del sistema, riducendo il tempo necessario per adottare un aggiornamento della sicurezza del 60% dal momento in cui viene offerto l'aggiornamento. Gli aggiornamenti hotpatch semplificano il processo di installazione, migliorano l'efficienza di conformità e offrono una visualizzazione a livello di criterio degli stati degli aggiornamenti per tutti i dispositivi.

Usando il hotpatch tramite Windows Autopatch, il numero di riavvii del sistema per gli aggiornamenti di Windows può essere ridotto da 12 volte all'anno a solo 4, garantendo una protezione coerente e una produttività ininterrotta. Ciò significa meno tempi di inattività, un'esperienza semplificata per gli utenti e una riduzione dei rischi per la sicurezza. Questa tecnologia, collaudata nell'ambiente Server di Azure, si sta espandendo fino a Windows 11, offrendo una sicurezza immediata fin dal primo giorno senza la necessità di un riavvio.

Ulteriori informazioni

OneDrive per l'azienda o l'istituto di istruzione

OneDrive per l'azienda o l'istituto di istruzione

OneDrive for work or school è un servizio di archiviazione cloud che consente agli utenti di archiviare, condividere e collaborare ai file. Fa parte di Microsoft 365 ed è progettato per aiutare le organizzazioni a proteggere i dati e a rispettare le normative. OneDrive for work or school è protetto sia in transito che inattivi.

Quando i dati transita nel servizio dai client o tra i data center, vengono protetti tramite la crittografia TLS (Transport Layer Security). OneDrive consente solo l'accesso sicuro.

Le connessioni autenticate non sono consentite tramite HTTP e reindirizzano invece a HTTPS.

Esistono diversi modi in cui OneDrive for work o school è protetto inattivi:

- Protezione fisica: Microsoft riconosce l'importanza della protezione dei dati dei clienti e si impegna a proteggere i data center che lo contengono. I data center Microsoft sono progettati, compilati e gestiti per limitare rigorosamente l'accesso fisico alle aree in cui vengono archiviati i dati dei clienti. La sicurezza fisica nei data center è in linea con il principio di difesa avanzata. Vengono implementate più misure di sicurezza per ridurre il rischio di utenti non autorizzati che accedono ai dati e ad altre risorse del data center. Altre informazioni sono disponibili qui.

- Protezione di rete: le reti e le identità sono isolate dalla rete aziendale. I firewall limitano il traffico nell'ambiente da posizioni non autorizzate

- Sicurezza delle applicazioni: i tecnici che creano funzionalità seguono il ciclo di vita dello sviluppo della sicurezza. Le analisi automatizzate e manuali consentono di identificare le possibili vulnerabilità. Microsoft Security Response Center consente di valutare i report sulle vulnerabilità in ingresso e valutare le mitigazioni. Tramite le condizioni di Microsoft Cloud Bug Bounty, le persone di tutto il mondo possono guadagnare segnalando vulnerabilità

- Protezione del contenuto: ogni file viene crittografato inattivi con una chiave AES-256 univoca. Queste chiavi univoche vengono crittografate con un set di chiavi master archiviate in Azure Key Vault

Ulteriori informazioni

Stampa universale

Stampa universale

Stampa universale elimina la necessità di server di stampa locali. Elimina anche la necessità di driver di stampa dai dispositivi Windows degli utenti e rende i dispositivi sicuri, riducendo gli attacchi malware che in genere sfruttano le vulnerabilità nel modello di driver. Consente alle stampanti universali pronte per la stampa (con supporto nativo) di connettersi direttamente a Microsoft Cloud. Tutti i principali OEM della stampante hanno questi modelli. Supporta anche le stampanti esistenti usando il software connettore fornito con stampa universale.

A differenza delle soluzioni di stampa tradizionali che si basano su server di stampa Windows, La stampa universale è un servizio di sottoscrizione cloud ospitato da Microsoft che supporta un modello di sicurezza Zero Trust quando si usano le stampanti universali pronte per la stampa. I clienti possono abilitare l'isolamento di rete delle stampanti, incluso il software del connettore di stampa universale, dalle altre risorse dell'organizzazione. Gli utenti e i relativi dispositivi non devono trovarsi nella stessa rete locale delle stampanti o del connettore di stampa universale.

Stampa universale supporta la sicurezza Zero Trust richiedendo quanto indicato di seguito:

- Ogni connessione e chiamata API al servizio cloud Di stampa universale richiede l'autenticazione convalidata da Microsoft Entra ID[4]. Un hacker dovrebbe avere conoscenza delle credenziali giuste per connettersi correttamente al servizio di stampa universale

- Ogni connessione stabilita dal dispositivo (client) dell'utente, dalla stampante o da un altro servizio cloud al servizio cloud Di stampa universale usa SSL con protezione TLS 1.2. In questo modo si protegge lo spionaggio di rete del traffico per ottenere l'accesso ai dati sensibili

- Ogni stampante registrata con stampa universale viene creata come oggetto dispositivo nel tenant Microsoft Entra ID del cliente e ha rilasciato il proprio certificato del dispositivo. Ogni connessione dalla stampante viene autenticata usando questo certificato. La stampante può accedere solo ai propri dati e nessun altro dispositivo

- Le applicazioni possono connettersi alla stampa universale usando l'autenticazione dell'utente, del dispositivo o dell'applicazione. Per garantire la sicurezza dei dati, è consigliabile che solo le applicazioni cloud usno l'autenticazione dell'applicazione

- Ogni applicazione che agisce deve registrarsi con Microsoft Entra ID e specificare il set di ambiti di autorizzazione necessari. Le applicazioni di Microsoft, ad esempio il connettore Di stampa universale, vengono registrate con il servizio Microsoft Entra ID. Gli amministratori dei clienti devono fornire il consenso agli ambiti di autorizzazione necessari come parte dell'onboarding dell'applicazione nel tenant

- Ogni autenticazione con Microsoft Entra ID da un'applicazione che agisce non può estendere l'ambito di autorizzazione come definito dall'app client che agisce. Ciò impedisce all'app di richiedere autorizzazioni aggiuntive se l'app viene violata

Inoltre, Windows 11 include il supporto per la gestione dei dispositivi per semplificare la configurazione della stampante per gli utenti. Con il supporto di Microsoft Intune[4], gli amministratori possono ora configurare le impostazioni dei criteri per il provisioning di stampanti specifiche nei dispositivi Windows dell'utente.

Stampa universale archivia i dati di stampa nel cloud in modo sicuro in Office Storage, la stessa risorsa di archiviazione usata da altri prodotti Microsoft 365.

Altre informazioni sulla gestione dei dati di Microsoft 365 (inclusi i dati di stampa universale) sono disponibili qui.

La piattaforma di rilascio sicura stampa universale garantisce la privacy degli utenti, protegge i dati dell'organizzazione e riduce gli sfasati di stampa. Elimina la necessità che gli utenti si affrettino a usare una stampante condivisa non appena inviano un processo di stampa per garantire che nessuno veda il contenuto privato o riservato. A volte, i documenti stampati vengono prelevati da un'altra persona o non prelevati affatto e scartati. Informazioni dettagliate su supporto e configurazione sono disponibili qui.

Stampa universale supporta le unità amministrative in Microsoft Entra ID per abilitare le assegnazioni di un ruolo di amministratore stampante a team specifici dell'organizzazione. Il team assegnato può configurare solo le stampanti che fanno parte della stessa unità amministrativa.

Per i clienti che vogliono rimanere nei server di stampa, è consigliabile usare il driver di stampa IPP Microsoft. Per le funzionalità oltre a quelle descritte nel driver IPP standard, usare Print Support Applications (PSA) per Windows dal rispettivo OEM della stampante.

Ulteriori informazioni